Verwalten Sie die TLS- und SSH-Richtlinie

Änderungen vorschlagen

Änderungen vorschlagen

Die TLS- und SSH-Richtlinie legt fest, welche Protokolle und Chiffren verwendet werden, um sichere TLS-Verbindungen mit Clientanwendungen und sichere SSH-Verbindungen zu internen StorageGRID-Diensten herzustellen.

Die Sicherheitsrichtlinie steuert, wie TLS und SSH Daten in Bewegung verschlüsseln. Verwenden Sie im Allgemeinen die moderne Kompatibilitätsrichtlinie (Standard), es sei denn, Ihr System muss Common Criteria-konform sein oder Sie müssen andere Chiffren verwenden.

|

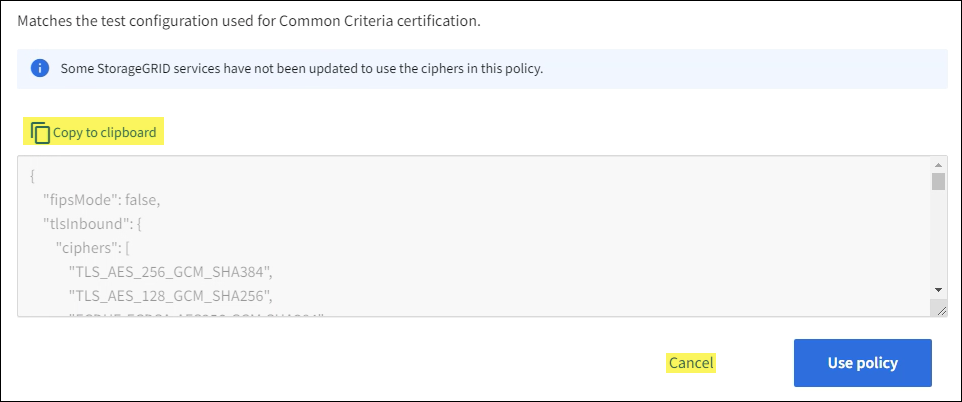

Einige StorageGRID-Dienste wurden nicht aktualisiert, um die Chiffren in diesen Richtlinien zu verwenden. |

-

Sie sind im Grid Manager mit einem angemeldet"Unterstützter Webbrowser".

-

Sie haben die "Root-Zugriffsberechtigung".

Wählen Sie eine Sicherheitsrichtlinie aus

-

Wählen Sie Konfiguration > Sicherheit > Sicherheitseinstellungen.

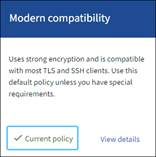

Auf der Registerkarte TLS und SSH Policies werden die verfügbaren Richtlinien angezeigt. Die derzeit aktive Richtlinie wird durch ein grünes Häkchen auf der Kachel „Richtlinie“ gekennzeichnet.

-

Sehen Sie sich die Registerkarten an, um mehr über die verfügbaren Richtlinien zu erfahren.

Moderne Kompatibilität (Standard)Verwenden Sie die Standardrichtlinie, wenn Sie eine starke Verschlüsselung benötigen und keine besonderen Anforderungen haben. Diese Richtlinie ist mit den meisten TLS- und SSH-Clients kompatibel.

Kompatibilität mit älteren SystemenVerwenden Sie die Legacy-Kompatibilitätsrichtlinie, wenn Sie zusätzliche Kompatibilitätsoptionen für ältere Clients benötigen. Die zusätzlichen Optionen in dieser Richtlinie machen sie möglicherweise weniger sicher als die moderne Kompatibilitätsrichtlinie.

Gemeinsame KriterienVerwenden Sie die Common Criteria-Richtlinie, wenn Sie eine Common Criteria-Zertifizierung benötigen.

FIPS-striktVerwenden Sie die strikte FIPS-Richtlinie, wenn Sie eine Common Criteria-Zertifizierung benötigen und das NetApp Cryptographic Security Module (NCSM) 3.0.8 oder das NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64-Modul für externe Clientverbindungen zu Load Balancer-Endpunkten, Tenant Manager und Grid Manager verwenden müssen. Die Verwendung dieser Richtlinie kann die Leistung beeinträchtigen.

Das NCSM 3.0.8- und NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64-Modul wird in den folgenden Vorgängen verwendet:

-

NCSM

-

TLS-Verbindungen zwischen den folgenden Diensten: ADC, AMS, CMN, DDS, LDR, SSM, NMS, mgmt-api, nginx, nginx-gw und cache-svc

-

TLS-Verbindungen zwischen Clients und dem nginx-gw-Dienst (Load Balancer-Endpunkte)

-

TLS-Verbindungen zwischen Clients und dem LDR-Dienst

-

Objektinhaltsverschlüsselung für SSE-S3, SSE-C und die Einstellung „Gespeicherte Objektverschlüsselung“

-

SSH-Verbindungen

Weitere Informationen finden Sie im NIST Cryptographic Algorithm Validation Program."Zertifikat Nr. 4838" .

-

-

NetApp StorageGRID Kernel Crypto API-Modul

Das NetApp StorageGRID Kernel Crypto API-Modul ist nur auf VM- und StorageGRID Appliance-Plattformen vorhanden.

-

Entropie-Sammlung

-

Knotenverschlüsselung

Weitere Informationen finden Sie im NIST Cryptographic Algorithm Validation Program."Zertifikate Nr. A6242 bis Nr. A6257" Und"Entropie-Zertifikat Nr. E223" .

-

Hinweis: Nachdem Sie diese Richtlinie ausgewählt haben,"Führen Sie einen Rolling Reboot durch" für alle Knoten, um das NCSM zu aktivieren. Verwenden Sie Wartung > Rollierender Neustart, um Neustarts zu initiieren und zu überwachen.

IndividuellErstellen Sie eine benutzerdefinierte Richtlinie, wenn Sie Ihre eigenen Chiffren anwenden müssen.

Wenn Ihr StorageGRID FIPS 140-Kryptografieanforderungen hat, aktivieren Sie optional die FIPS-Modusfunktion, um das NCSM 3.0.8- und NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64-Modul zu verwenden:

-

Legen Sie die

fipsModeParameter auftrue. -

Wenn Sie dazu aufgefordert werden,"Führen Sie einen Rolling Reboot durch" für alle Knoten, um die Kryptografiemodule zu aktivieren. Verwenden Sie Wartung > Rollierender Neustart, um Neustarts zu initiieren und zu überwachen.

-

Wählen Sie Support > Diagnose, um die aktiven FIPS-Modulversionen anzuzeigen.

-

-

Um Details zu den Chiffren, Protokollen und Algorithmen der einzelnen Richtlinien anzuzeigen, wählen Sie Details anzeigen.

-

Um die aktuelle Richtlinie zu ändern, wählen Sie Richtlinie verwenden.

Ein grünes Häkchen erscheint neben Aktuelle Richtlinie auf der Policy-Kachel.

Erstellen Sie eine benutzerdefinierte Sicherheitsrichtlinie

Sie können eine benutzerdefinierte Richtlinie erstellen, wenn Sie Ihre eigenen Chiffren anwenden müssen.

-

Wählen Sie auf der Kachel der Richtlinie, die der benutzerdefinierten Richtlinie, die Sie erstellen möchten, am ähnlichsten ist, Details anzeigen aus.

-

Wählen Sie in Zwischenablage kopieren, und wählen Sie dann Abbrechen.

-

Wählen Sie in der Kachel Benutzerdefinierte Richtlinie die Option Konfigurieren und Verwenden aus.

-

Fügen Sie die JSON ein, die Sie kopiert haben, und nehmen Sie alle erforderlichen Änderungen vor.

-

Wählen Sie Richtlinie verwenden.

Auf der Kachel „Benutzerdefinierte Richtlinie“ wird ein grünes Häkchen neben Aktuelle Richtlinie angezeigt.

-

Wählen Sie optional Konfiguration bearbeiten, um weitere Änderungen an der neuen benutzerdefinierten Richtlinie vorzunehmen.

Vorübergehendes Zurücksetzen auf die Standard-Sicherheitsrichtlinie

Wenn Sie eine benutzerdefinierte Sicherheitsrichtlinie konfiguriert haben, können Sie sich möglicherweise nicht beim Grid Manager anmelden, wenn die konfigurierte TLS-Richtlinie nicht mit dem kompatibel ist"Serverzertifikat konfiguriert".

Sie können vorübergehend auf die Standard-Sicherheitsrichtlinie zurücksetzen.

-

Melden Sie sich bei einem Admin-Knoten an:

-

Geben Sie den folgenden Befehl ein:

ssh admin@Admin_Node_IP -

Geben Sie das in der Datei aufgeführte Passwort ein

Passwords.txt. -

Geben Sie den folgenden Befehl ein, um zu root zu wechseln:

su - -

Geben Sie das in der Datei aufgeführte Passwort ein

Passwords.txt.Wenn Sie als root angemeldet sind, wechselt die Eingabeaufforderung von

$zu#.

-

-

Führen Sie den folgenden Befehl aus:

restore-default-cipher-configurations -

Greifen Sie über einen Webbrowser auf den Grid Manager auf demselben Admin-Node zu.

-

Befolgen Sie die Schritte unterWählen Sie eine Sicherheitsrichtlinie aus, um die Richtlinie erneut zu konfigurieren.