Prepárese para la implementación en modo restringido

Sugerir cambios

Sugerir cambios

Prepare su entorno antes de implementar NetApp Console en modo restringido. Debe revisar los requisitos del host, preparar la red, configurar permisos y más.

Paso 1: Comprenda cómo funciona el modo restringido

Comprenda cómo funciona la NetApp Console en modo restringido antes de comenzar.

Utilice la interfaz basada en navegador disponible localmente desde el agente de NetApp Console instalado. No se puede acceder a la NetApp Console desde la consola basada en web que se proporciona a través de la capa SaaS.

Además, no todas las funciones de la consola y los servicios de datos de NetApp están disponibles.

Paso 2: Revisar las opciones de instalación

En el modo restringido, solo puedes instalar el agente de consola en la nube. Están disponibles las siguientes opciones de instalación:

-

Desde AWS Marketplace

-

Desde Azure Marketplace

-

Instalación manual del agente de consola en su propio host Linux que se ejecuta en AWS, Azure o Google Cloud

Paso 3: Revisar los requisitos del host

Un host debe cumplir requisitos específicos de sistema operativo, RAM y puerto para ejecutar el agente de consola.

Cuando implementa el agente de consola desde AWS o Azure Marketplace, la imagen incluye los componentes de software y sistema operativo necesarios. Simplemente tienes que elegir un tipo de instancia que cumpla con los requisitos de CPU y RAM.

- Host dedicado

-

El agente de consola requiere un host dedicado. Se admite cualquier arquitectura si cumple estos requisitos de tamaño:

-

CPU: 8 núcleos u 8 vCPU

-

RAM: 32 GB

-

Espacio en disco: se recomiendan 165 GB para el host, con los siguientes requisitos de partición:

-

/opt:Debe haber 120 GiB de espacio disponiblesEl agente utiliza

/optPara instalar el/opt/application/netappdirectorio y su contenido. -

/var:Debe haber 40 GiB de espacio disponiblesEl agente de consola requiere este espacio en

/varporque Podman o Docker están diseñados para crear los contenedores dentro de este directorio. En concreto, crearán contenedores en el/var/lib/containers/storagedirectorio y/var/lib/dockerpara Docker. Los montajes externos o enlaces simbólicos no funcionan para este espacio.

-

-

- Tipo de instancia de AWS EC2

-

Un tipo de instancia que cumple con los requisitos de CPU y RAM. NetApp recomienda t3.2xlarge.

- Tamaño de la máquina virtual de Azure

-

Un tipo de instancia que cumple con los requisitos de CPU y RAM. NetApp recomienda Standard_D8s_v3.

- Tipo de máquina de Google Cloud

-

Un tipo de instancia que cumple con los requisitos de CPU y RAM. NetApp recomienda n2-standard-8.

El agente de consola es compatible con Google Cloud en una instancia de máquina virtual con un sistema operativo compatible. "Características de las máquinas virtuales protegidas"

- Hipervisor

-

Se requiere un hipervisor alojado o de metal desnudo que esté certificado para ejecutar un sistema operativo compatible.

- Requisitos del sistema operativo y del contenedor

-

El agente de consola es compatible con los siguientes sistemas operativos cuando se utiliza la consola en modo estándar o modo restringido. Se requiere una herramienta de orquestación de contenedores antes de instalar el agente.

| Sistema operativo | Versiones de sistema operativo compatibles | Versiones de agente compatibles | Herramienta de contenedor requerida | SELinux |

|---|---|---|---|---|

Red Hat Enterprise Linux |

9,6

|

4.0.0 o posterior con la consola en modo estándar o modo restringido |

Podman versión 5.4.0 con podman-compose 1.5.0. |

|

Compatible con modo de aplicación o modo permisivo |

9.1 a 9.4

|

3.9.50 o posterior con la consola en modo estándar o modo restringido |

Podman versión 4.9.4 con podman-compose 1.5.0. |

|

Compatible con modo de aplicación o modo permisivo |

8.6 a 8.10

|

3.9.50 o posterior con la consola en modo estándar o modo restringido |

Podman versión 4.6.1 o 4.9.4 con podman-compose 1.0.6. |

|

Compatible con modo de aplicación o modo permisivo |

Ubuntu |

24,04 LTS |

3.9.45 o posterior con la NetApp Console en modo estándar o modo restringido |

|

Motor Docker 23.06 a 28.0.0. |

No compatible |

22,04 LTS |

3.9.50 o posterior |

Paso 4: Instalar Podman o Docker Engine

Para instalar manualmente el agente de consola, prepare el host instalando Podman o Docker Engine.

Dependiendo de su sistema operativo, se requiere Podman o Docker Engine antes de instalar el agente.

-

Podman es necesario para Red Hat Enterprise Linux 8 y 9.

-

Se requiere Docker Engine para Ubuntu.

Siga estos pasos para instalar y configurar Podman:

-

Habilitar e iniciar el servicio podman.socket

-

Instalar Python3

-

Instalar el paquete podman-compose versión 1.0.6

-

Agregue podman-compose a la variable de entorno PATH

-

Si usa Red Hat Enterprise Linux, verifique que su versión de Podman esté usando Netavark Aardvark DNS en lugar de CNI

|

Ajuste el puerto aardvark-dns (predeterminado: 53) después de instalar el agente para evitar conflictos en el puerto DNS. Siga las instrucciones para configurar el puerto. |

-

Elimine el paquete podman-docker si está instalado en el host.

dnf remove podman-docker rm /var/run/docker.sock -

Instalar Podman.

Puede obtener Podman desde los repositorios oficiales de Red Hat Enterprise Linux.

-

Para Red Hat Enterprise Linux 9,6:

sudo dnf install podman-5:<version>Donde <versión> es la versión compatible de Podman que estás instalando. Ver las versiones compatibles de Podman .

-

Para Red Hat Enterprise Linux 9.1 a 9.4:

sudo dnf install podman-4:<version>Donde <versión> es la versión compatible de Podman que estás instalando. Ver las versiones compatibles de Podman .

-

Para Red Hat Enterprise Linux 8:

sudo dnf install podman-4:<version>Donde <versión> es la versión compatible de Podman que estás instalando. Ver las versiones compatibles de Podman .

-

-

Habilite e inicie el servicio podman.socket.

sudo systemctl enable --now podman.socket -

Instalar python3.

sudo dnf install python3 -

Instale el paquete del repositorio EPEL si aún no está disponible en su sistema.

Este paso es necesario porque podman-compose está disponible en el repositorio de Paquetes adicionales para Enterprise Linux (EPEL).

-

Si utiliza Red Hat Enterprise 9:

-

Instalar el paquete del repositorio EPEL.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpm+

-

Instalar el paquete podman-compose 1.5.0.

sudo dnf install podman-compose-1.5.0

-

-

Si utiliza Red Hat Enterprise Linux 8:

-

Instalar el paquete del repositorio EPEL.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm -

Instalar el paquete podman-compose 1.0.6.

sudo dnf install podman-compose-1.0.6Usando el dnf installEl comando cumple con el requisito de agregar podman-compose a la variable de entorno PATH. El comando de instalación agrega podman-compose a /usr/bin, que ya está incluido en elsecure_pathopción en el host. -

Si usa Red Hat Enterprise Linux 8, verifique que su versión de Podman esté usando NetAvark con Aardvark DNS en lugar de CNI.

-

Verifique si su networkBackend está configurado en CNI ejecutando el siguiente comando:

podman info | grep networkBackend -

Si la red Backend está configurada en

CNI, tendrás que cambiarlo anetavark. -

Instalar

netavarkyaardvark-dnsutilizando el siguiente comando:dnf install aardvark-dns netavark -

Abrir el

/etc/containers/containers.confarchivo y modificar la opción network_backend para usar "netavark" en lugar de "cni".Si

/etc/containers/containers.confno existe, realice los cambios de configuración a/usr/share/containers/containers.conf. -

Reiniciar podman.

systemctl restart podman -

Confirme que networkBackend ahora se cambió a "netavark" usando el siguiente comando:

podman info | grep networkBackend

-

-

Siga la documentación de Docker para instalar Docker Engine.

-

"Ver instrucciones de instalación desde Docker"

Siga los pasos para instalar una versión compatible de Docker Engine. No instale la última versión, ya que la consola no es compatible.

-

Verifique que Docker esté habilitado y ejecutándose.

sudo systemctl enable docker && sudo systemctl start docker

Paso 5: Preparar el acceso a la red

Configure el acceso a la red para que el agente de la consola pueda administrar recursos en su nube pública. Además de tener una red virtual y una subred para el agente de consola, debe asegurarse de que se cumplan los siguientes requisitos.

- Conexiones a redes de destino

-

Asegúrese de que el agente de la consola tenga una conexión de red a las ubicaciones de almacenamiento. Por ejemplo, la VPC o VNet donde planea implementar Cloud Volumes ONTAP, o el centro de datos donde residen sus clústeres ONTAP locales.

- Preparar la red para el acceso de los usuarios a la NetApp Console

-

En el modo restringido, los usuarios acceden a la consola desde la máquina virtual del agente de consola. El agente de la consola se comunica con algunos puntos finales para completar tareas de administración de datos. Estos puntos finales se contactan desde la computadora de un usuario cuando se completan acciones específicas desde la Consola.

|

Los agentes de consola anteriores a la versión 4.0.0 necesitan puntos finales adicionales. Si actualizó a 4.0.0 o posterior, puede eliminar los puntos finales antiguos de su lista de permitidos."Obtenga más información sobre el acceso a la red necesario para versiones anteriores a 4.0.0." |

+

| Puntos finales | Objetivo |

|---|---|

\ https://api.bluexp.netapp.com \ https://netapp-cloud-account.auth0.com \ https://netapp-cloud-account.us.auth0.com \ https://console.netapp.com \ https://components.console.bluexp.netapp.com \ https://cdn.auth0.com |

Proporcionar funciones y servicios dentro de la NetApp Console. |

Su navegador web se conecta a estos puntos finales para la autenticación centralizada de usuarios a través de la NetApp Console. |

- Acceso a Internet saliente para operaciones diarias

-

La ubicación de red del agente de la consola debe tener acceso a Internet saliente. Debe poder acceder a los servicios SaaS de la NetApp Console , así como a los puntos finales dentro de su respectivo entorno de nube pública.

Puntos finales Objetivo Entornos AWS

Servicios de AWS (amazonaws.com):

-

Formación de nubes

-

Nube de cómputo elástica (EC2)

-

Gestión de identidad y acceso (IAM)

-

Servicio de gestión de claves (KMS)

-

Servicio de token de seguridad (STS)

-

Servicio de almacenamiento simple (S3)

Para administrar los recursos de AWS. El punto final depende de su región de AWS. "Consulte la documentación de AWS para obtener más detalles."

Amazon FsX para NetApp ONTAP:

-

api.workloads.netapp.com

La consola basada en web se comunica con este punto final para interactuar con las API de Workload Factory para administrar y operar FSx para cargas de trabajo basadas en ONTAP .

Entornos Azure

Para administrar recursos en regiones públicas de Azure.

Para administrar recursos en regiones de Azure Government.

Para administrar recursos en las regiones de Azure China.

Entornos de Google Cloud

\ https://www.googleapis.com/compute/v1/ \ https://compute.googleapis.com/compute/v1 \ https://cloudresourcemanager.googleapis.com/v1/projects \ https://www.googleapis.com/compute/beta \ https://storage.googleapis.com/storage/v1 \ https://www.googleapis.com/storage/v1 \ https://iam.googleapis.com/v1 \ https://cloudkms.googleapis.com/v1 \ https://config.googleapis.com/v1/projects

Para administrar recursos en Google Cloud.

*Puntos finales de la NetApp Console *

Para obtener información de licencias y enviar mensajes de AutoSupport al soporte de NetApp .

Para actualizar las credenciales del sitio de soporte de NetApp (NSS) o para agregar nuevas credenciales de NSS a la NetApp Console.

Para obtener información de licencias y enviar mensajes de AutoSupport al soporte de NetApp , así como para recibir actualizaciones de software para Cloud Volumes ONTAP.

Proporcionar funciones y servicios dentro de la NetApp Console.

Para obtener imágenes para las actualizaciones del agente de consola.

-

Cuando se implementa un nuevo agente, la verificación de validación prueba la conectividad con los puntos finales actuales. Si utilizas"puntos finales anteriores" , la comprobación de validación falla. Para evitar este error, omita la comprobación de validación.

Aunque los puntos finales anteriores aún son compatibles, NetApp recomienda actualizar las reglas de firewall a los puntos finales actuales lo antes posible. "Aprenda a actualizar su lista de puntos finales" .

-

Cuando actualice los puntos finales actuales en su firewall, sus agentes existentes continuarán funcionando.

-

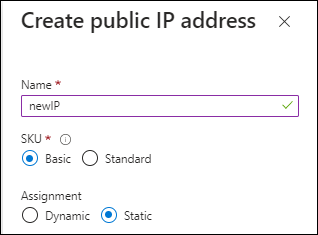

- Dirección IP pública en Azure

-

Si desea utilizar una dirección IP pública con la máquina virtual del agente de consola en Azure, la dirección IP debe usar una SKU básica para garantizar que la consola use esta dirección IP pública.

Si utiliza una dirección IP de SKU estándar, la consola utiliza la dirección IP privada del agente de la consola, en lugar de la IP pública. Si la máquina que estás usando para acceder a la consola no tiene acceso a esa dirección IP privada, las acciones desde la consola fallarán.

- Servidor proxy

-

NetApp admite configuraciones de proxy explícitas y transparentes. Si está utilizando un proxy transparente, solo necesita proporcionar el certificado para el servidor proxy. Si está utilizando un proxy explícito, también necesitará la dirección IP y las credenciales.

-

Dirección IP

-

Cartas credenciales

-

Certificado HTTPS

-

- Puertos

-

No hay tráfico entrante al agente de la consola, a menos que usted lo inicie o si se utiliza como proxy para enviar mensajes de AutoSupport desde Cloud Volumes ONTAP al soporte de NetApp .

-

HTTP (80) y HTTPS (443) brindan acceso a la interfaz de usuario local, que utilizará en circunstancias excepcionales.

-

SSH (22) solo es necesario si necesita conectarse al host para solucionar problemas.

-

Se requieren conexiones entrantes a través del puerto 3128 si implementa sistemas Cloud Volumes ONTAP en una subred donde no hay una conexión a Internet saliente disponible.

Si los sistemas Cloud Volumes ONTAP no tienen una conexión a Internet saliente para enviar mensajes de AutoSupport , la consola configura automáticamente esos sistemas para usar un servidor proxy que está incluido con el agente de la consola. El único requisito es garantizar que el grupo de seguridad del agente de la consola permita conexiones entrantes a través del puerto 3128. Necesitará abrir este puerto después de implementar el agente de consola.

-

- Habilitar NTP

-

Si planea utilizar NetApp Data Classification para escanear sus fuentes de datos corporativos, debe habilitar un servicio de Protocolo de tiempo de red (NTP) tanto en el agente de consola como en el sistema de NetApp Data Classification para que la hora se sincronice entre los sistemas. "Obtenga más información sobre la clasificación de datos de NetApp"

Si planea crear un agente de consola desde el mercado de su proveedor de nube, implemente este requisito de red después de crear el agente de consola.

Paso 6: Preparar los permisos de la nube

El agente de consola requiere permisos de su proveedor de nube para implementar Cloud Volumes ONTAP en una red virtual y utilizar los servicios de datos de NetApp . Debe configurar permisos en su proveedor de nube y luego asociar esos permisos con el agente de la consola.

Para ver los pasos necesarios, elija la opción de autenticación que desea utilizar para su proveedor de nube.

Utilice una función de IAM para proporcionar permisos al agente de la consola.

Si está creando el agente de consola desde AWS Marketplace, se le solicitará que seleccione esa función de IAM cuando inicie la instancia EC2.

Si está instalando manualmente el agente de consola en su propio host Linux, adjunte el rol a la instancia EC2.

-

Inicie sesión en la consola de AWS y navegue hasta el servicio IAM.

-

Crear una política:

-

Seleccione Políticas > Crear política.

-

Seleccione JSON y copie y pegue el contenido del"Política de IAM para el agente de consola" .

-

Complete los pasos restantes para crear la política.

-

-

Crear un rol de IAM:

-

Seleccione Roles > Crear rol.

-

Seleccione Servicio AWS > EC2.

-

Agregue permisos adjuntando la política que acaba de crear.

-

Complete los pasos restantes para crear el rol.

-

Ahora tiene un rol de IAM para la instancia EC2 del agente de consola.

Configurar permisos y una clave de acceso para un usuario de IAM. Necesitará proporcionar a la consola la clave de acceso de AWS después de instalar el agente de la consola y configurar la consola.

-

Inicie sesión en la consola de AWS y navegue hasta el servicio IAM.

-

Crear una política:

-

Seleccione Políticas > Crear política.

-

Seleccione JSON y copie y pegue el contenido del"Política de IAM para el agente de consola" .

-

Complete los pasos restantes para crear la política.

Según los servicios de datos de NetApp que planee utilizar, es posible que deba crear una segunda política.

Para las regiones estándar, los permisos se distribuyen en dos políticas. Se requieren dos políticas debido a un límite máximo de tamaño de caracteres para las políticas administradas en AWS. "Obtenga más información sobre las políticas de IAM para el agente de consola" .

-

-

Adjuntar las políticas a un usuario de IAM.

-

Asegúrese de que el usuario tenga una clave de acceso que pueda agregar a la NetApp Console después de instalar el agente de la consola.

Cree un rol personalizado de Azure con los permisos necesarios. Asignarás esta función a la máquina virtual del agente de consola.

Tenga en cuenta que puede crear un rol personalizado de Azure mediante el portal de Azure, Azure PowerShell, la CLI de Azure o la API REST. Los siguientes pasos muestran cómo crear el rol mediante la CLI de Azure. Si prefiere utilizar un método diferente, consulte "Documentación de Azure"

-

Si planea instalar manualmente el software en su propio host, habilite una identidad administrada asignada por el sistema en la máquina virtual para poder proporcionar los permisos de Azure necesarios a través de un rol personalizado.

-

Copiar el contenido del"Permisos de roles personalizados para el Conector" y guardarlos en un archivo JSON.

-

Modifique el archivo JSON agregando identificadores de suscripción de Azure al ámbito asignable.

Debe agregar el ID de cada suscripción de Azure que desee utilizar con la NetApp Console.

Ejemplo

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

Utilice el archivo JSON para crear un rol personalizado en Azure.

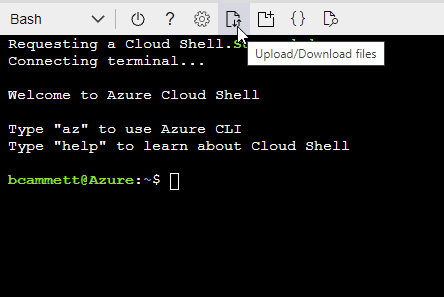

Los siguientes pasos describen cómo crear el rol mediante Bash en Azure Cloud Shell.

-

Comenzar "Azure Cloud Shell" y elija el entorno Bash.

-

Sube el archivo JSON.

-

Utilice la CLI de Azure para crear el rol personalizado:

az role definition create --role-definition agent_Policy.json

-

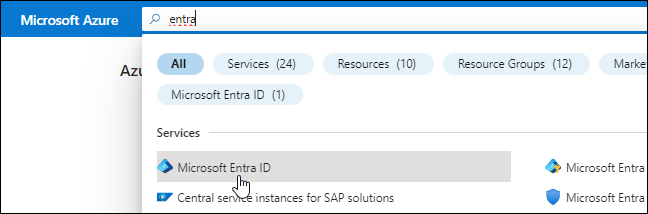

Cree y configure una entidad de servicio en Microsoft Entra ID y obtenga las credenciales de Azure que necesita la consola. Debe proporcionar a la consola estas credenciales después de instalar el agente de la consola.

-

Asegúrese de tener permisos en Azure para crear una aplicación de Active Directory y asignar la aplicación a un rol.

Para más detalles, consulte "Documentación de Microsoft Azure: Permisos necesarios"

-

Desde el portal de Azure, abra el servicio Microsoft Entra ID.

-

En el menú, seleccione Registros de aplicaciones.

-

Seleccione Nuevo registro.

-

Especifique detalles sobre la aplicación:

-

Nombre: Ingrese un nombre para la aplicación.

-

Tipo de cuenta: seleccione un tipo de cuenta (cualquiera funcionará con la NetApp Console).

-

URI de redirección: Puede dejar este campo en blanco.

-

-

Seleccione Registrarse.

Ha creado la aplicación AD y la entidad principal de servicio.

-

Crear un rol personalizado:

Tenga en cuenta que puede crear un rol personalizado de Azure mediante el portal de Azure, Azure PowerShell, la CLI de Azure o la API REST. Los siguientes pasos muestran cómo crear el rol mediante la CLI de Azure. Si prefiere utilizar un método diferente, consulte "Documentación de Azure"

-

Copiar el contenido del"Permisos de roles personalizados para el agente de la consola" y guardarlos en un archivo JSON.

-

Modifique el archivo JSON agregando identificadores de suscripción de Azure al ámbito asignable.

Debe agregar el ID de cada suscripción de Azure desde la cual los usuarios crearán sistemas Cloud Volumes ONTAP .

Ejemplo

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

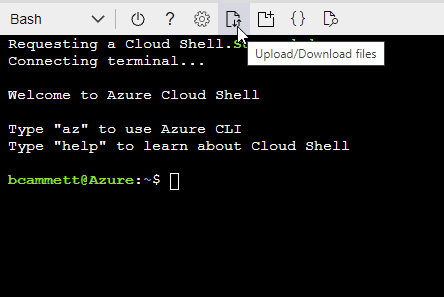

Utilice el archivo JSON para crear un rol personalizado en Azure.

Los siguientes pasos describen cómo crear el rol mediante Bash en Azure Cloud Shell.

-

Comenzar "Azure Cloud Shell" y elija el entorno Bash.

-

Sube el archivo JSON.

-

Utilice la CLI de Azure para crear el rol personalizado:

az role definition create --role-definition agent_Policy.jsonAhora debería tener un rol personalizado llamado Operador de consola que puede asignar a la máquina virtual del agente de consola.

-

-

-

Asignar la aplicación al rol:

-

Desde el portal de Azure, abra el servicio Suscripciones.

-

Seleccione la suscripción.

-

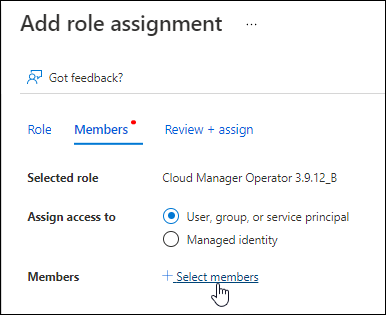

Seleccione Control de acceso (IAM) > Agregar > Agregar asignación de rol.

-

En la pestaña Rol, seleccione el rol Operador de consola y seleccione Siguiente.

-

En la pestaña Miembros, complete los siguientes pasos:

-

Mantenga seleccionado Usuario, grupo o entidad de servicio.

-

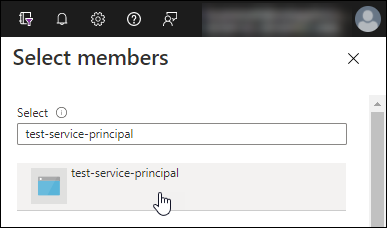

Seleccionar Seleccionar miembros.

-

Busque el nombre de la aplicación.

He aquí un ejemplo:

-

Seleccione la aplicación y seleccione Seleccionar.

-

Seleccione Siguiente.

-

-

Seleccione Revisar + asignar.

La entidad de servicio ahora tiene los permisos de Azure necesarios para implementar el agente de consola.

Si desea implementar Cloud Volumes ONTAP desde varias suscripciones de Azure, debe vincular la entidad de servicio a cada una de esas suscripciones. En la NetApp Console, puede seleccionar la suscripción que desea utilizar al implementar Cloud Volumes ONTAP.

-

-

En el servicio Microsoft Entra ID, seleccione Registros de aplicaciones y seleccione la aplicación.

-

Seleccione Permisos de API > Agregar un permiso.

-

En API de Microsoft, seleccione Administración de servicios de Azure.

-

Seleccione Acceder a Azure Service Management como usuarios de la organización y luego seleccione Agregar permisos.

-

En el servicio Microsoft Entra ID, seleccione Registros de aplicaciones y seleccione la aplicación.

-

Copie el ID de la aplicación (cliente) y el ID del directorio (inquilino).

Cuando agrega la cuenta de Azure a la consola, debe proporcionar el identificador de la aplicación (cliente) y el identificador del directorio (inquilino) para la aplicación. La consola utiliza los ID para iniciar sesión mediante programación.

-

Abra el servicio Microsoft Entra ID.

-

Selecciona Registros de aplicaciones y selecciona tu aplicación.

-

Seleccione Certificados y secretos > Nuevo secreto de cliente.

-

Proporcione una descripción del secreto y una duración.

-

Seleccione Agregar.

-

Copia el valor del secreto del cliente.

Su entidad de servicio ya está configurada y debería haber copiado el ID de la aplicación (cliente), el ID del directorio (inquilino) y el valor del secreto del cliente. Debe ingresar esta información en la consola cuando agregue una cuenta de Azure.

Crea un rol y aplícalo a una cuenta de servicio que usarás para la instancia de VM del agente de consola.

-

Crear un rol personalizado en Google Cloud:

-

Cree un archivo YAML que incluya los permisos definidos en el"Política del agente de consola para Google Cloud" .

-

Desde Google Cloud, activa Cloud Shell.

-

Cargue el archivo YAML que incluye los permisos necesarios para el agente de consola.

-

Cree un rol personalizado mediante el uso de

gcloud iam roles createdominio.El siguiente ejemplo crea un rol llamado "agente" a nivel de proyecto:

gcloud iam roles create agent --project=myproject --file=agent.yaml -

-

Crear una cuenta de servicio en Google Cloud:

-

Desde el servicio IAM y administración, seleccione Cuentas de servicio > Crear cuenta de servicio.

-

Ingrese los detalles de la cuenta de servicio y seleccione Crear y continuar.

-

Seleccione el rol que acaba de crear.

-

Complete los pasos restantes para crear el rol.

-

Paso 7: Habilitar las API de Google Cloud

Se requieren varias API para implementar Cloud Volumes ONTAP en Google Cloud.

-

"Habilite las siguientes API de Google Cloud en su proyecto"

-

API de Cloud Infrastructure Manager

-

API de Cloud Deployment Manager V2

-

API de registro en la nube

-

API del administrador de recursos en la nube

-

API de Compute Engine

-

API de gestión de identidad y acceso (IAM)

-

API del servicio de administración de claves en la nube (KMS)

(Obligatorio solo si planea utilizar NetApp Backup and Recovery con claves de cifrado administradas por el cliente (CMEK))

-