Ciencias Forenses - Todas las Actividades

Sugerir cambios

Sugerir cambios

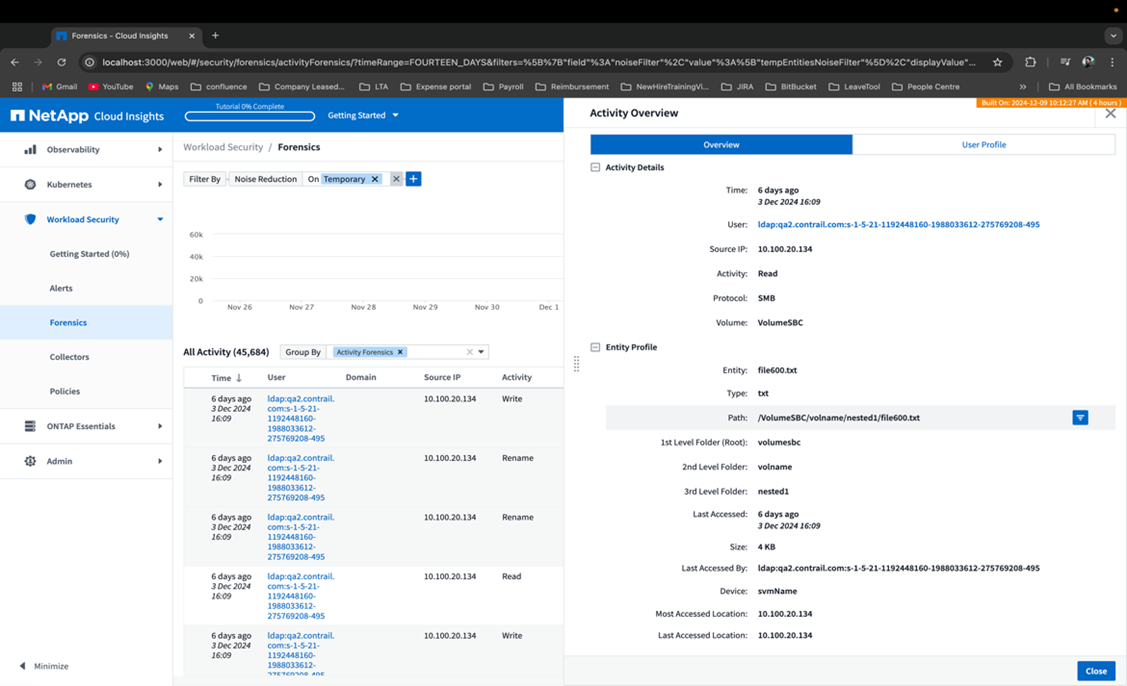

La página Toda la actividad le ayuda a comprender las acciones realizadas en las entidades en el entorno de Seguridad de la carga de trabajo.

Examinando todos los datos de actividad

Haga clic en Análisis forense > Análisis forense de actividades y haga clic en la pestaña Todas las actividades para acceder a la página Todas las actividades. Esta página proporciona una descripción general de las actividades de su inquilino, destacando la siguiente información:

-

Un gráfico que muestra el Historial de actividad (según el rango de tiempo global seleccionado)

Puede ampliar el gráfico arrastrando un rectángulo en el gráfico. Se cargará toda la página para mostrar el rango de tiempo ampliado. Al ampliar, se muestra un botón que permite al usuario reducir.

-

Una lista de los datos de Todas las actividades.

-

Un grupo desplegable brindará la opción de agrupar la actividad por usuarios, carpetas, tipo de entidad, etc.

-

Un botón de ruta común estará disponible sobre la tabla; al hacer clic en él, podremos obtener un panel deslizable con detalles de la ruta de la entidad.

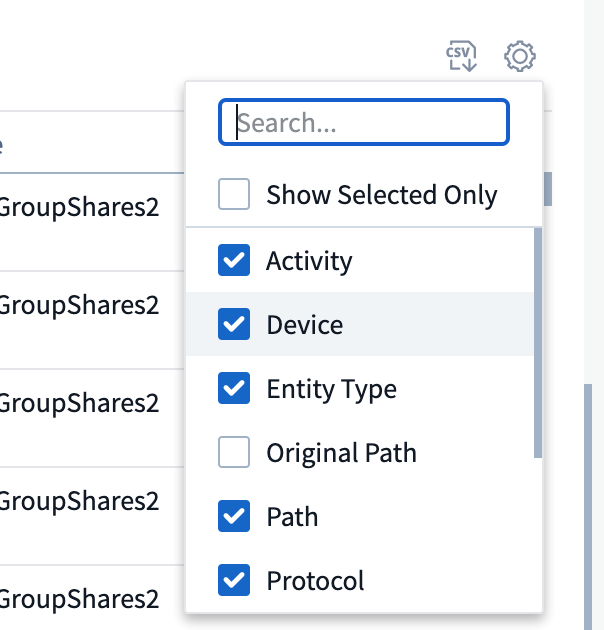

La tabla Todas las actividades muestra la siguiente información. Tenga en cuenta que no todas estas columnas se muestran de forma predeterminada. Puede seleccionar columnas para mostrar haciendo clic en el ícono de "engranaje".

-

La hora en que se accedió a una entidad, incluido el año, mes, día y hora del último acceso.

-

El usuario que accedió a la entidad con un enlace a la"Información del usuario" como un panel deslizable.

-

La actividad que realizó el usuario. Los tipos admitidos son:

-

Cambiar propiedad del grupo: se cambia la propiedad del grupo del archivo o carpeta. Para obtener más detalles sobre la propiedad del grupo, consulte"este enlace."

-

Cambiar propietario: la propiedad del archivo o carpeta se cambia a otro usuario.

-

Cambiar permiso: se cambia el permiso del archivo o carpeta.

-

Crear - Crear archivo o carpeta.

-

Eliminar - Eliminar archivo o carpeta. Si se elimina una carpeta, se obtienen eventos delete para todos los archivos de esa carpeta y subcarpetas.

-

Leer – El archivo está leído.

-

Leer metadatos - Solo al habilitar la opción de monitoreo de carpetas. Se generará al abrir una carpeta en Windows o ejecutar "ls" dentro de una carpeta en Linux.

-

Cambiar nombre - Cambiar el nombre del archivo o carpeta.

-

Escribir: los datos se escriben en un archivo.

-

Escribir metadatos: se escriben los metadatos del archivo, por ejemplo, se cambia el permiso.

-

Otro cambio – Cualquier otro evento que no esté descrito anteriormente. Todos los eventos no mapeados se asignan al tipo de actividad "Otro cambio". Aplicable a archivos y carpetas.

-

-

La Ruta es la ruta de la entidad. Esta debe ser la ruta exacta de la entidad (por ejemplo, "/home/userX/nested1/nested2/abc.txt") O la parte del directorio de la ruta para la búsqueda recursiva (por ejemplo, "/home/userX/nested1/nested2/"). NOTA: los patrones de ruta de expresiones regulares (por ejemplo, *nested*) NO están permitidos aquí. Alternativamente, también se pueden especificar filtros de nivel de carpeta de ruta individuales como los que se mencionan a continuación para el filtrado de rutas.

-

La Carpeta de primer nivel (raíz) es el directorio raíz de la ruta de la entidad en minúsculas.

-

La Carpeta de segundo nivel es el directorio de segundo nivel de la ruta de la entidad en minúsculas.

-

La Carpeta de 3er nivel es el directorio de tercer nivel de la ruta de la entidad en minúsculas.

-

La Carpeta de 4.º nivel es el directorio de cuarto nivel de la ruta de la entidad en minúsculas.

-

El Tipo de entidad, incluida la extensión de la entidad (es decir, archivo) (.doc, .docx, .tmp, etc.).

-

El Dispositivo donde residen las entidades.

-

El Protocolo utilizado para obtener eventos.

-

La Ruta original utilizada para eventos de cambio de nombre cuando se cambió el nombre del archivo original. Esta columna no está visible en la tabla de forma predeterminada. Utilice el selector de columnas para agregar esta columna a la tabla.

-

El Volumen donde residen las entidades. Esta columna no está visible en la tabla de forma predeterminada. Utilice el selector de columnas para agregar esta columna a la tabla.

-

El Nombre de entidad es el último componente de la ruta de la entidad; para el tipo de entidad como archivo, es el nombre del archivo.

Al seleccionar una fila de la tabla, se abre un panel deslizable con el perfil del usuario en una pestaña y la descripción general de la actividad y la entidad en otra pestaña.

El método Agrupar por predeterminado es Análisis forense de actividad. Si selecciona un método Agrupar por diferente (por ejemplo, Tipo de entidad), se mostrará la tabla de entidades Agrupar por. Si no se realiza ninguna selección, se mostrará Agrupar por todo.

-

El recuento de actividades se muestra como un hipervínculo; al seleccionar esta opción se agregará la agrupación seleccionada como filtro. La tabla de actividad se actualizará en función de ese filtro.

-

Tenga en cuenta que si cambia el filtro, modifica el rango de tiempo o actualiza la pantalla, no podrá regresar a los resultados filtrados sin configurar nuevamente el filtro.

-

Tenga en cuenta que cuando se selecciona Nombre de entidad como filtro, el menú desplegable Agrupar por se deshabilitará. Además, cuando el usuario ya esté en la pantalla Agrupar por, el Nombre de entidad como filtro se deshabilitará.

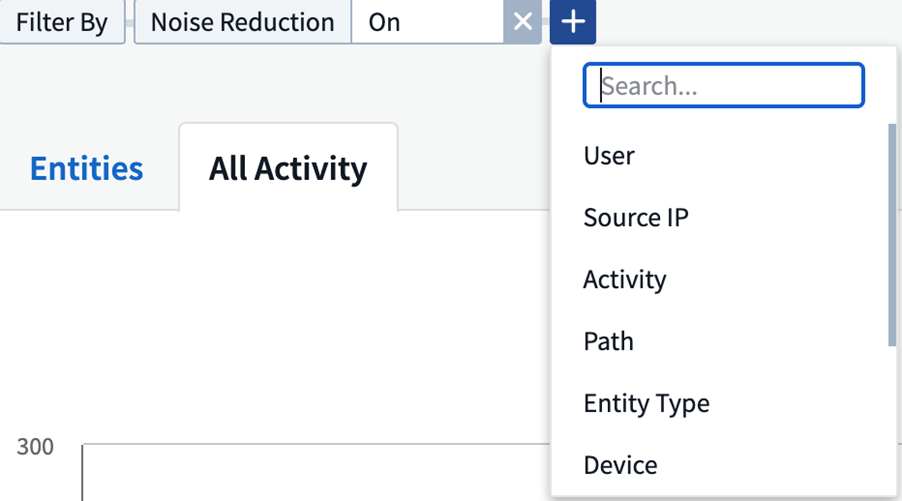

Filtrado de datos del historial de actividad forense

Hay dos métodos que puede utilizar para filtrar datos.

-

El filtro se puede agregar desde el panel deslizable. El valor se agrega a los filtros apropiados en la lista superior Filtrar por.

-

Filtrar datos escribiendo en el campo Filtrar por:

Seleccione el filtro apropiado en el widget superior 'Filtrar por' haciendo clic en el botón [+]:

Introduzca el texto de búsqueda

Presione Enter o haga clic fuera del cuadro de filtro para aplicar el filtro.

Puede filtrar los datos de actividad forense por los siguientes campos:

-

El tipo Actividad.

-

Protocolo para obtener actividades específicas del protocolo.

-

Nombre de usuario del usuario que realiza la actividad. Debe proporcionar el nombre de usuario exacto para filtrar. La búsqueda con un nombre de usuario parcial o un nombre de usuario parcial con el prefijo o sufijo '*' no funcionará.

-

Reducción de ruido para filtrar archivos creados en las últimas 2 horas por el usuario. También se utiliza para filtrar archivos temporales (por ejemplo, archivos .tmp) a los que accede el usuario.

-

Dominio del usuario que realiza la actividad. Debe proporcionar el dominio exacto para filtrar. La búsqueda de un dominio parcial o de un dominio parcial con prefijo o sufijo comodín ('*') no funcionará. Se puede especificar Ninguno para buscar el dominio faltante.

Los siguientes campos están sujetos a reglas de filtrado especiales:

-

Tipo de entidad, utilizando la extensión de entidad (archivo): es preferible especificar el tipo de entidad exacto entre comillas. Por ejemplo "txt".

-

Ruta de la entidad: debe ser la ruta exacta de la entidad (por ejemplo, "/home/userX/nested1/nested2/abc.txt") O la parte del directorio de la ruta para la búsqueda recursiva (por ejemplo, "/home/userX/nested1/nested2/"). NOTA: los patrones de ruta de expresiones regulares (por ejemplo, *nested*) NO están permitidos aquí. Se recomiendan filtros de ruta de directorio (cadena de ruta que termina en /) de hasta 4 directorios de profundidad para obtener resultados más rápidos. Por ejemplo, "/home/userX/nested1/nested2/". Consulte la tabla a continuación para obtener más detalles.

-

Carpeta de 1er nivel (raíz): directorio raíz de la entidad Ruta como filtros. Por ejemplo, si la ruta de la entidad es /home/userX/nested1/nested2/, entonces se puede usar home O "home".

-

Carpeta de 2do nivel: directorio de 2do nivel de filtros de ruta de entidad. Por ejemplo, si la ruta de la entidad es /home/userX/nested1/nested2/, entonces se puede usar userX O "userX".

-

Carpeta de 3.er nivel: directorio de 3.er nivel de filtros de ruta de entidad.

-

Por ejemplo, si la ruta de la entidad es /home/userX/nested1/nested2/, entonces se puede usar nested1 O "nested1".

-

Carpeta de 4to Nivel - Directorio Directorio de 4to nivel de filtros de ruta de entidad. Por ejemplo, si la ruta de la entidad es /home/userX/nested1/nested2/, entonces se puede usar nested2 O "nested2".

-

Usuario que realiza la actividad: es preferible especificar el usuario exacto entre comillas. Por ejemplo, "Administrador".

-

Dispositivo (SVM) donde residen las entidades

-

Volumen donde residen las entidades

-

La Ruta original utilizada para eventos de cambio de nombre cuando se cambió el nombre del archivo original.

-

IP de origen desde la que se accedió a la entidad.

-

Puedes utilizar comodines * y ?. Por ejemplo: 10.0.0., 10.0?.0.10, 10.10

-

Si se requiere una coincidencia exacta, debe proporcionar una dirección IP de origen válida entre comillas dobles, por ejemplo "10.1.1.1.". Las direcciones IP incompletas con comillas dobles como "10.1.1.", "10.1..*", etc. no funcionarán.

-

-

Nombre de la entidad: el nombre del archivo de la ruta de la entidad como filtros. Por ejemplo, si la ruta de la entidad es /home/userX/nested1/testfile.txt, entonces el nombre de la entidad es testfile.txt. Tenga en cuenta que se recomienda especificar el nombre exacto del archivo entre comillas; intente evitar las búsquedas con comodines. Por ejemplo, "testfile.txt". Además, tenga en cuenta que este filtro de nombre de entidad se recomienda para rangos de tiempo más cortos (hasta 3 días).

Los campos anteriores están sujetos a lo siguiente al filtrar:

-

El valor exacto debe estar entre comillas: Ejemplo: "texto de búsqueda"

-

Las cadenas comodín no deben contener comillas: Ejemplo: searchtext, *searchtext*, filtrará cualquier cadena que contenga 'searchtext'.

-

Cadena con un prefijo, Ejemplo: searchtext*, buscará cualquier cadena que comience con 'searchtext'.

Tenga en cuenta que todos los campos de filtro distinguen entre mayúsculas y minúsculas. Por ejemplo: si el filtro aplicado es Tipo de entidad con valor 'texto de búsqueda', devolverá resultados con Tipo de entidad como 'texto de búsqueda', 'Texto de búsqueda', 'TEXTO DE BÚSQUEDA'

Ejemplos de filtros de análisis forense de actividades:

| Expresión de filtro aplicada por el usuario | Resultado esperado | Evaluación del desempeño | Comentario |

|---|---|---|---|

Ruta = "/home/usuarioX/nested1/nested2/" |

Búsqueda recursiva de todos los archivos y carpetas en el directorio indicado |

Rápido |

Las búsquedas en directorios de hasta 4 directorios serán rápidas. |

Ruta = "/home/userX/nested1/" |

Búsqueda recursiva de todos los archivos y carpetas en el directorio indicado |

Rápido |

Las búsquedas en directorios de hasta 4 directorios serán rápidas. |

Ruta = "/home/userX/nested1/test" |

Coincidencia exacta donde el valor de la ruta coincide con /home/userX/nested1/test |

Más lento |

La búsqueda exacta será más lenta en comparación con las búsquedas en el directorio. |

Ruta = "/home/usuarioX/nested1/nested2/nested3/" |

Búsqueda recursiva de todos los archivos y carpetas en el directorio indicado |

Más lento |

Las búsquedas en más de 4 directorios son más lentas. |

Cualquier otro filtro no basado en ruta. Se recomienda que los filtros de tipo de usuario y entidad estén entre comillas, por ejemplo, Usuario="Administrador" Tipo de entidad="txt" |

Rápido |

||

Nombre de la entidad = "test.log" |

Coincidencia exacta donde el nombre del archivo es test.log |

Rápido |

Como es una coincidencia exacta |

Nombre de la entidad = *test.log |

Nombres de archivos que terminan en test.log |

Lento |

Debido al comodín, puede ser lento. |

Nombre de la entidad = test*.log |

Nombres de archivos que comienzan con test y terminan con .log |

Lento |

Debido al comodín, puede ser lento. |

Nombre de la entidad = test.lo |

Nombres de archivos que comienzan con test.lo Por ejemplo: coincidirá con test.log, test.log.1, test.log1 |

Más lento |

Debido al comodín al final, puede ser lento. |

Nombre de la entidad = prueba |

Nombres de archivos que comienzan con test |

El más lento |

Debido al comodín al final y al valor más genérico utilizado, puede ser más lento. |

NOTA:

-

El recuento de actividad que se muestra junto al ícono Toda la actividad se redondea a 30 minutos cuando el rango de tiempo seleccionado abarca más de 3 días. Por ejemplo, un rango de tiempo del 1 de septiembre a las 10:15 a. m. al 7 de septiembre a las 10:15 a. m. mostrará los recuentos de actividad del 1 de septiembre a las 10:00 a. m. al 7 de septiembre a las 10:30 a. m.

-

Del mismo modo, las métricas de recuento que se muestran en el gráfico Historial de actividad se redondean a 30 minutos cuando el rango de tiempo seleccionado abarca más de 3 días.

Clasificación de datos del historial de actividad forense

Puede ordenar los datos del historial de actividad por Tiempo, Usuario, IP de origen, Actividad,, Tipo de entidad, Carpeta de primer nivel (raíz), Carpeta de segundo nivel, Carpeta de tercer nivel y Carpeta de cuarto nivel. De forma predeterminada, la tabla se ordena en orden descendente de Tiempo, lo que significa que los datos más recientes se mostrarán primero. La clasificación está deshabilitada para los campos Dispositivo y Protocolo.

Guía del usuario para exportaciones asincrónicas

Descripción general

La función Exportaciones asincrónicas en Seguridad de carga de trabajo de almacenamiento está diseñada para manejar grandes exportaciones de datos.

Guía paso a paso: Exportación de datos asincrónica

-

Iniciar exportación: Seleccione la duración deseada y los filtros para la exportación y haga clic en el botón exportar.

-

Esperar a que se complete la exportación: El tiempo de procesamiento puede variar desde unos minutos a algunas horas. Es posible que necesites actualizar la página forense varias veces. Una vez completado el trabajo de exportación, se habilitará el botón "Descargar el último archivo CSV de exportación".

-

Descargar: Haga clic en el botón "Descargar el último archivo de exportación creado" para obtener los datos exportados en formato .zip. Estos datos estarán disponibles para su descarga hasta que el usuario inicie otra exportación asincrónica o transcurran 3 días, lo que ocurra primero. El botón permanecerá habilitado hasta que se inicie otra exportación asincrónica.

-

Limitaciones:

-

Actualmente, la cantidad de descargas asincrónicas está limitada a 1 por usuario para cada actividad y tabla de análisis de actividades y 3 por inquilino.

-

Los datos exportados están limitados a un máximo de 1 millón de registros para la Tabla de actividades; mientras que para Agrupar por, el límite es de medio millón de registros.

-

Hay un script de muestra para extraer datos forenses a través de API en /opt/netapp/cloudsecure/agent/export-script/ en el agente. Consulte el archivo Léame en esta ubicación para obtener más detalles sobre el script.

Selección de columnas para todas las actividades

La tabla Todas las actividades muestra columnas seleccionadas de forma predeterminada. Para agregar, eliminar o cambiar las columnas, haga clic en el ícono de engranaje a la derecha de la tabla y seleccione de la lista de columnas disponibles.

Retención del historial de actividades

El historial de actividades se conserva durante 13 meses para los entornos de seguridad de carga de trabajo activos.

Aplicabilidad de los filtros en la investigación forense

| Filtrar | Qué hace | Ejemplo | Aplicable a estos filtros | No aplicable para estos filtros | Resultado |

|---|---|---|---|---|---|

* (Asterisco) |

te permite buscar todo |

Auto*03172022 Si el texto de búsqueda contiene guiones o guiones bajos, proporcione la expresión entre paréntesis. Por ejemplo, (svm*) para buscar svm-123 |

Usuario, Tipo de entidad, Dispositivo, Volumen, Ruta original, Carpeta de primer nivel, Carpeta de segundo nivel, Carpeta de tercer nivel, Carpeta de cuarto nivel, Nombre de la entidad, IP de origen |

Devuelve todos los recursos que comienzan con "Auto" y terminan con "03172022" |

|

? (signo de interrogación) |

le permite buscar un número específico de caracteres |

¿AutoSabotageUser1_03172022? |

Usuario, Tipo de entidad, Dispositivo, Volumen, Carpeta de primer nivel, Carpeta de segundo nivel, Carpeta de tercer nivel, Carpeta de cuarto nivel, Nombre de la entidad, IP de origen |

devuelve AutoSabotageUser1_03172022A, AutoSabotageUser1_03172022B, AutoSabotageUser1_031720225, y así sucesivamente |

|

O |

le permite especificar múltiples entidades |

AutoSabotageUser1_03172022 O AutoRansomUser4_03162022 |

Usuario, Dominio, Tipo de entidad, Ruta original, Nombre de la entidad, IP de origen |

devuelve cualquiera de AutoSabotageUser1_03172022 O AutoRansomUser4_03162022 |

|

NO |

le permite excluir texto de los resultados de búsqueda |

NOT AutoRansomUser4_03162022 |

Usuario, Dominio, Tipo de entidad, Ruta original, Carpeta de primer nivel, Carpeta de segundo nivel, Carpeta de tercer nivel, Carpeta de cuarto nivel, Nombre de la entidad, IP de origen |

Dispositivo |

devuelve todo lo que no comience con "AutoRansomUser4_03162022" |

Ninguno |

busca valores NULL en todos los campos |

Ninguno |

Dominio |

devuelve resultados donde el campo de destino está vacío |

Búsqueda de ruta

Los resultados de búsqueda con y sin / serán diferentes

"/AutoDir1/AutoFile03242022" |

Solo funciona la búsqueda exacta; devuelve todas las actividades con la ruta exacta /AutoDir1/AutoFile03242022 (sin distinguir entre mayúsculas y minúsculas) |

"/AutoDir1/ " |

Obras; devuelve todas las actividades con un directorio de primer nivel que coincida con AutoDir1 (sin distinguir entre mayúsculas y minúsculas) |

"/AutoDir1/AutoFile03242022/" |

Obras; devuelve todas las actividades con un directorio de primer nivel que coincida con AutoDir1 y un directorio de segundo nivel que coincida con AutoFile03242022 (sin distinguir entre mayúsculas y minúsculas) |

/AutoDir1/AutoFile03242022 O /AutoDir1/AutoFile03242022 |

No funciona |

NO /AutoDir1/AutoFile03242022 |

No funciona |

NO /AutoDir1 |

No funciona |

NO /AutoFile03242022 |

No funciona |

* |

No funciona |

Cambios en la actividad del usuario raíz local de SVM

Si un usuario raíz local de SVM realiza alguna actividad, la IP del cliente en el que está montado el recurso compartido NFS ahora se considera en el nombre de usuario, que se mostrará como root@<dirección-ip-del-cliente> tanto en las páginas de actividad forense como en las de actividad del usuario.

Por ejemplo:

-

Si Workload Security supervisa SVM-1 y el usuario raíz de ese SVM monta el recurso compartido en un cliente con dirección IP 10.197.12.40, el nombre de usuario que se muestra en la página de actividad forense será root@10.197.12.40.

-

Si el mismo SVM-1 se monta en otro cliente con la dirección IP 10.197.12.41, el nombre de usuario que se muestra en la página de actividad forense será root@10.197.12.41.

*• Esto se hace para segregar la actividad del usuario raíz de NFS por dirección IP. Anteriormente, se consideraba que toda la actividad la realizaba únicamente el usuario root, sin distinción de IP.

Solución de problemas

Problema |

Prueba esto |

En la tabla "Todas las actividades", en la columna "Usuario", el nombre de usuario se muestra como: "ldap:HQ.COMPANYNAME.COM:S-1-5-21-3577637-1906459482-1437260136-1831817" o "ldap:default:80038003" |

Las posibles razones podrían ser: 1. Aún no se han configurado recopiladores de directorios de usuarios. Para agregar uno, vaya a Seguridad de carga de trabajo > Recopiladores > Recopiladores de directorio de usuarios y haga clic en +Recopilador de directorio de usuarios. Seleccione Active Directory o Servidor de directorio LDAP. 2. Se ha configurado un recopilador de directorio de usuarios, sin embargo se ha detenido o se encuentra en estado de error. Vaya a Recopiladores > Recopiladores del directorio de usuarios y verifique el estado. Consulte la"Solución de problemas del recopilador de directorios de usuarios" Sección de la documentación para obtener sugerencias para la solución de problemas. Después de configurarlo correctamente, el nombre se resolverá automáticamente dentro de las 24 horas. Si aún no se resuelve, verifique si ha agregado el recopilador de datos de usuario correcto. Asegúrese de que el usuario sea efectivamente parte del servidor de directorio Active Directory/LDAP agregado. |

Algunos eventos NFS no se ven en la interfaz de usuario. |

Verifique lo siguiente: 1. Un recopilador de directorio de usuarios para el servidor AD con atributos POSIX establecidos debe ejecutarse con el atributo unixid habilitado desde la interfaz de usuario. 2. Cualquier usuario que realice acceso NFS debería aparecer cuando se busque en la página de usuario desde la UI 3. Los eventos sin procesar (eventos para los cuales el usuario aún no ha sido descubierto) no son compatibles con NFS 4. No se supervisará el acceso anónimo a la exportación NFS. 5. Asegúrese de que la versión de NFS utilizada sea la versión 4.1 o anterior. (Tenga en cuenta que NFS 4.1 es compatible con ONTAP 9.15 o posterior). |

Después de escribir algunas letras que contienen un carácter comodín como un asterisco (*) en los filtros de las páginas Todas las actividades o Entidades de Forensics, las páginas se cargan muy lentamente. |

Un asterisco (*) en la cadena de búsqueda busca todo. Sin embargo, el uso de cadenas comodín iniciales como *<searchTerm> o *<searchTerm>* generará una consulta lenta. Para obtener un mejor rendimiento, utilice cadenas de prefijo en el formato <searchTerm>* (en otras palabras, agregue el asterisco (*) después de un término de búsqueda). Ejemplo: utilice la cadena testvolume*, en lugar de *testvolume o *test*volume. Utilice una búsqueda de directorio para ver todas las actividades debajo de una carpeta determinada de forma recursiva (búsqueda jerárquica). Por ejemplo, "/ruta1/ruta2/ruta3/" enumerará todas las actividades de forma recursiva bajo /ruta1/ruta2/ruta3. Alternativamente, utilice la opción "Agregar al filtro" en la pestaña Toda la actividad. |

Me encuentro con un error de "Solicitud fallida con código de estado 500/503" cuando uso un filtro de ruta. |

Intente utilizar un rango de fechas más pequeño para filtrar registros. |

La interfaz de usuario forense carga datos lentamente cuando se utiliza el filtro path. |

Se recomiendan filtros de ruta de directorio (cadena de ruta que termina en /) de hasta 4 directorios de profundidad para obtener resultados más rápidos. Por ejemplo, si la ruta del directorio es /Aaa/Bbb/Ccc/Ddd, intente buscar "/Aaa/Bbb/Ccc/Ddd/" para cargar datos más rápido. |

La interfaz de usuario forense carga datos lentamente y presenta fallas al usar el filtro de nombre de entidad. |

Intente con rangos de tiempo más pequeños y con una búsqueda de valor exacto entre comillas dobles. Por ejemplo, si entityPath es "/home/userX/nested1/nested2/nested3/testfile.txt", intente con "testfile.txt" como filtro de nombre de entidad. |