Configurar la detección de actividad sospechosa de usuarios en NetApp Ransomware Resilience

Sugerir cambios

Sugerir cambios

Ransomware Resilience admite la detección de comportamiento sospechoso de los usuarios en las políticas de detección, lo que le permite abordar incidentes de ransomware a nivel de usuario.

Ransomware Resilience detecta actividad sospechosa del usuario analizando los eventos de actividad del usuario generados por FPolicy en ONTAP. Para recopilar datos de actividad del usuario, debe implementar uno o más agentes de actividad del usuario. El agente es un servidor Linux o una máquina virtual con conectividad a los dispositivos de su inquilino.

Agentes y recopiladores de actividad del usuario

Se debe instalar al menos un agente de actividad del usuario para activar la detección de actividad de usuario sospechosa en Ransomware Resilience. Cuando activa la función de actividad de usuario sospechosa desde el panel de resiliencia contra ransomware, debe proporcionar la información del host del agente.

Un agente puede alojar varios recopiladores de datos. Los recopiladores de datos envían datos a una ubicación SaaS para su análisis. Hay dos tipos de coleccionistas:

-

El recopilador de datos recopila datos de actividad del usuario de ONTAP.

-

El conector de directorio de usuarios se conecta a su directorio para asignar ID de usuarios a nombres de usuario.

Los recopiladores se configuran en la configuración de Resiliencia ante ransomware.

Rol requerido de la consola Para activar la detección de actividad sospechosa de usuarios, necesitas el rol Organization admin role. Para las configuraciones posteriores de actividad sospechosa de usuarios, necesitas el rol Ransomware Resilience user behavior admin role. "Obtenga información sobre las funciones de resiliencia ante ransomware para la NetApp Console".

Asegúrate de que cada función se aplique a nivel de la organización.

Requisitos del sistema

Para instalar un agente de actividad de usuario, necesita un host o una máquina virtual que cumpla con los siguientes requisitos.

Requisitos del sistema operativo

| Sistema operativo | Versiones compatibles |

|---|---|

AlmaLinux |

9.4 (64 bits) a 9.5 (64 bits) y 10 (64 bits), incluido SELinux |

CentOS |

CentOS Stream 9 (64 bits) |

Debian |

11 (64 bits), 12 (64 bits), incluido SELinux |

OpenSUSE Leap |

15.3 (64 bits) a 15.6 (64 bits) |

Oracle Linux |

8.10 (64 bits) y 9.1 (64 bits) a 9.6 (64 bits), incluido SELinux |

Sombrero rojo |

8.10 (64 bits), 9.1 (64 bits) a 9.6 (64 bits) y 10 (64 bits), incluido SELinux |

Rocoso |

Rocky 9.4 (64 bits) a 9.6 (64 bits), incluido SELinux |

SUSE Enterprise Linux |

15 SP4 (64 bits) a 15 SP6 (64 bits), incluido SELinux |

Ubuntu |

20.04 LTS (64 bits), 22.04 LTS (64 bits) y 24.04 LTS (64 bits) |

|

La máquina que utilice para el agente de actividad del usuario no debe estar ejecutando otro software de nivel de aplicación. Se recomienda un servidor dedicado. |

El unzip Se requiere comando para la instalación. El sudo su - El comando es necesario para la instalación, la ejecución de scripts y la desinstalación.

Requisitos del servidor

El servidor debe cumplir los siguientes requisitos mínimos:

-

CPU: 4 núcleos

-

RAM: 16 GB de RAM

-

Espacio en disco: 36 GB de espacio libre en disco

|

Asigne espacio de disco adicional para permitir la creación del sistema de archivos. Asegúrese de que haya al menos 35 GB de espacio libre en el sistema de archivos. + Si /opt es una carpeta montada desde un almacenamiento NAS, los usuarios locales deben tener acceso a esta carpeta. La creación del agente de actividad del usuario puede fallar si los usuarios locales no tienen los permisos necesarios.

|

|

Se recomienda que instale el agente de actividad del usuario en un sistema diferente a su entorno de Ransomware Resilience. Si los instala en la misma máquina, deberá dejar entre 50 y 55 GB de espacio en disco. Para Linux, asigne entre 25 y 30 GB de espacio a /opt/netapp y 25 GB a var/log/netapp.

|

|

Se recomienda sincronizar la hora tanto en el sistema ONTAP como en la máquina del agente de actividad del usuario mediante el Protocolo de tiempo de red (NTP) o el Protocolo simple de tiempo de red (SNTP). |

Reglas de acceso a la red en la nube

Revise las reglas de acceso a la red en la nube para su geografía relevante (Asia Pacífico, Europa o Estados Unidos).

|

Durante la instalación inicial, reemplaza el <site_name> con un permiso comodín (*). Después de que el agente esté activado y completamente operativo, puedes reemplazar el permiso por el nombre del sitio. Contacta a tu representante de NetApp para el nombre del sitio.

|

Implementaciones de agentes de actividad del usuario basados en APAC

| Protocolo | Puerto | Fuente | Destino | Descripción |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agente de actividad del usuario |

|

Acceso a la resiliencia frente al ransomware |

Implementaciones de agentes de actividad del usuario con sede en Europa

| Protocolo | Puerto | Fuente | Destino | Descripción |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agente de actividad del usuario |

|

Acceso a la resiliencia frente al ransomware |

Implementaciones de agentes de actividad del usuario con sede en EE. UU.

| Protocolo | Puerto | Fuente | Destino | Descripción |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agente de actividad del usuario |

|

Acceso a la resiliencia frente al ransomware |

Reglas dentro de la red

| Protocolo | Puerto | Fuente | Destino | Descripción |

|---|---|---|---|---|

TCP |

389(LDAP) 636 (LDAP/start-tls) |

Agente de actividad del usuario |

URL del servidor LDAP |

Conectarse a LDAP |

HTTPS (TCP) |

443 |

Agente de actividad del usuario |

Dirección IP de administración del clúster o SVM (según la configuración del recopilador SVM) |

Comunicación API con ONTAP |

TCP |

35000 - 55000 |

Direcciones IP de LIF de datos SVM |

Agente de actividad del usuario |

Comunicación de ONTAP al agente de actividad del usuario para eventos de Fpolicy. Estos puertos deben estar abiertos hacia el agente de actividad del usuario para que ONTAP pueda enviarle eventos, incluido cualquier firewall en el propio agente de actividad del usuario (si está presente). + NOTA: No es necesario reservar todos estos puertos, pero los puertos que reserve para esto deben estar dentro de este rango. Se recomienda comenzar reservando 100 puertos y aumentarlos si es necesario. |

TCP |

35000-55000 |

IP de gestión de clúster |

Agente de actividad del usuario |

Comunicación desde la IP de administración del clúster ONTAP al agente de actividad del usuario para eventos EMS. Estos puertos deben estar abiertos hacia el agente de actividad del usuario para que ONTAP pueda enviarle eventos EMS, incluido cualquier firewall en el propio agente de actividad del usuario. + NOTA: No es necesario reservar todos estos puertos, pero los puertos que reserve para esto deben estar dentro de este rango. Se recomienda comenzar reservando 100 puertos y aumentarlos si es necesario. |

SSH |

22 |

Agente de actividad del usuario |

Gestión de clústeres |

Necesario para el bloqueo de usuarios CIFS/SMB. |

Habilitar la detección de actividad sospechosa de usuarios

Asegúrese de haber cumplido con los "Requisitos del sistema" para el agente de actividad del usuario. Asegúrese de que su configuración cumpla con los proveedores de nube y las regiones compatibles.

Soporte del proveedor de la nube

Los datos de actividad sospechosa del usuario pueden almacenarse en AWS y Azure en las siguientes regiones:

| Proveedor de nube | Región |

|---|---|

AWS |

|

Azur |

Este de EE. UU. |

Agregar un agente de actividad del usuario

Los agentes de actividad del usuario son entornos ejecutables para los recopiladores de datos; los recopiladores de datos comparten eventos de actividad del usuario con Ransomware Resilience. Debe crear al menos un agente de actividad de usuario para habilitar la detección de actividad de usuario sospechosa.

-

Si es la primera vez que crea un agente de actividad de usuario, vaya al Panel de control. En el mosaico Actividad del usuario, seleccione Activar.

Si está agregando un agente de actividad de usuario adicional, vaya a Configuración, ubique el mosaico Actividad de usuario y luego seleccione Administrar. En la pantalla Actividad del usuario, seleccione la pestaña Agentes de actividad del usuario y luego Agregar.

-

Seleccione un Proveedor de nube y luego una Región. Seleccione Siguiente.

-

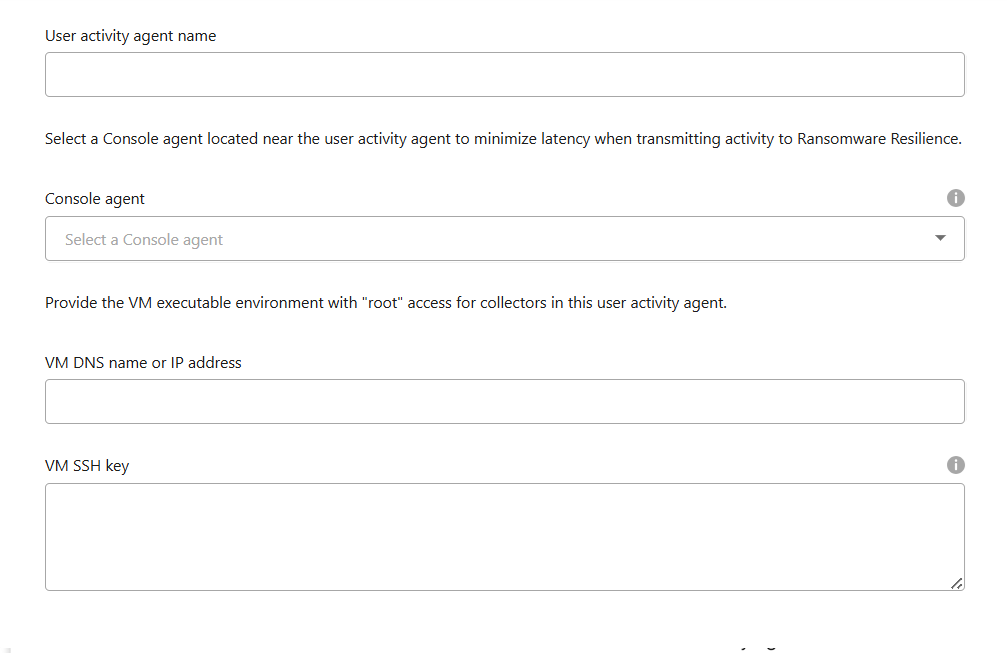

Proporcione los detalles del agente de actividad del usuario:

-

Nombre del agente de actividad del usuario

-

Agente de consola: el agente de consola debe estar en la misma red que el agente de actividad del usuario y tener conectividad SSH a la dirección IP del agente de actividad del usuario.

-

Nombre DNS o dirección IP de la máquina virtual

-

Clave SSH de VM

-

-

Seleccione Siguiente.

-

Revise su configuración. Seleccione Activar para completar la adición del agente de actividad del usuario.

-

Confirme que el agente de actividad del usuario se creó correctamente. En el mosaico Actividad del usuario, una implementación exitosa se muestra como En ejecución.

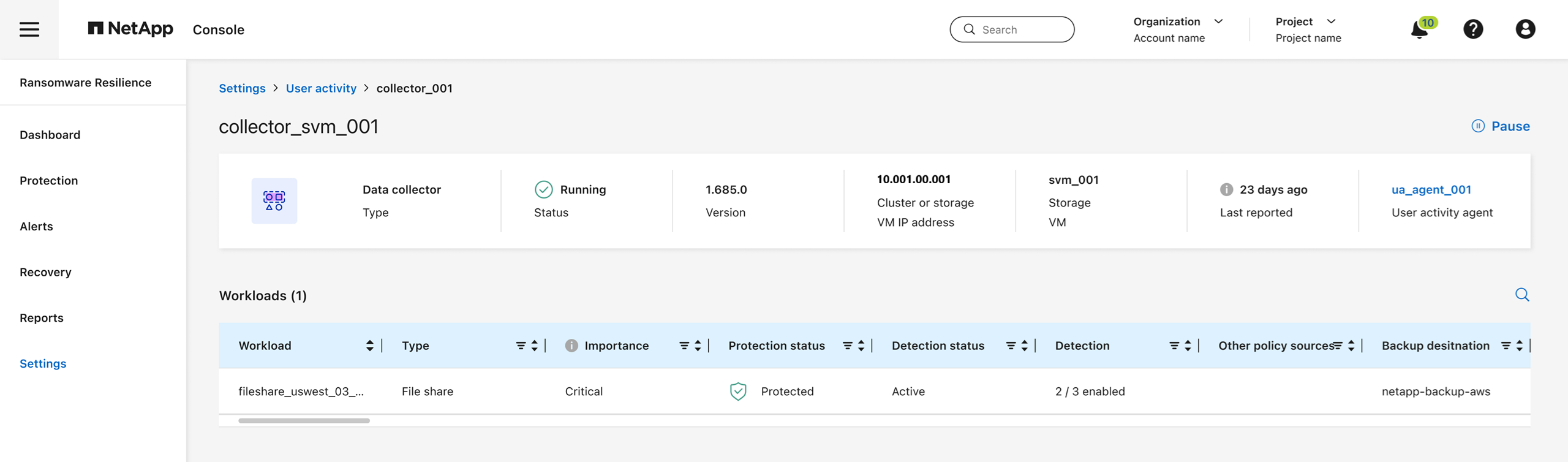

Una vez creado exitosamente el agente de actividad del usuario, regrese al menú Configuración y seleccione Administrar en el mosaico Actividad del usuario. Seleccione la pestaña Agente de actividad del usuario y luego seleccione el agente de actividad del usuario para ver detalles al respecto, incluidos los recopiladores de datos y los conectores del directorio de usuarios.

Agregar un recopilador de datos

Los recopiladores de datos se crean automáticamente cuando habilita una estrategia de protección contra ransomware con detección de actividad de usuario sospechosa. Para obtener más información, consulte añadir una política de detección.

Puede ver los detalles del recopilador de datos. Desde Configuración, seleccione Administrar en el mosaico Actividad del usuario. Seleccione la pestaña Recopilador de datos y luego seleccione el recopilador de datos para ver sus detalles o pausarlo.

Agregar un conector de directorio de usuarios

Para asignar ID de usuario a nombres de usuario, debe crear un conector de directorio de usuarios.

-

En Ransomware Resilience, vaya a Configuración.

-

En el mosaico Actividad del usuario, seleccione Administrar.

-

Seleccione la pestaña Conectores de directorio de usuario y luego Agregar.

-

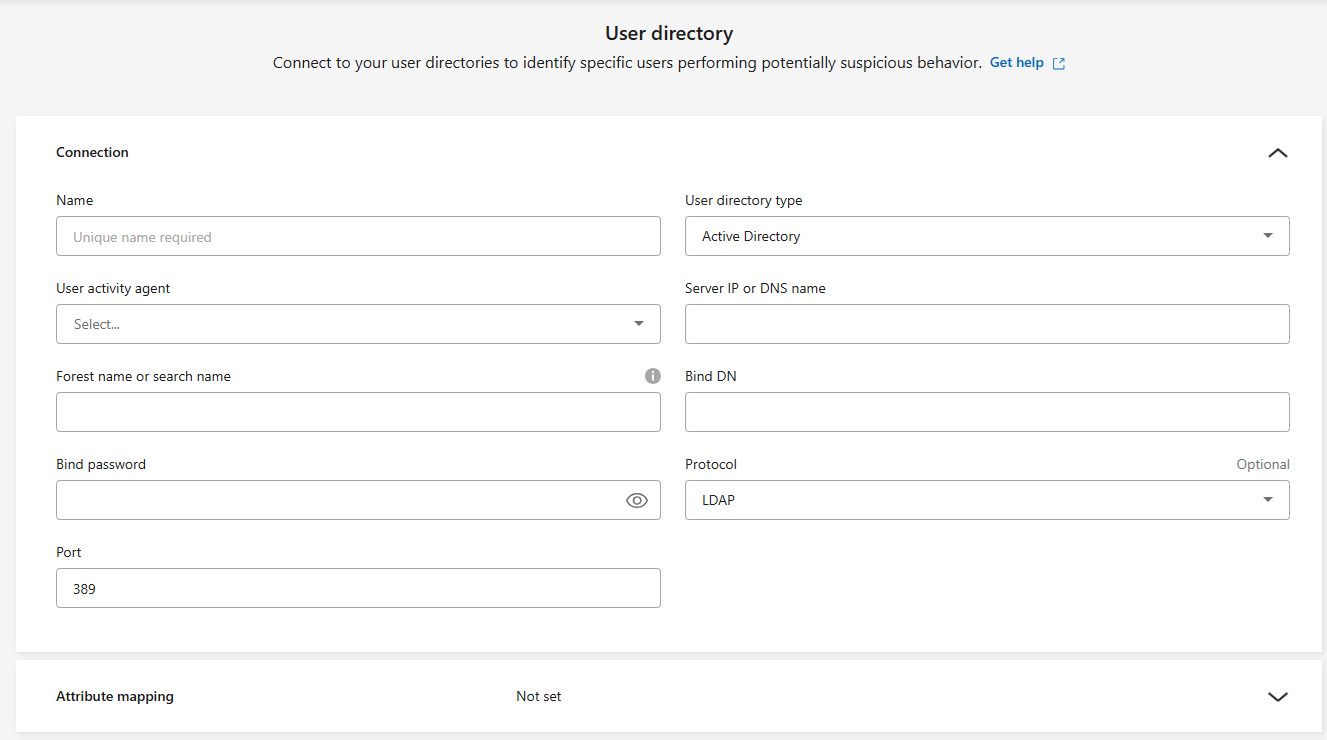

Configurar la conexión. Introduzca la información requerida para cada campo.

Campo Descripción Nombre

Introduzca un nombre único para el conector del directorio de usuarios

Tipo de directorio de usuario

El tipo de directorio

Dirección IP del servidor o nombre de dominio

La dirección IP o el nombre de dominio completo (FQDN) del servidor que aloja la conexión

Nombre del bosque o nombre de búsqueda

Puede especificar el nivel de bosque de la estructura del directorio como el nombre de dominio directo (por ejemplo

unit.company.com) o un conjunto de nombres distinguidos relativos (por ejemplo:DC=unit,DC=company,DC=com). También puedes introducir unOUpara filtrar por una unidad organizativa o unaCNpara limitar a un usuario específico (por ejemplo:CN=user,OU=engineering,DC=unit,DC=company,DC=com).VINCULO DN

El DN BIND es una cuenta de usuario autorizada para buscar en el directorio, como por ejemplo usuario@dominio.com. El usuario requiere el permiso de Sólo lectura del dominio.

Contraseña BIND

La contraseña para el usuario proporcionada en BIND DN

Protocolo

El campo de protocolo es opcional. Puede utilizar LDAP, LDAPS o LDAP sobre StartTLS.

Puerto

Introduzca el número de puerto elegido

Proporcione los detalles de mapeo de atributos:

-

Nombre para mostrar

-

SID (si estás usando LDAP)

-

Nombre de usuario

-

ID de Unix (si estás usando NFS)

-

Si selecciona Incluir atributos opcionales, también puede agregar una dirección de correo electrónico, número de teléfono, rol, estado, país, departamento, foto, DN de gerente o grupos. Seleccione Avanzado para agregar una consulta de búsqueda opcional.

-

-

Seleccione Agregar.

-

Regrese a la pestaña de conectores del directorio de usuarios para verificar el estado de su conector de directorio de usuarios. Si se crea correctamente, el estado del conector del directorio de usuario se muestra como En ejecución.

Eliminar un conector de directorio de usuarios

-

En Ransomware Resilience, vaya a Configuración.

-

Localice el mosaico Actividad del usuario y seleccione Administrar.

-

Seleccione la pestaña Conector de directorio de usuarios.

-

Identifique el conector del directorio de usuario que desea eliminar. En el menú de acciones al final de la línea, seleccione los tres puntos

…luego Eliminar. -

En el cuadro de diálogo emergente, seleccione Eliminar para confirmar sus acciones.

Responder a alertas de actividad sospechosa del usuario

Después de configurar la detección de actividad de usuarios sospechosas, puede monitorear eventos en la página de alertas. Para obtener más información, consulte "Detectar actividad maliciosa y comportamiento anómalo del usuario" .