Utilizar la federación de identidades

Sugerir cambios

Sugerir cambios

El uso de la federación de identidades agiliza la configuración de grupos y usuarios, y permite a los usuarios iniciar sesión en StorageGRID usando credenciales familiares.

Configurar la federación de identidades para Grid Manager

Puede configurar la federación de identidad en Grid Manager si desea que los grupos de administradores y los usuarios se administren en otro sistema, como Active Directory, Azure Active Directory (Azure AD), OpenLDAP u Oracle Directory Server.

-

Ha iniciado sesión en Grid Manager mediante un"navegador web compatible" .

-

Tienes"permisos de acceso específicos" .

-

Está utilizando Active Directory, Azure AD, OpenLDAP u Oracle Directory Server como proveedor de identidad.

Si desea utilizar un servicio LDAP v3 que no figura en la lista, comuníquese con el soporte técnico. -

Si planea utilizar OpenLDAP, debe configurar el servidor OpenLDAP. Ver Directrices para configurar un servidor OpenLDAP .

-

Si planea habilitar el inicio de sesión único (SSO), ha revisado la"Requisitos y consideraciones para el inicio de sesión único" .

-

Si planea utilizar Seguridad de la capa de transporte (TLS) para las comunicaciones con el servidor LDAP, el proveedor de identidad utiliza TLS 1.2 o 1.3. Ver "Cifrados compatibles para conexiones TLS salientes" .

Puede configurar una fuente de identidad para Grid Manager si desea importar grupos desde otro sistema, como Active Directory, Azure AD, OpenLDAP u Oracle Directory Server. Puede importar los siguientes tipos de grupos:

-

Grupos de administración. Los usuarios de los grupos de administración pueden iniciar sesión en Grid Manager y realizar tareas, según los permisos de administración asignados al grupo.

-

Grupos de usuarios inquilinos para inquilinos que no utilizan su propia fuente de identidad. Los usuarios de los grupos de inquilinos pueden iniciar sesión en el Administrador de inquilinos y realizar tareas, según los permisos asignados al grupo en el Administrador de inquilinos. Ver"Crear una cuenta de inquilino" y"Utilice una cuenta de inquilino" Para más detalles.

Entrar a la configuración

-

Seleccione CONFIGURACIÓN > Control de acceso > Federación de identidades.

-

Seleccione Habilitar federación de identidad.

-

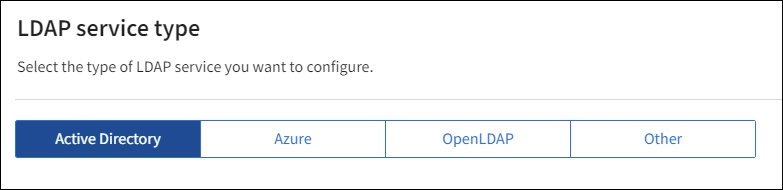

En la sección Tipo de servicio LDAP, seleccione el tipo de servicio LDAP que desea configurar.

Seleccione Otro para configurar valores para un servidor LDAP que utiliza Oracle Directory Server.

-

Si seleccionó Otro, complete los campos en la sección Atributos LDAP. De lo contrario, vaya al siguiente paso.

-

Nombre único de usuario: el nombre del atributo que contiene el identificador único de un usuario LDAP. Este atributo es equivalente a

sAMAccountNamepara Active Directory yuidpara OpenLDAP. Si está configurando Oracle Directory Server, ingreseuid. -

UUID de usuario: el nombre del atributo que contiene el identificador único permanente de un usuario LDAP. Este atributo es equivalente a

objectGUIDpara Active Directory yentryUUIDpara OpenLDAP. Si está configurando Oracle Directory Server, ingresensuniqueid. El valor de cada usuario para el atributo especificado debe ser un número hexadecimal de 32 dígitos en formato de 16 bytes o de cadena, donde se ignoran los guiones. -

Nombre único del grupo: el nombre del atributo que contiene el identificador único de un grupo LDAP. Este atributo es equivalente a

sAMAccountNamepara Active Directory ycnpara OpenLDAP. Si está configurando Oracle Directory Server, ingresecn. -

UUID de grupo: el nombre del atributo que contiene el identificador único permanente de un grupo LDAP. Este atributo es equivalente a

objectGUIDpara Active Directory yentryUUIDpara OpenLDAP. Si está configurando Oracle Directory Server, ingresensuniqueid. El valor de cada grupo para el atributo especificado debe ser un número hexadecimal de 32 dígitos en formato de 16 bytes o de cadena, donde se ignoran los guiones.

-

-

Para todos los tipos de servicios LDAP, ingrese la información de conexión de red y servidor LDAP requerida en la sección Configurar servidor LDAP.

-

Nombre de host: el nombre de dominio completo (FQDN) o la dirección IP del servidor LDAP.

-

Puerto: El puerto utilizado para conectarse al servidor LDAP.

El puerto predeterminado para STARTTLS es 389 y el puerto predeterminado para LDAPS es 636. Sin embargo, puedes utilizar cualquier puerto siempre que tu firewall esté configurado correctamente. -

Nombre de usuario: La ruta completa del nombre distinguido (DN) del usuario que se conectará al servidor LDAP.

Para Active Directory, también puede especificar el nombre de inicio de sesión de nivel inferior o el nombre principal del usuario.

El usuario especificado debe tener permiso para enumerar grupos y usuarios y acceder a los siguientes atributos:

-

sAMAccountName`o `uid -

objectGUID,entryUUID, onsuniqueid -

cn -

memberOf`o `isMemberOf -

Directorio Activo:

objectSid,primaryGroupID,userAccountControl, yuserPrincipalName -

Azur:

accountEnabledyuserPrincipalName

-

-

Contraseña: La contraseña asociada al nombre de usuario.

Si cambia la contraseña en el futuro, deberá actualizarla en esta página. -

DN base de grupo: la ruta completa del nombre distinguido (DN) de un subárbol LDAP en el que desea buscar grupos. En el ejemplo de Active Directory (abajo), todos los grupos cuyo nombre distintivo es relativo al DN base (DC=storagegrid,DC=example,DC=com) se pueden usar como grupos federados.

Los valores de Nombre único del grupo deben ser únicos dentro del DN base del grupo al que pertenecen. -

DN base de usuario: la ruta completa del nombre distinguido (DN) de un subárbol LDAP en el que desea buscar usuarios.

Los valores de Nombre único de usuario deben ser únicos dentro del DN base de usuario al que pertenecen. -

Formato de nombre de usuario vinculado (opcional): el patrón de nombre de usuario predeterminado que StorageGRID debe usar si el patrón no se puede determinar automáticamente.

Se recomienda proporcionar Formato de nombre de usuario de enlace porque puede permitir que los usuarios inicien sesión si StorageGRID no puede vincularse con la cuenta de servicio.

Introduzca uno de estos patrones:

-

Patrón UserPrincipalName (Active Directory y Azure):

[USERNAME]@example.com -

Patrón de nombre de inicio de sesión de nivel inferior (Active Directory y Azure):

example\[USERNAME] -

Patrón de nombre distinguido:

CN=[USERNAME],CN=Users,DC=example,DC=comIncluya [NOMBRE DE USUARIO] exactamente como está escrito.

-

-

-

En la sección Seguridad de la capa de transporte (TLS), seleccione una configuración de seguridad.

-

Usar STARTTLS: utilice STARTTLS para proteger las comunicaciones con el servidor LDAP. Esta es la opción recomendada para Active Directory, OpenLDAP u otros, pero esta opción no es compatible con Azure.

-

Usar LDAPS: La opción LDAPS (LDAP sobre SSL) utiliza TLS para establecer una conexión con el servidor LDAP. Debe seleccionar esta opción para Azure.

-

No utilizar TLS: El tráfico de red entre el sistema StorageGRID y el servidor LDAP no estará protegido. Esta opción no es compatible con Azure.

No se admite el uso de la opción No usar TLS si su servidor de Active Directory aplica la firma LDAP. Debe utilizar STARTTLS o LDAPS.

-

-

Si seleccionó STARTTLS o LDAPS, elija el certificado utilizado para proteger la conexión.

-

Usar certificado CA del sistema operativo: utilice el certificado CA de Grid predeterminado instalado en el sistema operativo para proteger las conexiones.

-

Usar certificado CA personalizado: utilice un certificado de seguridad personalizado.

Si selecciona esta configuración, copie y pegue el certificado de seguridad personalizado en el cuadro de texto del certificado de CA.

-

Pruebe la conexión y guarde la configuración

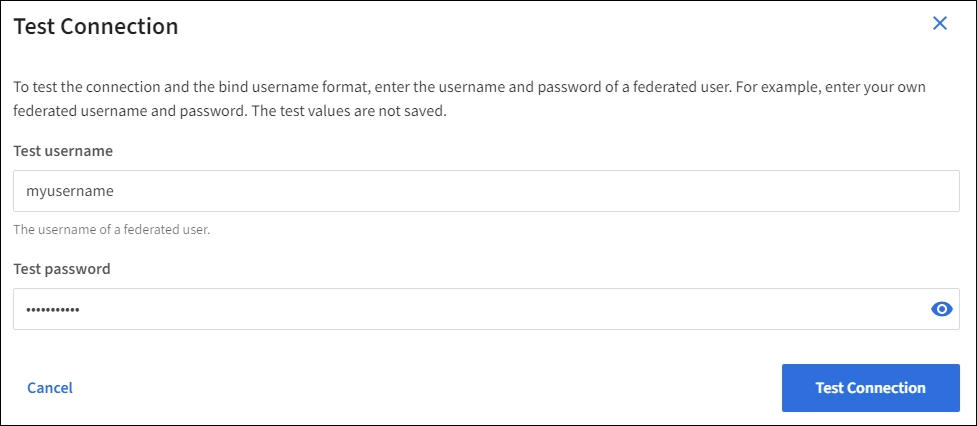

Después de ingresar todos los valores, debe probar la conexión antes de poder guardar la configuración. StorageGRID verifica la configuración de conexión para el servidor LDAP y el formato de nombre de usuario vinculado, si proporcionó uno.

-

Seleccione Probar conexión.

-

Si no proporcionó un formato de nombre de usuario vinculado:

-

Aparecerá el mensaje "Conexión de prueba exitosa" si la configuración de conexión es válida. Seleccione Guardar para guardar la configuración.

-

Aparece el mensaje "No se pudo establecer la conexión de prueba" si la configuración de conexión no es válida. Seleccione Cerrar. Luego, resuelva cualquier problema y pruebe la conexión nuevamente.

-

-

Si proporcionó un formato de nombre de usuario vinculado, ingrese el nombre de usuario y la contraseña de un usuario federado válido.

Por ejemplo, ingrese su propio nombre de usuario y contraseña. No incluya ningún carácter especial en el nombre de usuario, como @ o /.

-

Aparecerá el mensaje "Conexión de prueba exitosa" si la configuración de conexión es válida. Seleccione Guardar para guardar la configuración.

-

Aparece un mensaje de error si la configuración de conexión, el formato de nombre de usuario vinculado o el nombre de usuario y la contraseña de prueba no son válidos. Resuelva cualquier problema y pruebe la conexión nuevamente.

-

Forzar la sincronización con la fuente de identidad

El sistema StorageGRID sincroniza periódicamente los grupos y usuarios federados desde la fuente de identidad. Puede forzar el inicio de la sincronización si desea habilitar o restringir los permisos de usuario lo más rápido posible.

-

Vaya a la página de federación de identidad.

-

Seleccione Servidor de sincronización en la parte superior de la página.

El proceso de sincronización puede tardar algún tiempo dependiendo de su entorno.

La alerta Error de sincronización de federación de identidad se activa si hay un problema al sincronizar grupos y usuarios federados desde la fuente de identidad.

Deshabilitar la federación de identidades

Puede deshabilitar temporal o permanentemente la federación de identidad para grupos y usuarios. Cuando la federación de identidad está deshabilitada, no hay comunicación entre StorageGRID y la fuente de identidad. Sin embargo, cualquier configuración que haya realizado se conservará, lo que le permitirá volver a habilitar fácilmente la federación de identidad en el futuro.

Antes de deshabilitar la federación de identidad, debe tener en cuenta lo siguiente:

-

Los usuarios federados no podrán iniciar sesión.

-

Los usuarios federados que actualmente hayan iniciado sesión conservarán el acceso al sistema StorageGRID hasta que su sesión expire, pero no podrán iniciar sesión una vez que expire su sesión.

-

No se producirá sincronización entre el sistema StorageGRID y la fuente de identidad, y no se generarán alertas para las cuentas que no se hayan sincronizado.

-

La casilla de verificación Habilitar federación de identidad está deshabilitada si el inicio de sesión único (SSO) está configurado en Habilitado o Modo Sandbox. El estado de SSO en la página de inicio de sesión único debe ser Deshabilitado antes de poder deshabilitar la federación de identidad. Ver "Deshabilitar el inicio de sesión único" .

-

Vaya a la página de federación de identidad.

-

Desmarque la casilla de verificación Habilitar federación de identidad.

Directrices para configurar un servidor OpenLDAP

Si desea utilizar un servidor OpenLDAP para la federación de identidad, debe configurar ajustes específicos en el servidor OpenLDAP.

|

Para las fuentes de identidad que no sean ActiveDirectory o Azure, StorageGRID no bloqueará automáticamente el acceso a S3 a los usuarios que estén deshabilitados externamente. Para bloquear el acceso a S3, elimine todas las claves S3 del usuario o elimine el usuario de todos los grupos. |

Superposiciones de miembros y refinaciones

Las superposiciones memberof y refint deben estar habilitadas. Para obtener más información, consulte las instrucciones para el mantenimiento inverso de la membresía del grupo enhttp://www.openldap.org/doc/admin24/index.html["Documentación de OpenLDAP: Guía del administrador de la versión 2.4"^] .

Indexación

Debe configurar los siguientes atributos OpenLDAP con las palabras clave de índice especificadas:

-

olcDbIndex: objectClass eq -

olcDbIndex: uid eq,pres,sub -

olcDbIndex: cn eq,pres,sub -

olcDbIndex: entryUUID eq

Además, asegúrese de que los campos mencionados en la ayuda para el nombre de usuario estén indexados para un rendimiento óptimo.

Consulte la información sobre el mantenimiento de la membresía del grupo inverso en elhttp://www.openldap.org/doc/admin24/index.html["Documentación de OpenLDAP: Guía del administrador de la versión 2.4"^] .