Monitora lo stato di salute di Keystone Collector

Suggerisci modifiche

Suggerisci modifiche

È possibile monitorare lo stato di Keystone Collector utilizzando qualsiasi sistema di monitoraggio che supporti le richieste HTTP. Il monitoraggio dello stato di salute può aiutare a garantire che i dati siano disponibili sulla dashboard Keystone .

Per impostazione predefinita, i servizi sanitari Keystone non accettano connessioni da IP diversi da localhost. L'endpoint sanitario Keystone è /uber/health e ascolta su tutte le interfacce del server Keystone Collector sulla porta 7777 . Alla richiesta, l'endpoint restituisce come risposta un codice di stato della richiesta HTTP con un output JSON, che descrive lo stato del sistema Keystone Collector. Il corpo JSON fornisce uno stato di salute generale per il is_healthy attributo, che è un valore booleano; e un elenco dettagliato degli stati per componente per il component_details attributo. Ecco un esempio:

$ curl http://127.0.0.1:7777/uber/health

{"is_healthy": true, "component_details": {"vicmet": "Running", "ks-collector": "Running", "ks-billing": "Running", "chronyd": "Running"}}

Vengono restituiti i seguenti codici di stato:

-

200: indica che tutti i componenti monitorati sono integri

-

503: indica che uno o più componenti non sono integri

-

403: indica che il client HTTP che interroga lo stato di integrità non è presente nell'elenco allow, ovvero un elenco di CIDR di rete consentiti. Per questo stato non vengono restituite informazioni sanitarie. L'elenco allow utilizza il metodo CIDR di rete per controllare quali dispositivi di rete sono autorizzati a interrogare il sistema sanitario Keystone . Se ricevi questo errore, aggiungi il tuo sistema di monitoraggio all'elenco consentito da * Keystone Collector management TUI > Configura > Monitoraggio integrità*.

|

Utenti Linux, tenete presente questo problema noto:

Descrizione del problema: Keystone Collector esegue una serie di contenitori come parte del sistema di misurazione dell'utilizzo. Quando il server Red Hat Enterprise Linux 8.x è protetto con le policy Security Technical Implementation Guides (STIG) della USA Defense Information Systems Agency (DISA), si è verificato a intermittenza un problema noto con fapolicyd (File Access Policy Daemon). Questo problema è identificato come"errore 1907870" . Soluzione alternativa: finché non verrà risolto da Red Hat Enterprise, NetApp consiglia di aggirare questo problema inserendo fapolicyd in modalità permissiva. In/etc/fapolicyd/fapolicyd.conf , imposta il valore di permissive = 1 .

|

Visualizza i registri di sistema

È possibile visualizzare i registri di sistema di Keystone Collector per esaminare le informazioni di sistema ed eseguire la risoluzione dei problemi utilizzando tali registri. Keystone Collector utilizza il sistema di registrazione journald dell'host e i registri di sistema possono essere esaminati tramite l'utilità di sistema standard journalctl. Per esaminare i registri è possibile avvalersi dei seguenti servizi chiave:

-

ks-collector

-

ks-salute

-

ks-aggiornamento automatico

Il servizio principale di raccolta dati ks-collector produce log in formato JSON con un run-id attributo associato a ciascun processo di raccolta dati pianificato. Di seguito è riportato un esempio di un lavoro riuscito per la raccolta di dati di utilizzo standard:

{"level":"info","time":"2022-10-31T05:20:01.831Z","caller":"light-collector/main.go:31","msg":"initialising light collector with run-id cdflm0f74cgphgfon8cg","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:04.624Z","caller":"ontap/service.go:215","msg":"223 volumes collected for cluster a2049dd4-bfcf-11ec-8500-00505695ce60","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:18.821Z","caller":"ontap/service.go:215","msg":"697 volumes collected for cluster 909cbacc-bfcf-11ec-8500-00505695ce60","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:41.598Z","caller":"ontap/service.go:215","msg":"7 volumes collected for cluster f7b9a30c-55dc-11ed-9c88-005056b3d66f","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.247Z","caller":"ontap/service.go:215","msg":"24 volumes collected for cluster a9e2dcff-ab21-11ec-8428-00a098ad3ba2","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.786Z","caller":"worker/collector.go:75","msg":"4 clusters collected","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.839Z","caller":"reception/reception.go:75","msg":"Sending file 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193648.tar.gz type=ontap to reception","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.840Z","caller":"reception/reception.go:76","msg":"File bytes 123425","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"reception/reception.go:99","msg":"uploaded usage file to reception with status 201 Created","run-id":"cdflm0f74cgphgfon8cg"}

Di seguito è riportato un esempio di un lavoro riuscito per la raccolta facoltativa di dati sulle prestazioni:

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:28","msg":"initialising MySql service at 10.128.114.214"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:55","msg":"Opening MySql db connection at server 10.128.114.214"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:39","msg":"Creating MySql db config object"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sla_reporting/service.go:69","msg":"initialising SLA service"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sla_reporting/service.go:71","msg":"SLA service successfully initialised"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"worker/collector.go:217","msg":"Performance data would be collected for timerange: 2022-10-31T10:24:52~2022-10-31T10:29:52"}

{"level":"info","time":"2022-10-31T05:21:31.385Z","caller":"worker/collector.go:244","msg":"New file generated: 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193651.tar.gz"}

{"level":"info","time":"2022-10-31T05:21:31.385Z","caller":"reception/reception.go:75","msg":"Sending file 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193651.tar.gz type=ontap-perf to reception","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:31.386Z","caller":"reception/reception.go:76","msg":"File bytes 17767","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:33.025Z","caller":"reception/reception.go:99","msg":"uploaded usage file to reception with status 201 Created","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:33.025Z","caller":"light-collector/main.go:88","msg":"exiting","run-id":"cdflm0f74cgphgfon8cg"}

Genera e raccogli pacchetti di supporto

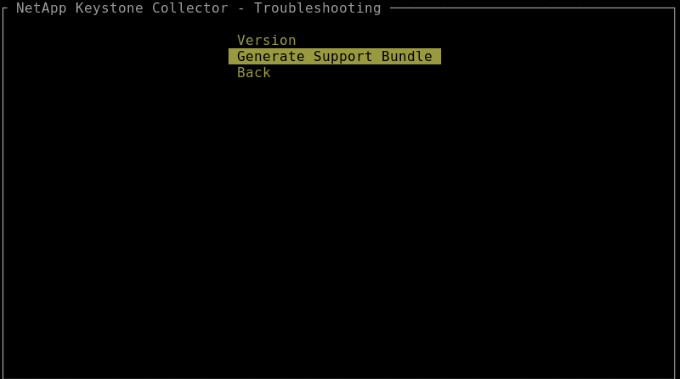

Keystone Collector TUI consente di generare pacchetti di supporto e di aggiungerli alle richieste di servizio per risolvere i problemi di supporto. Seguire questa procedura:

-

Avviare l'utilità TUI di gestione di Keystone Collector:

$ keystone-collector-tui -

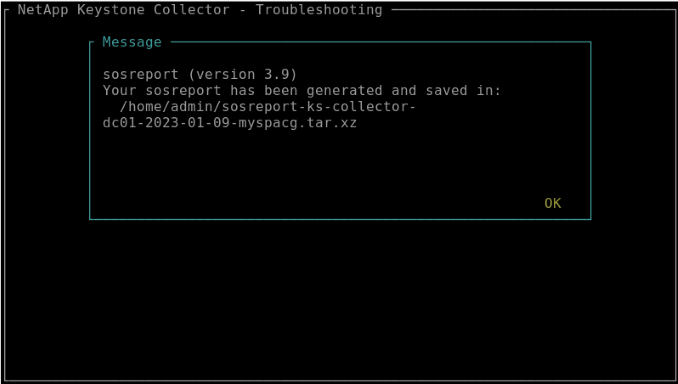

Vai a Risoluzione dei problemi > Genera pacchetto di supporto.

-

Una volta generato, viene visualizzata la posizione in cui è salvato il bundle. Utilizzare FTP, SFTP o SCP per connettersi alla posizione e scaricare il file di registro su un sistema locale.

-

Una volta scaricato il file, è possibile allegarlo al ticket di supporto Keystone ServiceNow. Per informazioni sull'emissione dei biglietti, vedere "Generazione di richieste di servizio".