Panoramica di NetApp Astra Control Center

Suggerisci modifiche

Suggerisci modifiche

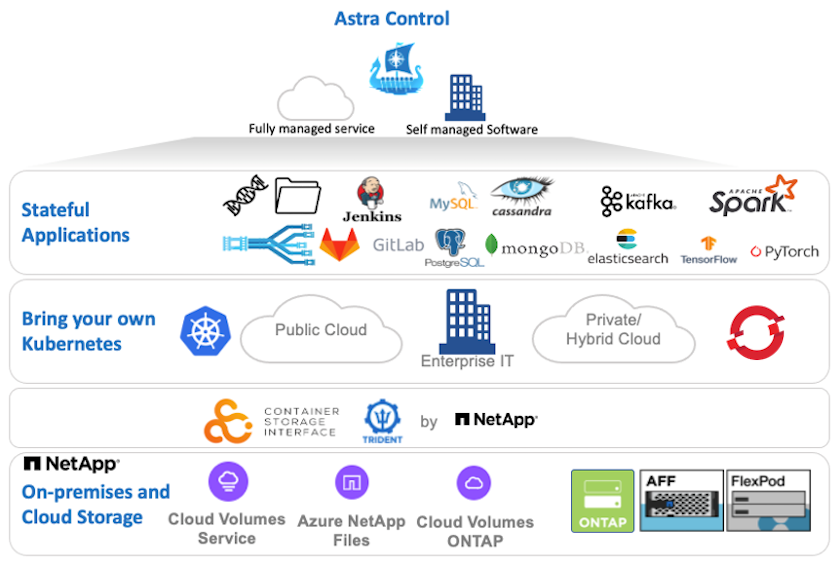

NetApp Astra Control Center offre un'ampia gamma di servizi di gestione dei dati basati su applicazioni e storage per carichi di lavoro Kubernetes stateful implementati in un ambiente on-premise e basati sulla tecnologia di protezione dei dati di NetApp.

È possibile installare NetApp Astra Control Center su un cluster Red Hat OpenShift in cui viene implementato e configurato l'orchestrator di storage Trident con classi di storage e backend di storage per i sistemi storage NetApp ONTAP.

Per l'installazione e la configurazione di Trident per supportare Astra Control Center, vedere "questo documento qui".

In un ambiente connesso al cloud, il centro di controllo Astra utilizza Cloud Insights per fornire monitoraggio avanzato e telemetria. In assenza di una connessione Cloud Insights, sono disponibili funzioni limitate di monitoraggio e telemetria (7 giorni di metriche) ed esportate negli strumenti di monitoraggio nativi di Kubernetes (Prometheus e Grafana) attraverso endpoint di metriche aperte.

Astra Control Center è completamente integrato nell'ecosistema di consulente digitale di NetApp AutoSupport e Active IQ (detto anche Digital Advisor) per fornire supporto agli utenti, fornire assistenza nella risoluzione dei problemi e visualizzare statistiche di utilizzo.

Oltre alla versione a pagamento di Astra Control Center, è disponibile una licenza di valutazione di 90 giorni. La versione di valutazione è supportata tramite e-mail e community (canale slack). I clienti hanno accesso a questi e ad altri articoli della Knowledge base e alla documentazione disponibile nella dashboard di supporto dei prodotti.

Per iniziare a utilizzare NetApp Astra Control Center, visita il "Sito web Astra".

Prerequisiti per l'installazione di Astra Control Center

-

Uno o più cluster Red Hat OpenShift. Le versioni 4.6 EUS e 4.7 sono attualmente supportate.

-

Trident deve essere già installato e configurato su ogni cluster Red Hat OpenShift.

-

Uno o più sistemi storage NetApp ONTAP con ONTAP 9.5 o superiore.

Per ogni installazione di OpenShift in un sito è consigliabile disporre di una SVM dedicata per lo storage persistente. Le implementazioni multi-sito richiedono sistemi storage aggiuntivi. -

È necessario configurare un backend di storage Trident su ciascun cluster OpenShift con una SVM supportata da un cluster ONTAP.

-

Una classe di storage predefinita configurata su ogni cluster OpenShift con Trident come provisioner di storage.

-

È necessario installare e configurare un bilanciamento del carico su ciascun cluster OpenShift per il bilanciamento del carico e l'esposizione dei servizi OpenShift.

Vedere il link "qui" per informazioni sui bilanciatori di carico validati per questo scopo. -

È necessario configurare un registro di immagini privato per ospitare le immagini di NetApp Astra Control Center.

Vedere il link "qui" Per installare e configurare un registro privato OpenShift a tale scopo. -

È necessario disporre dell'accesso Cluster Admin al cluster Red Hat OpenShift.

-

È necessario disporre dell'accesso come amministratore ai cluster NetApp ONTAP.

-

Una workstation di amministrazione con i tool docker o podman, tridentctl e oc o kubectl installati e aggiunti al percorso dei dollari.

Le installazioni di Docker devono avere una versione di Docker superiore alla 20.10 e le installazioni di Podman devono avere una versione di podman superiore alla 3.0.

Installare Astra Control Center

-

Accedere al NetApp Support Site e scaricare l'ultima versione di NetApp Astra Control Center. Per farlo, è necessaria una licenza allegata al tuo account NetApp. Dopo aver scaricato il tarball, trasferirlo sulla workstation di amministrazione.

Per iniziare a utilizzare una licenza di prova per Astra Control, visitare il sito "Sito di registrazione Astra". -

Disimballare il tar ball e modificare la directory di lavoro nella cartella risultante.

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

Prima di iniziare l'installazione, trasferire le immagini di Astra Control Center in un registro di immagini. Puoi scegliere di farlo con Docker o Podman; in questo passaggio vengono fornite le istruzioni per entrambi.

Podman-

Esportare ‘reFQDN del Registro di sistema con il nome dell'organizzazione/namespace/progetto come variabile di ambiente 'gistry'.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Accedere al Registro di sistema.

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

Se si utilizza kubeadminutente per accedere al registro privato, quindi utilizzare il token invece della password -podman login -u ocp-user -p token --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com.In alternativa, è possibile creare un account di servizio, assegnare un ruolo di editor del Registro di sistema e/o di visualizzatore del Registro di sistema (a seconda che si richieda l'accesso push/pull) e accedere al Registro di sistema utilizzando il token dell'account di servizio. -

Creare un file script della shell e incollarne il contenuto seguente.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} doneSe si utilizzano certificati non attendibili per il Registro di sistema, modificare lo script della shell e utilizzare --tls-verify=falseper il comando podman pushpodman push $REGISTRY/$(echo $astraImage | sed 's/[\/]\+\///') --tls-verify=false. -

Rendere il file eseguibile.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Eseguire lo script della shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker-

Esportare ‘reFQDN del Registro di sistema con il nome dell'organizzazione/namespace/progetto come variabile di ambiente 'gistry'.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Accedere al Registro di sistema.

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

Se si utilizza kubeadminutente per accedere al registro privato, quindi utilizzare il token invece della password -docker login -u ocp-user -p token astra-registry.apps.ocp-vmw.cie.netapp.com.In alternativa, è possibile creare un account di servizio, assegnare un ruolo di editor del Registro di sistema e/o di visualizzatore del Registro di sistema (a seconda che si richieda l'accesso push/pull) e accedere al Registro di sistema utilizzando il token dell'account di servizio. -

Creare un file script della shell e incollarne il contenuto seguente.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

Rendere il file eseguibile.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Eseguire lo script della shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

Quando si utilizzano registri di immagini private non pubblicamente attendibili, caricare i certificati TLS del registro di immagini nei nodi OpenShift. A tale scopo, creare una configurazione nello spazio dei nomi openshift-config utilizzando i certificati TLS e applicarla alla configurazione dell'immagine del cluster per rendere attendibile il certificato.

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=mergeSe si utilizza un registro interno di OpenShift con certificati TLS predefiniti dall'operatore di ingresso con un percorso, è comunque necessario seguire la procedura precedente per applicare la patch ai certificati con il nome host del percorso. Per estrarre i certificati dall'operatore di ingresso, è possibile utilizzare il comando oc extract secret/router-ca --keys=tls.crt -n openshift-ingress-operator. -

Creare uno spazio dei nomi

netapp-acc-operatorPer Astra Control Center.[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

Creare un segreto con le credenziali per accedere al registro delle immagini in

netapp-acc-operatornamespace.[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

Accedi alla console GUI di Red Hat OpenShift con accesso cluster-admin.

-

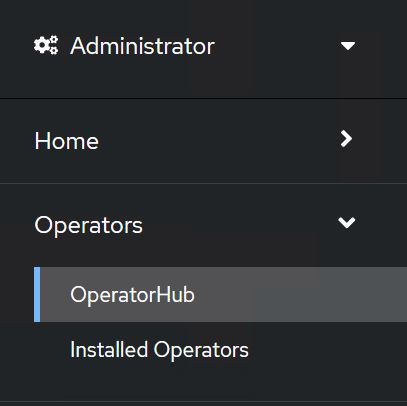

Selezionare Administrator (Amministratore) dal menu a discesa Perspective (prospettiva).

-

Accedere a Operator > OperatorHub e cercare Astra.

-

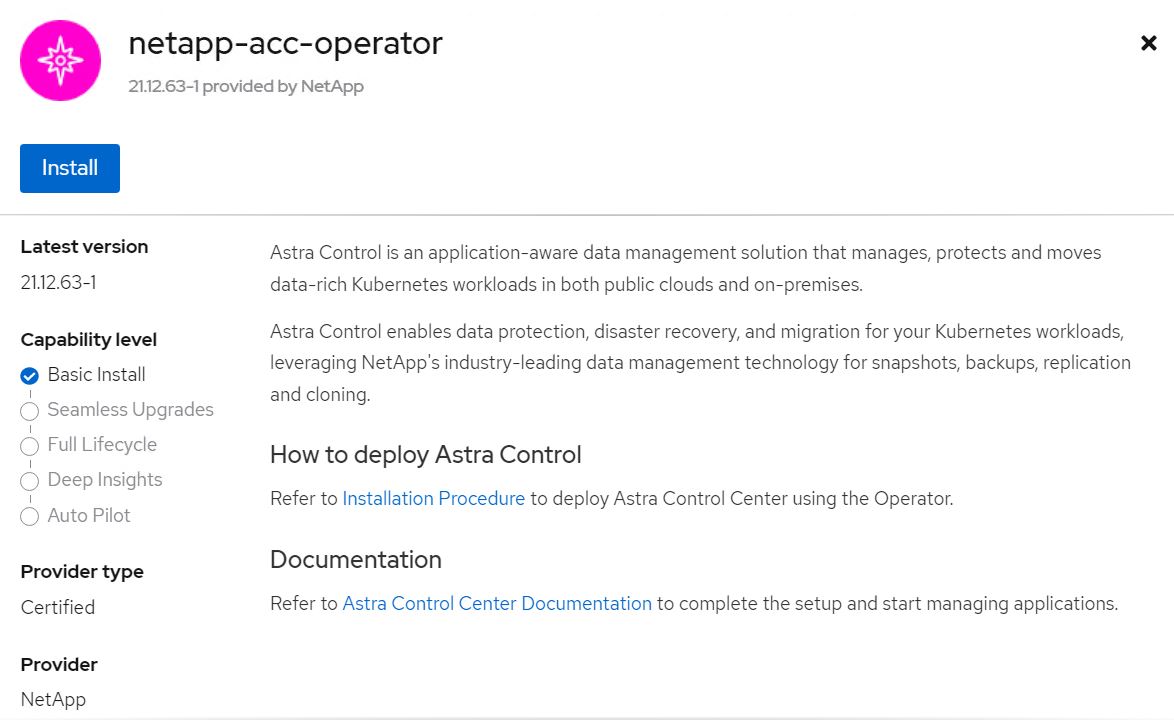

Selezionare

netapp-acc-operatoraffiancare e fare clic suInstall.

-

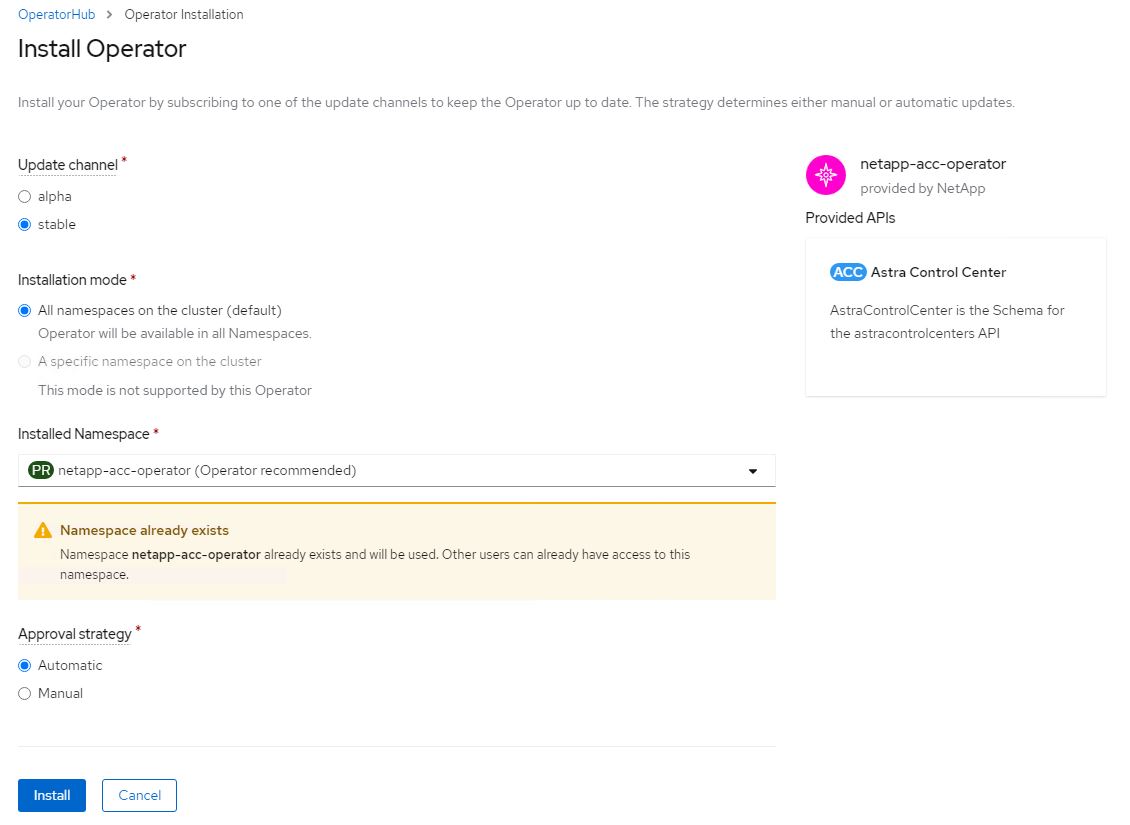

Nella schermata Install Operator (Installa operatore), accettare tutti i parametri predefiniti e fare clic su

Install.

-

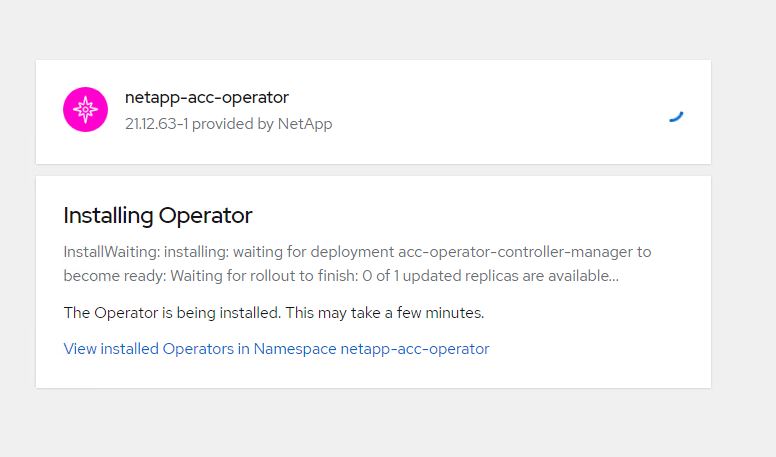

Attendere il completamento dell'installazione da parte dell'operatore.

-

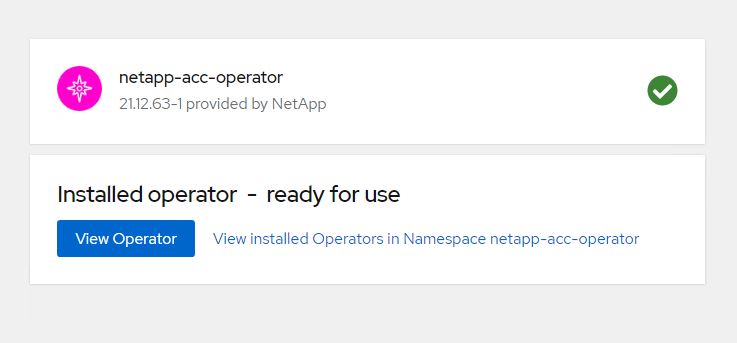

Una volta completata l'installazione dell'operatore, selezionare per fare clic su

View Operator.

-

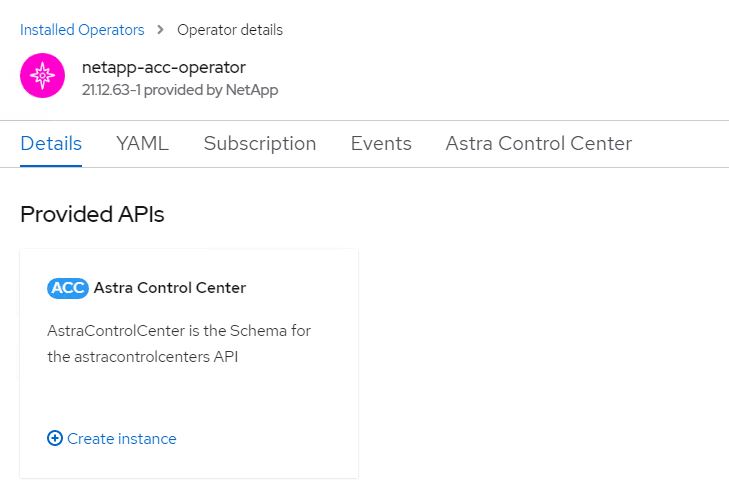

Quindi fare clic su

Create InstanceNel riquadro Astra Control Center dell'operatore.

-

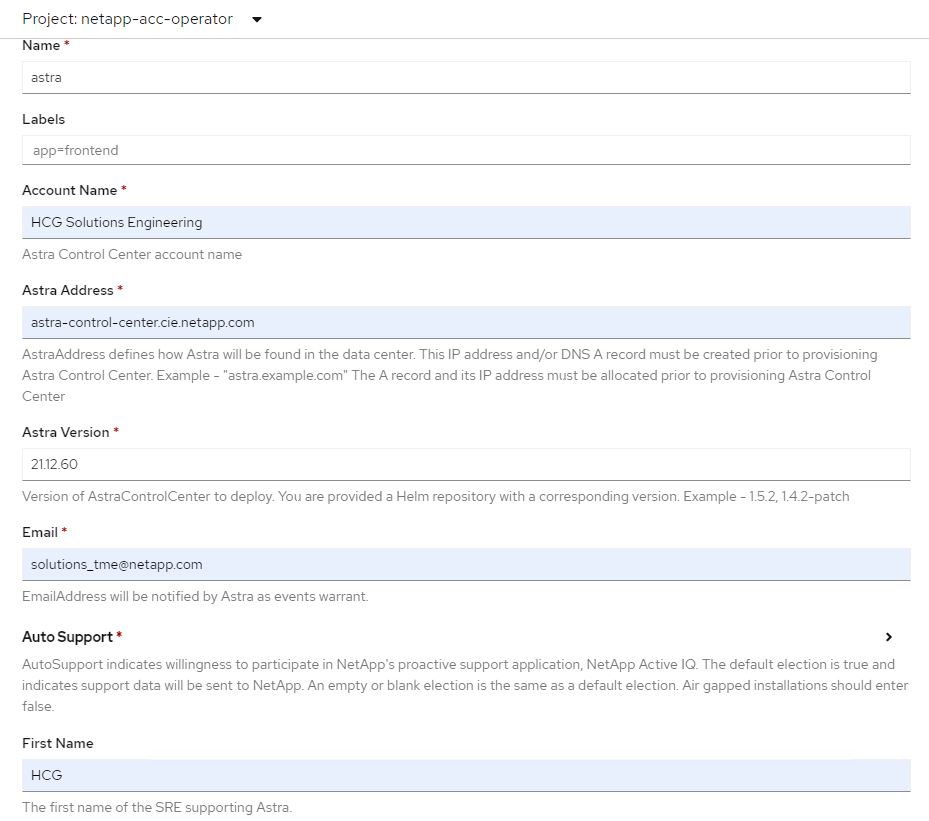

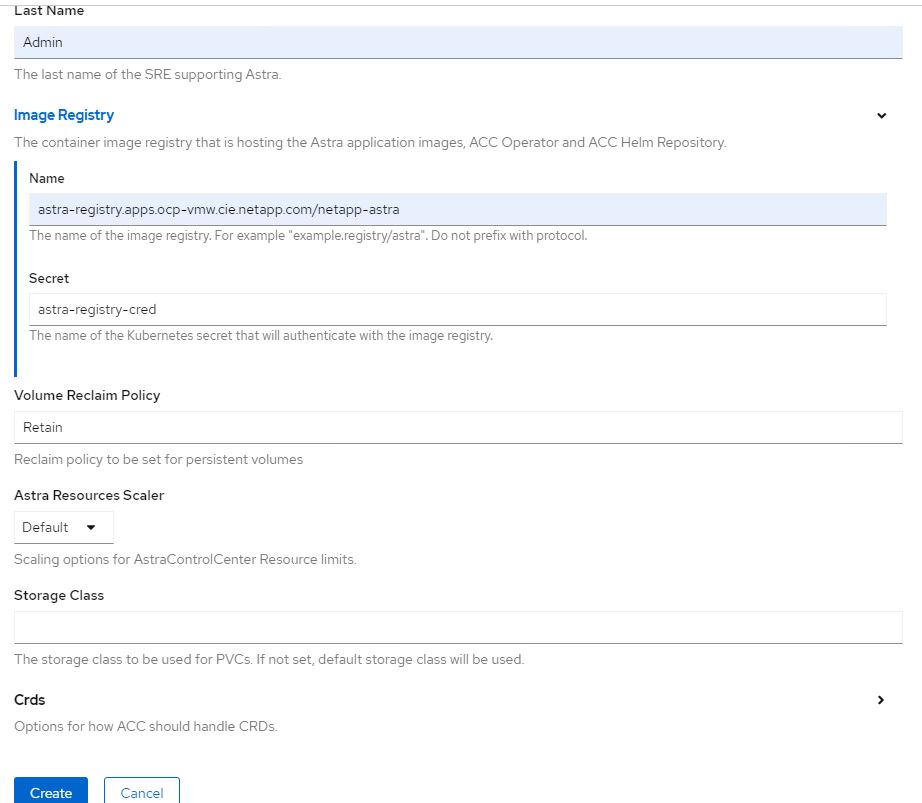

Riempire

Create AstraControlCentercampi del modulo e fare clic suCreate.-

Se si desidera, modificare il nome dell'istanza di Astra Control Center.

-

Se si desidera, attivare o disattivare il supporto automatico. Si consiglia di mantenere la funzionalità di supporto automatico.

-

Inserire il nome FQDN per Astra Control Center.

-

Inserire la versione di Astra Control Center; per impostazione predefinita viene visualizzata la versione più recente.

-

Inserisci un nome account per Astra Control Center e i dettagli dell'amministratore come nome, cognome e indirizzo e-mail.

-

Inserire il criterio di recupero del volume, l'impostazione predefinita è Mantieni.

-

In Image Registry (Registro immagini), immettere l'FQDN del registro insieme al nome dell'organizzazione assegnato durante l'invio delle immagini al registro (in questo esempio,

astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra) -

Se si utilizza un registro che richiede l'autenticazione, inserire il nome segreto nella sezione Registro immagini.

-

Configurare le opzioni di scalabilità per i limiti delle risorse di Astra Control Center.

-

Inserire il nome della classe di storage se si desidera inserire PVC in una classe di storage non predefinita.

-

Definire le preferenze di gestione CRD.

-

-

Per utilizzare i playbook Ansible per implementare Astra Control Center, è necessaria una macchina Ubuntu/RHEL con Ansible installato. Seguire le procedure "qui" Per Ubuntu e RHEL.

-

Clonare il repository GitHub che ospita il contenuto Ansible.

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

Accedi al sito NetApp Support e scarica l'ultima versione di NetApp Astra Control Center. Per farlo, è necessaria una licenza allegata al tuo account NetApp. Dopo aver scaricato il tarball, trasferirlo sulla workstation.

Per iniziare a utilizzare una licenza di prova per Astra Control, visitare il sito "Sito di registrazione Astra". -

Creare o ottenere il file kubeconfig con accesso amministratore al cluster OpenShift su cui deve essere installato Astra Control Center.

-

Modificare la directory in na_astra_control_suite.

cd na_astra_control_suite -

Modificare il

vars/vars.ymle inserire le variabili con le informazioni richieste.#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

Esegui il manuale per implementare Astra Control Center. Il playbook richiede privilegi root per alcune configurazioni.

Se l'utente che esegue il playbook è root o ha configurato sudo senza password, eseguire il seguente comando per eseguire il playbook.

ansible-playbook install_acc_playbook.ymlSe l'utente ha configurato l'accesso sudo basato su password, eseguire il seguente comando per eseguire il manuale, quindi inserire la password sudo.

ansible-playbook install_acc_playbook.yml -K

Fasi successive all'installazione

-

Il completamento dell'installazione potrebbe richiedere alcuni minuti. Verificare che tutti i pod e i servizi in

netapp-astra-ccnamespace in esecuzione.[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

Controllare

acc-operator-controller-managerregistri per garantire che l'installazione sia completata.[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

Il seguente messaggio indica la corretta installazione di Astra Control Center. {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

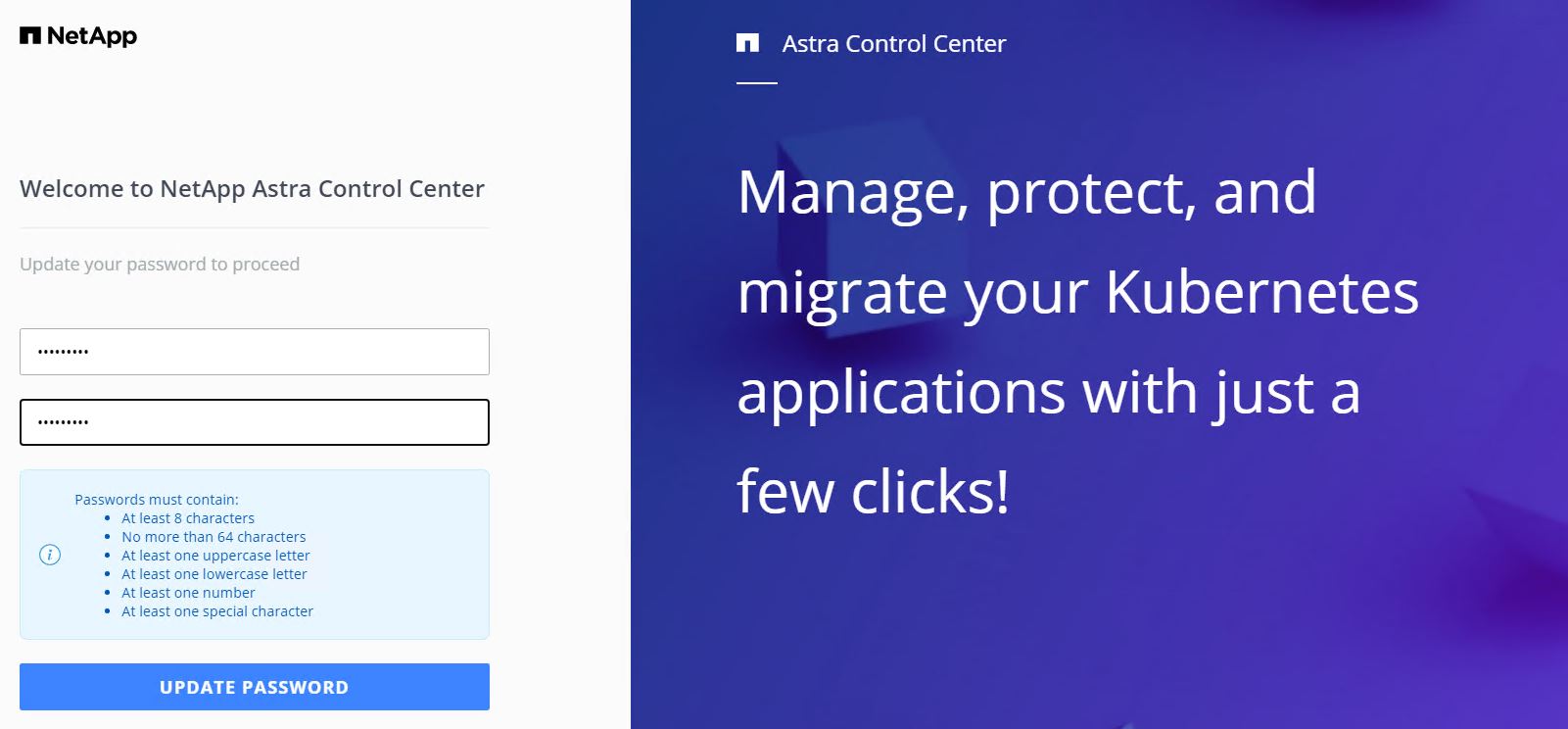

Il nome utente per l'accesso ad Astra Control Center è l'indirizzo e-mail dell'amministratore fornito nel file CRD e la password è una stringa

ACC-Aggiunto all'UUID di Astra Control Center. Eseguire il seguente comando:[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

In questo esempio, la password è ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f. -

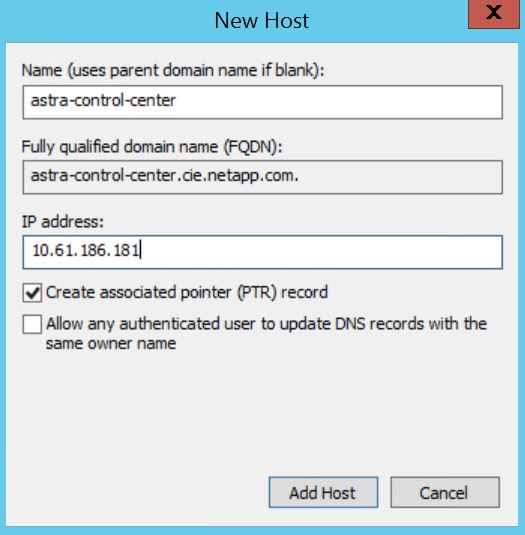

Ottieni l'IP del bilanciamento del carico del servizio traefik.

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

Aggiungere una voce nel server DNS che punta all'FQDN fornito nel file CRD di Astra Control Center

EXTERNAL-IPdel servizio traefik.

-

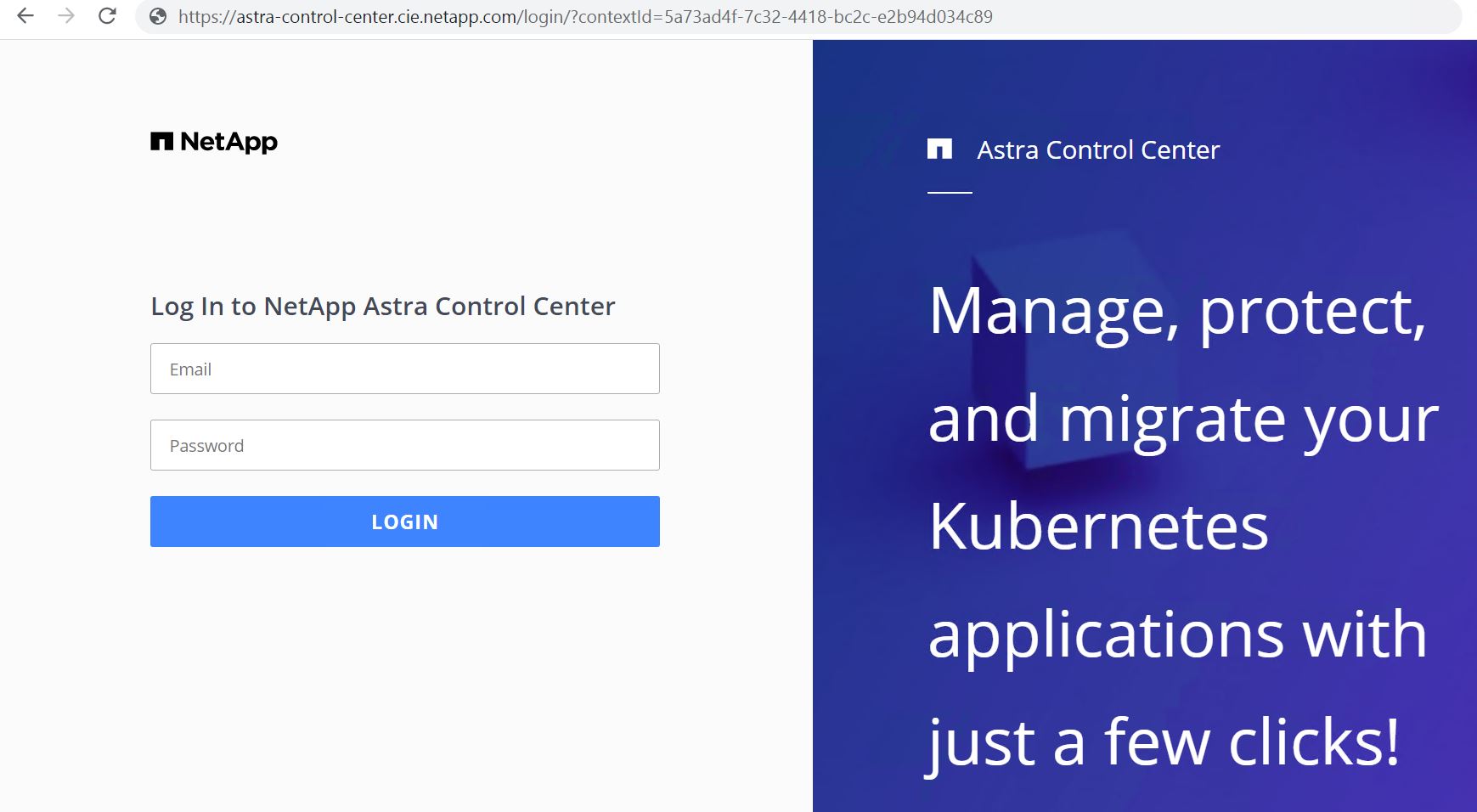

Accedere alla GUI di Astra Control Center esplorando il relativo FQDN.

-

Quando si accede all'interfaccia grafica di Astra Control Center per la prima volta utilizzando l'indirizzo email admin fornito in CRD, è necessario modificare la password.

-

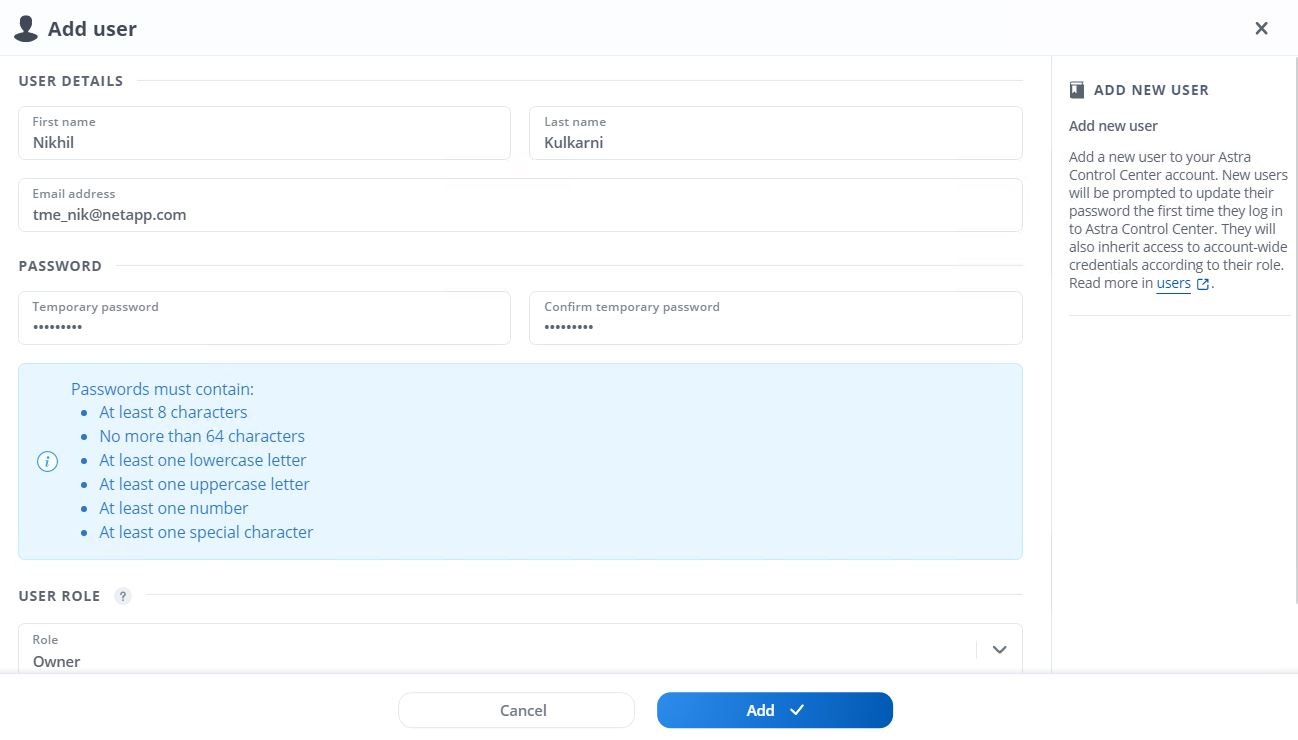

Se si desidera aggiungere un utente ad Astra Control Center, accedere a account > Users (account > utenti), fare clic su Add (Aggiungi), inserire i dettagli dell'utente e fare clic su Add (Aggiungi).

-

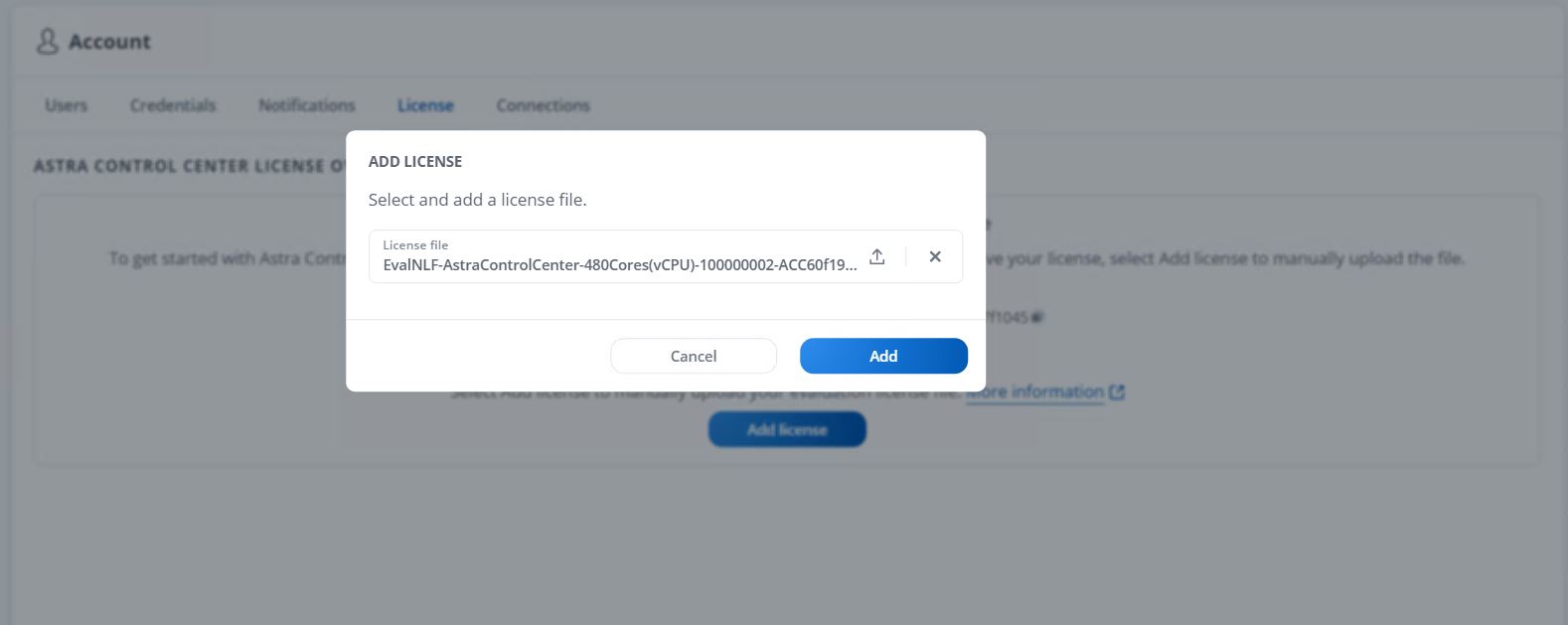

Astra Control Center richiede una licenza per il funzionamento di tutte le funzionalità IT. Per aggiungere una licenza, accedere a account > License (account > licenza), fare clic su Add License (Aggiungi licenza) e caricare il file di licenza.

In caso di problemi con l'installazione o la configurazione di NetApp Astra Control Center, è disponibile la knowledge base dei problemi noti "qui".