Configurare un'applicazione Microsoft Entra

Suggerisci modifiche

Suggerisci modifiche

La NetApp Console necessita delle autorizzazioni per configurare e gestire Azure NetApp Files. È possibile concedere le autorizzazioni necessarie a un account Azure creando e configurando un'applicazione Microsoft Entra e ottenendo le credenziali di Azure necessarie alla console.

Passaggio 1: creare l'applicazione

Creare un'applicazione Microsoft Entra e un'entità servizio che la console può utilizzare per il controllo degli accessi basato sui ruoli.

Per creare un'applicazione Active Directory e assegnare l'applicazione a un ruolo, è necessario disporre delle autorizzazioni appropriate in Azure. Per i dettagli, fare riferimento a "Documentazione di Microsoft Azure: autorizzazioni richieste" .

-

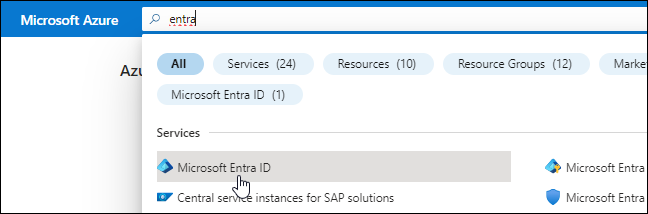

Dal portale di Azure, aprire il servizio Microsoft Entra ID.

-

Nel menu, seleziona Registrazioni app.

-

Creare l'applicazione:

-

Selezionare Nuova registrazione.

-

Specificare i dettagli sull'applicazione:

-

Nome: inserisci un nome per l'applicazione.

-

Tipo di account: seleziona un tipo di account (qualsiasi funzionerà con la Console).

-

URI di reindirizzamento: puoi lasciare vuoto questo campo.

-

-

Seleziona Registrati.

-

-

Copiare l'ID applicazione (client) e l'ID directory (tenant).

Quando si crea il sistema Azure NetApp Files nella console, è necessario fornire l'ID dell'applicazione (client) e l'ID della directory (tenant) per l'applicazione. La console utilizza gli ID per effettuare l'accesso in modo programmatico.

-

Creare un segreto client per l'applicazione in modo che la console possa utilizzarlo per l'autenticazione con l'ID Microsoft Entra:

-

Selezionare Certificati e segreti > Nuovo segreto client.

-

Fornire una descrizione del segreto e una durata.

-

Selezionare Aggiungi.

-

Copia il valore del segreto client.

-

L'applicazione AD è ora configurata e dovresti aver copiato l'ID dell'applicazione (client), l'ID della directory (tenant) e il valore del segreto client. Quando si aggiunge un sistema Azure NetApp Files , è necessario immettere queste informazioni nella Console.

Passaggio 2: assegnare l'app a un ruolo

È necessario associare l'entità servizio alla sottoscrizione di Azure e assegnarle un ruolo personalizzato con le autorizzazioni richieste.

-

"Creare un ruolo personalizzato in Azure" .

I passaggi seguenti descrivono come creare il ruolo dal portale di Azure.

-

Aprire l'abbonamento e selezionare Controllo accessi (IAM).

-

Selezionare Aggiungi > Aggiungi ruolo personalizzato.

-

Nella scheda Informazioni di base, inserisci un nome e una descrizione per il ruolo.

-

Selezionare JSON, quindi Modifica, che appare in alto a destra del formato JSON.

-

Aggiungere le seguenti autorizzazioni in azioni:

"actions": [ "Microsoft.NetApp/*", "Microsoft.Resources/resources/read", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.Resources/subscriptions/resourcegroups/resources/read", "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Network/virtualNetworks/read", "Microsoft.Network/virtualNetworks/subnets/read", "Microsoft.Insights/Metrics/Read" ], -

Selezionare Salva > Avanti, quindi Crea.

-

-

Assegna l'applicazione al ruolo appena creato:

-

Dal portale di Azure, apri Sottoscrizioni.

-

Seleziona l'abbonamento.

-

Selezionare Controllo accessi (IAM) > Aggiungi > Aggiungi assegnazione ruolo.

-

Nella scheda Ruolo, seleziona il ruolo personalizzato che hai creato, quindi Avanti.

-

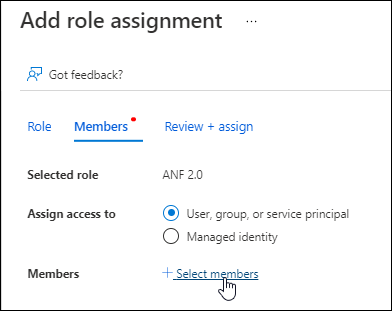

Nella scheda Membri, completa i seguenti passaggi:

-

Mantieni selezionato Utente, gruppo o entità servizio.

-

Seleziona Seleziona membri.

-

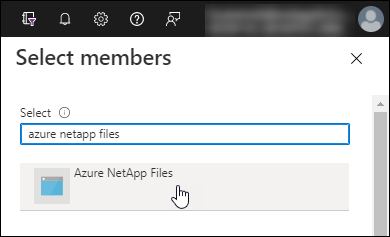

Cerca il nome dell'applicazione.

Ecco un esempio:

-

-

Selezionare l'applicazione, quindi Seleziona.

-

Selezionare Avanti.

-

Seleziona Revisiona + assegna.

L'entità servizio per la console dispone ora delle autorizzazioni Azure richieste per tale sottoscrizione.

-

-

Passaggio 3: aggiungere le credenziali alla console

Quando si crea il sistema Azure NetApp Files , viene richiesto di selezionare le credenziali associate all'entità servizio. È necessario aggiungere queste credenziali alla Console prima di creare il sistema.

-

Nella barra di navigazione a sinistra della Console, seleziona Amministrazione > Credenziali.

-

Selezionare Aggiungi credenziali e seguire i passaggi della procedura guidata.

-

Posizione delle credenziali: selezionare Microsoft Azure > NetApp Console.

-

Definisci credenziali: immetti le informazioni sull'entità servizio Microsoft Entra che concede le autorizzazioni richieste:

-

Segreto del cliente

-

ID applicazione (client)

-

ID directory (tenant)

Avresti dovuto catturare queste informazioni quandoha creato l'applicazione AD .

-

-

Revisione: conferma i dettagli sulle nuove credenziali, quindi seleziona Aggiungi.

-