Utilizzo della federazione delle identità

Suggerisci modifiche

Suggerisci modifiche

L'utilizzo della federazione delle identità rende più rapida la configurazione di gruppi e utenti e consente agli utenti di accedere a StorageGRID utilizzando credenziali familiari.

Configurazione della federazione delle identità

È possibile configurare la federazione delle identità se si desidera che i gruppi amministrativi e gli utenti vengano gestiti in un altro sistema, ad esempio Active Directory, OpenLDAP o Oracle Directory Server.

-

È necessario accedere a Grid Manager utilizzando un browser supportato.

-

È necessario disporre di autorizzazioni di accesso specifiche.

-

Se si prevede di attivare SSO (Single Sign-on), è necessario utilizzare Active Directory come origine dell'identità federata e ad FS come provider di identità. Consulta “requisiti per l'utilizzo del Single Sign-on”.

-

È necessario utilizzare Active Directory, OpenLDAP o Oracle Directory Server come provider di identità.

Se si desidera utilizzare un servizio LDAP v3 non presente nell'elenco, contattare il supporto tecnico. -

Se si intende utilizzare TLS (Transport Layer Security) per le comunicazioni con il server LDAP, il provider di identità deve utilizzare TLS 1.2 o 1.3.

È necessario configurare un'origine identità per Grid Manager se si desidera importare i seguenti tipi di gruppi federated:

-

Gruppi di amministrazione. Gli utenti dei gruppi di amministrazione possono accedere a Grid Manager ed eseguire attività in base alle autorizzazioni di gestione assegnate al gruppo.

-

Gruppi di utenti tenant per tenant che non utilizzano la propria origine di identità. Gli utenti dei gruppi di tenant possono accedere al tenant manager ed eseguire le attività in base alle autorizzazioni assegnate al gruppo nel tenant manager.

-

Selezionare Configuration Access Control Identity Federation.

-

Selezionare Enable Identity Federation (attiva federazione identità).

Vengono visualizzati i campi per la configurazione del server LDAP.

-

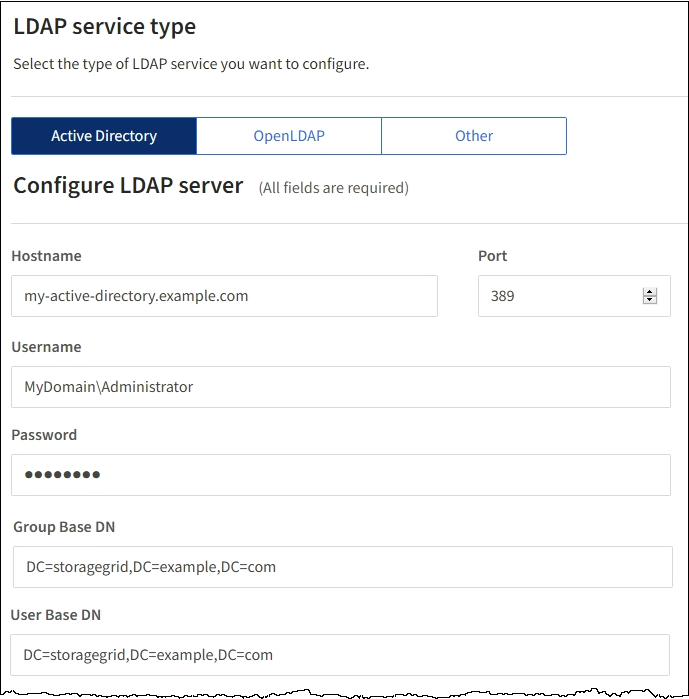

Nella sezione tipo di servizio LDAP, selezionare il tipo di servizio LDAP che si desidera configurare.

È possibile selezionare Active Directory, OpenLDAP o Other.

Se si seleziona OpenLDAP, è necessario configurare il server OpenLDAP. Consultare le linee guida per la configurazione di un server OpenLDAP. Selezionare Altro per configurare i valori per un server LDAP che utilizza Oracle Directory Server. -

Se si seleziona Altro, completare i campi nella sezione attributi LDAP.

-

User Unique Name (Nome univoco utente): Il nome dell'attributo che contiene l'identificatore univoco di un utente LDAP. Questo attributo è equivalente a.

sAMAccountNamePer Active Directory e.uidPer OpenLDAP. Se si sta configurando Oracle Directory Server, immettereuid. -

UUID utente: Il nome dell'attributo che contiene l'identificatore univoco permanente di un utente LDAP. Questo attributo è equivalente a.

objectGUIDPer Active Directory e.entryUUIDPer OpenLDAP. Se si sta configurando Oracle Directory Server, immetterensuniqueid. Ogni valore dell'utente per l'attributo specificato deve essere un numero esadecimale a 32 cifre in formato a 16 byte o stringa, dove i trattini vengono ignorati. -

Group unique name (Nome univoco gruppo): Il nome dell'attributo che contiene l'identificatore univoco di un gruppo LDAP. Questo attributo è equivalente a.

sAMAccountNamePer Active Directory e.cnPer OpenLDAP. Se si sta configurando Oracle Directory Server, immetterecn. -

UUID gruppo: Il nome dell'attributo che contiene l'identificatore univoco permanente di un gruppo LDAP. Questo attributo è equivalente a.

objectGUIDPer Active Directory e.entryUUIDPer OpenLDAP. Se si sta configurando Oracle Directory Server, immetterensuniqueid. Il valore di ciascun gruppo per l'attributo specificato deve essere un numero esadecimale a 32 cifre nel formato a 16 byte o stringa, dove i trattini vengono ignorati.

-

-

Nella sezione Configure LDAP server (Configura server LDAP), immettere le informazioni richieste per il server LDAP e la connessione di rete.

-

Nome host: Nome host del server o indirizzo IP del server LDAP.

-

Port (porta): Porta utilizzata per la connessione al server LDAP.

La porta predefinita per STARTTLS è 389 e la porta predefinita per LDAPS è 636. Tuttavia, è possibile utilizzare qualsiasi porta purché il firewall sia configurato correttamente. -

Username: Percorso completo del nome distinto (DN) per l'utente che si connette al server LDAP.

Per Active Directory, è anche possibile specificare il nome di accesso di livello inferiore o il nome principale dell'utente. L'utente specificato deve disporre dell'autorizzazione per elencare gruppi e utenti e per accedere ai seguenti attributi:

-

sAMAccountNameoppureuid -

objectGUID,entryUUID, o.nsuniqueid -

cn -

memberOfoppureisMemberOf

-

-

Password: La password associata al nome utente.

-

DN base gruppo: Il percorso completo del nome distinto (DN) per una sottostruttura LDAP che si desidera cercare gruppi. Nell'esempio di Active Directory (riportato di seguito), tutti i gruppi il cui nome distinto è relativo al DN di base (DC=storagegrid,DC=example,DC=com) possono essere utilizzati come gruppi federati.

I valori Group unique name devono essere univoci all'interno del Group base DN a cui appartengono. -

User base DN: Il percorso completo del nome distinto (DN) di una sottostruttura LDAP che si desidera cercare gli utenti.

I valori Nome univoco utente devono essere univoci all'interno del DN base utente a cui appartengono.

-

-

Nella sezione Transport Layer Security (TLS), selezionare un'impostazione di protezione.

-

Utilizzare STARTTLS (consigliato): Utilizzare STARTTLS per proteggere le comunicazioni con il server LDAP. Questa è l'opzione consigliata.

-

Usa LDAPS: L'opzione LDAPS (LDAP su SSL) utilizza TLS per stabilire una connessione al server LDAP. Questa opzione è supportata per motivi di compatibilità.

-

Non utilizzare TLS: Il traffico di rete tra il sistema StorageGRID e il server LDAP non sarà protetto.

L'utilizzo dell'opzione non utilizzare TLS non è supportato se il server Active Directory applica la firma LDAP. È necessario utilizzare STARTTLS o LDAPS.

-

-

Se si seleziona STARTTLS o LDAPS, scegliere il certificato utilizzato per proteggere la connessione.

-

Usa certificato CA del sistema operativo: Utilizzare il certificato CA predefinito installato sul sistema operativo per proteggere le connessioni.

-

Usa certificato CA personalizzato: Utilizza un certificato di protezione personalizzato.

Se si seleziona questa impostazione, copiare e incollare il certificato di protezione personalizzato nella casella di testo del certificato CA.

-

-

Facoltativamente, selezionare Test di connessione per convalidare le impostazioni di connessione per il server LDAP.

Se la connessione è valida, nell'angolo superiore destro della pagina viene visualizzato un messaggio di conferma.

-

Se la connessione è valida, selezionare Salva.

La seguente schermata mostra valori di configurazione di esempio per un server LDAP che utilizza Active Directory.

Linee guida per la configurazione di un server OpenLDAP

Se si desidera utilizzare un server OpenLDAP per la federazione delle identità, è necessario configurare impostazioni specifiche sul server OpenLDAP.

MemberOf e refint overlay

Gli overlay memberof e refint devono essere attivati. Per ulteriori informazioni, consultare le istruzioni per la manutenzione inversa dell'appartenenza al gruppo nella Guida per l'amministratore di OpenLDAP.

Indicizzazione

È necessario configurare i seguenti attributi OpenLDAP con le parole chiave di indice specificate:

-

olcDbIndex: objectClass eq -

olcDbIndex: uid eq,pres,sub -

olcDbIndex: cn eq,pres,sub -

olcDbIndex: entryUUID eq

Inoltre, assicurarsi che i campi indicati nella guida per Nome utente siano indicizzati per ottenere prestazioni ottimali.

Consultare le informazioni sulla manutenzione inversa dell'appartenenza al gruppo nella Guida per l'amministratore di OpenLDAP.

"Documentazione di OpenLDAP: Guida per l'amministratore della versione 2.4"

Forzare la sincronizzazione con l'origine dell'identità

Il sistema StorageGRID sincronizza periodicamente gruppi e utenti federati dall'origine dell'identità. È possibile forzare l'avvio della sincronizzazione se si desidera attivare o limitare le autorizzazioni utente il più rapidamente possibile.

-

È necessario accedere a Grid Manager utilizzando un browser supportato.

-

È necessario disporre di autorizzazioni di accesso specifiche.

-

L'origine dell'identità deve essere attivata.

-

Selezionare Configuration Access Control Identity Federation.

Viene visualizzata la pagina Identity Federation. Il pulsante Synchronize si trova nella parte inferiore della pagina.

-

Fare clic su Sincronizza.

Un messaggio di conferma indica che la sincronizzazione è stata avviata correttamente. Il processo di sincronizzazione potrebbe richiedere del tempo a seconda dell'ambiente in uso.

L'avviso errore di sincronizzazione federazione identità viene attivato se si verifica un problema durante la sincronizzazione di utenti e gruppi federati dall'origine dell'identità.

Disattivazione della federazione delle identità

È possibile disattivare temporaneamente o permanentemente la federazione di identità per gruppi e utenti. Quando la federazione delle identità è disattivata, non vi è alcuna comunicazione tra StorageGRID e l'origine delle identità. Tuttavia, tutte le impostazioni configurate vengono conservate, consentendo di riabilitare facilmente la federazione delle identità in futuro.

-

È necessario accedere a Grid Manager utilizzando un browser supportato.

-

È necessario disporre di autorizzazioni di accesso specifiche.

Prima di disattivare la federazione delle identità, è necessario tenere presente quanto segue:

-

Gli utenti federati non potranno accedere.

-

Gli utenti federati che hanno effettuato l'accesso manterranno l'accesso al sistema StorageGRID fino alla scadenza della sessione, ma non potranno accedere dopo la scadenza della sessione.

-

La sincronizzazione tra il sistema StorageGRID e l'origine dell'identità non viene eseguita e non vengono generati avvisi o allarmi per gli account che non sono stati sincronizzati.

-

La casella di controllo Enable Identity Federation (Abilita federazione identità) è disattivata se Single Sign-on (SSO) è impostato su Enabled o Sandbox Mode. Lo stato SSO nella pagina Single Sign-on deve essere Disabled prima di poter disattivare la federazione delle identità.

-

Selezionare Configuration Access Control Identity Federation.

-

Deselezionare la casella di controllo Enable Identity Federation (attiva federazione identità).

-

Fare clic su Save (Salva).