Gestire i criteri TLS e SSH

Suggerisci modifiche

Suggerisci modifiche

I criteri TLS e SSH determinano i protocolli e le crittografia utilizzati per stabilire connessioni TLS sicure con le applicazioni client e connessioni SSH sicure ai servizi StorageGRID interni.

Il criterio di sicurezza controlla il modo in cui TLS e SSH crittografano i dati in movimento. In generale, utilizzare il criterio di compatibilità moderno (predefinito), a meno che il sistema non debba essere conforme ai criteri comuni o non sia necessario utilizzare altre crittografia.

|

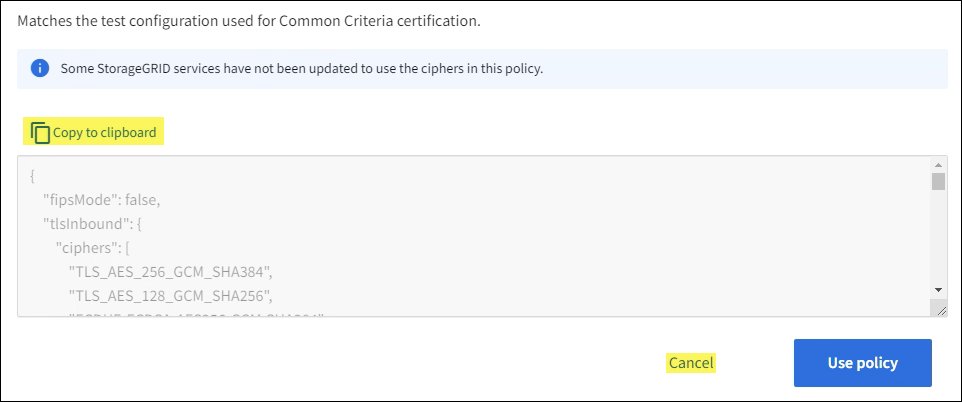

Alcuni servizi StorageGRID non sono stati aggiornati per utilizzare le crittografia di questi criteri. |

-

L'utente ha effettuato l'accesso a Grid Manager utilizzando un "browser web supportato".

-

Si dispone di "Autorizzazione di accesso root".

Selezionare una policy di sicurezza

-

Selezionare Configurazione > Sicurezza > Impostazioni di sicurezza.

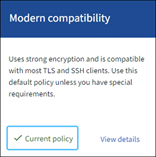

La scheda TLS and SSH policies (Criteri TLS e SSH) mostra i criteri disponibili. Il criterio attualmente attivo è contrassegnato da un segno di spunta verde sul riquadro del criterio.

-

Consulta le schede per conoscere le policy disponibili.

Compatibilità moderna (impostazione predefinita)Utilizza il criterio predefinito se hai bisogno di una crittografia avanzata e non hai requisiti particolari. Questa policy è compatibile con la maggior parte dei client TLS e SSH.

Compatibilità con le versioni precedentiUtilizzare il criterio di compatibilità Legacy se sono necessarie opzioni di compatibilità aggiuntive per i client più vecchi. Le opzioni aggiuntive presenti in questa policy potrebbero renderla meno sicura rispetto alla policy di compatibilità moderna.

Criteri comuniSe hai bisogno della certificazione Common Criteria, utilizza la politica Common Criteria.

FIPS rigorosoUtilizzare la politica FIPS strict se è richiesta la certificazione Common Criteria e si deve utilizzare il modulo NetApp Cryptographic Security Module (NCSM) 3.0.8 o NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 per le connessioni client esterne agli endpoint del bilanciatore del carico, Tenant Manager e Grid Manager. L'utilizzo di questa policy potrebbe ridurre le prestazioni.

Il modulo NCSM 3.0.8 e NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 vengono utilizzati nelle seguenti operazioni:

-

NCSM

-

Connessioni TLS tra i seguenti servizi: ADC, AMS, CMN, DDS, LDR, SSM, NMS, mgmt-api, nginx, nginx-gw e cache-svc

-

Connessioni TLS tra i client e il servizio nginx-gw (endpoint del bilanciatore del carico)

-

Connessioni TLS tra i client e il servizio LDR

-

Crittografia del contenuto dell'oggetto per SSE-S3, SSE-C e impostazione di crittografia dell'oggetto archiviato

-

connessioni SSH

Per ulteriori informazioni, fare riferimento al programma di convalida degli algoritmi crittografici del NIST"Certificato n. 4838" .

-

-

Modulo API di crittografia del kernel NetApp StorageGRID

Il modulo API NetApp StorageGRID Kernel Crypto è presente solo sulle piattaforme VM e appliance StorageGRID .

-

Raccolta di entropia

-

Crittografia dei nodi

Per ulteriori informazioni, fare riferimento al programma di convalida degli algoritmi crittografici del NIST"Certificati #A6242 attraverso #A6257" E"Certificato di entropia n. E223" .

-

Nota: Dopo aver selezionato questa policy,"eseguire un riavvio progressivo" affinché tutti i nodi attivino l'NCSM. Utilizzare Manutenzione > Riavvio progressivo per avviare e monitorare i riavvii.

PersonalizzatoCreare un criterio personalizzato se è necessario applicare le proprie crittografia.

Facoltativamente, se StorageGRID ha requisiti di crittografia FIPS 140, abilitare la funzionalità Modalità FIPS per utilizzare il modulo NCSM 3.0.8 e NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64:

-

Imposta il

fipsModeparametro atrue. -

Quando richiesto,"eseguire un riavvio progressivo" affinché tutti i nodi attivino i moduli di crittografia. Utilizzare Manutenzione > Riavvio progressivo per avviare e monitorare i riavvii.

-

Selezionare Supporto > Diagnostica per visualizzare le versioni attive del modulo FIPS.

-

-

Per visualizzare i dettagli relativi a crittografia, protocolli e algoritmi di ogni policy, selezionare Visualizza dettagli.

-

Per modificare la policy corrente, selezionare Usa policy.

Un segno di spunta verde viene visualizzato accanto a policy corrente nel riquadro del criterio.

Creare una policy di sicurezza personalizzata

È possibile creare una policy personalizzata se è necessario applicare le proprie crittografia.

-

Dal riquadro del criterio più simile al criterio personalizzato che si desidera creare, selezionare Visualizza dettagli.

-

Selezionare Copia negli Appunti, quindi selezionare Annulla.

-

Dal riquadro Custom policy, selezionare Configure and use (Configura e utilizza).

-

Incollare il JSON copiato e apportare le modifiche necessarie.

-

Selezionare Usa policy.

Un segno di spunta verde viene visualizzato accanto a Current policy (policy corrente) nel riquadro Custom policy (policy personalizzate).

-

Facoltativamente, selezionare Edit Configuration (Modifica configurazione) per apportare ulteriori modifiche al nuovo criterio personalizzato.

Ripristinare temporaneamente il criterio di protezione predefinito

Se è stato configurato un criterio di protezione personalizzato, potrebbe non essere possibile accedere a Grid Manager se il criterio TLS configurato non è compatibile con "certificato server configurato".

È possibile ripristinare temporaneamente i criteri di protezione predefiniti.

-

Accedere a un nodo amministratore:

-

Immettere il seguente comando:

ssh admin@Admin_Node_IP -

Immettere la password elencata nel

Passwords.txtfile. -

Immettere il seguente comando per passare alla directory principale:

su - -

Immettere la password elencata nel

Passwords.txtfile.Quando si è collegati come root, il prompt cambia da

$a#.

-

-

Eseguire il seguente comando:

restore-default-cipher-configurations -

Da un browser Web, accedere a Grid Manager sullo stesso nodo di amministrazione.

-

Per configurare nuovamente il criterio, procedere come Selezionare una policy di sicurezzasegue.