NetApp Consoleの AWS 認証情報とマーケットプレイス サブスクリプションを管理する

変更を提案

変更を提案

AWS 認証情報を追加および管理して、 NetApp Consoleから AWS アカウント内のクラウド リソースを展開および管理できるようにします。複数の AWS Marketplace サブスクリプションを管理する場合は、[認証情報] ページから各サブスクリプションを異なる AWS 認証情報に割り当てることができます。

概要

AWS 認証情報を既存のコンソールエージェントに追加することも、コンソールに直接追加することもできます。

-

既存のエージェントにAWS認証情報を追加する

クラウド リソースを管理するには、コンソール エージェントに AWS 認証情報を追加します。コンソールエージェントにAWS認証情報を追加する方法を学びます 。

-

コンソールエージェントを作成するためにコンソールにAWS認証情報を追加する

コンソールに新しい AWS 認証情報を追加すると、コンソールエージェントを作成するために必要な権限が付与されます。NetApp ConsoleにAWS認証情報を追加する方法を学びます 。

-

FSx for ONTAPのコンソールに AWS 認証情報を追加する

FSx for ONTAPを作成および管理するには、コンソールに新しい AWS 認証情報を追加します。 "FSx for ONTAPの権限を設定する方法を学びます"

資格情報をローテーションする方法

NetApp Consoleを使用すると、エージェント インスタンスに関連付けられた IAM ロール、信頼できるアカウントでの IAM ロールの引き受け、または AWS アクセス キーの提供など、いくつかの方法で AWS 認証情報を提供できます。"AWS の認証情報と権限について詳しく見る" 。

最初の 2 つのオプションでは、コンソールは AWS セキュリティ トークン サービスを使用して、常にローテーションする一時的な認証情報を取得します。このプロセスは自動かつ安全であるため、ベストプラクティスです。

コンソールで更新して、AWS アクセスキーを手動でローテーションします。

コンソールエージェントに追加の資格情報を追加する

コンソールエージェントに追加の AWS 認証情報を追加して、パブリッククラウド環境内のリソースとプロセスを管理するために必要な権限を付与します。別のアカウントの IAM ロールの ARN を提供するか、AWS アクセスキーを提供することができます。

権限を付与する

コンソールエージェントに AWS 認証情報を追加する前に、権限を付与します。権限により、コンソールエージェントはその AWS アカウント内のリソースとプロセスを管理できるようになります。信頼できるアカウントのロールの ARN または AWS キーを使用して、アクセス許可を付与できます。

|

コンソールからコンソールエージェントを展開した場合、コンソールエージェントを展開したアカウントの AWS 認証情報が自動的に追加されます。これにより、リソースを管理するために必要な権限が確保されます。 |

選択肢

別のアカウントの IAM ロールを引き受けて権限を付与する

IAM ロールを使用して、コンソールエージェントをデプロイしたソース AWS アカウントと他の AWS アカウントの間に信頼関係を設定できます。次に、信頼できるアカウントの IAM ロールの ARN をコンソールに提供します。

コンソール エージェントがオンプレミスにインストールされている場合、この認証方法は使用できません。 AWS キーを使用する必要があります。

-

コンソール エージェントに権限を付与するターゲット アカウントの IAM コンソールに移動します。

-

[アクセス管理] で、[ロール] > [ロールの作成] を選択し、手順に従ってロールを作成します。

必ず次のことを行ってください。

-

*信頼されたエンティティタイプ*で、*AWS アカウント*を選択します。

-

別の AWS アカウント を選択し、コンソールエージェントインスタンスが存在するアカウントの ID を入力します。

-

の内容をコピーして貼り付けて必要なポリシーを作成します。"コンソールエージェントのIAMポリシー" 。

-

-

後でコンソールに貼り付けることができるように、IAM ロールのロール ARN をコピーします。

アカウントには必要な権限があります。コンソールエージェントに資格情報を追加できるようになりました 。

AWSキーを提供して権限を付与する

コンソールに IAM ユーザーの AWS キーを提供する場合は、そのユーザーに必要な権限を付与する必要があります。コンソール IAM ポリシーは、コンソールが使用できる AWS アクションとリソースを定義します。

コンソール エージェントがオンプレミスにインストールされている場合は、この認証方法を使用する必要があります。 IAM ロールは使用できません。

-

IAMコンソールから、以下の内容をコピーして貼り付けることでポリシーを作成します。"コンソールエージェントのIAMポリシー" 。

-

ポリシーを IAM ロールまたは IAM ユーザーにアタッチします。

既存のエージェントに資格情報を追加する

AWS アカウントに必要な権限を付与したら、そのアカウントの認証情報を既存のエージェントに追加できます。これにより、同じエージェントを使用してそのアカウントでCloud Volumes ONTAPシステムを起動できるようになります。

|

クラウド プロバイダーの新しい資格情報が使用可能になるまでに数分かかる場合があります。 |

-

上部のナビゲーション バーを使用して、資格情報を追加するコンソール エージェントを選択します。

-

左側のナビゲーション バーで、管理 > 資格情報 を選択します。

-

*組織の資格情報*ページで、*資格情報の追加*を選択し、ウィザードの手順に従います。

-

資格情報の場所: *Amazon Web Services > エージェント*を選択します。

-

認証情報の定義: 信頼できる IAM ロールの ARN (Amazon リソース名) を指定するか、AWS アクセスキーとシークレットキーを入力します。

-

マーケットプレイス サブスクリプション: 今すぐサブスクライブするか、既存のサブスクリプションを選択して、マーケットプレイス サブスクリプションをこれらの資格情報に関連付けます。

時間単位の料金 (PAYGO) または年間契約でサービス料金を支払うには、AWS 認証情報を AWS Marketplace サブスクリプションに関連付ける必要があります。

-

確認: 新しい資格情報の詳細を確認し、[追加] を選択します。

-

コンソールにサブスクリプションを追加するときに、[詳細と資格情報] ページから別の資格情報セットに切り替えることができるようになりました。

コンソールエージェントを作成するためにコンソールに資格情報を追加します

コンソールエージェントの作成に必要な権限を付与する IAM ロールの ARN を指定して、AWS 認証情報を追加します。新しいエージェントを作成するときに、これらの資格情報を選択できます。

IAMロールを設定する

NetApp Consoleのソフトウェア サービス (SaaS) レイヤーがロールを引き受けることができる IAM ロールを設定します。

-

ターゲットアカウントの IAM コンソールに移動します。

-

[アクセス管理] で、[ロール] > [ロールの作成] を選択し、手順に従ってロールを作成します。

必ず次のことを行ってください。

-

*信頼されたエンティティタイプ*で、*AWS アカウント*を選択します。

-

*別のAWSアカウント*を選択し、 NetApp ConsoleSaaSのIDを入力します:952013314444

-

特にAmazon FSx for NetApp ONTAPの場合は、信頼関係 ポリシーを編集して "AWS": "arn:aws:iam::952013314444:root" を含めます。

たとえば、ポリシーは次のようになります。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::952013314444:root", "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }+

参照"AWS Identity and Access Management (IAM) ドキュメント" IAM でのクロスアカウント リソース アクセスの詳細については、こちらをご覧ください。-

コンソール エージェントを作成するために必要な権限を含むポリシーを作成します。

-

-

次のステップでコンソールに貼り付けることができるように、IAM ロールのロール ARN をコピーします。

IAM ロールに必要な権限が付与されました。コンソールに追加できるようになりました。

資格情報を追加する

IAM ロールに必要な権限を付与したら、ロール ARN をコンソールに追加します。

IAM ロールを作成したばかりの場合は、使用できるようになるまでに数分かかることがあります。資格情報をコンソールに追加する前に、数分お待ちください。

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*ページで、*資格情報の追加*を選択し、ウィザードの手順に従います。

-

認証情報の場所: Amazon Web Services > コンソール を選択します。

-

認証情報の定義: IAM ロールの ARN (Amazon リソース名) を指定します。

-

確認: 新しい資格情報の詳細を確認し、[追加] を選択します。

-

Amazon FSx for ONTAPのコンソールに認証情報を追加する

詳細については、 "Amazon FSx for ONTAPのコンソールドキュメント"

AWSサブスクリプションを設定する

AWS 認証情報を追加したら、その認証情報を使用して AWS Marketplace サブスクリプションを設定できます。サブスクリプションを使用すると、 NetAppデータ サービスとCloud Volumes ONTAPの料金を時間単位 (PAYGO) または年間契約で支払うことができます。

認証情報を追加した後に AWS Marketplace サブスクリプションを構成するシナリオは 2 つあります。

-

資格情報を最初に追加したときに、サブスクリプションを構成しませんでした。

-

AWS 認証情報に設定されている AWS Marketplace サブスクリプションを変更します。

現在のマーケットプレイス サブスクリプションを新しいサブスクリプションに置き換えると、既存のCloud Volumes ONTAPシステムとすべての新しいシステムのマーケットプレイス サブスクリプションが変更されます。

サブスクリプションを構成する前に、コンソール エージェントを作成する必要があります。"コンソールエージェントの作成方法を学ぶ" 。

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*を選択します。

-

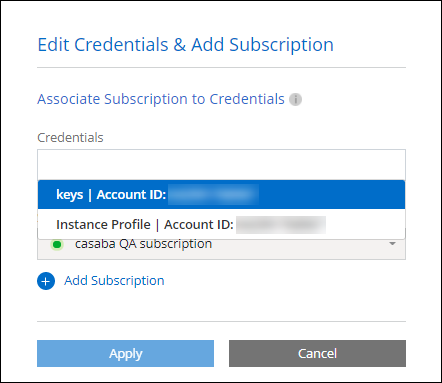

コンソール エージェントに関連付けられている資格情報のセットのアクション メニューを選択し、[サブスクリプションの構成] を選択します。

コンソール エージェントに関連付けられている資格情報を選択する必要があります。マーケットプレイス サブスクリプションを、 NetApp Consoleに関連付けられている資格情報に関連付けることはできません。

-

資格情報を既存のサブスクリプションに関連付けるには、ドロップダウン リストからサブスクリプションを選択し、[構成] を選択します。

-

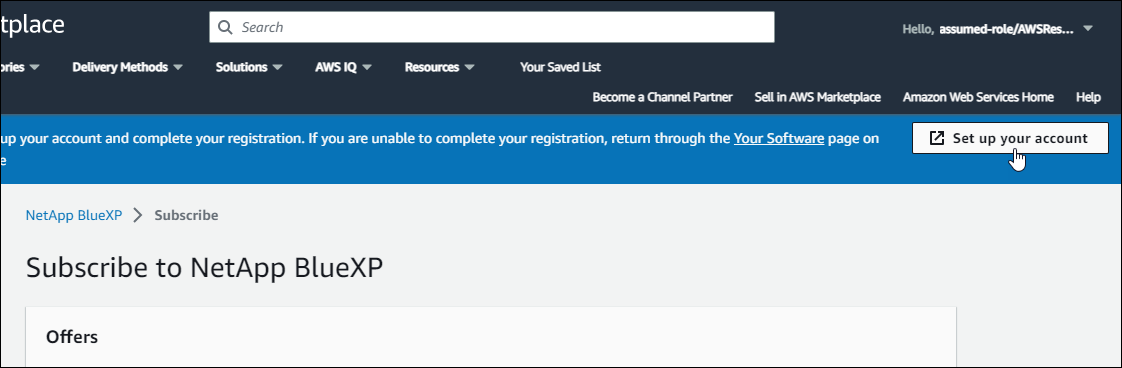

認証情報を新しいサブスクリプションに関連付けるには、[サブスクリプションの追加] > [続行] を選択し、AWS Marketplace の手順に従います。

-

*購入オプションを表示*を選択します。

-

*購読*を選択します。

-

*アカウントを設定*を選択します。

NetApp Consoleにリダイレクトされます。

-

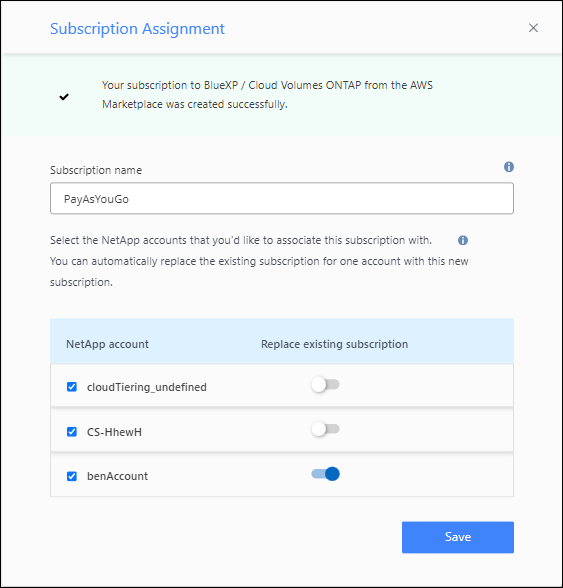

*サブスクリプションの割り当て*ページから:

-

このサブスクリプションを関連付けるコンソール組織またはアカウントを選択します。

-

既存のサブスクリプションを置き換える フィールドで、1 つの組織またはアカウントの既存のサブスクリプションをこの新しいサブスクリプションに自動的に置き換えるかどうかを選択します。

コンソールは、組織またはアカウント内のすべての資格情報の既存のサブスクリプションをこの新しいサブスクリプションに置き換えます。資格情報のセットがサブスクリプションに関連付けられたことがない場合、この新しいサブスクリプションはそれらの資格情報に関連付けられません。

-

他のすべての組織またはアカウントについては、これらの手順を繰り返して、サブスクリプションを手動で関連付ける必要があります。

-

*保存*を選択します。

-

既存のサブスクリプションを組織に関連付ける

AWS Marketplace からサブスクライブする場合、プロセスの最後のステップは、サブスクリプションを組織に関連付けることです。この手順を完了しなかった場合、組織でサブスクリプションを使用することはできません。

AWS Marketplace からNetApp Intelligent Servicesにサブスクライブしたが、サブスクリプションをアカウントに関連付ける手順を忘れた場合は、以下の手順に従ってください。

-

サブスクリプションをコンソール組織に関連付けていないことを確認します。

-

ナビゲーション メニューから、*管理 >Licenses and subscriptions*を選択します。

-

*サブスクリプション*を選択します。

-

サブスクリプションが表示されていないことを確認します。

現在表示している組織またはアカウントに関連付けられているサブスクリプションのみが表示されます。サブスクリプションが表示されない場合は、次の手順に進みます。

-

-

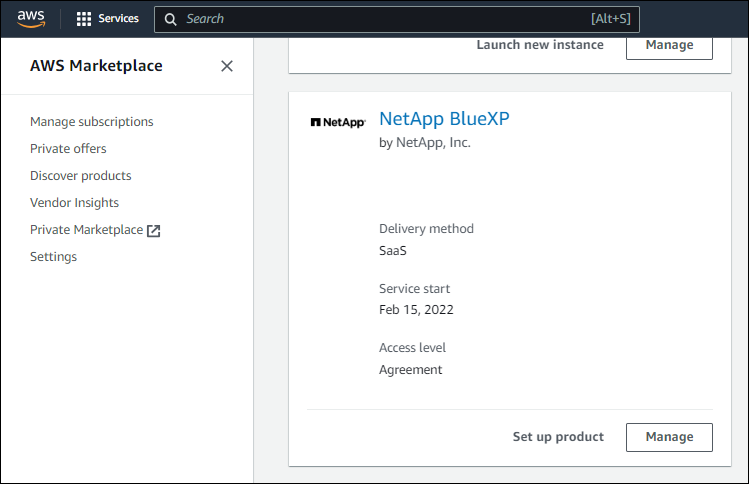

AWS コンソールにログインし、*AWS Marketplace サブスクリプション*に移動します。

-

サブスクリプションを見つけます。

-

*製品のセットアップ*を選択します。

サブスクリプション オファー ページは、新しいブラウザ タブまたはウィンドウに読み込まれます。

-

*アカウントを設定*を選択します。

netapp.com の サブスクリプションの割り当て ページが新しいブラウザ タブまたはウィンドウに読み込まれます。

最初にコンソールにログインするように求められる場合があります。

-

*サブスクリプションの割り当て*ページから:

-

このサブスクリプションを関連付けるコンソール組織またはアカウントを選択します。

-

既存のサブスクリプションを置き換える フィールドで、1 つの組織またはアカウントの既存のサブスクリプションをこの新しいサブスクリプションに自動的に置き換えるかどうかを選択します。

コンソールは、組織またはアカウント内のすべての資格情報の既存のサブスクリプションをこの新しいサブスクリプションに置き換えます。資格情報のセットがサブスクリプションに関連付けられたことがない場合、この新しいサブスクリプションはそれらの資格情報に関連付けられません。

他のすべての組織またはアカウントについては、これらの手順を繰り返して、サブスクリプションを手動で関連付ける必要があります。

-

-

サブスクリプションが組織に関連付けられていることを確認します。

-

ナビゲーション メニューから、*管理 > ライセンスとサブスクリプション*を選択します。

-

*サブスクリプション*を選択します。

-

サブスクリプションが表示されていることを確認します。

-

-

サブスクリプションが AWS 認証情報に関連付けられていることを確認します。

-

*管理 > 資格情報*を選択します。

-

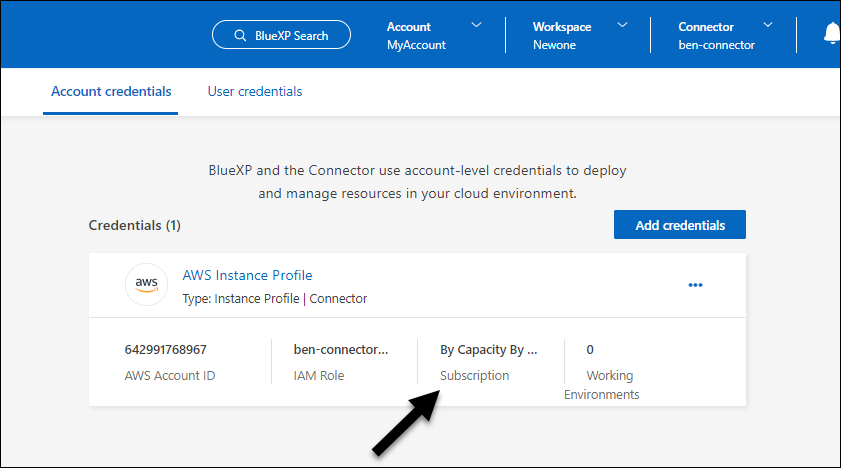

*組織の認証情報*ページで、サブスクリプションが AWS 認証情報に関連付けられていることを確認します。

ここに例があります。

-

資格情報を編集する

アカウントの種類 (AWS キーまたはロールの引き受け) を変更したり、名前を編集したり、認証情報自体 (キーまたはロール ARN) を更新したりして、AWS 認証情報を編集します。

|

コンソールエージェントインスタンスまたはAmazon FSx for ONTAPインスタンスに関連付けられているインスタンスプロファイルの認証情報を編集することはできません。FSx for ONTAPインスタンスの資格情報の名前のみを変更できます。 |

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*ページで、資格情報セットのアクション メニューを選択し、*資格情報の編集*を選択します。

-

必要な変更を加えて、[適用] を選択します。

資格情報を削除する

資格情報セットが不要になった場合は、削除できます。システムに関連付けられていない資格情報のみを削除できます。

|

コンソール エージェントに関連付けられているインスタンス プロファイルの資格情報を削除することはできません。 |

-

*管理 > 資格情報*を選択します。

-

組織の資格情報 または アカウントの資格情報 ページで、資格情報セットのアクション メニューを選択し、資格情報の削除 を選択します。

-

*削除*を選択して確認します。