NetApp Consoleの Azure 資格情報とマーケットプレイス サブスクリプションを管理する

変更を提案

変更を提案

Azure 資格情報を追加および管理して、 NetApp ConsoleがAzure サブスクリプション内のクラウド リソースを展開および管理するために必要な権限を持つようにします。複数の Azure Marketplace サブスクリプションを管理する場合は、[資格情報] ページから各サブスクリプションを異なる Azure 資格情報に割り当てることができます。

概要

コンソールで追加の Azure サブスクリプションと資格情報を追加するには、2 つの方法があります。

-

追加の Azure サブスクリプションを Azure マネージド ID に関連付けます。

-

異なる Azure 資格情報を使用してCloud Volumes ONTAPをデプロイするには、サービス プリンシパルを使用して Azure 権限を付与し、その資格情報をコンソールに追加します。

追加の Azure サブスクリプションをマネージド ID に関連付ける

コンソールを使用すると、Cloud Volumes ONTAPをデプロイする Azure 資格情報と Azure サブスクリプションを選択できます。マネージドIDプロファイルに別のAzureサブスクリプションを選択することはできません。 "マネージドID"それらのサブスクリプションで。

マネージドIDとは"最初のAzureアカウント"コンソールからコンソール エージェントを展開する場合。コンソール エージェントを展開すると、コンソールはコンソール エージェント仮想マシンにコンソール オペレータ ロールを割り当てます。

-

Azure ポータルにログインします。

-

サブスクリプション サービスを開き、 Cloud Volumes ONTAPをデプロイするサブスクリプションを選択します。

-

アクセス制御 (IAM) を選択します。

-

追加 > ロールの割り当ての追加 を選択し、権限を追加します。

-

コンソールオペレーター ロールを選択します。

コンソール オペレータは、コンソール エージェント ポリシーで提供されるデフォルト名です。ロールに別の名前を選択した場合は、代わりにその名前を選択します。 -

*仮想マシン*へのアクセスを割り当てます。

-

コンソール エージェント仮想マシンが作成されたサブスクリプションを選択します。

-

コンソール エージェント仮想マシンを選択します。

-

*保存*を選択します。

-

-

-

追加のサブスクリプションについては、これらの手順を繰り返します。

新しいシステムを作成するときに、マネージド ID プロファイルに対して複数の Azure サブスクリプションから選択できるようになりました。

NetApp Consoleに Azure 資格情報を追加する

コンソールからコンソール エージェントを展開すると、コンソールは必要なアクセス許可を持つ仮想マシン上でシステム割り当てのマネージド ID を有効にします。 Cloud Volumes ONTAPの新しいシステムを作成するときに、コンソールはデフォルトでこれらの Azure 資格情報を選択します。

|

既存のシステムにコンソール エージェント ソフトウェアを手動でインストールした場合、資格情報の初期セットは追加されません。"Azure の資格情報と権限について学習する" 。 |

異なる Azure 資格情報を使用してCloud Volumes ONTAPをデプロイする場合は、Azure アカウントごとに Microsoft Entra ID でサービス プリンシパルを作成して設定し、必要な権限を付与する必要があります。その後、新しい資格情報をコンソールに追加できます。

サービス プリンシパルを使用して Azure 権限を付与する

コンソールには、Azure でアクションを実行するための権限が必要です。 Microsoft Entra ID でサービス プリンシパルを作成して設定し、コンソールに必要な Azure 資格情報を取得することで、Azure アカウントに必要な権限を付与できます。

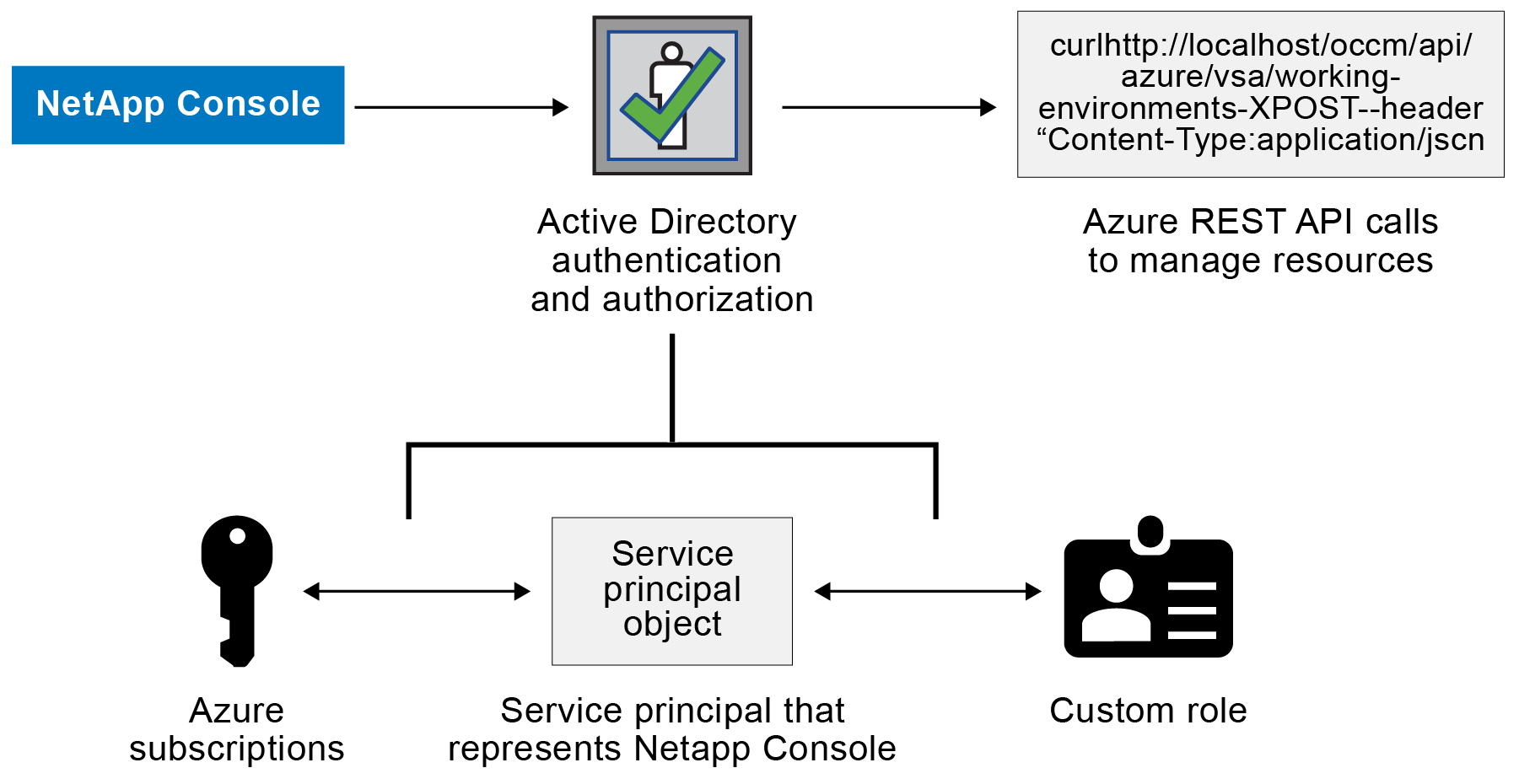

次の図は、コンソールが Azure で操作を実行するための権限を取得する方法を示しています。 1 つ以上の Azure サブスクリプションに関連付けられたサービス プリンシパル オブジェクトは、Microsoft Entra ID のコンソールを表し、必要なアクセス許可を許可するカスタム ロールに割り当てられます。

Microsoft Entra アプリケーションを作成する

コンソールがロールベースのアクセス制御に使用できる Microsoft Entra アプリケーションとサービス プリンシパルを作成します。

-

Azure で Active Directory アプリケーションを作成し、そのアプリケーションをロールに割り当てるためのアクセス許可があることを確認します。

詳細については、 "Microsoft Azure ドキュメント: 必要な権限"

-

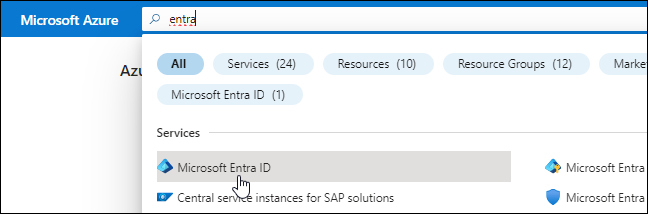

Azure ポータルから、Microsoft Entra ID サービスを開きます。

-

メニューで*アプリ登録*を選択します。

-

*新規登録*を選択します。

-

アプリケーションの詳細を指定します。

-

名前: アプリケーションの名前を入力します。

-

アカウント タイプ: アカウント タイプを選択します (いずれのタイプもNetApp Consoleで使用できます)。

-

リダイレクト URI: このフィールドは空白のままにすることができます。

-

-

*登録*を選択します。

AD アプリケーションとサービス プリンシパルを作成しました。

アプリケーションをロールに割り当てる

サービス プリンシパルを 1 つ以上の Azure サブスクリプションにバインドし、カスタムの「コンソール オペレーター」ロールを割り当てて、コンソールに Azure での権限を与える必要があります。

-

カスタム ロールを作成します。

Azure ポータル、Azure PowerShell、Azure CLI、または REST API を使用して、Azure カスタム ロールを作成できます。次の手順は、Azure CLI を使用してロールを作成する方法を示しています。別の方法をご希望の場合は、 "Azureドキュメント"

-

の内容をコピーします"コンソールエージェントのカスタムロール権限"JSON ファイルに保存します。

-

割り当て可能なスコープに Azure サブスクリプション ID を追加して、JSON ファイルを変更します。

ユーザーがCloud Volumes ONTAPシステムを作成する各 Azure サブスクリプションの ID を追加する必要があります。

例

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

JSON ファイルを使用して、Azure でカスタム ロールを作成します。

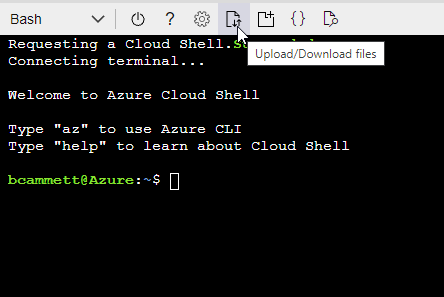

次の手順では、Azure Cloud Shell で Bash を使用してロールを作成する方法について説明します。

-

始める "Azure クラウド シェル"Bash 環境を選択します。

-

JSON ファイルをアップロードします。

-

Azure CLI を使用してカスタム ロールを作成します。

az role definition create --role-definition agent_Policy.jsonこれで、コンソール エージェント仮想マシンに割り当てることができる、コンソール オペレーターと呼ばれるカスタム ロールが作成されます。

-

-

-

アプリケーションをロールに割り当てます。

-

Azure ポータルから、サブスクリプション サービスを開きます。

-

サブスクリプションを選択します。

-

アクセス制御 (IAM) > 追加 > ロール割り当ての追加 を選択します。

-

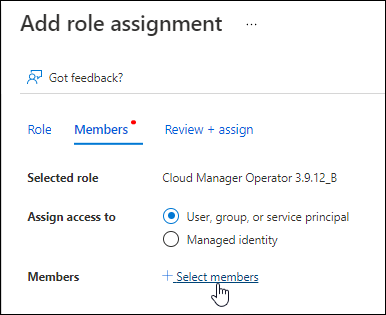

*役割*タブで、*コンソールオペレーター*役割を選択し、*次へ*を選択します。

-

*メンバー*タブで、次の手順を実行します。

-

*ユーザー、グループ、またはサービス プリンシパル*を選択したままにします。

-

*メンバーを選択*を選択します。

-

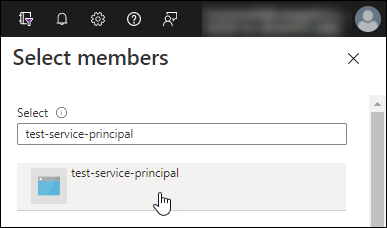

アプリケーションの名前を検索します。

次に例を示します。

-

アプリケーションを選択し、[選択] を選択します。

-

*次へ*を選択します。

-

-

*レビュー + 割り当て*を選択します。

これで、サービス プリンシパルに、コンソール エージェントをデプロイするために必要な Azure アクセス許可が付与されました。

複数の Azure サブスクリプションからCloud Volumes ONTAPをデプロイする場合は、サービス プリンシパルを各サブスクリプションにバインドする必要があります。 NetApp Consoleでは、 Cloud Volumes ONTAP をデプロイするときに使用するサブスクリプションを選択できます。

-

Windows Azure サービス管理 API 権限を追加する

サービス プリンシパルに「Windows Azure サービス管理 API」権限を割り当てる必要があります。

-

Microsoft Entra ID サービスで、アプリの登録 を選択し、アプリケーションを選択します。

-

API 権限 > 権限の追加 を選択します。

-

Microsoft API の下で、Azure Service Management を選択します。

-

組織ユーザーとして Azure サービス管理にアクセスする を選択し、権限の追加 を選択します。

アプリケーションIDとディレクトリIDを取得する

Azure アカウントをコンソールに追加するときは、アプリケーションのアプリケーション (クライアント) ID とディレクトリ (テナント) ID を指定する必要があります。コンソールは ID を使用してプログラムでサインインします。

-

Microsoft Entra ID サービスで、アプリの登録 を選択し、アプリケーションを選択します。

-

アプリケーション (クライアント) ID と ディレクトリ (テナント) ID をコピーします。

Azure アカウントをコンソールに追加するときは、アプリケーションのアプリケーション (クライアント) ID とディレクトリ (テナント) ID を指定する必要があります。コンソールは ID を使用してプログラムでサインインします。

クライアントシークレットを作成する

クライアント シークレットを作成し、その値をコンソールに提供して、Microsoft Entra ID による認証を行います。

-

Microsoft Entra ID サービスを開きます。

-

*アプリ登録*を選択し、アプリケーションを選択します。

-

*証明書とシークレット > 新しいクライアント シークレット*を選択します。

-

シークレットの説明と期間を指定します。

-

*追加*を選択します。

-

クライアント シークレットの値をコピーします。

これでサービス プリンシパルが設定され、アプリケーション (クライアント) ID、ディレクトリ (テナント) ID、およびクライアント シークレットの値がコピーされているはずです。 Azure アカウントを追加するときに、コンソールにこの情報を入力する必要があります。

コンソールに資格情報を追加する

Azure アカウントに必要な権限を付与したら、そのアカウントの資格情報をコンソールに追加できます。この手順を完了すると、さまざまな Azure 資格情報を使用してCloud Volumes ONTAP を起動できるようになります。

クラウド プロバイダーでこれらの資格情報を作成したばかりの場合は、使用できるようになるまでに数分かかることがあります。資格情報をコンソールに追加する前に、数分お待ちください。

コンソール設定を変更する前に、コンソール エージェントを作成する必要があります。"コンソールエージェントの作成方法を学ぶ" 。

-

*管理 > 資格情報*を選択します。

-

*資格情報の追加*を選択し、ウィザードの手順に従います。

-

資格情報の場所: Microsoft Azure > エージェント を選択します。

-

資格情報の定義: 必要な権限を付与する Microsoft Entra サービス プリンシパルに関する情報を入力します。

-

アプリケーション(クライアント)ID

-

ディレクトリ(テナント)ID

-

クライアントシークレット

-

-

マーケットプレイス サブスクリプション: 今すぐサブスクライブするか、既存のサブスクリプションを選択して、マーケットプレイス サブスクリプションをこれらの資格情報に関連付けます。

-

確認: 新しい資格情報の詳細を確認し、[追加] を選択します。

-

詳細と資格情報ページから別の資格情報セットに切り替えることができます "コンソールにシステムを追加するとき"

既存の資格情報を管理する

Marketplace サブスクリプションを関連付けたり、資格情報を編集したり、削除したりすることで、コンソールに既に追加した Azure 資格情報を管理します。

Azure Marketplace サブスクリプションを資格情報に関連付ける

Azure 資格情報をコンソールに追加したら、Azure Marketplace サブスクリプションをそれらの資格情報に関連付けることができます。サブスクリプションを使用すると、従量課金制のCloud Volumes ONTAPシステムを作成し、 NetAppデータ サービスにアクセスできます。

コンソールに資格情報を追加した後に、Azure Marketplace サブスクリプションを関連付けるシナリオは 2 つあります。

-

資格情報をコンソールに最初に追加したときに、サブスクリプションを関連付けませんでした。

-

Azure 資格情報に関連付けられている Azure Marketplace サブスクリプションを変更します。

現在のマーケットプレイス サブスクリプションを置き換えると、既存および新しいCloud Volumes ONTAPシステム用に更新されます。

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*を選択します。

-

コンソール エージェントに関連付けられている資格情報のセットのアクション メニューを選択し、[サブスクリプションの構成] を選択します。

コンソール エージェントに関連付けられている資格情報を選択する必要があります。マーケットプレイス サブスクリプションを、 NetApp Consoleに関連付けられている資格情報に関連付けることはできません。

-

資格情報を既存のサブスクリプションに関連付けるには、ドロップダウン リストからサブスクリプションを選択し、[構成] を選択します。

-

資格情報を新しいサブスクリプションに関連付けるには、[サブスクリプションの追加] > [続行] を選択し、Azure Marketplace の手順に従います。

-

プロンプトが表示されたら、Azure アカウントにログインします。

-

*購読*を選択します。

-

フォームに記入し、「購読」を選択します。

-

サブスクリプションプロセスが完了したら、「今すぐアカウントを構成」を選択します。

NetApp Consoleにリダイレクトされます。

-

*サブスクリプションの割り当て*ページから:

-

このサブスクリプションを関連付けるコンソール組織またはアカウントを選択します。

-

既存のサブスクリプションを置き換える フィールドで、1 つの組織またはアカウントの既存のサブスクリプションをこの新しいサブスクリプションに自動的に置き換えるかどうかを選択します。

コンソールは、組織またはアカウント内のすべての資格情報の既存のサブスクリプションをこの新しいサブスクリプションに置き換えます。資格情報のセットがサブスクリプションに関連付けられたことがない場合、この新しいサブスクリプションはそれらの資格情報に関連付けられません。

-

他のすべての組織またはアカウントについては、これらの手順を繰り返して、サブスクリプションを手動で関連付ける必要があります。

-

*保存*を選択します。

-

資格情報を編集する

コンソールで Azure 資格情報を編集します。たとえば、サービス プリンシパル アプリケーションに新しいシークレットが作成された場合は、クライアント シークレットを更新できます。

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*を選択します。

-

資格情報セットのアクション メニューを選択し、[資格情報の編集] を選択します。

-

必要な変更を加えて、[適用] を選択します。

資格情報を削除する

資格情報セットが不要になった場合は、削除できます。システムに関連付けられていない資格情報のみを削除できます。

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*を選択します。

-

*組織の資格情報*ページで、資格情報セットのアクション メニューを選択し、*資格情報の削除*を選択します。

-

*削除*を選択して確認します。