制限モードでコンソールエージェントを展開する

変更を提案

変更を提案

制限されたアウトバウンド接続でNetApp Consoleを使用できるように、コンソール エージェントを制限モードで展開します。開始するには、コンソール エージェントをインストールし、コンソール エージェントで実行されているユーザー インターフェイスにアクセスしてコンソールをセットアップし、以前に設定したクラウド権限を提供します。

ステップ1: コンソールエージェントをインストールする

コンソール エージェントをクラウド プロバイダーのマーケットプレイスからインストールするか、Linux ホストに手動でインストールします。

コンソール エージェントをインストールする前に、環境を準備しておく必要があります。AWS Marketplace から、Azure Marketplace から、または AWS、Azure、Google Cloud で実行されている独自の Linux ホストに手動でインストールできます。

以下のものを用意してください。

-

ネットワーク要件を満たす VPC とサブネット。

-

コンソール エージェントに必要な権限を含むポリシーがアタッチされた IAM ロール。

-

IAM ユーザーが AWS Marketplace にサブスクライブしたり、サブスクライブ解除したりするための権限。

-

エージェントの CPU および RAM 要件を理解していること。

-

EC2 インスタンスのキーペア。

-

マーケットプレイス ページで、[サブスクリプションを続行] を選択します。

-

ソフトウェアをサブスクライブするには、「利用規約に同意」を選択します。

サブスクリプションのプロセスには数分かかる場合があります。

-

サブスクリプションプロセスが完了したら、[構成に進む] を選択します。

-

*このソフトウェアを構成する*ページで、正しいリージョンが選択されていることを確認し、*起動を続行*を選択します。

-

このソフトウェアの起動 ページの アクションの選択 で、EC2 経由で起動 を選択し、起動 を選択します。

EC2 コンソールを使用してインスタンスを起動し、IAM ロールをアタッチします。これは、Web サイトから起動 アクションでは不可能です。

-

プロンプトに従ってインスタンスを構成してデプロイします。

-

名前とタグ: インスタンスの名前とタグを入力します。

-

アプリケーションと OS イメージ: このセクションはスキップします。コンソール エージェント AMI はすでに選択されています。

-

インスタンス タイプ: リージョンの可用性に応じて、RAM と CPU の要件を満たすインスタンス タイプを選択します (t3.2xlarge が事前に選択されており、推奨されています)。

-

キーペア (ログイン): インスタンスに安全に接続するために使用するキーペアを選択します。

-

ネットワーク設定: 必要に応じてネットワーク設定を編集します。

-

必要な VPC とサブネットを選択します。

-

インスタンスにパブリック IP アドレスを割り当てるかどうかを指定します。

-

コンソール エージェント インスタンスに必要な接続方法 (SSH、HTTP、HTTPS) を有効にするセキュリティ グループ設定を指定します。

-

-

ストレージの構成: ルート ボリュームのデフォルトのサイズとディスク タイプを維持します。

ルートボリュームで Amazon EBS 暗号化を有効にする場合は、[詳細] を選択し、[ボリューム 1] を展開して、[暗号化] を選択し、KMS キーを選択します。

-

詳細: IAM インスタンス プロファイル で、コンソール エージェントに必要な権限を含む IAM ロールを選択します。

-

概要: 概要を確認し、*インスタンスの起動*を選択します。

-

AWS は指定された設定でソフトウェアを起動します。コンソール エージェントは約 5 分で展開されます。

NetApp Consoleをセットアップします。

以下のものを用意してください。

-

ネットワーク要件を満たす VPC とサブネット。

-

コンソール エージェントに必要な権限を含むポリシーがアタッチされた IAM ロール。

-

IAM ユーザーが AWS Marketplace にサブスクライブしたり、サブスクライブ解除したりするための権限。

-

EC2 インスタンスのキーペア。

-

AWS Marketplace で提供されているNetApp Consoleエージェントにアクセスします。

-

EC2 サービスを開き、*インスタンスの起動*を選択します。

-

*AWS Marketplace*を選択します。

-

NetApp Consoleを検索し、オファリングを選択します。

-

*続行*を選択します。

-

-

プロンプトに従ってインスタンスをセットアップして起動します。

-

インスタンス タイプを選択: リージョンの可用性に応じて、サポートされているインスタンス タイプのいずれかを選択します (t3.2xlarge が推奨されます)。

-

インスタンスの詳細の設定: VPC とサブネットを選択し、手順 1 で作成した IAM ロールを選択し、終了保護を有効にして (推奨)、要件を満たすその他の設定オプションを選択します。

-

ストレージの追加: デフォルトのストレージ オプションをそのままにします。

-

タグの追加: 必要に応じて、インスタンスのタグを入力します。

-

セキュリティ グループの構成: コンソール エージェント インスタンスに必要な接続方法 (SSH、HTTP、HTTPS) を指定します。

-

確認: 選択内容を確認し、*起動*を選択します。

-

AWS は指定された設定でソフトウェアを起動します。コンソール エージェントは約 5 分で展開されます。

コンソールをセットアップします。

次のものが必要です:

-

ネットワーク要件を満たす VNet とサブネット。

-

コンソール エージェントに必要なアクセス許可を含む Azure カスタム ロール。

-

Azure Marketplace のNetApp Consoleエージェント VM ページに移動します。

-

*今すぐ入手*を選択し、*続行*を選択します。

-

Azure ポータルから [作成] を選択し、手順に従って仮想マシンを構成します。

VM を構成する際には、次の点に注意してください。

-

VM サイズ: CPU と RAM の要件を満たす VM サイズを選択します。 Standard_D8s_v3 をお勧めします。

-

ディスク: コンソール エージェントは、HDD ディスクまたは SSD ディスクのいずれでも最適に動作します。

-

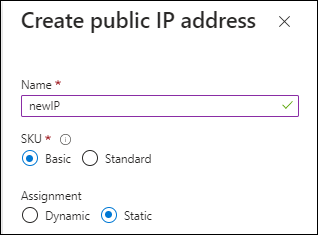

パブリック IP: コンソール エージェント VM でパブリック IP アドレスを使用するには、Basic SKU を選択します。

代わりに標準 SKU IP アドレスを使用する場合、コンソールはパブリック IP ではなく、コンソール エージェントのプライベート IP アドレスを使用します。コンソールにアクセスするために使用するマシンがプライベート IP アドレスに到達できない場合、コンソールは機能しません。

-

ネットワーク セキュリティ グループ: コンソール エージェントには、SSH、HTTP、および HTTPS を使用した受信接続が必要です。

-

ID: 管理 の下で、システム割り当てマネージド ID を有効にする を選択します。

マネージド ID を使用すると、コンソール エージェント VM は資格情報なしで Microsoft Entra ID に対して自身を識別できます。 "Azure リソースのマネージド ID の詳細" 。

-

-

確認 + 作成 ページで選択内容を確認し、作成 を選択してデプロイを開始します。

Azure は指定された設定で仮想マシンをデプロイします。仮想マシンとコンソール エージェント ソフトウェアは約 5 分以内に実行されるはずです。

NetApp Consoleをセットアップします。

AWS、Azure、または Google Cloud で実行されている独自の Linux ホストに、コンソール エージェントを手動でインストールできます。

次のものが必要です:

-

コンソール エージェントをインストールするためのルート権限。

-

コンソール エージェントからのインターネット アクセスにプロキシが必要な場合のプロキシ サーバーの詳細。

インストール後にプロキシ サーバーを構成するオプションがありますが、これを行うにはコンソール エージェントを再起動する必要があります。

-

プロキシ サーバーが HTTPS を使用する場合、またはプロキシがインターセプト プロキシである場合は、CA 署名証明書。

|

コンソール エージェントを手動でインストールする場合、透過プロキシ サーバーの証明書を設定することはできません。透過プロキシ サーバーの証明書を設定する必要がある場合は、インストール後にメンテナンス コンソールを使用する必要があります。詳細はこちら "エージェントメンテナンスコンソール"。 |

-

インストール中に送信接続を検証する構成チェックを無効にする必要があります。このチェックが無効になっていない場合、手動インストールは失敗します。"手動インストールの構成チェックを無効にする方法を説明します。"

-

オペレーティング システムに応じて、コンソール エージェントをインストールする前に Podman または Docker Engine のいずれかが必要です。

インストール後、新しいバージョンが利用可能な場合、コンソール エージェントは自動的に更新されます。

-

ホストに http_proxy または https_proxy システム変数が設定されている場合は、それらを削除します。

unset http_proxy unset https_proxyこれらのシステム変数を削除しないと、インストールは失敗します。

-

コンソール エージェント ソフトウェアをダウンロードし、Linux ホストにコピーします。 NetApp ConsoleまたはNetAppサポート サイトからダウンロードできます。

-

NetApp Console: エージェント > 管理 > エージェントのデプロイ > オンプレミス > 手動インストール に移動します。

エージェント インストーラー ファイルのダウンロードまたはファイルへの URL を選択します。

ネットワークまたはクラウドで使用するための「オンライン」エージェント インストーラーをダウンロードします。NetApp Console エージェントには別の「オフライン」インストーラーが用意されていますが、プライベート モードの展開でのみサポートされます。 -

NetAppサポート サイト (コンソールにまだアクセスできない場合に必要) "NetAppサポート サイト" 、

-

-

スクリプトを実行するための権限を割り当てます。

chmod +x NetApp_Console_Agent_Cloud_<version><version> は、ダウンロードしたコンソール エージェントのバージョンです。

-

Government Cloud 環境にインストールする場合は、構成チェックを無効にします。"手動インストールの構成チェックを無効にする方法を説明します。"

-

インストール スクリプトを実行します。

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>ネットワークでインターネットアクセスにプロキシが必要な場合は、プロキシ情報を追加する必要があります。インストール中に明示的にプロキシを追加できます。 `--proxy`および `--cacert`パラメータはオプションであり、追加を要求されることはありません。明示的なプロキシ サーバがある場合は、示されているようにパラメータを入力する必要があります。

|

透過プロキシを設定する場合は、インストール後に設定できます。 "エージェントメンテナンスコンソールについて学ぶ" |

+

CA 署名証明書を使用して明示的なプロキシ サーバーを構成する例を次に示します。

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy 次のいずれかの形式を使用して、Console エージェントが HTTP または HTTPS プロキシ サーバを使用するように設定します:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ 以下の点に注意してください:

+ ユーザーは、ローカル ユーザーまたはドメイン ユーザーにすることができます。 ドメイン ユーザーの場合は、上記のように \ の ASCII コードを使用する必要があります。 Console エージェントは、@ 文字を含むユーザー名またはパスワードをサポートしていません。 パスワードに次の特殊文字が含まれている場合は、その特殊文字の前にバックスラッシュを付けてエスケープする必要があります:& または !

+ 例:

+ http://bxpproxyuser:netapp1\!@address:3128

-

Podman を使用した場合は、aardvark-dns ポートを調整する必要があります。

-

コンソール エージェント仮想マシンに SSH で接続します。

-

podman /usr/share/containers/containers.conf ファイルを開き、Aardvark DNS サービス用に選択したポートを変更します。たとえば、54 に変更します。

vi /usr/share/containers/containers.conf例えば:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

コンソール エージェント仮想マシンを再起動します。

-

コンソール エージェントがインストールされました。プロキシ サーバーを指定した場合、インストールの最後に、コンソール エージェント サービス (occm) が 2 回再起動します。

NetApp Consoleをセットアップします。

ステップ2: NetApp Consoleをセットアップする

コンソールに初めてアクセスすると、コンソール エージェントの組織を選択するように求められ、制限モードを有効にする必要があります。

コンソール エージェントを設定するユーザーは、コンソール組織に属していないログインを使用してコンソールにログインする必要があります。

ログインが別の組織に関連付けられている場合は、新しいログインでサインアップする必要があります。そうしないと、セットアップ画面に制限モードを有効にするオプションが表示されません。

-

コンソール エージェント インスタンスに接続しているホストから Web ブラウザを開き、インストールしたコンソール エージェントの次の URL を入力します。

-

NetApp Consoleにサインアップまたはログインします。

-

ログインしたら、コンソールを設定します。

-

コンソール エージェントの名前を入力します。

-

新しいコンソール組織の名前を入力します。

-

安全な環境で実行していますか? を選択します。

-

*このアカウントで制限モードを有効にする*を選択します。

アカウントの作成後はこの設定を変更できないことに注意してください。制限モードを後から有効にしたり無効にしたりすることはできません。

コンソール エージェントを政府リージョンに展開した場合、チェック ボックスは既に有効になっており、変更できません。これは、制限モードが政府地域でサポートされている唯一のモードであるためです。

-

*始めましょう*を選択します。

-

コンソール エージェントがインストールされ、コンソール組織に設定されました。すべてのユーザーは、コンソール エージェント インスタンスの IP アドレスを使用してコンソールにアクセスする必要があります。

以前に設定した権限をコンソールに提供します。

ステップ3: コンソールエージェントに権限を付与する

コンソール エージェントを Azure Marketplace から、または手動でインストールした場合は、以前に設定したアクセス許可を付与する必要があります。

デプロイ中に必要な IAM ロールを選択したため、AWS Marketplace からコンソールエージェントをデプロイした場合は、これらの手順は適用されません。

以前に作成した IAM ロールを、コンソールエージェントをインストールした EC2 インスタンスにアタッチします。

これらの手順は、AWS にコンソールエージェントを手動でインストールした場合にのみ適用されます。 AWS Marketplace のデプロイメントでは、コンソールエージェントインスタンスは、必要な権限を含む IAM ロールにすでに関連付けられています。

-

Amazon EC2 コンソールに移動します。

-

*インスタンス*を選択します。

-

コンソール エージェント インスタンスを選択します。

-

*アクション > セキュリティ > IAM ロールの変更*を選択します。

-

IAM ロールを選択し、*IAM ロールの更新*を選択します。

必要な権限を持つ IAM ユーザーの AWS アクセス キーをNetApp Consoleに提供します。

-

*管理 > 資格情報*を選択します。

-

*組織の資格情報*を選択します。

-

*資格情報の追加*を選択し、ウィザードの手順に従います。

-

資格情報の場所: *Amazon Web Services > エージェントを選択します。

-

資格情報の定義: AWS アクセスキーとシークレットキーを入力します。

-

マーケットプレイス サブスクリプション: 今すぐサブスクライブするか、既存のサブスクリプションを選択して、マーケットプレイス サブスクリプションをこれらの資格情報に関連付けます。

-

確認: 新しい資格情報の詳細を確認し、[追加] を選択します。

-

Azure ポータルに移動し、1 つ以上のサブスクリプションのコンソール エージェント仮想マシンに Azure カスタム ロールを割り当てます。

-

Azure ポータルから サブスクリプション サービスを開き、サブスクリプションを選択します。

サブスクリプション サービスからロールを割り当てることが重要です。これは、サブスクリプション レベルでのロール割り当ての範囲を指定するためです。 scope は、アクセスが適用されるリソースのセットを定義します。別のレベル (たとえば、仮想マシン レベル) でスコープを指定すると、 NetApp Console内からアクションを完了する機能に影響します。

-

アクセス制御 (IAM) > 追加 > ロール割り当ての追加 を選択します。

-

*役割*タブで、*コンソールオペレーター*役割を選択し、*次へ*を選択します。

コンソール オペレーターは、ポリシーで提供されるデフォルト名です。ロールに別の名前を選択した場合は、代わりにその名前を選択します。 -

*メンバー*タブで、次の手順を実行します。

-

マネージド ID へのアクセスを割り当てます。

-

*メンバーの選択*を選択し、コンソール エージェント仮想マシンが作成されたサブスクリプションを選択し、*マネージド ID*の下で*仮想マシン*を選択して、コンソール エージェント仮想マシンを選択します。

-

*選択*を選択します。

-

*次へ*を選択します。

-

*レビュー + 割り当て*を選択します。

-

追加の Azure サブスクリプションのリソースを管理する場合は、そのサブスクリプションに切り替えて、これらの手順を繰り返します。

-

以前に設定した Azure サービス プリンシパルの資格情報をNetApp Consoleに提供します。

-

*管理 > 資格情報*を選択します。

-

*資格情報の追加*を選択し、ウィザードの手順に従います。

-

資格情報の場所: Microsoft Azure > エージェント を選択します。

-

資格情報の定義: 必要な権限を付与する Microsoft Entra サービス プリンシパルに関する情報を入力します。

-

アプリケーション(クライアント)ID

-

ディレクトリ(テナント)ID

-

クライアントシークレット

-

-

マーケットプレイス サブスクリプション: 今すぐサブスクライブするか、既存のサブスクリプションを選択して、マーケットプレイス サブスクリプションをこれらの資格情報に関連付けます。

-

確認: 新しい資格情報の詳細を確認し、[追加] を選択します。

-

NetApp Consoleに、ユーザーに代わって Azure でアクションを実行するために必要な権限が付与されました。

サービス アカウントをコンソール エージェント VM に関連付けます。

-

Google Cloud ポータルに移動し、サービス アカウントをコンソール エージェント VM インスタンスに割り当てます。

-

他のプロジェクトのリソースを管理する場合は、コンソール エージェント ロールを持つサービス アカウントをそのプロジェクトに追加してアクセスを許可します。プロジェクトごとにこの手順を繰り返す必要があります。