法医学 - すべての活動

変更を提案

変更を提案

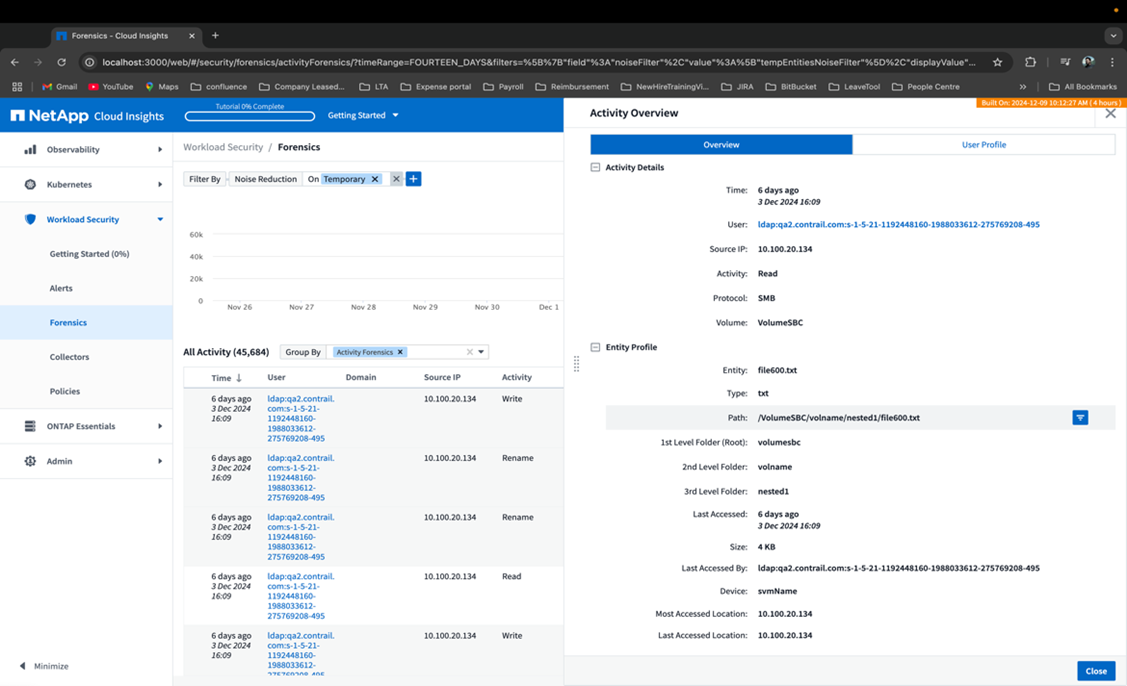

「すべてのアクティビティ」ページは、Workload Security 環境内のエンティティに対して実行されたアクションを理解するのに役立ちます。

すべてのアクティビティデータの調査

フォレンジック > アクティビティ フォレンジック をクリックし、すべてのアクティビティ タブをクリックして、すべてのアクティビティ ページにアクセスします。このページには、テナントでのアクティビティの概要が示され、次の情報が強調表示されます。

-

アクティビティ履歴 を示すグラフ(選択したグローバル時間範囲に基づく)

グラフ内で四角形をドラッグすると、グラフを拡大できます。ページ全体が読み込まれ、ズームされた時間範囲が表示されます。ズームインすると、ズームアウトできるボタンが表示されます。

-

すべてのアクティビティ データのリスト。

-

グループ化ドロップダウンでは、ユーザー、フォルダー、エンティティ タイプなどでアクティビティをグループ化するオプションが提供されます。

-

テーブルの上に共通パス ボタンがあり、それをクリックするとエンティティ パスの詳細を含むスライド アウト パネルが表示されます。

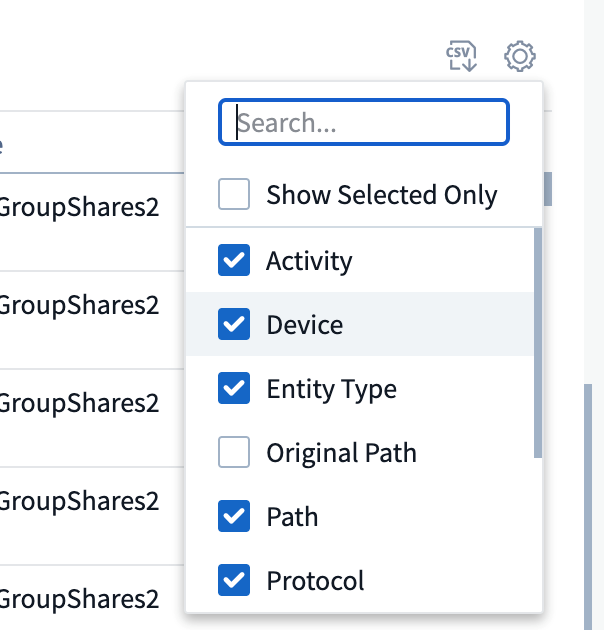

すべてのアクティビティ テーブルには次の情報が表示されます。これらの列のすべてがデフォルトで表示されるわけではないことに注意してください。 「歯車」アイコンをクリックすると、表示する列を選択できます。

-

エンティティがアクセスされた 時間 (最終アクセスの年、月、日、時刻を含む)。

-

リンクを使用してエンティティにアクセスした*ユーザー*"ユーザー情報"スライドアウトパネルとして。

-

ユーザーが実行した*アクティビティ*。サポートされているタイプは次のとおりです:

-

グループ所有権の変更 - ファイルまたはフォルダーのグループ所有権が変更されます。グループの所有権の詳細については、以下を参照してください。"このリンク。"

-

所有者の変更 - ファイルまたはフォルダーの所有権が別のユーザーに変更されます。

-

権限の変更 - ファイルまたはフォルダーの権限が変更されます。

-

作成 - ファイルまたはフォルダーを作成します。

-

削除 - ファイルまたはフォルダを削除します。フォルダーが削除されると、そのフォルダーとサブフォルダー内のすべてのファイルに対して delete イベントが取得されます。

-

読み取り - ファイルが読み取られました。

-

メタデータの読み取り - フォルダー監視オプションを有効にした場合のみ。 Windows でフォルダーを開くか、Linux でフォルダー内で「ls」を実行すると生成されます。

-

名前の変更 - ファイルまたはフォルダーの名前を変更します。

-

書き込み - データがファイルに書き込まれます。

-

メタデータの書き込み - 権限の変更など、ファイルのメタデータが書き込まれます。

-

その他の変更 - 上記に記載されていないその他のイベント。マッピングされていないイベントはすべて、「その他の変更」アクティビティ タイプにマッピングされます。ファイルとフォルダーに適用できます。

-

-

パス*は_entity_パスです。これは、正確なエンティティ パス (例: "/home/userX/nested1/nested2/abc.txt") または再帰検索のパスのディレクトリ部分 (例: "/home/userX/nested1/nested2/") のいずれかである必要があります。注意: 正規表現のパス パターン (例: \*nested) はここでは許可されません。あるいは、パス フィルタリングには、以下に示すような個別のパス フォルダー レベルのフィルターを指定することもできます。

-

第 1 レベル フォルダー (ルート) は、小文字のエンティティ パスのルート ディレクトリです。

-

2 番目のレベルのフォルダー は、小文字のエンティティ パスの 2 番目のレベルのディレクトリです。

-

3 番目のレベルのフォルダー は、小文字のエンティティ パスの 3 番目のレベルのディレクトリです。

-

4 番目のレベルのフォルダー は、小文字のエンティティ パスの 4 番目のレベルのディレクトリです。

-

エンティティ タイプ (エンティティ (ファイル) 拡張子 (.doc、.docx、.tmp など) を含む)。

-

エンティティが存在する*デバイス*。

-

イベントを取得するために使用される*プロトコル*。

-

元のファイルの名前が変更されたときに名前変更イベントに使用される 元のパス。この列はデフォルトではテーブルに表示されません。列セレクターを使用して、この列をテーブルに追加します。

-

エンティティが存在する*ボリューム*。この列はデフォルトではテーブルに表示されません。列セレクターを使用して、この列をテーブルに追加します。

-

エンティティ名 は、エンティティ パスの最後のコンポーネントです。エンティティ タイプがファイルの場合、これはファイル名です。

テーブル行を選択すると、スライド アウト パネルが開き、1 つのタブにユーザー プロファイル、別のタブにアクティビティとエンティティの概要が表示されます。

デフォルトの Group by 方法は Activity forensics です。別の Group By 方法 (たとえば、エンティティ タイプ) を選択した場合は、エンティティの Group By テーブルが表示されます。選択が行われていない場合は、「グループ化」で すべて が表示されます。

-

アクティビティ数はハイパーリンクとして表示されます。これを選択すると、選択したグループがフィルターとして追加されます。そのフィルターに基づいてアクティビティ テーブルが更新されます。

-

フィルターを変更したり、時間範囲を変更したり、画面を更新したりした場合は、フィルターを再度設定しないとフィルタリングされた結果に戻ることができないことに注意してください。

-

エンティティ名がフィルターとして選択されている場合、グループ化ドロップダウンは無効になることに注意してください。また、ユーザーがすでにグループ化画面にいる場合、エンティティ名をフィルターとして使用することは無効になります。

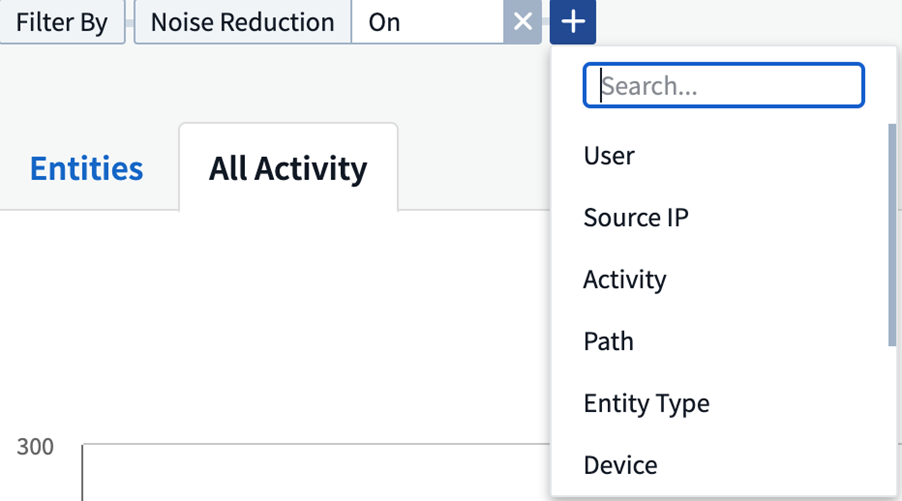

フォレンジック活動履歴データのフィルタリング

データをフィルタリングするには 2 つの方法があります。

-

フィルターはスライドアウト パネルから追加できます。値は、上部の [フィルター条件] リスト内の適切なフィルターに追加されます。

-

Filter By フィールドに入力してデータをフィルタリングします。

[+] ボタンをクリックして、上部の [フィルター条件] ウィジェットから適切なフィルターを選択します。

検索テキストを入力してください

フィルターを適用するには、Enter キーを押すか、フィルター ボックスの外側をクリックします。

次のフィールドでフォレンジック アクティビティ データをフィルターできます。

-

アクティビティ タイプ。

-

プロトコル はプロトコル固有のアクティビティを取得します。

-

アクティビティを実行するユーザーの*ユーザー名*。フィルタリングするには正確なユーザー名を入力する必要があります。ユーザー名の一部、またはユーザー名の先頭または末尾に「*」が付いた部分的な検索は機能しません。

-

ノイズ低減 は、ユーザーが過去 2 時間以内に作成したファイルをフィルターします。また、ユーザーがアクセスする一時ファイル (.tmp ファイルなど) をフィルター処理するためにも使用されます。

-

アクティビティを実行しているユーザーの ドメイン。フィルタリングするには*正確なドメイン*を指定する必要があります。部分的なドメイン、またはワイルドカード ('*') がプレフィックスまたはサフィックスとして付いた部分的なドメインの検索は機能しません。不足しているドメインを検索するには、None を指定できます。

次のフィールドには特別なフィルタリング ルールが適用されます。

-

エンティティ タイプ (エンティティ (ファイル) 拡張子を使用) - 引用符で囲んで正確なエンティティ タイプを指定することをお勧めします。たとえば、「txt」。

-

エンティティのパス - これは正確なエンティティ パス (例: "/home/userX/nested1/nested2/abc.txt") または再帰検索のパスのディレクトリ部分 (例: "/home/userX/nested1/nested2/") のいずれかである必要があります。注意: 正規表現のパス パターン (例: *nested*) はここでは許可されません。より速く結果を得るためには、最大 4 つのディレクトリの深さまでのディレクトリ パス フィルター (/ で終わるパス文字列) が推奨されます。たとえば、「/home/userX/nested1/nested2/」です。詳細については、以下の表を参照してください。

-

第 1 レベル フォルダー (ルート) - フィルターとしてのエンティティ パスのルート ディレクトリ。たとえば、エンティティ パスが /home/userX/nested1/nested2/ の場合、home または "home" を使用できます。

-

第 2 レベル フォルダー - エンティティ パス フィルターの第 2 レベル ディレクトリ。たとえば、エンティティ パスが /home/userX/nested1/nested2/ の場合、userX または "userX" を使用できます。

-

3 番目のレベルのフォルダー – エンティティ パス フィルターの 3 番目のレベルのディレクトリ。

-

たとえば、エンティティ パスが /home/userX/nested1/nested2/ の場合、nested1 または "nested1" を使用できます。

-

4 番目のレベルのフォルダー - ディレクトリ エンティティ パス フィルターの 4 番目のレベルのディレクトリ。たとえば、エンティティ パスが /home/userX/nested1/nested2/ の場合、nested2 または "nested2" を使用できます。

-

ユーザー アクティビティを実行します - 引用符で囲んで正確なユーザーを指定することをお勧めします。たとえば、「管理者」などです。

-

エンティティが存在する*デバイス*(SVM)

-

エンティティが存在する*ボリューム*

-

元のファイルの名前が変更されたときに名前変更イベントに使用される 元のパス。

-

エンティティにアクセスした ソース IP。

-

ワイルドカード * と ? を使用できます。例: 10.0.0.、10.0?.0.10、10.10

-

完全一致が必要な場合は、有効な送信元 IP アドレスを二重引用符で囲んで指定する必要があります (例: "10.1.1.1.")。 「10.1.1.」、「10.1..*」などの二重引用符で囲まれた不完全な IP は機能しません。

-

-

エンティティ名 - フィルターとしてのエンティティ パスのファイル名。たとえば、エンティティ パスが /home/userX/nested1/testfile.txt の場合、エンティティ名は testfile.txt になります。正確なファイル名を引用符で囲んで指定することをお勧めします。ワイルドカード検索は避けてください。たとえば、「testfile.txt」。また、このエンティティ名フィルターは、より短い時間範囲 (最大 3 日間) に推奨されることに注意してください。

上記のフィールドは、フィルタリング時に次の条件に従います。

-

正確な値は引用符で囲む必要があります: 例: "searchtext"

-

ワイルドカード文字列には引用符を含めることはできません。例: searchtext、*searchtext* は、'searchtext' を含むすべての文字列をフィルターします。

-

プレフィックス付きの文字列 (例: searchtext*) は、'searchtext' で始まるすべての文字列を検索します。

すべてのフィルター フィールドでは大文字と小文字が区別されない検索が行われることに注意してください。たとえば、適用されたフィルターが「searchtext」のエンティティ タイプである場合、エンティティ タイプが「searchtext」、「SearchText」、「SEARCHTEXT」である結果が返されます。

アクティビティフォレンジックフィルターの例:

| ユーザーが適用したフィルター式 | 期待される結果 | パフォーマンス評価 | コメント |

|---|---|---|---|

パス = "/home/userX/nested1/nested2/" |

指定されたディレクトリの下にあるすべてのファイルとフォルダを再帰的に検索します |

速い |

最大 4 つのディレクトリまでのディレクトリ検索が高速になります。 |

パス = "/home/userX/nested1/" |

指定されたディレクトリの下にあるすべてのファイルとフォルダを再帰的に検索します |

速い |

最大 4 つのディレクトリまでのディレクトリ検索が高速になります。 |

パス = "/home/userX/nested1/test" |

パス値が /home/userX/nested1/test と一致する完全一致 |

遅い |

完全一致検索では、ディレクトリ検索に比べて検索に時間がかかります。 |

パス = "/home/userX/nested1/nested2/nested3/" |

指定されたディレクトリの下にあるすべてのファイルとフォルダを再帰的に検索します |

遅い |

4 つ以上のディレクトリを検索すると、検索速度が低下します。 |

その他の非パスベース フィルター。ユーザーおよびエンティティ タイプ フィルターは引用符で囲むことをお勧めします (例: User="Administrator" Entity Type="txt")。 |

速い |

||

エンティティ名 = "test.log" |

ファイル名が test.log である完全一致 |

速い |

完全一致なので |

エンティティ名 = *test.log |

test.log で終わるファイル名 |

遅い |

ワイルドカードのため、遅くなる可能性があります。 |

エンティティ名 = test*.log |

ファイル名は test で始まり .log で終わります |

遅い |

ワイルドカードのため、遅くなる可能性があります。 |

エンティティ名 = test.lo |

test.loで始まるファイル名 例えば、test.log、test.log.1、test.log1に一致します。 |

遅い |

最後にワイルドカードがあるため、遅くなる可能性があります。 |

エンティティ名 = テスト |

testで始まるファイル名 |

最も遅い |

最後にワイルドカードがあり、より一般的な値が使用されるため、最も遅くなる可能性があります。 |

注:

-

[すべてのアクティビティ] アイコンの横に表示されるアクティビティ数は、選択した時間範囲が 3 日を超える場合、30 分に切り上げられます。たとえば、時間範囲が「9 月 1 日午前 10 時 15 分から 9 月 7 日午前 10 時 15 分」の場合、9 月 1 日午前 10 時から 9 月 7 日午前 10 時 30 分までのアクティビティ数が表示されます。

-

同様に、選択した時間範囲が 3 日を超える場合、アクティビティ履歴グラフに表示されるカウント メトリックは 30 分に切り上げられます。

フォレンジック活動履歴データの分類

アクティビティ履歴データは、時間、ユーザー、ソース IP、アクティビティ、、エンティティ タイプ、第 1 レベル フォルダー (ルート)、第 2 レベル フォルダー、第 3 レベル フォルダー、および第 4 レベル フォルダーで並べ替えることができます。デフォルトでは、テーブルは降順の 時間 順に並べ替えられ、最新のデータが最初に表示されます。 Device フィールドと Protocol フィールドでは並べ替えが無効になっています。

非同期エクスポートのユーザーガイド

概要

Storage Workload Security の非同期エクスポート機能は、大規模なデータのエクスポートを処理するように設計されています。

ステップバイステップガイド: 非同期エクスポートによるデータのエクスポート

-

エクスポートの開始: エクスポートの希望する期間とフィルターを選択し、エクスポート ボタンをクリックします。

-

エクスポートが完了するまで待機: 処理時間は数分から数時間の範囲になります。フォレンジック ページを数回更新する必要がある場合があります。エクスポート ジョブが完了すると、「最後のエクスポート CSV ファイルをダウンロード」ボタンが有効になります。

-

ダウンロード: 「最後に作成されたエクスポート ファイルをダウンロード」ボタンをクリックすると、エクスポートされたデータが .zip 形式で取得されます。このデータは、ユーザーが別の非同期エクスポートを開始するか、3 日が経過するまで、いずれか早い方までダウンロードできます。別の非同期エクスポートが開始されるまで、ボタンは有効なままになります。

-

制限事項:

-

非同期ダウンロードの数は、現在、アクティビティおよびアクティビティ分析テーブルごとにユーザーあたり 1 回、テナントあたり 3 回に制限されています。

-

エクスポートされるデータは、アクティビティ テーブルの場合は最大 100 万レコードに制限されますが、グループ化の場合は 50 万レコードに制限されます。

-

API 経由でフォレンジック データを抽出するサンプル スクリプトは、エージェントの /opt/netapp/cloudsecure/agent/export-script/ にあります。スクリプトの詳細については、この場所にある readme を参照してください。

すべてのアクティビティの列選択

すべてのアクティビティ テーブルには、デフォルトで選択した列が表示されます。列を追加、削除、または変更するには、表の右側にある歯車アイコンをクリックし、使用可能な列のリストから選択します。

アクティビティ履歴の保持

アクティブな Workload Security 環境のアクティビティ履歴は 13 か月間保持されます。

フォレンジックにおけるフィルターの適用性ページ

| フィルタ | 何をするのか | 例 | これらのフィルターに適用可能 | これらのフィルターには適用されません | 結果 |

|---|---|---|---|---|---|

*(アスタリスク) |

あらゆるものを検索できます |

Auto*03172022 検索テキストにハイフンまたはアンダースコアが含まれている場合は、括弧で囲んで表現を入力してください。例:svm-123を検索する場合は(svm*) |

ユーザー、エンティティタイプ、デバイス、ボリューム、元のパス、第 1 レベル フォルダ、第 2 レベル フォルダ、第 3 レベル フォルダ、第 4 レベル フォルダ、エンティティ名、ソース IP |

「Auto」で始まり「03172022」で終わるすべてのリソースを返します |

|

? (疑問符) |

特定の文字数を検索できます |

AutoSabotageUser1_03172022? |

ユーザー、エンティティタイプ、デバイス、ボリューム、第 1 レベル フォルダ、第 2 レベル フォルダ、第 3 レベル フォルダ、第 4 レベル フォルダ、エンティティ名、ソース IP |

AutoSabotageUser1_03172022A、AutoSabotageUser1_03172022B、AutoSabotageUser1_031720225などを返します。 |

|

または |

複数のエンティティを指定できる |

AutoSabotageUser1_03172022 または AutoRansomUser4_03162022 |

ユーザー、ドメイン、エンティティタイプ、元のパス、エンティティ名、ソースIP |

AutoSabotageUser1_03172022 または AutoRansomUser4_03162022 のいずれかを返します |

|

ない |

検索結果からテキストを除外できます |

NOT AutoRansomUser4_03162022 |

ユーザー、ドメイン、エンティティタイプ、元のパス、第 1 レベル フォルダ、第 2 レベル フォルダ、第 3 レベル フォルダ、第 4 レベル フォルダ、エンティティ名、ソース IP |

デバイス |

「AutoRansomUser4_03162022」で始まらないものをすべて返します |

なし |

すべてのフィールドでNULL値を検索します |

なし |

ドメイン |

対象フィールドが空の場合の結果を返します |

パス検索

/ の有無で検索結果は異なります

「/AutoDir1/AutoFile03242022」 |

完全一致検索のみが機能し、/AutoDir1/AutoFile03242022 という正確なパスを持つすべてのアクティビティを返します (大文字と小文字は区別されません) |

「/AutoDir1/」 |

動作します。第 1 レベルのディレクトリが AutoDir1 と一致するすべてのアクティビティを返します (大文字と小文字は区別されません)。 |

「/AutoDir1/AutoFile03242022/」 |

動作します。第 1 レベルのディレクトリが AutoDir1 に一致し、第 2 レベルのディレクトリが AutoFile03242022 に一致するすべてのアクティビティを返します (大文字と小文字は区別されません)。 |

/AutoDir1/AutoFile03242022 または /AutoDir1/AutoFile03242022 |

動作しません |

/AutoDir1/AutoFile03242022 ではありません |

動作しません |

/AutoDir1 ではない |

動作しません |

/AutoFile03242022 ではありません |

動作しません |

* |

動作しません |

ローカルルートSVMユーザーアクティビティの変更

ローカル ルート SVM ユーザーが何らかのアクティビティを実行している場合、NFS 共有がマウントされているクライアントの IP がユーザー名に考慮されるようになり、フォレンジック アクティビティ ページとユーザー アクティビティ ページの両方で root@<ip-address-of-the-client> として表示されます。

例えば:

-

SVM-1 が Workload Security によって監視され、その SVM の root ユーザーが IP アドレス 10.197.12.40 を持つクライアントに共有をマウントする場合、フォレンジック アクティビティ ページに表示されるユーザー名は root@10.197.12.40 になります。

-

同じ SVM-1 が IP アドレス 10.197.12.41 を持つ別のクライアントにマウントされている場合、フォレンジック アクティビティ ページに表示されるユーザー名は root@10.197.12.41 になります。

*• これは、NFS ルート ユーザーのアクティビティを IP アドレスによって分離するために行われます。以前は、すべてのアクティビティは IP の区別なく、root ユーザーのみによって実行されると考えられていました。

トラブルシューティング

問題 |

試してみてください |

「すべてのアクティビティ」テーブルの「ユーザー」列に、ユーザー名は次のように表示されます: 「ldap:HQ.COMPANYNAME.COM:S-1-5-21-3577637-1906459482-1437260136-1831817」または「ldap:default:80038003」 |

考えられる理由は次のとおりです: 1.ユーザー ディレクトリ コレクターはまだ構成されていません。追加するには、Workload Security > Collectors > User Directory Collectors に移動し、+User Directory Collector をクリックします。 Active Directory または LDAP ディレクトリ サーバー を選択します。2.ユーザー ディレクトリ コレクターは構成されていますが、停止しているかエラー状態です。 コレクター > ユーザー ディレクトリ コレクター に移動して、ステータスを確認してください。参照"ユーザーディレクトリコレクターのトラブルシューティング"トラブルシューティングのヒントについては、ドキュメントのセクションを参照してください。適切に設定すると、名前は 24 時間以内に自動的に解決されます。それでも解決しない場合は、正しいユーザー データ コレクターを追加したかどうかを確認してください。ユーザーが実際に追加された Active Directory/LDAP ディレクトリ サーバーの一部であることを確認します。 |

一部の NFS イベントは UI に表示されません。 |

次の点を確認してください。1. POSIX 属性が設定された AD サーバーのユーザー ディレクトリ コレクターは、UI から unixid 属性を有効にして実行する必要があります。2. UI 3 のユーザー ページで検索すると、NFS アクセスを行っているすべてのユーザーが表示されるはずです。生のイベント (ユーザーがまだ検出されていないイベント) は NFS 4 ではサポートされていません。 NFS エクスポートへの匿名アクセスは監視されません。5.使用されている NFS バージョンが 4.1 以下であることを確認してください。 (NFS 4.1 はONTAP 9.15 以降でサポートされています。) |

フォレンジックの「すべてのアクティビティ」ページまたは「エンティティ」ページのフィルターにアスタリスク (*) などのワイルドカード文字を含む文字を入力すると、ページの読み込みが非常に遅くなります。 |

検索文字列にアスタリスク (*) を使用すると、すべてが検索されます。ただし、*<searchTerm> や *<searchTerm>* などの先頭のワイルドカード文字列を使用すると、クエリが遅くなります。パフォーマンスを向上させるには、代わりに <searchTerm>* の形式のプレフィックス文字列を使用します (つまり、検索語の 後 にアスタリスク (*) を追加します)。例: *testvolume や *test*volume ではなく、文字列 testvolume* を使用します。ディレクトリ検索を使用して、特定のフォルダーの下にあるすべてのアクティビティを再帰的に表示します (階層検索)。たとえば、「/path1/path2/path3/」は、/path1/path2/path3 の下にあるすべてのアクティビティを再帰的に一覧表示します。または、[すべてのアクティビティ] タブの [フィルターに追加] オプションを使用します。 |

パス フィルターの使用時に、「ステータス コード 500/503 でリクエストが失敗しました」というエラーが発生します。 |

レコードをフィルタリングするには、より短い日付範囲を使用してみてください。 |

path フィルターを使用すると、Forensic UI のデータの読み込みが遅くなります。 |

より高速な結果を得るために、最大 4 つのディレクトリの深さまでのディレクトリ パス フィルター (/ で終わるパス文字列) をお勧めします。たとえば、ディレクトリ パスが /Aaa/Bbb/Ccc/Ddd の場合、データをより高速に読み込むには、「/Aaa/Bbb/Ccc/Ddd/」を検索してみてください。 |

フォレンジック UI はデータの読み込みが遅く、エンティティ名フィルターの使用時に障害が発生します。 |

時間範囲を狭めて、二重引用符で囲んだ正確な値の検索を試してください。たとえば、entityPath が「/home/userX/nested1/nested2/nested3/testfile.txt」の場合、エンティティ名フィルターとして「testfile.txt」を試してください。 |