NetApp Astra Control Center の概要

変更を提案

変更を提案

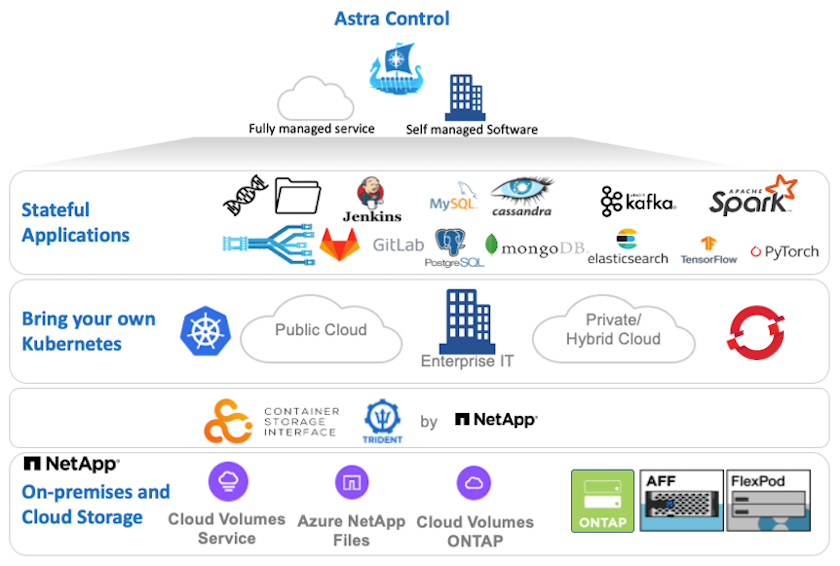

NetApp Astra Control Center は、オンプレミス環境に導入され、ネットアップのデータ保護テクノロジを基盤とするステートフル Kubernetes ワークロード向けの充実したストレージサービスとアプリケーション対応データ管理サービスを提供します。

NetApp Astra Control Centerは、Tridentストレージオーケストレーションツールが導入され、NetApp ONTAPストレージシステムへのストレージクラスとストレージバックエンドで構成されているRed Hat OpenShiftクラスタにインストールできます。

Astra Control CenterをサポートするためのTridentのインストールと設定については、を参照してください"このドキュメントはこちら"。

クラウド接続環境では、 Cloud Insights を使用して高度なモニタリングとテレメトリを提供します。Cloud Insights 接続がない場合は、限定的な監視と計測( 7 日間相当の指標)を使用でき、オープン指標エンドポイントを介して Kubernetes の標準の監視ツール( Prometheus および Grafana )にエクスポートされます。

Astra Control Centerは、NetApp AutoSupportとActive IQのデジタルアドバイザ(デジタルアドバイザとも呼ばれます)エコシステムに完全に統合されており、ユーザのサポート、トラブルシューティングの支援、使用状況の統計の表示を提供します。

Astra Control Center の有料版に加え、 90 日間の評価ライセンスも提供されています。評価版は、 E メールとコミュニティ( Slack チャンネル)を通じてサポートされています。お客様は、これらの記事やその他のナレッジベース記事、および製品サポートダッシュボードから入手可能なドキュメントにアクセスできます。

NetApp Astra Control Centerの使用を開始するには、を参照して"Astra の Web サイト"ください。

Astra Control Center のインストールの前提条件

-

1 つ以上の Red Hat OpenShift クラスタ。バージョン 4.6 EUS および 4.7 が現在サポートされています。

-

Tridentが各Red Hat OpenShiftクラスタにインストールおよび設定されている必要があります。

-

ONTAP 9.5 以降を実行している NetApp ONTAP ストレージシステムが 1 つ以上必要です。

サイトに各 OpenShift インストールを実装し、永続的ストレージ専用の SVM を用意することがベストプラクティスです。マルチサイト環境では、追加のストレージシステムが必要です。 -

Trident ストレージバックエンドは、 ONTAP クラスタがサポートする SVM を含む各 OpenShift クラスタで設定する必要があります。

-

Tridentをストレージプロビジョニングツールとして使用して、各OpenShiftクラスタに設定されたデフォルトのストレージクラス。

-

ロードバランシングや OpenShift Services の公開のために、各 OpenShift クラスタにロードバランサをインストールして構成する必要があります。

この目的で検証されたロードバランサの詳細については、リンクを参照してください"ここをクリック"。 -

NetApp アストラ Control Center イメージをホストするには、プライベートイメージのレジストリを設定する必要があります。

この目的のためにOpenShiftプライベートレジストリをインストールして構成するためのリンクを参照してください"ここをクリック"。 -

Red Hat OpenShift クラスタにクラスタ管理者アクセス権限が必要です。

-

NetApp ONTAP クラスタへの管理者アクセスが必要です。

-

Docker または podman 、 tridentctl 、 OC または kubectl ツールがインストールされ、 $path に追加された管理ワークステーション。

Docker をインストールする場合は、 20.10 よりも前のバージョンの Docker 、 Podman をインストールする場合は、バージョン 3.0 よりも前の podman が必要です。

Astra Control Center をインストールします

-

NetApp Support Siteにログインし、最新バージョンの NetApp Astra Control Center をダウンロードします。そのためには、ネットアップアカウントにライセンスを関連付ける必要があります。tarball をダウンロードしたら、 admin ワークステーションに転送します。

Astra Controlの試用版ライセンスの使用を開始するには、にアクセスして "Astra 登録サイト"ください。 -

tar ボールを開梱し、作業ディレクトリを作成されたフォルダに変更します。

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

インストールを開始する前に、 Astra Control Center イメージをイメージレジストリにプッシュします。この手順では、 Docker または Podman のいずれかを使用して実行します。両方の手順については、この手順で説明します。

ポドマン-

レジストリ FQDN を、組織 / 名前空間 / プロジェクト名とともに環境変数「管理」としてエクスポートします。

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

レジストリにログインします。

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

ユーザーを使用してプライベートレジストリにログインする場合は kubeadmin、password-の代わりにトークンを使用しますpodman login -u ocp-user -p token --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com。または、サービスアカウントのトークンを使用して、サービスアカウントを作成し、(プッシュアクセスまたはプルアクセスが必要かどうかに応じて)レジストリエディタまたはレジストリビューアロールを割り当て、レジストリにログインすることもできます。 -

シェルスクリプトファイルを作成し、次の内容を貼り付けます。

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} doneレジストリに信頼されていない証明書を使用している場合は、シェルスクリプトを編集し、podman pushコマンドに `podman push $REGISTRY/$(echo $astraImage | sed 's/[\/]\+\///') --tls-verify=false`を使用し `--tls-verify=false`ます。 -

ファイルを実行可能にします

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

シェルスクリプトを実行します。

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker-

レジストリ FQDN を、組織 / 名前空間 / プロジェクト名とともに環境変数「管理」としてエクスポートします。

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

レジストリにログインします。

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

ユーザーを使用してプライベートレジストリにログインする場合は kubeadmin、password-の代わりにトークンを使用しますdocker login -u ocp-user -p token astra-registry.apps.ocp-vmw.cie.netapp.com。または、サービスアカウントのトークンを使用して、サービスアカウントを作成し、(プッシュアクセスまたはプルアクセスが必要かどうかに応じて)レジストリエディタまたはレジストリビューアロールを割り当て、レジストリにログインすることもできます。 -

シェルスクリプトファイルを作成し、次の内容を貼り付けます。

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

ファイルを実行可能にします

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

シェルスクリプトを実行します。

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

公開されていないプライベートイメージレジストリを使用する場合は、イメージレジストリ TLS 証明書を OpenShift ノードにアップロードします。そのためには、 TLS 証明書を使用して OpenShift -config ネームスペースに ConfigMap を作成し、クラスタイメージ構成にパッチを適用して証明書を信頼できるようにします。

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=mergeルートとともに入力オペレータからのデフォルト TLS 証明書を含む OpenShift 内部レジストリを使用している場合は、前の手順に従って、ルートホスト名に証明書をパッチする必要があります。入力演算子から証明書を抽出するには、コマンドを使用し `oc extract secret/router-ca --keys=tls.crt -n openshift-ingress-operator`ます。 -

Astra Control Centerのネームスペースを作成

netapp-acc-operator[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

ネームスペースのイメージレジストリにログインするためのクレデンシャルを使用してシークレットを作成し `netapp-acc-operator`ます。

[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

クラスタ管理者アクセスで Red Hat OpenShift GUI コンソールにログインします。

-

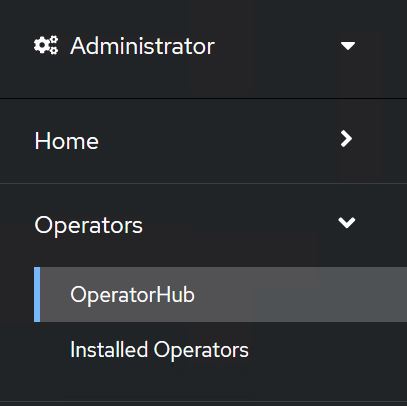

Perspective ドロップダウンから Administrator を選択します。

-

[ 演算子 ]>[ 演算子ハブ ] の順に移動し、 Astra を検索します。

-

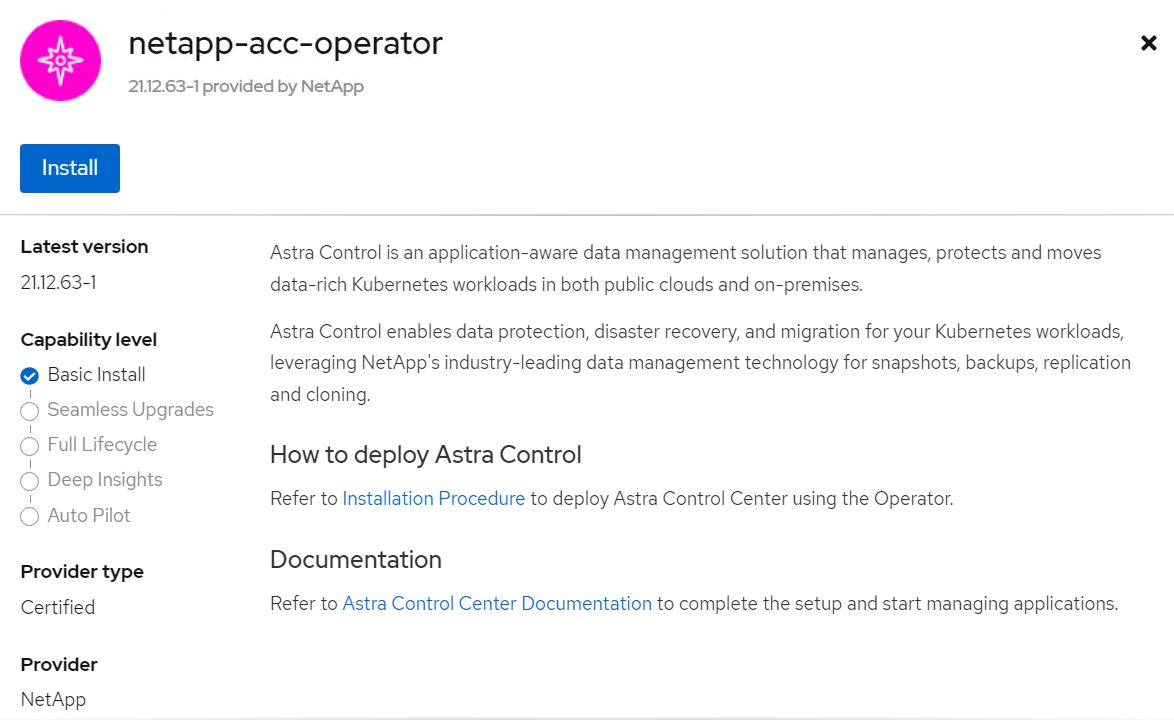

タイルを選択し

netapp-acc-operator、をクリックしますInstall。

-

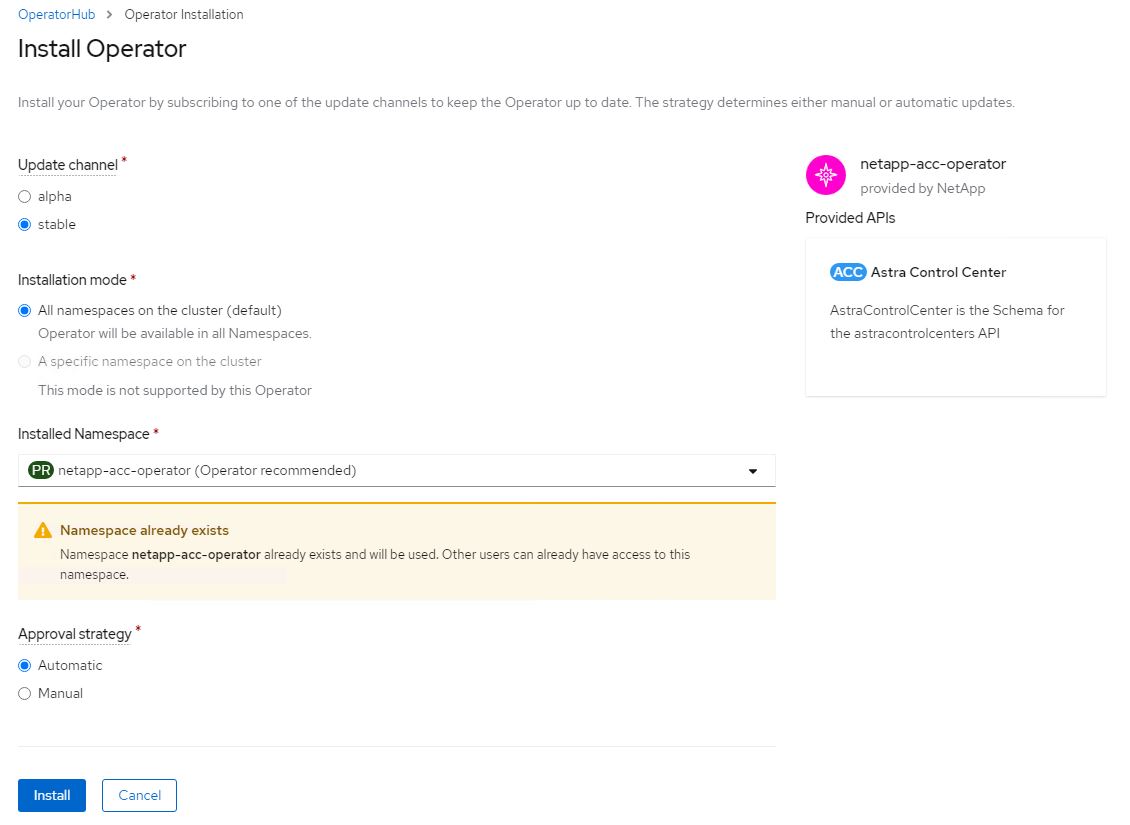

[Install Operator]画面で、すべてのデフォルトパラメータを受け入れ、をクリックします

Install。

-

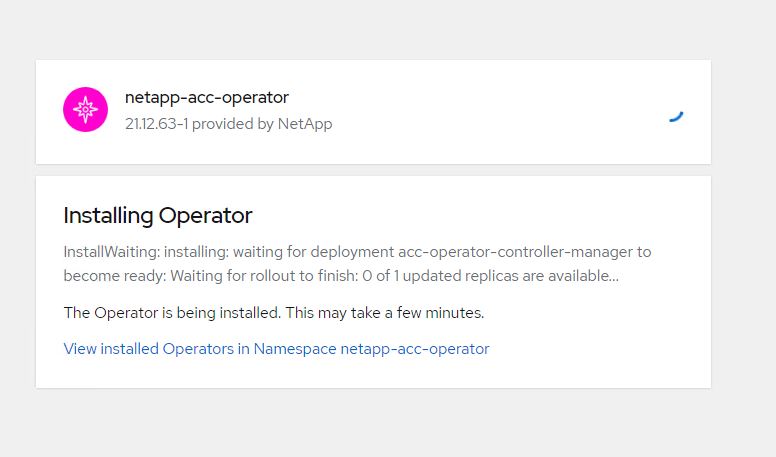

オペレータによるインストールが完了するまで待ちます。

-

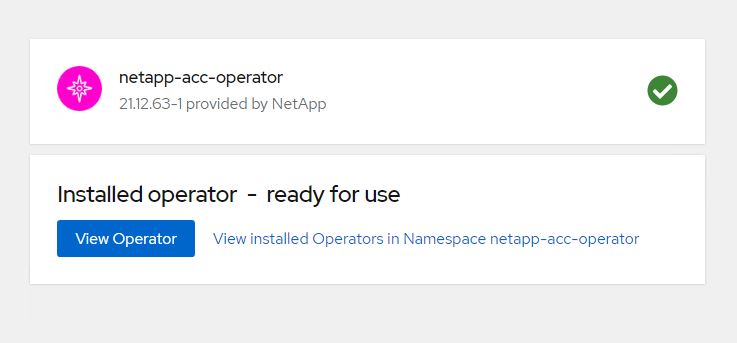

オペレータのインストールが正常に完了したら、をクリックします

View Operator。

-

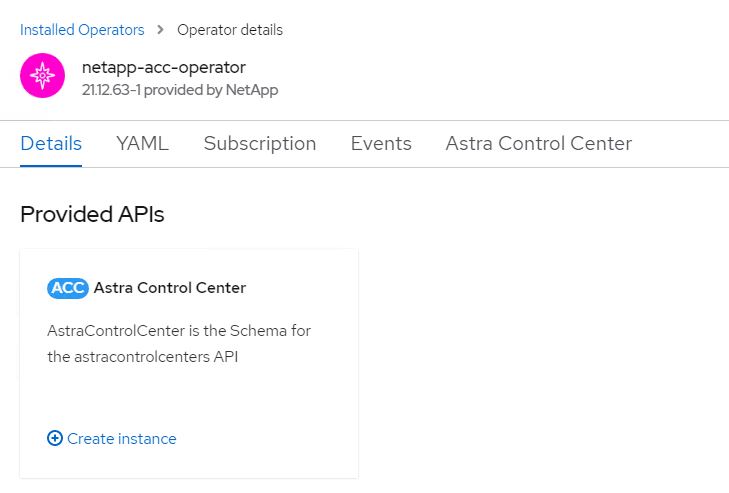

次に、オペレータのAstra Control Centerタイルでをクリックします

Create Instance。

-

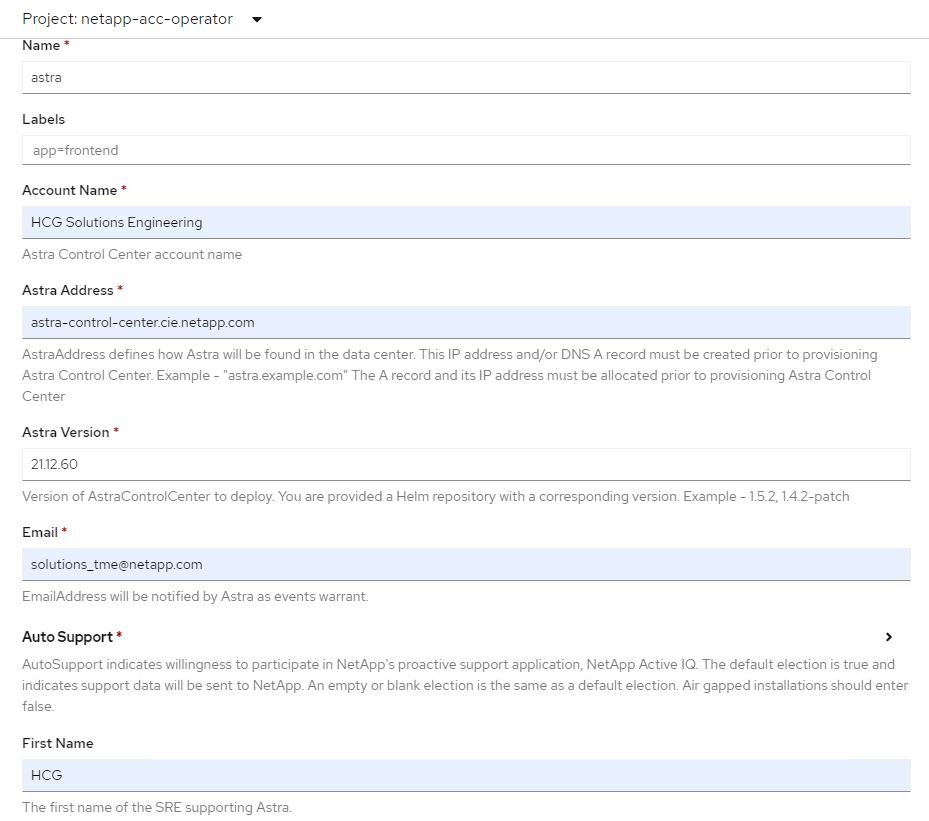

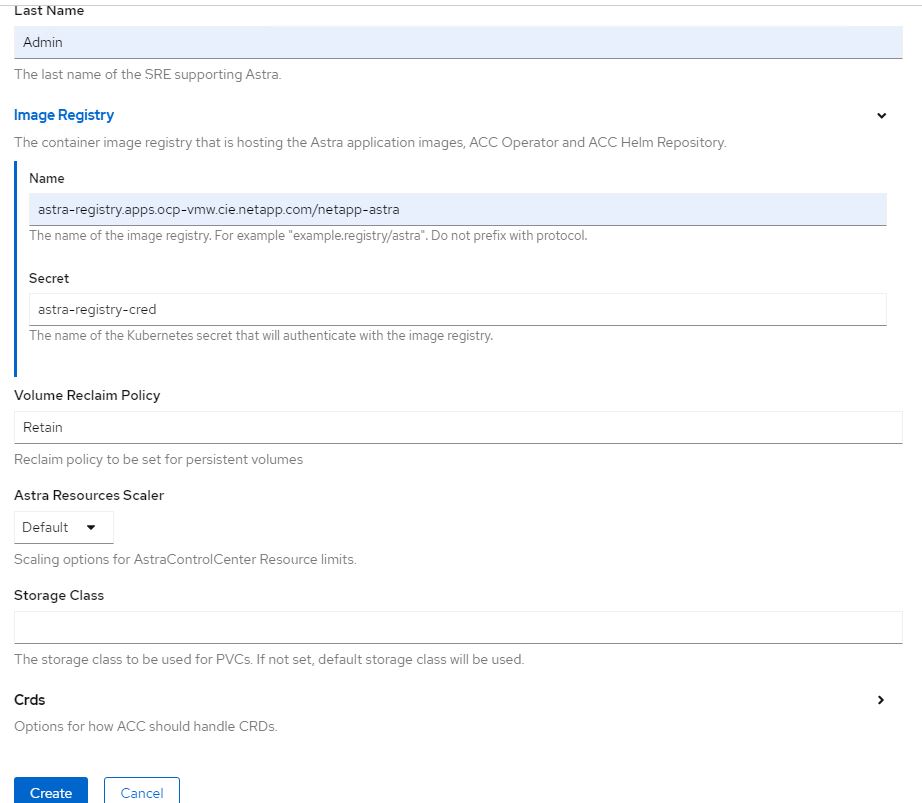

フォームフィールドに入力し

Create AstraControlCenter、をクリックしますCreate。-

必要に応じて、 Astra Control Center インスタンス名を編集します。

-

必要に応じて、 AutoSupport を有効または無効にします。Auto Support 機能の保持を推奨します。

-

Astra Control Center の FQDN を入力します。

-

Astra Control Center のバージョンを入力します。デフォルトで最新のバージョンが表示されます。

-

Astra Control Center のアカウント名を入力し、管理者の詳細(名、姓、メールアドレスなど)を入力します。

-

ボリューム再利用ポリシーを入力します。デフォルトは Retain です。

-

[Image Registry]に、イメージをレジストリにプッシュする際に指定した組織名とともに、レジストリのFQDNを入力します(この例では)。

astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra -

認証が必要なレジストリを使用する場合は、 [ イメージレジストリ ] セクションにシークレット名を入力します。

-

Astra Control Center のリソース制限のスケーリングオプションを設定します。

-

デフォルト以外のストレージクラスに PVC を配置する場合は、ストレージクラス名を入力します。

-

CRD 処理の環境設定を定義します。

-

-

Ansibleプレイブックを使用してAstra Control Centerを導入するには、AnsibleがインストールされたUbuntu / RHELマシンが必要です。UbuntuおよびRHELの手順に従います"ここをクリック"。

-

Ansible コンテンツをホストする GitHub リポジトリをクローニングします。

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

NetApp Support Siteにログインし、最新バージョンのNetApp Astra Control Centerをダウンロードします。そのためには、ネットアップアカウントにライセンスを関連付ける必要があります。tar ファイルをダウンロードしたら、ワークステーションに転送します。

Astra Controlの試用版ライセンスの使用を開始するには、にアクセスして "Astra 登録サイト"ください。 -

Astra Control CenterをインストールするOpenShiftクラスタにadminとしてアクセスし、kubeconfigファイルを作成または取得します。

-

ディレクトリを na_Astra_control_site に変更します。

cd na_astra_control_suite -

ファイルを編集し

vars/vars.yml、必要な情報を変数に入力します。#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

プレイブックを実行して Astra Control Center を導入します。Playbookには、特定の構成用のroot権限が必要です。

このプレイブックを実行しているユーザがrootである場合、またはパスワードを使用しないsudoが設定されている場合は、次のコマンドを実行してプレイブックを実行します。

ansible-playbook install_acc_playbook.ymlユーザにパスワードベースのsudoアクセスが設定されている場合は、次のコマンドを実行してこのPlaybookを実行し、sudoパスワードを入力します。

ansible-playbook install_acc_playbook.yml -K

インストール後の手順

-

インストールが完了するまでに数分かかることがあります。ネームスペース内のすべてのポッドとサービスが稼働していることを確認します

netapp-astra-cc。[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

ログをチェックし `acc-operator-controller-manager`て、インストールが完了したことを確認してください。

[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

次のメッセージは、 Astra Control Center のインストールが正常に完了したことを示します。 {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

Astra Control Centerにログインするためのユーザ名は、CRDファイルに記載されている管理者のEメールアドレス、パスワードはAstra Control CenterのUUIDに追加された文字列 `ACC-`です。次のコマンドを実行します。

[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

この例では、パスワードはです ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f。 -

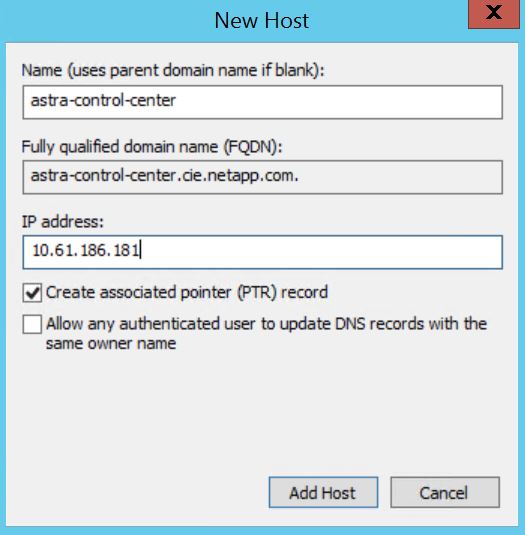

traefik サービスのロードバランサ IP を取得します。

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

DNSサーバに、Astra Control CenterのCRDファイルに指定されたFQDNを指すエントリをtraefikサービスのに追加します

EXTERNAL-IP。

-

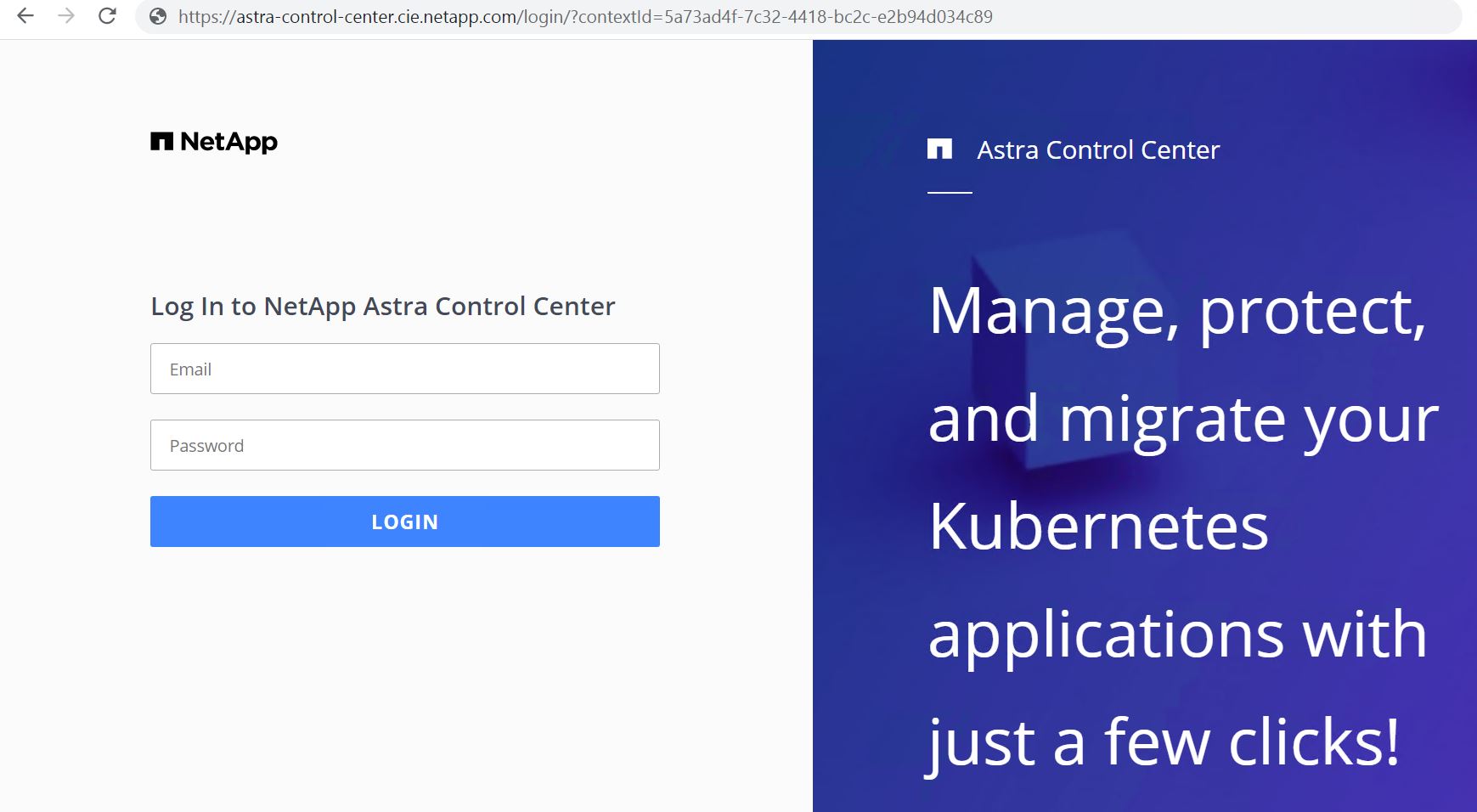

Astra Control Center GUI に、 FQDN を参照してログインします。

-

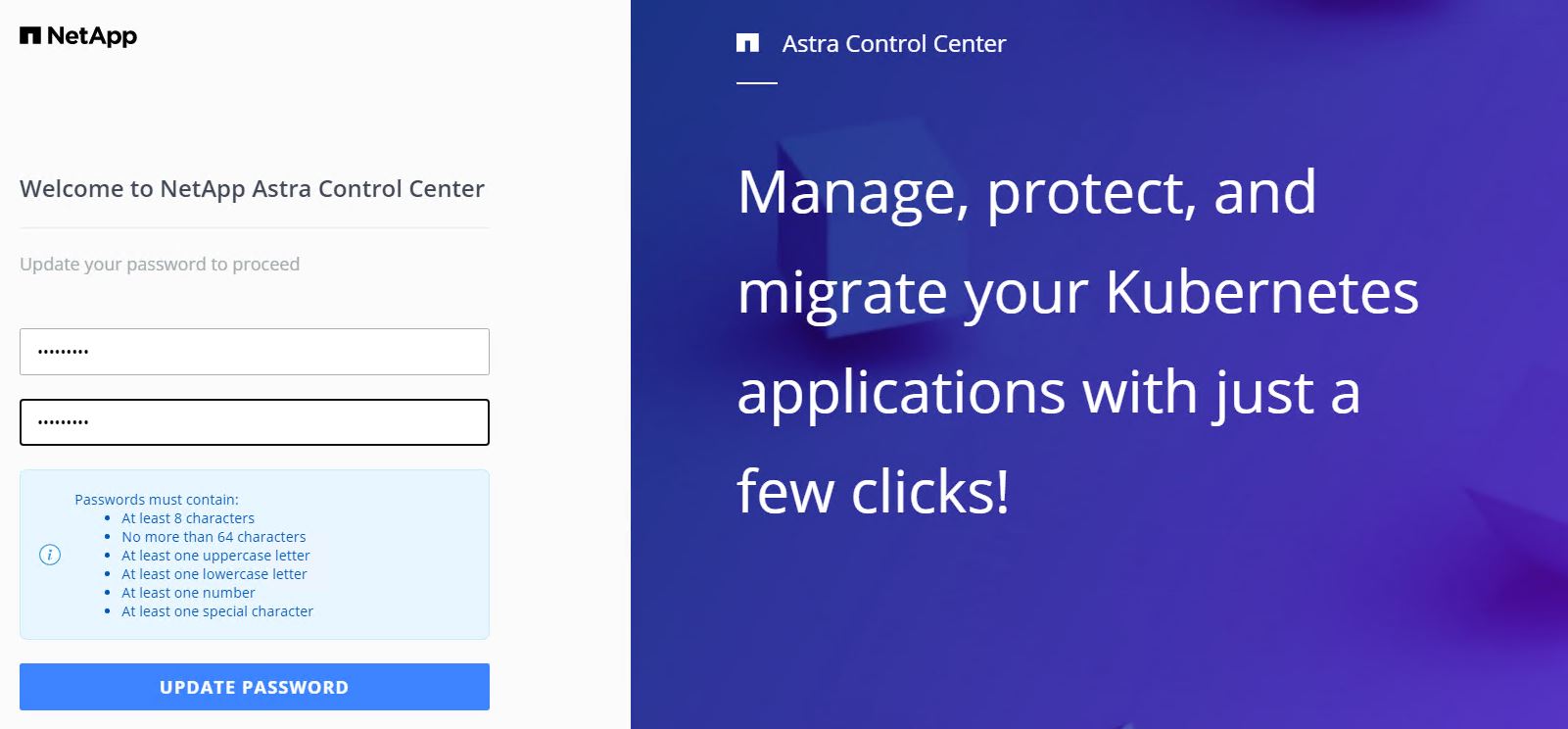

CRD で提供された管理者メールアドレスを使用して初めて Astra Control Center GUI にログインする場合は、パスワードを変更する必要があります。

-

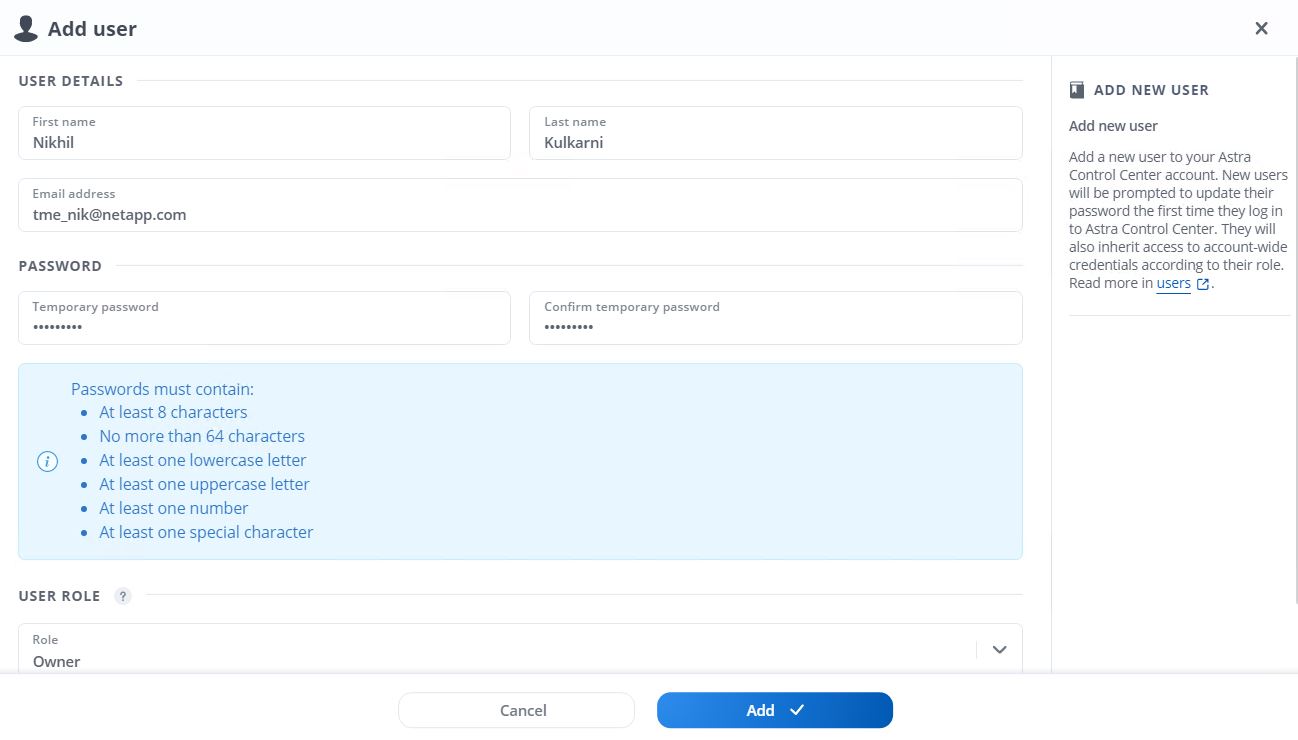

ユーザーを Astra Control Center に追加する場合は、 [ アカウント ]>[ ユーザー ] の順に選択し、 [ 追加 ] をクリックしてユーザーの詳細を入力し、 [ 追加 ] をクリックします。

-

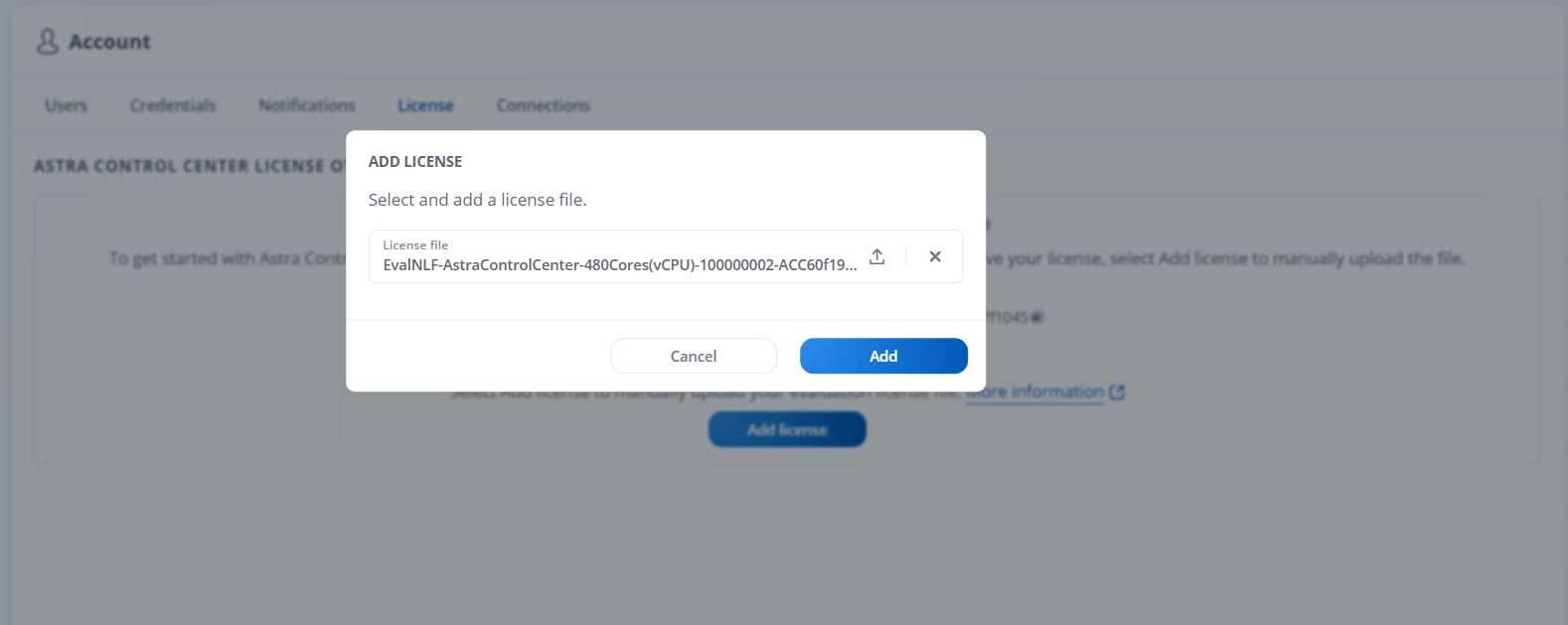

Astra Control Center では、すべての機能が動作するためにライセンスが必要です。ライセンスを追加するには、 [ アカウント ] > [ ライセンス ] の順に選択し、 [ ライセンスの追加 ] をクリックして、ライセンスファイルをアップロードします。

NetApp Astra Control Centerのインストールまたは設定で問題が発生した場合は、既知の問題に関するナレッジベースを利用 "ここをクリック"できます。