ONTAP Mediatorの管理

変更を提案

変更を提案

ONTAPメディエーターの管理(ユーザークレデンシャルの変更、サービスの停止と再有効化、ヘルスチェック、ホストメンテナンスのためのSCSTのインストールまたはアンインストールなど)を行います。また、自己署名証明書の再生成、信頼できるサードパーティ証明書への置き換え、証明書関連の問題のトラブルシューティングなど、証明書の管理も可能です。

ユーザー名を変更する

以下の手順でユーザー名を変更できます。

この作業は、ONTAP Mediator をインストールした Linux ホストで実行してください。

このコマンドを実行できない場合は、次の例のように完全パスを使用してコマンドを実行する必要があります。

/usr/local/bin/mediator_username

次のいずれかを実行してユーザ名を変更します。

-

オプション (a): `mediator_change_user`コマンドを実行し、次の例に示すようにプロンプトに応答します:

[root@mediator-host ~]# mediator_change_user Modify the Mediator API username by entering the following values: Mediator API User Name: mediatoradmin Password: New Mediator API User Name: mediator The account username has been modified successfully. [root@mediator-host ~]# -

オプション (b): 次のコマンドを実行します:

MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD=mediator2 MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user[root@mediator-host ~]# MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD='mediator2' MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user The account username has been modified successfully. [root@mediator-host ~]#

パスワードの変更

以下の手順でパスワードを変更できます。

この作業は、ONTAP Mediator をインストールした Linux ホストで実行してください。

このコマンドを実行できない場合は、次の例のように完全パスを使用してコマンドを実行する必要があります。

/usr/local/bin/mediator_change_password

次のいずれかを実行してパスワードを変更します。

-

オプション(a): `mediator_change_password`コマンドを実行し、次の例に示すようにプロンプトに応答します:

[root@mediator-host ~]# mediator_change_password Change the Mediator API password by entering the following values: Mediator API User Name: mediatoradmin Old Password: New Password: Confirm Password: The password has been updated successfully. [root@mediator-host ~]# -

オプション (b): 次のコマンドを実行します:

MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_passwordこの例では、パスワードを「mediator1」から「mediator2」に変更しています。

[root@mediator-host ~]# MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_password The password has been updated successfully. [root@mediator-host ~]#

ONTAP Mediatorを停止する

ONTAP Mediator を停止するには、次の手順を実行します:

-

ONTAP Mediatorを停止します:

systemctl stop ontap_mediator -

SCSTを停止します。

systemctl stop mediator-scst -

ONTAP メディエーターと SCST を無効にします:

systemctl disable ontap_mediator mediator-scst

ONTAPメディエーターを再度有効にする

ONTAP Mediator を再度有効にするには、次の手順を実行します:

-

ONTAP MediatorとSCSTを有効にします:

systemctl enable ontap_mediator mediator-scst -

SCST を開始:

systemctl start mediator-scst -

ONTAP Mediatorを起動します:

systemctl start ontap_mediator

ONTAPメディエーターが正常であることを確認する

ONTAP Mediator をインストールした後、正常に実行されていることを確認します。

-

ONTAP Mediator のステータスを表示します:

-

systemctl status ontap_mediator[root@scspr1915530002 ~]# systemctl status ontap_mediator ontap_mediator.service - ONTAP Mediator Loaded: loaded (/etc/systemd/system/ontap_mediator.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:49 EDT; 1 weeks 0 days ago Process: 286710 ExecStop=/bin/kill -s INT $MAINPID (code=exited, status=0/SUCCESS) Main PID: 286712 (uwsgi) Status: "uWSGI is ready" Tasks: 3 (limit: 49473) Memory: 139.2M CGroup: /system.slice/ontap_mediator.service ├─286712 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini ├─286716 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini └─286717 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini [root@scspr1915530002 ~]# -

systemctl status mediator-scst[root@scspr1915530002 ~]# systemctl status mediator-scst Loaded: loaded (/etc/systemd/system/mediator-scst.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:47 EDT; 1 weeks 0 days ago Process: 286595 ExecStart=/etc/init.d/scst start (code=exited, status=0/SUCCESS) Main PID: 286662 (iscsi-scstd) Tasks: 1 (limit: 49473) Memory: 1.2M CGroup: /system.slice/mediator-scst.service └─286662 /usr/local/sbin/iscsi-scstd [root@scspr1915530002 ~]#

-

-

ONTAP Mediator で使用されるポートを確認します。

netstat[root@scspr1905507001 ~]# netstat -anlt | grep -E '3260|31784' tcp 0 0 0.0.0.0:31784 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:3260 0.0.0.0:* LISTEN tcp6 0 0 :::3260 :::* LISTEN

ONTAP Mediatorのアンインストール

必要に応じて、ONTAP Mediatorを削除できます。

ONTAP から ONTAP Mediator を削除する前に、切断する必要があります。

この作業は、ONTAP Mediator をインストールした Linux ホストで実行してください。

このコマンドを実行できない場合は、次の例のように完全パスを使用してコマンドを実行する必要があります。

/usr/local/bin/uninstall_ontap_mediator

-

ONTAP Mediator をアンインストールします:

uninstall_ontap_mediator[root@mediator-host ~]# uninstall_ontap_mediator ONTAP Mediator: Self Extracting Uninstaller + Removing ONTAP Mediator. (Log: /tmp/ontap_mediator.GmRGdA/uninstall_ontap_mediator/remove.log) + Remove successful. [root@mediator-host ~]#

一時的な自己署名証明書の再生成

ONTAP Mediator 1.7 以降では、次の手順で一時的な自己署名証明書を再生成できます。

|

この手順は、ONTAP Mediator 1.7以降を実行しているシステムでのみサポートされます。 |

-

この作業は、ONTAP Mediator をインストールした Linux ホストで実行してください。

-

このタスクは、ONTAP Mediator のインストール後にホストのホスト名または IP アドレスが変更されたために、生成された自己署名証明書が古くなった場合にのみ実行できます。

-

一時的な自己署名証明書を信頼できるサードパーティの証明書に置き換えた後は、このタスクを使用して証明書を再生成し_ない_でください。自己署名証明書がない場合、この手順は失敗します。

現在のホストの一時的な自己署名証明書を新たに再生成するには、以下の手順を実行します。

-

ONTAP Mediatorを再起動します:

./make_self_signed_certs.sh overwrite[root@xyz000123456 ~]# cd /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config [root@xyz000123456 server_config]# ./make_self_signed_certs.sh overwrite Adding Subject Alternative Names to the self-signed server certificate # # OpenSSL example configuration file. Generating self-signed certificates Generating RSA private key, 4096 bit long modulus (2 primes) ..................................................................................................................................................................++++ ........................................................++++ e is 65537 (0x010001) Generating a RSA private key ................................................++++ .............................................................................................................................................++++ writing new private key to 'ontap_mediator_server.key' ----- Signature ok subject=C = US, ST = California, L = San Jose, O = "NetApp, Inc.", OU = ONTAP Core Software, CN = ONTAP Mediator, emailAddress = support@netapp.com Getting CA Private Key

信頼できるサードパーティの証明書への自己署名証明書の置き換え

サポートされている場合は、自己署名証明書を信頼できるサードパーティの証明書に置き換えることができます。

|

|

-

この作業は、ONTAP Mediator をインストールした Linux ホストで実行してください。

-

生成された自己署名証明書を、信頼できる従属証明機関(CA)から取得した証明書に置き換える必要がある場合に、このタスクを実行できます。これを行うには、信頼できる公開鍵基盤(PKI)機関にアクセスできる必要があります。

-

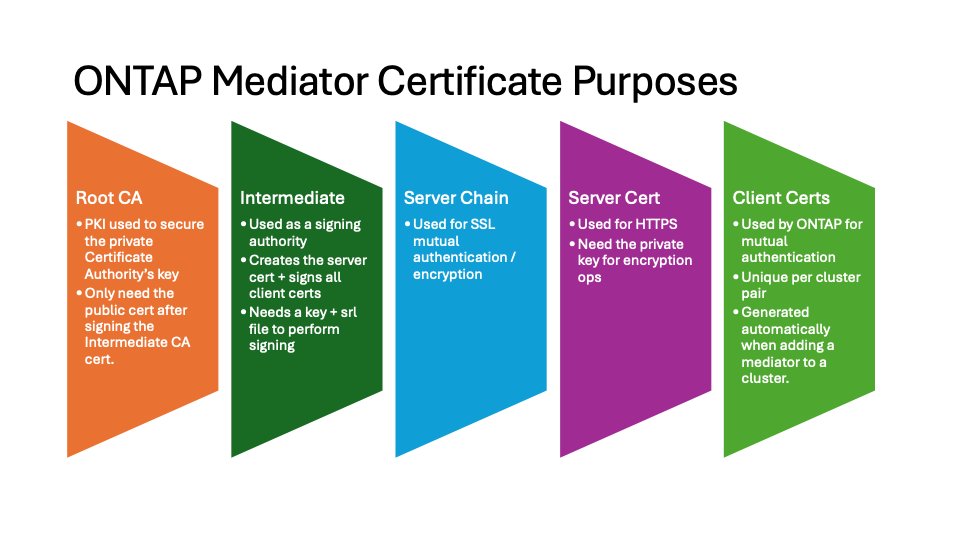

次の図は、各ONTAP Mediator証明書の目的を示しています。

-

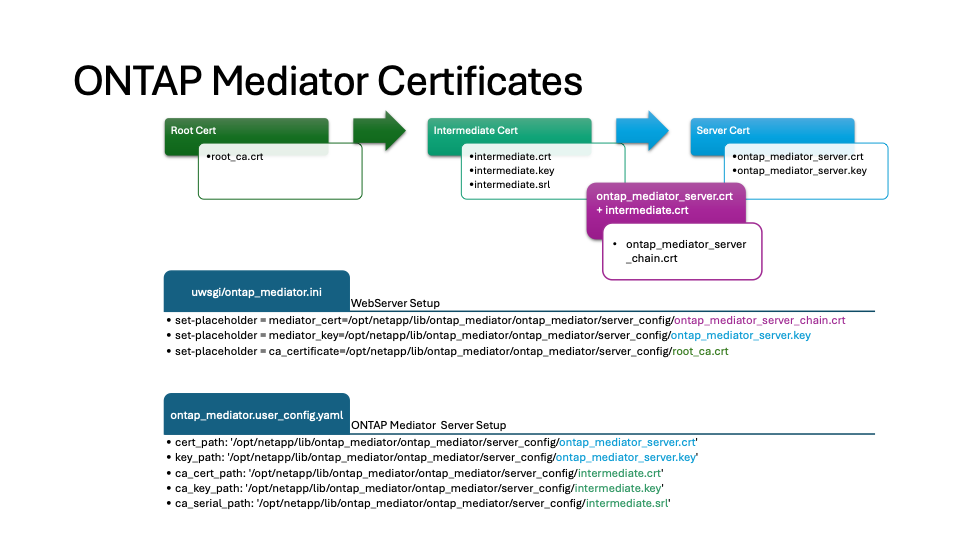

次の図は、Web サーバのセットアップと ONTAP Mediator のセットアップの構成を示しています。

ステップ1:CA証明書を発行するサードパーティから証明書を取得する

以下の手順に従って、PKI 機関から証明書を取得できます。

次の例は、自己署名証明書アクターを `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/`にあるサードパーティ証明書アクターに置き換える方法を示しています。

|

この例では、ONTAP Mediatorに必要な証明書の必要な基準を示しています。PKI認証局から証明書を取得する方法は、この手順とは異なる場合があります。ビジネスニーズに応じて手順を調整してください。 |

-

PKI機関が証明書を生成するために使用する秘密キー `intermediate.key`と構成ファイル `openssl_ca.cnf`を作成します。

-

秘密鍵を生成します

intermediate.key:例

openssl genrsa -aes256 -out intermediate.key 4096-

構成ファイル

openssl_ca.cnf( `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf`にあります)は、生成される証明書に必要なプロパティを定義します。

-

-

秘密鍵と構成ファイルを使用して証明書署名要求を作成します

intermediate.csr:例:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key intermediate.key -new -config openssl_ca.cnf -out intermediate.csr Enter pass phrase for intermediate.key: [root@scs000216655 server_config]# cat intermediate.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

証明書署名要求 `intermediate.csr`をPKI機関に送信して署名をもらいます。

PKI機関はリクエストを検証し、 `.csr`に署名して証明書 `intermediate.crt`を生成します。さらに、PKI機関から `intermediate.crt`証明書に署名した `root_ca.crt`証明書を取得する必要があります。

SnapMirrorビジネス継続性(SM-BC)クラスタの場合は、 `intermediate.crt`および `root_ca.crt`証明書をONTAPクラスタに追加する必要があります。"SnapMirror アクティブ同期のために ONTAP Mediator とクラスタを設定する"を参照してください。

-

PKI 機関が証明書を生成するために使用する秘密キー `ca.key`と構成ファイル `openssl_ca.cnf`を作成します。

-

秘密鍵を生成します

ca.key:例

openssl genrsa -aes256 -out ca.key 4096-

構成ファイル

openssl_ca.cnf( `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf`にあります)は、生成される証明書に必要なプロパティを定義します。

-

-

秘密鍵と構成ファイルを使用して証明書署名要求を作成します

ca.csr:例:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key ca.key -new -config openssl_ca.cnf -out ca.csr Enter pass phrase for ca.key: [root@scs000216655 server_config]# cat ca.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

証明書署名要求 `ca.csr`をPKI機関に送信して署名をもらいます。

PKI機関はリクエストを検証し、

.csr`に署名して証明書を生成します `ca.crt。さらに、PKI機関から `root_ca.crt that signed the `ca.crt`証明書を取得する必要があります。SnapMirrorビジネス継続性(SM-BC)クラスタの場合は、 `ca.crt`および `root_ca.crt`証明書をONTAPクラスタに追加する必要があります。"SnapMirror アクティブ同期のために ONTAP Mediator とクラスタを設定する"を参照してください。

ステップ2:サードパーティのCA証明書で署名してサーバー証明書を生成する

サーバー証明書は、秘密鍵 `intermediate.key`とサードパーティの証明書 `intermediate.crt`によって署名されている必要があります。さらに、構成ファイル `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf`には、OpenSSLによって発行されるサーバー証明書に必要なプロパティを指定する特定の属性が含まれています。

次のコマンドでサーバー証明書を生成できます。

-

サーバー証明書署名要求(CSR)を生成するには、 `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config`フォルダーから次のコマンドを実行します:

openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

CSR からサーバー証明書を生成するには、

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configフォルダーから次のコマンドを実行します:これらのファイルはPKI認証局から取得されました。異なる証明書名を使用している場合は、 `intermediate.crt`と `intermediate.key`を該当するファイル名に置き換えてください。 openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA intermediate.crt -CAkey intermediate.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

`-CAcreateserial`オプションは `intermediate.srl`ファイルを生成するために使用されます。

-

サーバー証明書は、秘密鍵 `ca.key`とサードパーティの証明書 `ca.crt`によって署名されている必要があります。さらに、構成ファイル `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf`には、OpenSSL によって発行されるサーバー証明書に必要なプロパティを指定する特定の属性が含まれています。

次のコマンドでサーバー証明書を生成できます。

-

サーバー証明書署名要求(CSR)を生成するには、 `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config`フォルダーから次のコマンドを実行します:

openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

CSR からサーバー証明書を生成するには、

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configフォルダーから次のコマンドを実行します:これらのファイルはPKI認証局から取得されました。異なる証明書名を使用している場合は、 `ca.crt`と `ca.key`を該当するファイル名に置き換えてください。 openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA ca.crt -CAkey ca.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

`-CAcreateserial`オプションは `ca.srl`ファイルを生成するために使用されます。

-

ステップ3:ONTAP Mediator構成で新しいサードパーティCA証明書とサーバ証明書を置き換える

証明書の設定は、 `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml`にある設定ファイルでONTAP Mediatorに提供されます。このファイルには、以下の属性が含まれます:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

`cert_path`および `key_path`はサーバー証明書変数です。

-

ca_cert_path、ca_key_path、および `ca_serial_path`は CA 証明書変数です。

-

すべての `intermediate.*`ファイルをサードパーティの証明書に置き換えます。

-

`intermediate.crt`および `ontap_mediator_server.crt`証明書から証明書チェーンを作成します:

cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

`/opt/netapp/lib/ontap_mediator/uvicorn/config.json`ファイルを更新します。

`ssl_keyfile`、 `ssl_certfile`、 `ssl_ca_certs`の値を更新します:

ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

`ssl_keyfile`値は `ontap_mediator_server.crt`ファイル内のキーパスで、 `ontap_mediator_server.key`です。

-

`ssl_certfile`値は `ontap_mediator_server_chain.crt`ファイルのパスです。

-

`ssl_ca_certs`値は `root_ca.crt`ファイルのパスです。

-

-

新しく生成された証明書の次の属性が正しく設定されていることを確認します:

-

Linux グループのオーナー:

netapp:netapp -

Linux の権限:

600

-

-

ONTAP Mediatorを再起動します:

systemctl restart ontap_mediator

証明書の設定は、 `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml`にある設定ファイルでONTAP Mediatorに提供されます。このファイルには、以下の属性が含まれます:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

`cert_path`および `key_path`はサーバー証明書変数です。

-

ca_cert_path、ca_key_path、および `ca_serial_path`は CA 証明書変数です。

-

すべての `intermediate.*`ファイルをサードパーティの証明書に置き換えます。

-

`intermediate.crt`および `ontap_mediator_server.crt`証明書から証明書チェーンを作成します:

cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

`/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini`ファイルを更新します。

`mediator_cert`、 `mediator_key`、および `ca_certificate`の値を更新します:

set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

`mediator_cert`値は `ontap_mediator_server_chain.crt`ファイルのパスです。

-

mediator_key value`は `ontap_mediator_server.crt`ファイル内のキーパスです `ontap_mediator_server.key。 -

`ca_certificate`値は `root_ca.crt`ファイルのパスです。

-

-

新しく生成された証明書の次の属性が正しく設定されていることを確認します:

-

Linux グループのオーナー:

netapp:netapp -

Linux の権限:

600

-

-

ONTAP Mediatorを再起動します:

systemctl restart ontap_mediator

証明書の設定は、 `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml`にある設定ファイルでONTAP Mediatorに提供されます。このファイルには、以下の属性が含まれます:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

`cert_path`および `key_path`はサーバー証明書変数です。

-

ca_cert_path、ca_key_path、および `ca_serial_path`は CA 証明書変数です。

-

すべての `ca.*`ファイルをサードパーティの証明書に置き換えます。

-

`ca.crt`および `ontap_mediator_server.crt`証明書から証明書チェーンを作成します:

cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

`/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini`ファイルを更新します。

`mediator_cert`、 `mediator_key`、および `ca_certificate`の値を更新します:

set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

`mediator_cert`値は `ontap_mediator_server_chain.crt`ファイルのパスです。

-

mediator_key value`は `ontap_mediator_server.crt`ファイル内のキーパスです `ontap_mediator_server.key。 -

`ca_certificate`値は `root_ca.crt`ファイルのパスです。

-

-

新しく生成された証明書の次の属性が正しく設定されていることを確認します:

-

Linux グループのオーナー:

netapp:netapp -

Linux の権限:

600

-

-

ONTAP Mediatorを再起動します:

systemctl restart ontap_mediator

ステップ4:オプションで、サードパーティの証明書に別のパスまたは名前を使用します

`intermediate.*`以外の別の名前でサードパーティの証明書を使用したり、別の場所に保存したりすることもできます。

-

`/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yaml`ファイルを設定して、 `ontap_mediator.config.yaml`ファイル内のデフォルトの変数値を上書きします。

`intermediate.crt`をPKI機関から取得し、その秘密鍵 `intermediate.key`を `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config`の場所に保存する場合、 `ontap_mediator.user_config.yaml`ファイルは次の例のようになります:

`intermediate.crt`を使用して `ontap_mediator_server.crt`証明書に署名した場合、 `intermediate.srl`ファイルが生成されます。詳細については、ステップ2:サードパーティのCA証明書で署名してサーバー証明書を生成するを参照してください。 [root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

`root_ca.crt`証明書が `ontap_mediator_server.crt`証明書に署名する `intermediate.crt`証明書を提供する証明書構造を使用している場合は、 `intermediate.crt`証明書と `ontap_mediator_server.crt`証明書から証明書チェーンを作成します。

手順の早い段階で、PKI 機関から `intermediate.crt`証明書と `ontap_mediator_server.crt`証明書を取得しておく必要があります。 cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

`/opt/netapp/lib/ontap_mediator/uvicorn/config.json`ファイルを更新します。

`ssl_keyfile`、 `ssl_certfile`、 `ssl_ca_certs`の値を更新します:

ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

`ssl_keyfile`値は `ontap_mediator_server.crt`ファイル内のキーパスで、 `ontap_mediator_server.key`です。

-

`ssl_certfile`値は `ontap_mediator_server_chain.crt`ファイルのパスです。

-

`ssl_ca_certs`値は `root_ca.crt`ファイルのパスです。

SnapMirrorビジネス継続性(SM-BC)クラスタの場合は、 `intermediate.crt`および `root_ca.crt`証明書をONTAPクラスタに追加する必要があります。"SnapMirror アクティブ同期のために ONTAP Mediator とクラスタを設定する"を参照してください。

-

-

新しく生成された証明書の次の属性が正しく設定されていることを確認します:

-

Linux グループのオーナー:

netapp:netapp -

Linux の権限:

600

-

-

-

設定ファイルで証明書が更新されたら、ONTAP Mediator を再起動します。

systemctl restart ontap_mediator

`intermediate.*`以外の別の名前でサードパーティの証明書を使用したり、別の場所に保存したりすることもできます。

-

`/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yaml`ファイルを設定して、 `ontap_mediator.config.yaml`ファイル内のデフォルトの変数値を上書きします。

`intermediate.crt`をPKI機関から取得し、その秘密鍵 `intermediate.key`を `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config`の場所に保存する場合、 `ontap_mediator.user_config.yaml`ファイルは次の例のようになります:

`intermediate.crt`を使用して `ontap_mediator_server.crt`証明書に署名した場合、 `intermediate.srl`ファイルが生成されます。詳細については、ステップ2:サードパーティのCA証明書で署名してサーバー証明書を生成するを参照してください。 [root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

`root_ca.crt`証明書が `ontap_mediator_server.crt`証明書に署名する `intermediate.crt`証明書を提供する証明書構造を使用している場合は、 `intermediate.crt`証明書と `ontap_mediator_server.crt`証明書から証明書チェーンを作成します。

手順の早い段階で、PKI 機関から `intermediate.crt`証明書と `ontap_mediator_server.crt`証明書を取得しておく必要があります。 cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

`/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini`ファイルを更新します。

`mediator_cert`、 `mediator_key`、および `ca_certificate`の値を更新します:

set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

`mediator_cert`値は `ontap_mediator_server_chain.crt`ファイルのパスです。

-

`mediator_key`値は `ontap_mediator_server.crt`ファイル内のキーパスで、 `ontap_mediator_server.key`です。

-

`ca_certificate`値は `root_ca.crt`ファイルのパスです。

SnapMirrorビジネス継続性(SM-BC)クラスタの場合は、 `intermediate.crt`および `root_ca.crt`証明書をONTAPクラスタに追加する必要があります。"SnapMirror アクティブ同期のために ONTAP Mediator とクラスタを設定する"を参照してください。

-

-

新しく生成された証明書の次の属性が正しく設定されていることを確認します:

-

Linux グループのオーナー:

netapp:netapp -

Linux の権限:

600

-

-

-

設定ファイルで証明書が更新されたら、ONTAP Mediator を再起動します。

systemctl restart ontap_mediator

`ca.*`以外の別の名前でサードパーティの証明書を使用したり、別の場所に保存したりすることもできます。

-

`/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yaml`ファイルを設定して、 `ontap_mediator.config.yaml`ファイル内のデフォルトの変数値を上書きします。

`ca.crt`をPKI機関から取得し、その秘密鍵 `ca.key`を `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config`の場所に保存する場合、 `ontap_mediator.user_config.yaml`ファイルは次の例のようになります:

`ca.crt`を使用して `ontap_mediator_server.crt`証明書に署名した場合、 `ca.srl`ファイルが生成されます。詳細については、ステップ2:サードパーティのCA証明書で署名してサーバー証明書を生成するを参照してください。 [root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

`root_ca.crt`証明書が `ontap_mediator_server.crt`証明書に署名する `ca.crt`証明書を提供する証明書構造を使用している場合は、 `ca.crt`証明書と `ontap_mediator_server.crt`証明書から証明書チェーンを作成します:

手順の早い段階で、PKI 機関から `ca.crt`証明書と `ontap_mediator_server.crt`証明書を取得しておく必要があります。 cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

`/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini`ファイルを更新します。

`mediator_cert`、 `mediator_key`、および `ca_certificate`の値を更新します:

set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

`mediator_cert`値は `ontap_mediator_server_chain.crt`ファイルのパスです。

-

`mediator_key`値は `ontap_mediator_server.crt`ファイル内のキーパスで、 `ontap_mediator_server.key`です。

-

`ca_certificate`値は `root_ca.crt`ファイルのパスです。

SnapMirrorビジネス継続性(SM-BC)クラスタの場合は、 `ca.crt`および `root_ca.crt`証明書をONTAPクラスタに追加する必要があります。"SnapMirror アクティブ同期のために ONTAP Mediator とクラスタを設定する"を参照してください。

-

-

新しく生成された証明書の次の属性が正しく設定されていることを確認します:

-

Linux グループのオーナー:

netapp:netapp -

Linux の権限:

600

-

-

-

設定ファイルで証明書が更新されたら、ONTAP Mediator を再起動します。

systemctl restart ontap_mediator

証明書関連の問題のトラブルシューティング

証明書の特定のプロパティを確認できます。

証明書の有効期限を確認する

証明書の有効範囲を識別するには、次のコマンドを使用します。

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

CA 証明書における X509v3 拡張の検証

次のコマンドを使用して、CA 証明書の X509v3 拡張機能を検証します。

`openssl_ca.cnf`内の `*v3_ca*`で定義されたプロパティは、 `intermediate.crt`では `X509v3 extensions`として表示されます。

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

`openssl_ca.cnf`内の `*v3_ca*`で定義されたプロパティは、 `ca.crt`では `X509v3 extensions`として表示されます。

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

サーバー証明書とサブジェクトの代替名における X509v3 拡張機能を検証する

`openssl_server.cnf`構成ファイルで定義された `v3_req`プロパティは、証明書内で `X509v3 extensions`として表示されます。

次の例では、ONTAP Mediator がインストールされている Linux VM で `hostname -A`および `hostname -I`コマンドを実行することで、 `alt_names`セクション内の変数を取得できます。

変数の正しい値については、ネットワーク管理者に確認してください。

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

秘密鍵が証明書と一致していることを確認する

特定の秘密鍵が証明書と一致するかどうかを確認できます。

キーと証明書に対してそれぞれ次の OpenSSL コマンドを使用します。

[root@mediator_host server_config]# openssl rsa -noout -modulus -in intermediate.key | openssl md5 Enter pass phrase for intermediate.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in intermediate.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

[root@mediator_host server_config]# openssl rsa -noout -modulus -in ca.key | openssl md5 Enter pass phrase for ca.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in ca.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

両方の `-modulus`属性が一致する場合、秘密鍵と証明書のペアに互換性があり、相互に動作できることを示します。

サーバー証明書が特定のCA証明書から作成されたことを確認する

次のコマンドを使用して、サーバー証明書が特定のCA証明書から作成されていることを確認できます。

[root@mediator_host server_config]# openssl verify -CAfile root_ca.crt --untrusted intermediate.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK [root@mediator_host server_config]#

[root@mediator_host server_config]# openssl verify -CAfile ca.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK

オンライン証明書ステータス プロトコル(OCSP)検証を使用している場合は、コマンド"openssl-verify"を使用します。