ネットワークの設定

変更を提案

変更を提案

グリッドマネージャからさまざまなネットワーク設定を行い、 StorageGRID システムの動作を微調整できます。

ドメイン名

S3 仮想ホスト形式の要求をサポートする場合は、 S3 クライアントの接続先となるエンドポイントのドメイン名のリストを設定する必要があります。たとえば、s3.example.com、s3.example.co.uk、s3-east.example.comなどです。

|

設定済みのサーバ証明書とエンドポイントのドメイン名が一致している必要があります。 |

ハイアベイラビリティグループ

ハイアベイラビリティグループは、仮想IPアドレス(VIP)を使用してゲートウェイノードまたは管理ノードサービスへのアクティブ/バックアップアクセスを提供します。HAグループは、管理ノードとゲートウェイノード上の1つ以上のネットワークインターフェイスで構成されます。HAグループを作成するときは、グリッドネットワーク(eth0)またはクライアントネットワーク(eth2)に属するネットワークインターフェイスを選択します。

|

管理ネットワークではHA VIPはサポートされません。 |

HAグループは、グループ内のアクティブインターフェイスに追加された仮想IPアドレスを1つ以上維持します。アクティブインターフェイスが使用できなくなった場合、仮想IPアドレスは別のインターフェイスに移動します。このフェイルオーバープロセスにかかる時間は通常数秒です。クライアントアプリケーションへの影響はほとんどなく、通常の再試行で処理を続行できます。

ハイアベイラビリティ(HA)グループはいくつかの理由で使用できます。

-

HA グループは、 Grid Manager または Tenant Manager への可用性の高い管理接続を提供します。

-

HA グループは、 S3 / Swift クライアントに可用性の高いデータ接続を提供できます。

-

インターフェイスが 1 つしかない HA グループでは、多数の VIP アドレスを指定したり、 IPv6 アドレスを明示的に設定したりできます。

リンクコスト

サイト間のレイテンシに合わせてリンクコストを調整できます。データセンターサイトが複数ある場合は、要求されたサービスを提供するデータセンターサイトの優先順位がリンクコストによって決まります。

ロードバランサエンドポイント

ロードバランサを使用して、 S3 / Swift クライアントからの取り込み / 読み出しワークロードを処理できます。ロードバランシングは、複数のストレージノードにワークロードと接続を分散することで、速度と接続容量を最大化します。

管理ノードとゲートウェイノードに含まれる StorageGRID ロードバランササービスを使用する場合は、 1 つ以上のロードバランサエンドポイントを設定する必要があります。各エンドポイントは、ストレージノードへの S3 および Swift 要求に使用するゲートウェイノードまたは管理ノードポートを定義します。

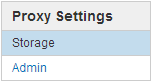

プロキシ設定

S3 プラットフォームサービスまたはクラウドストレージプールを使用している場合は、ストレージノードと外部の S3 エンドポイントの間に非透過型プロキシサーバを設定できます。HTTPS または HTTP を使用して AutoSupport メッセージを送信する場合は、管理ノードとテクニカルサポートの間に非透過型プロキシサーバを設定できます。

サーバ証明書

次の2種類のサーバ証明書をアップロードできます。

-

管理インターフェイスのサーバ証明書。管理インターフェイスへのアクセスに使用される証明書です。

-

オブジェクトストレージAPIサービスエンドポイントのサーバ証明書。ストレージノードに直接接続する場合、またはゲートウェイノードでCLBサービスを使用する場合に、S3およびSwiftエンドポイントを保護する証明書です。

CLB サービスは廃止されました。

ロードバランサ証明書は、ロードバランサエンドポイントのページで設定されます。キー管理サーバ(KMS)の証明書は、キー管理サーバのページで設定します。

トラフィック分類ポリシー

トラフィック分類ポリシーを使用すると、特定のバケット、テナント、クライアントサブネット、またはロードバランサエンドポイントに関連するトラフィックなど、さまざまなタイプのネットワークトラフィックを識別して処理するためのルールを作成できます。これらのポリシーは、トラフィックの制限と監視に役立ちます。

信頼されていないクライアントネットワーク

クライアントネットワークを使用している場合は、各ノードのクライアントネットワークを信頼されていないものと指定することで、 StorageGRID を悪意のある攻撃から保護できます。ノードのクライアントネットワークが信頼されていない場合、ノードはロードバランサエンドポイントとして明示的に設定されたポートのインバウンド接続だけを受け入れます。

たとえば、 HTTPS S3 要求を除くクライアントネットワーク上のすべてのインバウンドトラフィックをゲートウェイノードで拒否できます。あるいは、ストレージノードからの S3 プラットフォームサービスのアウトバウンドトラフィックを有効にして、クライアントネットワークでのそのストレージノードへのインバウンド接続を禁止することができます。