ロードバランサエンドポイントを設定する

変更を提案

変更を提案

ゲートウェイノードと管理ノードの StorageGRID ロードバランサに接続する際に使用できるポートとネットワークプロトコル S3 / Swift クライアントは、ロードバランサエンドポイントで決まります。

|

Swiftクライアントアプリケーションのサポートは廃止され、今後のリリースで削除される予定です。 |

-

を使用して Grid Manager にサインインします "サポートされている Web ブラウザ"。

-

Root アクセス権限が割り当てられている。

-

を確認しておきます "ロードバランシングに関する考慮事項"。

-

ロードバランサエンドポイントに使用するポートを再マッピングした場合は、を使用します "ポートの再マッピングを削除しました"。

-

使用するハイアベイラビリティ( HA )グループを作成しておきます。HA グループを推奨しますが、必須ではありません。を参照してください "ハイアベイラビリティグループを管理します"。

-

ロードバランサエンドポイントがで使用される場合 "S3 Select 用の S3 テナント"ベアメタルノードの IP アドレスまたは FQDN を使用しないでください。S3 Select に使用するロードバランサエンドポイントには、 SG100 または SG1000 アプライアンスと VMware ベースのソフトウェアノードのみが許可されます。

-

使用する VLAN インターフェイスを設定しておきます。を参照してください "VLAN インターフェイスを設定します"。

-

HTTPS エンドポイントを作成する場合(推奨)は、サーバ証明書の情報が必要です。

エンドポイント証明書の変更がすべてのノードに適用されるまでに最大 15 分かかることがあります。 -

証明書をアップロードするには、サーバ証明書、証明書の秘密鍵、および必要に応じて CA バンドルが必要です。

-

証明書を生成するには、 S3 または Swift クライアントがエンドポイントへのアクセスに使用するすべてのドメイン名と IP アドレスが必要です。また、件名(識別名)も知っている必要があります。

-

StorageGRID の S3 および Swift API 証明書(ストレージノードへの直接の接続にも使用できます)を使用する場合は、デフォルトの証明書を外部の認証局によって署名されたカスタム証明書に置き換えておく必要があります。を参照してください"S3 および Swift API 証明書を設定する"。

-

ロードバランサエンドポイントを作成します

各ロードバランサエンドポイントは、ポート、クライアントタイプ( S3 または Swift )、およびネットワークプロトコル( HTTP または HTTPS )を指定します。

ウィザードにアクセスします

-

[ * configuration * > * Network * > * Load Balancer Endpoints * ] を選択します。

-

「 * Create * 」を選択します。

エンドポイントの詳細を入力します

-

エンドポイントの詳細を入力します。

フィールド 説明 名前

エンドポイントのわかりやすい名前。ロードバランサエンドポイントのページのテーブルに表示されます。

ポート

ロードバランシングに使用する StorageGRID ポート。最初に作成するエンドポイントのデフォルトは10433ですが、1~65535の未使用の外部ポートを入力できます。

「 * 80 * 」または「 * 443 * 」と入力すると、エンドポイントはゲートウェイノードにのみ設定されます。これらのポートは管理ノードで予約されています。

クライアントタイプ

このエンドポイントを使用するクライアントアプリケーションのタイプ。 * S3 * または * Swift * 。

ネットワークプロトコル

クライアントがこのエンドポイントに接続するときに使用するネットワークプロトコル。

-

セキュアな TLS 暗号化通信を実現するには、「 * HTTPS * 」を選択します(推奨)。エンドポイントを保存するには、セキュリティ証明書を接続する必要があります。

-

セキュアで暗号化されていない通信を行うには、「 * HTTP 」を選択します非本番環境のグリッドにのみ HTTP を使用してください。

-

-

「 * Continue * 」を選択します。

綴じモードを選択します

-

任意のIPアドレスまたは特定のIPアドレスとネットワークインターフェイスを使用してエンドポイントへのアクセス方法を制御するには、エンドポイントのバインドモードを選択します。

オプション 説明 グローバル(デフォルト)

クライアントは、任意のゲートウェイノードまたは管理ノードのIPアドレス、任意のネットワーク上の任意のHAグループの仮想IP(VIP)アドレス、または対応するFQDNを使用して、エンドポイントにアクセスできます。

このエンドポイントのアクセスを制限する必要がある場合を除き、 * グローバル * 設定(デフォルト)を使用します。

HA グループの仮想 IP

クライアントがこのエンドポイントにアクセスするには、HAグループの仮想IPアドレス(または対応するFQDN)を使用する必要があります。

このバインドモードのエンドポイントでは、エンドポイント用に選択したHAグループが重複しないかぎり、すべて同じポート番号を使用できます。

ノードインターフェイス

クライアントがこのエンドポイントにアクセスするには、選択したノードインターフェイスのIPアドレス(または対応するFQDN)を使用する必要があります。

ノードタイプ

選択したノードのタイプに基づいて、クライアントがこのエンドポイントにアクセスするには、いずれかの管理ノードのIPアドレス(または対応するFQDN)か、いずれかのゲートウェイノードのIPアドレス(または対応するFQDN)を使用する必要があります。

複数のエンドポイントが同じポートを使用する場合、StorageGRID はこの優先順位に従って、使用するエンドポイントを決定します。* HAグループの仮想IP >*ノードインターフェイス>*ノードタイプ*>*グローバル*。 -

HA グループの仮想 IP * を選択した場合は、 1 つ以上の HA グループを選択します。

-

ノードインターフェイス * を選択した場合は、このエンドポイントに関連付ける管理ノードまたはゲートウェイノードごとに 1 つ以上のノードインターフェイスを選択します。

-

[ノードタイプ]*を選択した場合は、プライマリ管理ノードと非プライマリ管理ノードの両方を含む管理ノードまたはゲートウェイノードのいずれかを選択します。

テナントアクセスを制御

-

[Tenant access]*ステップで、次のいずれかを選択します。

フィールド 説明 Allow all tenants(デフォルト)

すべてのテナントアカウントは、このエンドポイントを使用してバケットにアクセスできます。

テナントアカウントをまだ作成していない場合は、このオプションを選択する必要があります。テナントアカウントを追加したら、ロードバランサエンドポイントを編集して特定のアカウントを許可またはブロックできます。

選択したテナントを許可します

このエンドポイントを使用してバケットにアクセスできるのは、選択したテナントアカウントのみです。

選択したテナントをブロックします

選択したテナントアカウントは、このエンドポイントを使用してバケットにアクセスできません。他のすべてのテナントでこのエンドポイントを使用できます。

-

* HTTP *エンドポイントを作成する場合は、証明書を添付する必要はありません。Create * を選択して、新しいロードバランサエンドポイントを追加します。次に、に進みます 完了後。それ以外の場合は、「 * Continue * 」を選択して証明書を添付します。

証明書を添付します

-

* HTTPS * エンドポイントを作成する場合は、エンドポイントに接続するセキュリティ証明書のタイプを選択します。

この証明書は、 S3 および Swift クライアントと、管理ノードまたはゲートウェイノード上のロードバランササービスの間の接続を保護します。

-

* 証明書のアップロード * 。アップロードするカスタム証明書がある場合は、このオプションを選択します。

-

* 証明書の生成 * 。カスタム証明書の生成に必要な値がある場合は、このオプションを選択します。

-

* StorageGRID S3 および Swift 証明書を使用 * 。グローバルな S3 および Swift API 証明書を使用する場合は、このオプションを選択します。この証明書は、ストレージノードへの直接接続にも使用できます。

このオプションは、グリッドCAによって署名されたデフォルトのS3およびSwift API証明書を、外部の認証局によって署名されたカスタム証明書に置き換えている場合を除き、選択できません。を参照してください"S3 および Swift API 証明書を設定する"。

-

-

StorageGRID S3およびSwift証明書を使用しない場合は、証明書をアップロードまたは生成します。

証明書をアップロードする-

[ 証明書のアップロード ] を選択します。

-

必要なサーバ証明書ファイルをアップロードします。

-

* サーバ証明書 * : PEM エンコードのカスタムサーバ証明書ファイル。

-

証明書の秘密鍵:カスタムサーバ証明書の秘密鍵ファイル (

.key)。EC 秘密鍵は 224 ビット以上である必要があります。RSA 秘密鍵は 2048 ビット以上にする必要があります。 -

CA Bundle :各中間発行認証局( CA )の証明書を含む単一のオプションファイル。このファイルには、 PEM でエンコードされた各 CA 証明書ファイルが、証明書チェーンの順序で連結して含まれている必要があります。

-

-

[ * 証明書の詳細 * ] を展開して、アップロードした各証明書のメタデータを表示します。オプションの CA バンドルをアップロードした場合は、各証明書が独自のタブに表示されます。

-

証明書ファイルを保存するには、 * 証明書のダウンロード * を選択します。証明書バンドルを保存するには、 * CA バンドルのダウンロード * を選択します。

証明書ファイルの名前とダウンロード先を指定します。拡張子を付けてファイルを保存します

.pem。

例:

storagegrid_certificate.pem-

証明書の内容をコピーして他の場所に貼り付けるには、 * 証明書の PEM のコピー * または * CA バンドル PEM のコピー * を選択してください。

-

-

「 * Create * 」を選択します。+ ロードバランサエンドポイントが作成された。カスタム証明書は、 S3 / Swift クライアントとエンドポイントの間の以降のすべての新しい接続に使用されます。

証明書の生成-

[* 証明書の生成 * ] を選択します。

-

証明書情報を指定します。

フィールド 説明 ドメイン名

証明書に含める1つ以上の完全修飾ドメイン名。複数のドメイン名を表すには、ワイルドカードとして * を使用します。

IP

証明書に含める1つ以上のIPアドレス。

件名(オプション)

証明書所有者のX.509サブジェクト名または識別名(DN)。

このフィールドに値を入力しない場合、生成される証明書では、最初のドメイン名またはIPアドレスがサブジェクト共通名(CN)として使用されます。

有効な日数

作成後に証明書の有効期限が切れる日数。

キー使用の拡張機能を追加します

選択されている場合(デフォルトおよび推奨)、キー使用と拡張キー使用拡張が生成された証明書に追加されます。

これらの拡張機能は、証明書に含まれるキーの目的を定義します。

注:証明書にこれらの拡張機能が含まれている場合、古いクライアントで接続の問題が発生する場合を除き、このチェックボックスをオンのままにします。

-

[*Generate (生成) ] を選択します

-

生成された証明書のメタデータを表示するには、 [ 証明書の詳細 ] を選択します。

-

証明書ファイルを保存するには、 [ 証明書のダウンロード ] を選択します。

証明書ファイルの名前とダウンロード先を指定します。拡張子を付けてファイルを保存します

.pem。

例:

storagegrid_certificate.pem-

証明書の内容をコピーして他の場所に貼り付けるには、 * 証明書の PEM をコピー * を選択します。

-

-

「 * Create * 」を選択します。

ロードバランサエンドポイントが作成されます。カスタム証明書は、 S3 / Swift クライアントとこのエンドポイントの間の以降のすべての新しい接続に使用されます。

-

完了後

-

DNSを使用する場合は、クライアントが接続に使用する各IPアドレスにStorageGRID の完全修飾ドメイン名(FQDN)を関連付けるレコードがDNSに含まれていることを確認します。

DNS レコードに入力する IP アドレスは、負荷分散ノードの HA グループを使用しているかどうかによって異なります。

-

HAグループを設定した場合、クライアントはそのHAグループの仮想IPアドレスに接続します。

-

HAグループを使用しない場合、クライアントはゲートウェイノードまたは管理ノードのIPアドレスを使用してStorageGRID ロードバランササービスに接続します。

また、 DNS レコードが、ワイルドカード名を含む、必要なすべてのエンドポイントドメイン名を参照していることを確認する必要があります。

-

-

エンドポイントへの接続に必要な情報を S3 クライアントと Swift クライアントに提供します。

-

ポート番号

-

完全修飾ドメイン名または IP アドレス

-

必要な証明書の詳細

-

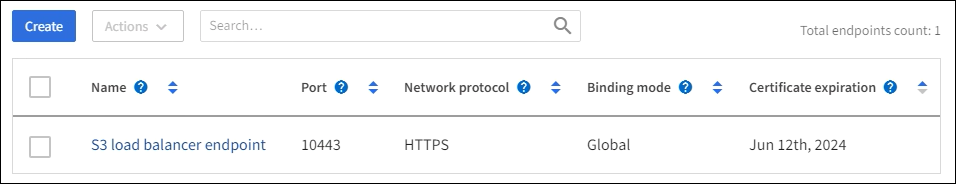

ロードバランサエンドポイントを表示および編集します

既存のロードバランサエンドポイントの詳細を表示できます。これには、セキュアなエンドポイントの証明書メタデータも含まれます。また、エンドポイントの名前またはバインドモードを変更して、関連付けられている証明書を更新することもできます。

サービスタイプ(S3またはSwift)、ポート、プロトコル(HTTPまたはHTTPS)は変更できません。

-

すべてのロードバランサエンドポイントの基本情報を表示するには、 Load Balancer Endpoints ページのテーブルを確認します。

-

証明書メタデータを含む、特定のエンドポイントに関するすべての詳細を表示するには、テーブルでエンドポイントの名前を選択します。

-

エンドポイントを編集するには、 [ ロードバランサエンドポイント( Load Balancer Endpoints ) ] ページの [ * アクション * ( * Actions * ) ] メニューを使用するか、特定のエンドポイントの詳細ページを使用します。

エンドポイントの編集後、変更がすべてのノードに適用されるまでに最大 15 分かかる場合があります。 タスク [ アクション ] メニュー 詳細ページ エンドポイント名を編集します

-

エンドポイントのチェックボックスを選択します。

-

[ * アクション * > * エンドポイント名の編集 * ] を選択します。

-

新しい名前を入力します。

-

[ 保存( Save ) ] を選択します。

-

エンドポイント名を選択して詳細を表示します。

-

編集アイコンを選択します

。

。 -

新しい名前を入力します。

-

[ 保存( Save ) ] を選択します。

エンドポイントバインドモードを編集します

-

エンドポイントのチェックボックスを選択します。

-

[ * アクション * ( Actions * ) ] > [ * エンドポイントバインドモードの編集( Edit Endpoint binding mode ) ]

-

必要に応じて、バインドモードを更新します。

-

「変更を保存」を選択します。

-

エンドポイント名を選択して詳細を表示します。

-

「 * バインドモードを編集」を選択します。

-

必要に応じて、バインドモードを更新します。

-

「変更を保存」を選択します。

エンドポイント証明書を編集します

-

エンドポイントのチェックボックスを選択します。

-

[ * アクション * > * エンドポイント証明書の編集 * ] を選択します。

-

必要に応じて、新しいカスタム証明書をアップロードまたは生成するか、グローバルな S3 および Swift 証明書の使用を開始します。

-

「変更を保存」を選択します。

-

エンドポイント名を選択して詳細を表示します。

-

[ * 証明書 * ] タブを選択します。

-

[ 証明書の編集 ] を選択します。

-

必要に応じて、新しいカスタム証明書をアップロードまたは生成するか、グローバルな S3 および Swift 証明書の使用を開始します。

-

「変更を保存」を選択します。

テナントアクセスを編集します

-

エンドポイントのチェックボックスを選択します。

-

>[テナントアクセスの編集]*を選択します。

-

別のアクセスオプションを選択するか、リストからテナントを選択または削除するか、またはその両方を実行します。

-

「変更を保存」を選択します。

-

エンドポイント名を選択して詳細を表示します。

-

[テナントアクセス]*タブを選択します。

-

[テナントアクセスの編集]*を選択します。

-

別のアクセスオプションを選択するか、リストからテナントを選択または削除するか、またはその両方を実行します。

-

「変更を保存」を選択します。

-

ロードバランサエンドポイントを削除する

[* アクション * ( Actions * ) ] メニューを使用して 1 つ以上のエンドポイントを削除するか、または詳細ページから 1 つのエンドポイントを削除できます。

|

クライアントの停止を回避するには、影響を受ける S3 または Swift クライアントアプリケーションを更新してからロードバランサエンドポイントを削除します。各クライアントを更新して、別のロードバランサエンドポイントに割り当てられたポートを使用して接続します。必要な証明書情報も必ず更新してください。 |

-

1 つ以上のエンドポイントを削除するには、次の手順

-

[Load balancer]ページで、削除する各エンドポイントのチェックボックスを選択します。

-

* アクション * > * 削除 * を選択します。

-

「 * OK 」を選択します。

-

-

詳細ページから 1 つのエンドポイントを削除します。

-

Load Balancer (ロードバランサ)ページから。エンドポイント名を選択します。

-

詳細ページで「 * 削除」を選択します。

-

「 * OK 」を選択します。

-