アイデンティティフェデレーションを使用する

変更を提案

変更を提案

アイデンティティ フェデレーションを使用すると、テナント グループとユーザーの設定が高速化され、テナント ユーザーは使い慣れた資格情報を使用してテナント アカウントにサインインできるようになります。

テナント マネージャーの ID フェデレーションを構成する

テナント グループとユーザーを Active Directory、Azure Active Directory (Azure AD)、OpenLDAP、Oracle Directory Server などの別のシステムで管理する場合は、テナント マネージャーの ID フェデレーションを構成できます。

-

テナントマネージャーにサインインするには、"サポートされているウェブブラウザ" 。

-

あなたは、"ルートアクセス権限" 。

-

ID プロバイダーとして、Active Directory、Azure AD、OpenLDAP、または Oracle Directory Server を使用しています。

リストされていない LDAP v3 サービスを使用する場合は、テクニカル サポートにお問い合わせください。 -

OpenLDAP を使用する予定の場合は、OpenLDAP サーバーを構成する必要があります。見るOpenLDAPサーバーの設定ガイドライン 。

-

LDAP サーバーとの通信にトランスポート層セキュリティ (TLS) を使用する予定の場合、ID プロバイダーは TLS 1.2 または 1.3 を使用する必要があります。見る"送信 TLS 接続でサポートされている暗号" 。

テナントに対して ID フェデレーション サービスを構成できるかどうかは、テナント アカウントの設定方法によって異なります。テナントは、Grid Manager 用に構成された ID フェデレーション サービスを共有する場合があります。 「アイデンティティ フェデレーション」ページにアクセスしたときにこのメッセージが表示される場合、このテナントに対して個別のフェデレーション ID ソースを構成することはできません。

設定を入力

ID フェデレーションを構成するときは、 StorageGRID がLDAP サービスに接続するために必要な値を指定します。

-

アクセス管理 > *アイデンティティ連携*を選択します。

-

ID フェデレーションを有効にする を選択します。

-

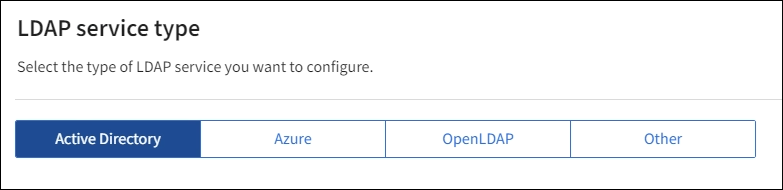

LDAP サービス タイプ セクションで、構成する LDAP サービスのタイプを選択します。

Oracle Directory Server を使用する LDAP サーバーの値を構成するには、「その他」を選択します。

-

*その他*を選択した場合は、LDAP 属性セクションのフィールドに入力します。次の手順に進みます。

-

ユーザーの一意の名前: LDAP ユーザーの一意の識別子を含む属性の名前。この属性は、

sAMAccountNameActive Directoryおよびuid`OpenLDAP 用。Oracle Directory Serverを構成する場合は、次のように入力します。 `uid。 -

ユーザー UUID: LDAP ユーザーの永続的な一意の識別子を含む属性の名前。この属性は、

objectGUIDActive DirectoryおよびentryUUID`OpenLDAP 用。Oracle Directory Serverを構成する場合は、次のように入力します。 `nsuniqueid。指定された属性の各ユーザーの値は、16 バイト形式または文字列形式の 32 桁の 16 進数である必要があります。ハイフンは無視されます。 -

グループの一意の名前: LDAP グループの一意の識別子を含む属性の名前。この属性は、

sAMAccountNameActive Directoryおよびcn`OpenLDAP 用。Oracle Directory Serverを構成する場合は、次のように入力します。 `cn。 -

グループ UUID: LDAP グループの永続的な一意の識別子を含む属性の名前。この属性は、

objectGUIDActive DirectoryおよびentryUUID`OpenLDAP 用。Oracle Directory Serverを構成する場合は、次のように入力します。 `nsuniqueid。指定された属性の各グループの値は、16 バイト形式または文字列形式の 32 桁の 16 進数である必要があります。ハイフンは無視されます。

-

-

すべての LDAP サービス タイプについて、[LDAP サーバーの構成] セクションで必要な LDAP サーバーおよびネットワーク接続情報を入力します。

-

ホスト名: LDAP サーバーの完全修飾ドメイン名 (FQDN) または IP アドレス。

-

ポート: LDAP サーバーに接続するために使用されるポート。

STARTTLS のデフォルト ポートは 389 で、LDAPS のデフォルト ポートは 636 です。ただし、ファイアウォールが正しく設定されている限り、どのポートでも使用できます。 -

ユーザー名: LDAP サーバーに接続するユーザーの識別名 (DN) の完全パス。

Active Directory の場合は、ダウンレベル ログオン名またはユーザー プリンシパル名を指定することもできます。

指定されたユーザーには、グループとユーザーを一覧表示し、次の属性にアクセスする権限が必要です。

-

sAMAccountName`または `uid -

objectGUID、entryUUID、 またはnsuniqueid -

cn -

memberOf`または `isMemberOf -

アクティブディレクトリ:

objectSid、primaryGroupID、userAccountControl、 そしてuserPrincipalName -

アズール:

accountEnabled`そして `userPrincipalName

-

-

パスワード: ユーザー名に関連付けられたパスワード。

将来パスワードを変更する場合は、このページで更新する必要があります。 -

グループ ベース DN: グループを検索する LDAP サブツリーの識別名 (DN) の完全パス。 Active Directory の例 (下記) では、識別名がベース DN (DC=storagegrid、DC=example、DC=com) を基準とするすべてのグループをフェデレーション グループとして使用できます。

グループの一意の名前*の値は、それが属する *グループ ベース DN 内で一意である必要があります。 -

ユーザー ベース DN: ユーザーを検索する LDAP サブツリーの識別名 (DN) の完全パス。

ユーザー固有名 の値は、それが属する ユーザー ベース DN 内で一意である必要があります。 -

バインド ユーザー名の形式 (オプション): パターンを自動的に決定できない場合にStorageGRIDが使用するデフォルトのユーザー名パターン。

StorageGRID がサービス アカウントにバインドできない場合にユーザーがサインインできるように、バインド ユーザー名形式 を指定することをお勧めします。

次のいずれかのパターンを入力します。

-

UserPrincipalName パターン (Active Directory および Azure):

[USERNAME]@example.com -

ダウンレベル ログオン名パターン (Active Directory および Azure):

example\[USERNAME] -

識別名パターン:

CN=[USERNAME],CN=Users,DC=example,DC=com[USERNAME] を記載どおりに入力してください。

-

-

-

[トランスポート層セキュリティ (TLS)] セクションで、セキュリティ設定を選択します。

-

STARTTLS を使用する: STARTTLS を使用して、LDAP サーバーとの通信を保護します。これは、Active Directory、OpenLDAP、またはその他の場合に推奨されるオプションですが、このオプションは Azure ではサポートされていません。

-

LDAPS を使用する: LDAPS (LDAP over SSL) オプションは、TLS を使用して LDAP サーバーへの接続を確立します。Azure の場合はこのオプションを選択する必要があります。

-

TLS を使用しない: StorageGRIDシステムと LDAP サーバー間のネットワーク トラフィックは保護されません。このオプションは Azure ではサポートされていません。

Active Directory サーバーが LDAP 署名を強制している場合、「TLS を使用しない」オプションの使用はサポートされません。STARTTLS または LDAPS を使用する必要があります。

-

-

STARTTLS または LDAPS を選択した場合は、接続を保護するために使用する証明書を選択します。

-

オペレーティング システムの CA 証明書を使用する: オペレーティング システムにインストールされているデフォルトの Grid CA 証明書を使用して、接続を保護します。

-

カスタム CA 証明書を使用する: カスタム セキュリティ証明書を使用します。

この設定を選択した場合は、カスタム セキュリティ証明書をコピーして CA 証明書テキスト ボックスに貼り付けます。

-

接続をテストし、設定を保存します

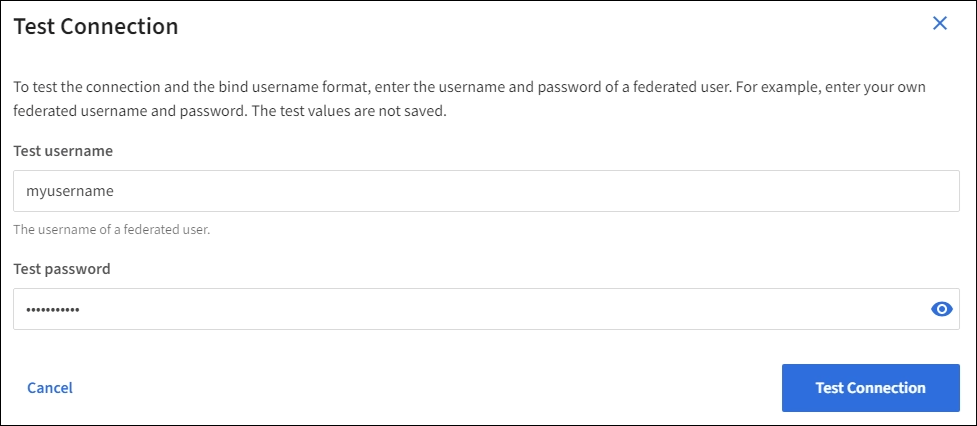

すべての値を入力した後、構成を保存する前に接続をテストする必要があります。 StorageGRID は、LDAP サーバーの接続設定と、指定された場合はバインド ユーザー名の形式を検証します。

-

*テスト接続*を選択します。

-

バインドユーザー名の形式を指定しなかった場合:

-

接続設定が有効な場合は、「テスト接続が成功しました」というメッセージが表示されます。設定を保存するには、[保存] を選択します。

-

接続設定が無効な場合、「テスト接続を確立できませんでした」というメッセージが表示されます。 *閉じる*を選択します。次に、問題を解決して、再度接続をテストします。

-

-

バインド ユーザー名形式を指定した場合は、有効なフェデレーション ユーザーのユーザー名とパスワードを入力します。

たとえば、独自のユーザー名とパスワードを入力します。ユーザー名には @ や / などの特殊文字を含めないでください。

-

接続設定が有効な場合は、「テスト接続が成功しました」というメッセージが表示されます。設定を保存するには、[保存] を選択します。

-

接続設定、バインド ユーザー名の形式、またはテスト ユーザー名とパスワードが無効な場合は、エラー メッセージが表示されます。問題を解決して、再度接続をテストしてください。

-

アイデンティティソースとの強制同期

StorageGRIDシステムは、フェデレーション グループとユーザーを ID ソースから定期的に同期します。できるだけ早くユーザー権限を有効化または制限したい場合は、同期を強制的に開始できます。

-

アイデンティティ フェデレーション ページに移動します。

-

ページの上部にある*同期サーバー*を選択します。

環境によっては同期プロセスに時間がかかる場合があります。

アイデンティティ ソースからのフェデレーション グループとユーザーの同期に問題がある場合、アイデンティティ フェデレーション同期の失敗 アラートがトリガーされます。

ID連携を無効にする

グループおよびユーザーの ID フェデレーションを一時的または永続的に無効にすることができます。アイデンティティ フェデレーションが無効になっている場合、 StorageGRIDとアイデンティティ ソース間の通信は行われません。ただし、構成した設定はすべて保持されるため、将来、簡単に ID フェデレーションを再度有効にすることができます。

ID フェデレーションを無効にする前に、次の点に注意してください。

-

フェデレーション ユーザーはサインインできなくなります。

-

現在サインインしているフェデレーション ユーザーは、セッションの有効期限が切れるまでStorageGRIDシステムへのアクセスを保持しますが、セッションの有効期限が切れた後はサインインできなくなります。

-

StorageGRIDシステムとアイデンティティ ソース間の同期は行われず、同期されていないアカウントに対してアラートは発生しません。

-

シングル サインオン (SSO) が 有効 または サンドボックス モード に設定されている場合、ID フェデレーションを有効にする チェックボックスは無効になります。ID フェデレーションを無効にする前に、シングル サインオン ページの SSO ステータスを 無効 にする必要があります。見る"シングルサインオンを無効にする" 。

-

アイデンティティ フェデレーション ページに移動します。

-

ID フェデレーションを有効にする チェックボックスをオフにします。

OpenLDAPサーバーの設定ガイドライン

ID フェデレーションに OpenLDAP サーバーを使用する場合は、OpenLDAP サーバーで特定の設定を構成する必要があります。

|

ActiveDirectory または Azure 以外の ID ソースの場合、 StorageGRID は外部的に無効になっているユーザーへの S3 アクセスを自動的にブロックしません。S3 アクセスをブロックするには、ユーザーの S3 キーを削除するか、すべてのグループからユーザーを削除します。 |

Memberof と refint オーバーレイ

memberof および refint オーバーレイを有効にする必要があります。詳細については、http://www.openldap.org/doc/admin24/index.html["OpenLDAP ドキュメント: バージョン 2.4 管理者ガイド"^] 。

インデックス作成

指定されたインデックス キーワードを使用して、次の OpenLDAP 属性を設定する必要があります。

-

olcDbIndex: objectClass eq -

olcDbIndex: uid eq,pres,sub -

olcDbIndex: cn eq,pres,sub -

olcDbIndex: entryUUID eq

さらに、最適なパフォーマンスを得るために、ユーザー名のヘルプに記載されているフィールドがインデックス化されていることを確認してください。

逆グループメンバーシップ維持に関する情報は、http://www.openldap.org/doc/admin24/index.html["OpenLDAP ドキュメント: バージョン 2.4 管理者ガイド"^] 。