KMSとアプライアンスの設定

変更を提案

変更を提案

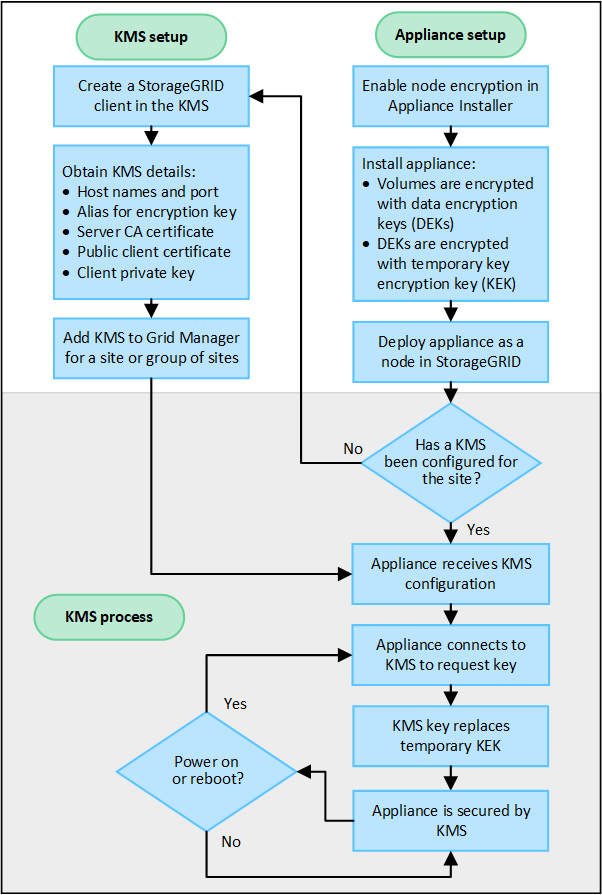

キー管理サーバ( KMS )を使用してアプライアンスノード上の StorageGRID データを保護する前に、 1 つ以上の KMS サーバを設定してアプライアンスノードのノード暗号化を有効にするという 2 つの設定タスクを完了しておく必要があります。これらの 2 つの設定タスクが完了すると、キー管理プロセスが自動的に実行されます。

フローチャートは、 KMS を使用してアプライアンスノード上の StorageGRID データを保護する手順の概要を示しています。

フローチャートには、 KMS のセットアップとアプライアンスのセットアップが並行して行われていることが示されています。ただし、要件に基づいて、新しいアプライアンスノードのノード暗号化を有効にする前後にキー管理サーバをセットアップできます。

キー管理サーバ( KMS )のセットアップ

キー管理サーバのセットアップには、主に次の手順が含まれます。

| ステップ | を参照してください |

|---|---|

KMS ソフトウェアにアクセスし、各 KMS または KMS クラスタに StorageGRID 用のクライアントを追加します。 |

|

KMS で StorageGRID クライアントの必要な情報を入手します。 |

|

Grid Manager に KMS を追加して 1 つのサイトまたはデフォルトのサイトグループに割り当て、必要な証明書をアップロードして、 KMS の設定を保存します。 |

アプライアンスをセットアップします

KMS を使用するためにアプライアンスノードをセットアップするには、次の手順に従います。

-

アプライアンスのハードウェア構成フェーズでは、 StorageGRID アプライアンスインストーラを使用してアプライアンスのノード暗号化 * 設定を有効にします。

アプライアンスをグリッドに追加したあとに* Node Encryption *設定を有効にすることはできません。また、ノード暗号化が有効になっていないアプライアンスでは外部キー管理を使用できません。 -

StorageGRID アプライアンスインストーラを実行します。インストール時に、次のように各アプライアンスボリュームにランダムデータ暗号化キー( DEK )が割り当てられます。

-

DEK は、各ボリュームのデータの暗号化に使用されます。これらのキーは、アプライアンスOSのLinux Unified Key Setup(LUKS)ディスク暗号化を使用して生成され、変更することはできません。

-

各 DEK は、 KEK ( Master Key Encryption Key )によって暗号化されます。最初の KEK は、アプライアンスが KMS に接続できるまで DEK を暗号化する一時キーです。

-

-

StorageGRID にアプライアンスノードを追加します。

詳細は、を参照してください "ノード暗号化を有効にします"。

キー管理の暗号化プロセス(自動的に実行)

キー管理の暗号化には、次の高度な手順が含まれています。これらの手順は自動的に実行されます。

-

ノードの暗号化が有効になっているアプライアンスをグリッドにインストールすると、 StorageGRID は、新しいノードを含むサイトに KMS 設定が存在するかどうかを確認します。

-

KMS がすでにサイト用に設定されている場合、アプライアンスは KMS の設定を受信します。

-

KMS がサイト用にまだ設定されていない場合は、サイトに KMS を設定し、アプライアンスが KMS の設定を受信するまで、アプライアンス上のデータは一時的な KEK によって暗号化されたままになります。

-

-

アプライアンスは KMS 設定を使用して KMS に接続し、暗号化キーを要求します。

-

KMS は暗号化キーをアプライアンスに送信します。KMS の新しいキーは一時的な KEK に代わるものであり、アプライアンスボリュームの DEK の暗号化と復号化に使用されるようになりました。

暗号化されたアプライアンスノードから設定された KMS に接続する前に存在するデータは、すべて一時キーで暗号化されます。ただし、一時キーを KMS 暗号化キーに置き換えるまでは、アプライアンスボリュームをデータセンターから削除できないようにする必要があります。 -

アプライアンスの電源をオンにするか再接続すると、 KMS に接続してキーを要求します。揮発性メモリに保存されているキーは、電源の喪失や再起動に耐えられません。