Workload FactoryにAWS認証情報を追加する

変更を提案

変更を提案

AWS 認証情報を追加および管理して、 NetApp Workload Factory が AWS アカウントでクラウド リソースを展開および管理するために必要な権限を持つようにします。

概要

認証情報ページから、既存の Workload Factory アカウントに AWS 認証情報を追加できます。これにより、AWS クラウド環境内のリソースとプロセスを管理するために必要な権限が Workload Factory に付与されます。

クレデンシャルは、次の2つの方法で追加できます。

-

手動: Workload Factory で認証情報を追加しながら、AWS アカウントに IAM ポリシーと IAM ロールを作成します。

-

自動的に:権限に関する最小限の情報を取得し、CloudFormationスタックを使用して資格情報のIAMポリシーと役割を作成します。

AWS クレデンシャル

AWS Assumeロールのクレデンシャルの登録フローは次のように設計されています。

-

では、使用するワークロード機能を指定し、選択内容に応じてIAMポリシーの要件を指定できるため、AWSアカウントの権限をより適切に調整できます。

-

特定のワークロード機能をオプトインまたはオプトアウトするときに、付与されたAWSアカウントの権限を調整できます。

-

AWSコンソールで適用できるカスタマイズされたJSONポリシーファイルを提供することで、IAMポリシーの手動作成を簡易化します。

-

AWS CloudFormationスタックを使用して必要なIAMポリシーとロールの作成を自動化するオプションをユーザに提供することで、クレデンシャルの登録プロセスをさらに簡易化します。

-

AWSベースのシークレット管理バックエンドにFSx for ONTAPサービスのクレデンシャルを格納できるようにすることで、クレデンシャルをAWSクラウドエコシステムの境界内に格納することを強く希望するFSx for ONTAPユーザとの連携が強化されます。

1つ以上のAWSクレデンシャル

最初の Workload Factory 機能を使用する場合は、それらのワークロード機能に必要な権限を使用して資格情報を作成する必要があります。認証情報は Workload Factory に追加しますが、IAM ロールとポリシーを作成するには AWS マネジメントコンソールにアクセスする必要があります。これらの資格情報は、Workload Factory のあらゆる機能を使用するときにアカウント内で利用できるようになります。

AWS 認証情報の初期セットには、1 つの機能または複数の機能に対する IAM アクセス許可ポリシーを含めることができます。それはあなたのビジネス要件によって異なります。

Workload Factory に複数の AWS 認証情報セットを追加すると、FSx for ONTAPファイルシステム、FSx for ONTAPへのデータベースのデプロイ、VMware ワークロードの移行など、追加機能を使用するために必要な追加の権限が提供されます。

アカウントへのクレデンシャルの手動追加

Workload Factory に AWS 認証情報を手動で追加して、独自のワークロードを実行するために使用する AWS リソースを管理するために必要な権限を Workload Factory アカウントに付与できます。追加する認証情報の各セットには、使用するワークロード機能に基づく 1 つ以上の IAM ポリシーと、アカウントに割り当てられた IAM ロールが含まれます。

|

Workload Factory コンソールまたはNetAppコンソールから、アカウントに AWS 認証情報を追加できます。 |

クレデンシャルの作成には、次の3つの要素があります。

-

使用するサービスと権限レベルを選択し、AWS管理コンソールからIAMポリシーを作成します。

-

AWS管理コンソールからIAMロールを作成します。

-

Workload Factory から名前を入力し、資格情報を追加します。

AWSアカウントにログインするにはクレデンシャルが必要です。

-

ログイン "ワークロードファクトリーコンソール"。

-

メニューから*管理*を選択し、次に*資格情報*を選択します。

-

[クレデンシャル]ページで、*[クレデンシャルの追加]*を選択します。

-

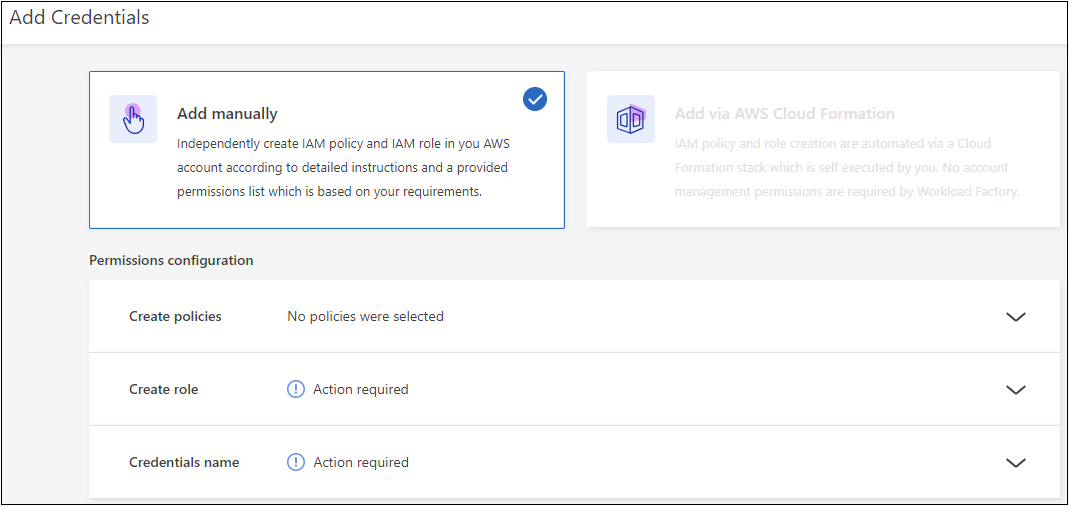

[クレデンシャルの追加]ページで*[手動で追加]*を選択し、次の手順に従って_Permissions configuration_の各セクションを完了します。

手順1:ワークロードの機能を選択し、IAMポリシーを作成する

このセクションでは、これらのクレデンシャルの一部として管理できるワークロード機能のタイプと、各ワークロードに対して有効にする権限を選択します。選択した各ワークロードのポリシー権限をCodeboxからコピーし、AWSアカウント内のAWS管理コンソールに追加してポリシーを作成する必要があります。

-

[ポリシーの作成]*セクションで、これらのクレデンシャルに含めるワークロード機能をそれぞれ有効にします。

あとから機能を追加できるので、導入と管理が必要なワークロードを選択するだけです。

-

権限ポリシーを選択できるワークロード機能の場合は、これらの資格情報で使用できる権限のタイプを選択します。

-

オプション:[自動権限チェックを有効にする]*を選択して、ワークロードの処理を完了するために必要なAWSアカウントの権限があるかどうかを確認します。チェックを有効にすると、権限ポリシーにが追加され `iam:SimulatePrincipalPolicy permission`ます。この権限の目的は、権限のみを確認することです。クレデンシャルを追加したあとにこの権限を削除することもできますが、処理が一部しか成功しないようにリソースが作成されないようにしたり、必要なリソースの手動クリーンアップを行わないようにするために、

-

[コードボックス]ウィンドウで、最初のIAMポリシーの権限をコピーします。

-

別のブラウザウィンドウを開き、AWS管理コンソールでAWSアカウントにログインします。

-

IAMサービスを開き、* Policies > Create Policy *を選択します。

-

ファイルタイプとしてJSONを選択し、手順3でコピーした権限を貼り付けて* Next *を選択します。

-

ポリシーの名前を入力し、*[ポリシーの作成]*を選択します。

-

手順1で複数のワークロード機能を選択した場合は、これらの手順を繰り返して、ワークロード権限のセットごとにポリシーを作成します。

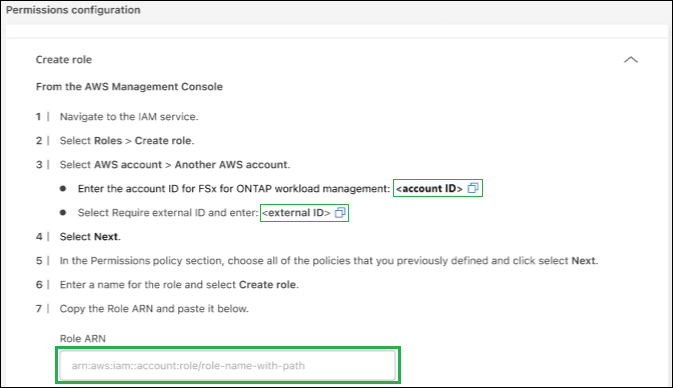

手順2:ポリシーを使用するIAMロールを作成する

このセクションでは、作成した権限とポリシーを含む、Workload Factory が引き受ける IAM ロールを設定します。

-

AWS管理コンソールで、*[Roles]>[Create Role]*を選択します。

-

信頼されるエンティティのタイプ * で、 * AWS アカウント * を選択します。

-

別の AWS アカウント を選択し、Workload Factory UI から FSx for ONTAPワークロード管理のアカウント ID をコピーして貼り付けます。

-

必須の外部 ID を選択し、Workload Factory UI から外部 ID をコピーして貼り付けます。

-

-

「 * 次へ * 」を選択します。

-

[アクセス許可ポリシー]セクションで、以前に定義したすべてのポリシーを選択し、*[次へ]*を選択します。

-

ロールの名前を入力し、*[ロールの作成]*を選択します。

-

ロールARNをコピーします。

-

Workload Factory の [認証情報の追加] ページに戻り、[権限の設定] の下の [ロールの作成] セクションを展開して、[ロール ARN] フィールドに ARN を貼り付けます。

手順3:名前を入力してクレデンシャルを追加

最後のステップは、Workload Factory で資格情報の名前を入力することです。

-

Workload Factory の [資格情報の追加] ページで、[権限の構成] の下の [資格情報の名前] を展開します。

-

これらのクレデンシャルに使用する名前を入力します。

-

[追加]*を選択してクレデンシャルを作成します。

クレデンシャルが作成され、[Credentials]ページに戻ります。

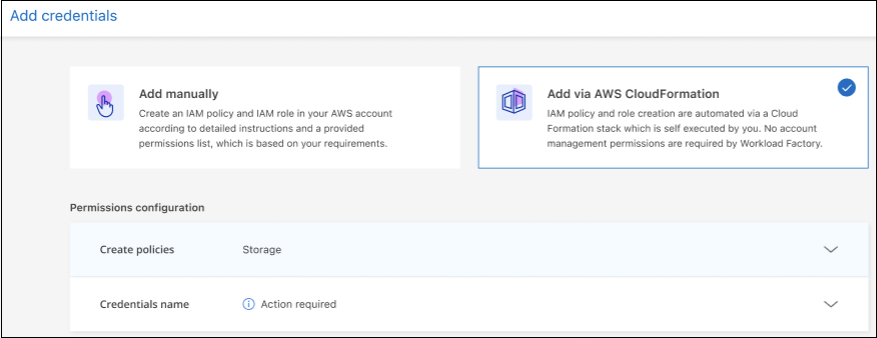

CloudFormationを使用してアカウントにクレデンシャルを追加する

使用する Workload Factory 機能を選択し、AWS アカウントで AWS CloudFormation スタックを起動することで、AWS CloudFormation スタックを使用して Workload Factory に AWS 認証情報を追加できます。 CloudFormation は、選択したワークロード機能に基づいて IAM ポリシーと IAM ロールを作成します。

-

AWSアカウントにログインするにはクレデンシャルが必要です。

-

CloudFormationスタックを使用してクレデンシャルを追加する場合は、AWSアカウントで次の権限が必要です。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "cloudformation:CreateStack", "cloudformation:UpdateStack", "cloudformation:DeleteStack", "cloudformation:DescribeStacks", "cloudformation:DescribeStackEvents", "cloudformation:DescribeChangeSet", "cloudformation:ExecuteChangeSet", "cloudformation:ListStacks", "cloudformation:ListStackResources", "cloudformation:GetTemplate", "cloudformation:ValidateTemplate", "lambda:InvokeFunction", "iam:PassRole", "iam:CreateRole", "iam:UpdateAssumeRolePolicy", "iam:AttachRolePolicy", "iam:CreateServiceLinkedRole" ], "Resource": "*" } ] }

-

ログイン "ワークロードファクトリーコンソール"。

-

メニューから*管理*を選択し、次に*資格情報*を選択します。

-

[クレデンシャル]ページで、*[クレデンシャルの追加]*を選択します。

-

[Add via AWS CloudFormation]*を選択します。

-

[ポリシーの作成]*で、これらのクレデンシャルに含める各ワークロード機能を有効にし、各ワークロードの権限レベルを選択します。

あとから機能を追加できるので、導入と管理が必要なワークロードを選択するだけです。

-

オプション:[自動権限チェックを有効にする]*を選択して、ワークロードの処理を完了するために必要なAWSアカウントの権限があるかどうかを確認します。チェックを有効にすると、権限ポリシーに権限が追加され `iam:SimulatePrincipalPolicy`ます。この権限の目的は、権限のみを確認することです。クレデンシャルを追加したあとにこの権限を削除することもできますが、処理が一部しか成功しないようにリソースが作成されないようにしたり、必要なリソースの手動クリーンアップを行わないようにするために、

-

[クレデンシャル名]*で、これらのクレデンシャルに使用する名前を入力します。

-

AWS CloudFormationからクレデンシャルを追加します。

-

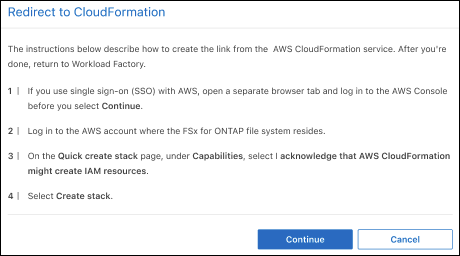

[Add]*(または[Redirect to CloudFormation]*を選択)を選択すると、[Redirect to CloudFormation]ページが表示されます。

-

AWSでシングルサインオン(SSO)を使用している場合は、別のブラウザタブを開き、AWSコンソールにログインしてから*[続行]*を選択します。

FSx for ONTAPファイルシステムが配置されているAWSアカウントにログインする必要があります。

-

[Redirect to CloudFormation]ページから[Continue]*を選択します。

-

[Quick create stack]ページの[Capabilities]で、*[I acknowledge that AWS CloudFormation might create IAM resources]*を選択します。

-

[スタックの作成]*を選択します。

-

ワークロード ファクトリーに戻り、資格情報ページを監視して、新しい資格情報が進行中であること、または追加されたことを確認します。

-