Google Cloud에서 NetApp Copy and Sync 위한 새로운 데이터 브로커 만들기

변경 제안

변경 제안

NetApp Copy and Sync 대한 새 데이터 브로커 그룹을 만들 때 Google Cloud Platform을 선택하여 Google Cloud VPC의 새 가상 머신 인스턴스에 데이터 브로커 소프트웨어를 배포합니다. NetApp Copy and Sync 설치 과정을 안내하지만, 설치를 준비하는 데 도움이 되도록 이 페이지에서도 요구 사항과 단계를 반복해서 설명합니다.

클라우드나 사내에 있는 기존 Linux 호스트에 데이터 브로커를 설치하는 옵션도 있습니다. "자세히 알아보기" .

지원되는 Google Cloud 지역

모든 지역이 지원됩니다.

루트 권한

데이터 브로커 소프트웨어는 Linux 호스트에서 루트로 자동 실행됩니다. 데이터 브로커 작업을 위해서는 루트로 실행해야 합니다. 예를 들어, 주식을 마운트하는 것입니다.

네트워킹 요구 사항

-

데이터 브로커는 포트 443을 통해 복사 및 동기화 작업을 폴링할 수 있도록 아웃바운드 인터넷 연결이 필요합니다.

Copy and Sync가 Google Cloud에 데이터 브로커를 배포하면 필요한 아웃바운드 통신을 지원하는 보안 그룹을 생성합니다.

아웃바운드 연결을 제한해야 하는 경우 다음을 참조하세요."데이터 브로커가 연락하는 엔드포인트 목록" .

-

NetApp 소스, 대상 및 데이터 브로커를 구성하여 NTP(네트워크 시간 프로토콜) 서비스를 사용할 것을 권장합니다. 세 가지 구성 요소 간의 시간 차이는 5분을 초과해서는 안 됩니다.

Google Cloud에 데이터 브로커를 배포하는 데 필요한 권한

데이터 브로커를 배포하는 Google Cloud 사용자에게 다음 권한이 있는지 확인하세요.

- compute.networks.list

- compute.regions.list

- deploymentmanager.deployments.create

- deploymentmanager.deployments.delete

- deploymentmanager.operations.get

- iam.serviceAccounts.list서비스 계정에 필요한 권한

데이터 브로커를 배포할 때 다음 권한이 있는 서비스 계정을 선택해야 합니다.

- logging.logEntries.create

- resourcemanager.projects.get

- storage.buckets.get

- storage.buckets.list

- storage.objects.create

- storage.objects.delete

- storage.objects.get

- storage.objects.getIamPolicy

- storage.objects.list

- storage.objects.setIamPolicy

- storage.objects.update

- iam.serviceAccounts.signJwt

- pubsub.subscriptions.consume

- pubsub.subscriptions.create

- pubsub.subscriptions.delete

- pubsub.subscriptions.list

- pubsub.topics.attachSubscription

- pubsub.topics.create

- pubsub.topics.delete

- pubsub.topics.list

- pubsub.topics.setIamPolicy

- storage.buckets.update

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.list참고사항:

-

"iam.serviceAccounts.signJwt" 권한은 외부 HashiCorp 볼트를 사용하도록 데이터 브로커를 설정하려는 경우에만 필요합니다.

-

"pubsub.*" 및 "storage.buckets.update" 권한은 Google Cloud Storage에서 다른 클라우드 스토리지 위치로의 동기화 관계에 대해 지속적인 동기화 설정을 활성화하려는 경우에만 필요합니다. "연속 동기화 옵션에 대해 자세히 알아보세요" .

-

"cloudkms.cryptoKeys.list" 및 "cloudkms.keyRings.list" 권한은 대상 Google Cloud Storage 버킷에서 고객 관리 KMS 키를 사용하려는 경우에만 필요합니다.

데이터 브로커 생성

새로운 데이터 브로커를 만드는 방법에는 여러 가지가 있습니다. 이 단계에서는 동기화 관계를 생성할 때 Google Cloud에 데이터 브로커를 설치하는 방법을 설명합니다.

-

*새 동기화 만들기*를 선택합니다.

-

동기화 관계 정의 페이지에서 소스와 대상을 선택하고 *계속*을 선택합니다.

데이터 브로커 그룹 페이지에 도달할 때까지 단계를 완료하세요.

-

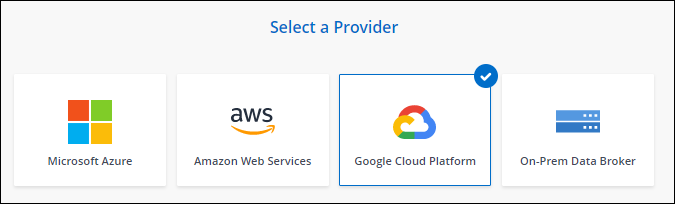

데이터 브로커 그룹 페이지에서 *데이터 브로커 만들기*를 선택한 다음 *Google Cloud Platform*을 선택합니다.

-

데이터 브로커의 이름을 입력하고 *계속*을 선택합니다.

-

메시지가 표시되면 Google 계정으로 로그인하세요.

이 양식은 Google에서 소유하고 호스팅합니다. 귀하의 자격 증명은 NetApp 에 제공되지 않습니다.

-

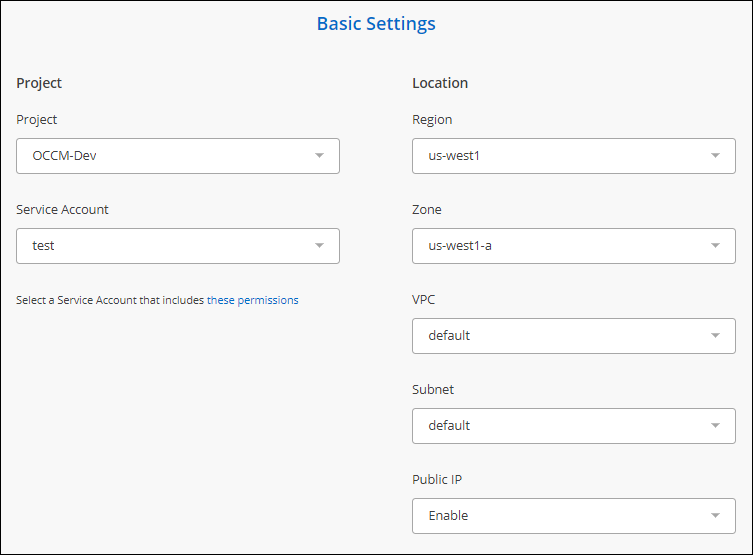

프로젝트와 서비스 계정을 선택한 다음, 데이터 브로커의 위치를 선택합니다. 여기에는 공용 IP 주소를 활성화할지 비활성화할지 여부도 포함됩니다.

공용 IP 주소를 활성화하지 않으면 다음 단계에서 프록시 서버를 정의해야 합니다.

-

VPC에서 인터넷 접속에 프록시가 필요한 경우 프록시 구성을 지정합니다.

인터넷 접속에 프록시가 필요한 경우 프록시는 Google Cloud에 있어야 하며 데이터 브로커와 동일한 서비스 계정을 사용해야 합니다.

-

데이터 브로커를 사용할 수 있게 되면 복사 및 동기화에서 *계속*을 선택합니다.

인스턴스를 배포하는 데 약 5~10분이 걸립니다. 인스턴스를 사용할 수 있게 되면 자동으로 새로 고쳐지는 복사 및 동기화에서 진행 상황을 모니터링할 수 있습니다.

-

마법사의 페이지를 완료하여 새로운 동기화 관계를 만듭니다.

Google Cloud에 데이터 브로커를 배포하고 새로운 동기화 관계를 생성했습니다. 이 데이터 브로커를 추가 동기화 관계와 함께 사용할 수 있습니다.

다른 Google Cloud 프로젝트에서 버킷을 사용할 수 있는 권한 제공

동기화 관계를 생성하고 Google Cloud Storage를 소스 또는 대상으로 선택하면 복사 및 동기화를 통해 데이터 브로커의 서비스 계정에서 사용할 수 있는 버킷을 선택할 수 있습니다. 기본적으로 여기에는 데이터 브로커 서비스 계정과 동일한 프로젝트에 있는 버킷이 포함됩니다. 하지만 필요한 권한을 제공하면 다른 프로젝트에서 버킷을 선택할 수 있습니다.

-

Google Cloud Platform 콘솔을 열고 Cloud Storage 서비스를 로드합니다.

-

동기화 관계에서 소스 또는 대상으로 사용할 버킷의 이름을 선택합니다.

-

*권한*을 선택하세요.

-

*추가*를 선택하세요.

-

데이터 브로커 서비스 계정의 이름을 입력하세요.

-

제공하는 역할을 선택하세요위에 표시된 것과 동일한 권한 .

-

*저장*을 선택하세요.

동기화 관계를 설정하면 이제 동기화 관계에서 해당 버킷을 소스 또는 대상으로 선택할 수 있습니다.

데이터 브로커 VM 인스턴스에 대한 세부 정보

복사 및 동기화는 다음 구성을 사용하여 Google Cloud에 데이터 브로커를 생성합니다.

- Node.js 호환성

-

v21.2.0

- 기계 유형

-

n2-표준-4

- vCPU

-

4

- 숫양

-

15GB

- 운영 체제

-

로키 리눅스 9.0

- 디스크 크기 및 유형

-

20GB HDD pd-standard