제한 모드에서 배포 준비

변경 제안

변경 제안

제한 모드에서 NetApp Console 배포하기 전에 환경을 준비하세요. 호스트 요구 사항을 검토하고, 네트워킹을 준비하고, 권한을 설정하는 등의 작업이 필요합니다.

1단계: 제한 모드 작동 방식 이해

시작하기 전에 NetApp Console 제한 모드에서 어떻게 작동하는지 이해하세요.

설치된 NetApp Console 에이전트에서 로컬로 사용할 수 있는 브라우저 기반 인터페이스를 사용합니다. SaaS 계층을 통해 제공되는 웹 기반 콘솔에서는 NetApp Console 액세스할 수 없습니다.

또한, 일부 콘솔 기능과 NetApp 데이터 서비스를 이용할 수 없습니다.

2단계: 설치 옵션 검토

제한 모드에서는 클라우드에만 콘솔 에이전트를 설치할 수 있습니다. 다음과 같은 설치 옵션을 사용할 수 있습니다.

-

AWS Marketplace에서

-

Azure Marketplace에서

-

AWS, Azure 또는 Google Cloud에서 실행되는 자체 Linux 호스트에 콘솔 에이전트를 수동으로 설치합니다.

3단계: 호스트 요구 사항 검토

콘솔 에이전트를 실행하려면 호스트가 특정 OS, RAM 및 포트 요구 사항을 충족해야 합니다.

AWS 또는 Azure Marketplace에서 콘솔 에이전트를 배포하는 경우 이미지에는 필요한 OS 및 소프트웨어 구성 요소가 포함됩니다. CPU와 RAM 요구 사항을 충족하는 인스턴스 유형을 선택하기만 하면 됩니다.

- 전담 호스트

-

콘솔 에이전트를 실행하려면 전용 호스트가 필요합니다. 다음의 크기 요건을 충족하는 모든 아키텍처가 지원됩니다.

-

CPU: 8개 코어 또는 8개 vCPU

-

램: 32GB

-

디스크 공간: 호스트에 권장되는 디스크 공간은 165GB이며, 다음 파티션 요구 사항이 적용됩니다.

-

/opt: 120GiB의 공간이 사용 가능해야 합니다.에이전트는 다음을 사용합니다.

/opt설치하려면/opt/application/netapp디렉토리와 그 내용. -

/var: 40GiB의 공간이 사용 가능해야 합니다.콘솔 에이전트는 다음 공간이 필요합니다.

/varPodman이나 Docker는 컨테이너를 이 디렉터리 내에 생성하도록 설계되었기 때문입니다. 구체적으로, 그들은 컨테이너를 생성할 것입니다./var/lib/containers/storage디렉토리 및/var/lib/dockerDocker용입니다. 이 공간에서는 외부 마운트나 심볼릭 링크가 작동하지 않습니다.

-

-

- AWS EC2 인스턴스 유형

-

CPU 및 RAM 요구 사항을 충족하는 인스턴스 유형입니다. NetApp t3.2xlarge를 권장합니다.

- Azure VM 크기

-

CPU 및 RAM 요구 사항을 충족하는 인스턴스 유형입니다. NetApp Standard_D8s_v3를 권장합니다.

- Google Cloud 머신 유형

-

CPU 및 RAM 요구 사항을 충족하는 인스턴스 유형입니다. NetApp n2-standard-8을 권장합니다.

콘솔 에이전트는 OS가 있는 VM 인스턴스의 Google Cloud에서 지원됩니다. "보호된 VM 기능"

- 하이퍼바이저

-

지원되는 운영 체제를 실행하도록 인증된 베어 메탈 또는 호스팅 하이퍼바이저가 필요합니다.

- 운영 체제 및 컨테이너 요구 사항

-

콘솔 에이전트는 표준 모드 또는 제한 모드에서 콘솔을 사용할 때 다음 운영 체제에서 지원됩니다. 에이전트를 설치하기 전에 컨테이너 오케스트레이션 도구가 필요합니다.

| 운영 체제 | 지원되는 OS 버전 | 지원되는 에이전트 버전 | 필수 컨테이너 도구 | 셀리눅스 |

|---|---|---|---|---|

레드햇 엔터프라이즈 리눅스 |

9.6

|

4.0.0 이상, 콘솔이 표준 모드 또는 제한 모드인 경우 |

Podman 버전 5.4.0과 podman-compose 1.5.0. |

|

강제 모드 또는 허용 모드에서 지원됨 |

9.1에서 9.4까지

|

3.9.50 이상, 콘솔이 표준 모드 또는 제한 모드인 경우 |

Podman 버전 4.9.4와 podman-compose 1.5.0. |

|

강제 모드 또는 허용 모드에서 지원됨 |

8.6에서 8.10까지

|

3.9.50 이상, 콘솔이 표준 모드 또는 제한 모드인 경우 |

Podman 버전 4.6.1 또는 4.9.4와 podman-compose 1.0.6. |

|

강제 모드 또는 허용 모드에서 지원됨 |

우분투 |

24.04 장기 |

표준 모드 또는 제한 모드에서 NetApp Console 사용하는 3.9.45 이상 |

|

Docker 엔진 23.06~28.0.0. |

지원되지 않음 |

22.04 장기 |

3.9.50 이상 |

4단계: Podman 또는 Docker Engine 설치

콘솔 에이전트를 수동으로 설치하려면 Podman이나 Docker Engine을 설치하여 호스트를 준비하세요.

운영 체제에 따라 에이전트를 설치하기 전에 Podman 또는 Docker Engine이 필요합니다.

-

Red Hat Enterprise Linux 8 및 9에는 Podman이 필요합니다.

-

Ubuntu에는 Docker 엔진이 필요합니다.

Podman을 설치하고 구성하려면 다음 단계를 따르세요.

-

podman.socket 서비스를 활성화하고 시작합니다.

-

python3 설치

-

podman-compose 패키지 버전 1.0.6을 설치하세요

-

PATH 환경 변수에 podman-compose를 추가합니다.

-

Red Hat Enterprise Linux를 사용하는 경우 Podman 버전이 CNI 대신 Netavark Aardvark DNS를 사용하는지 확인하십시오.

|

DNS 포트 충돌을 피하기 위해 에이전트를 설치한 후 aardvark-dns 포트(기본값: 53)를 조정하세요. 지침에 따라 포트를 구성하세요. |

-

호스트에 podman-docker 패키지가 설치되어 있다면 제거합니다.

dnf remove podman-docker rm /var/run/docker.sock -

Podman을 설치하세요.

공식 Red Hat Enterprise Linux 저장소에서 Podman을 다운로드할 수 있습니다.

-

Red Hat Enterprise Linux 9.6의 경우:

sudo dnf install podman-5:<version>여기서 <버전>은 설치하려는 Podman의 지원되는 버전입니다. 지원되는 Podman 버전 보기 .

-

Red Hat Enterprise Linux 9.1~9.4 버전의 경우:

sudo dnf install podman-4:<version>여기서 <버전>은 설치하려는 Podman의 지원되는 버전입니다. 지원되는 Podman 버전 보기 .

-

Red Hat Enterprise Linux 8의 경우:

sudo dnf install podman-4:<version>여기서 <버전>은 설치하려는 Podman의 지원되는 버전입니다. 지원되는 Podman 버전 보기 .

-

-

podman.socket 서비스를 활성화하고 시작합니다.

sudo systemctl enable --now podman.socket -

python3를 설치합니다.

sudo dnf install python3 -

시스템에 EPEL 저장소 패키지가 아직 없으면 설치하세요.

이 단계는 podman-compose가 EPEL(Enterprise Linux용 추가 패키지) 저장소에서 사용 가능하기 때문에 필요합니다.

-

Red Hat Enterprise 9를 사용하는 경우:

-

EPEL 저장소 패키지를 설치하세요.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpm+

-

podman-compose 패키지 1.5.0을 설치합니다.

sudo dnf install podman-compose-1.5.0

-

-

Red Hat Enterprise Linux 8을 사용하는 경우:

-

EPEL 저장소 패키지를 설치하세요.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm -

podman-compose 패키지 1.0.6을 설치합니다.

sudo dnf install podman-compose-1.0.6를 사용하여 dnf install명령은 PATH 환경 변수에 podman-compose를 추가하는 요구 사항을 충족합니다. 설치 명령은 이미 포함되어 있는 /usr/bin에 podman-compose를 추가합니다.secure_path호스트의 옵션. -

Red Hat Enterprise Linux 8을 사용하는 경우 Podman 버전이 CNI 대신 Aardvark DNS와 함께 NetAvark를 사용하는지 확인하세요.

-

다음 명령을 실행하여 networkBackend가 CNI로 설정되어 있는지 확인하세요.

podman info | grep networkBackend -

networkBackend가 설정된 경우

CNI, 당신은 그것을 변경해야 합니다netavark. -

설치하다

netavark그리고aardvark-dns다음 명령을 사용합니다.dnf install aardvark-dns netavark -

열기

/etc/containers/containers.conf파일을 열고 network_backend 옵션을 "cni" 대신 "netavark"를 사용하도록 수정합니다.만약에

/etc/containers/containers.conf존재하지 않습니다. 구성을 변경하세요./usr/share/containers/containers.conf. -

Podman을 다시 시작하세요.

systemctl restart podman -

다음 명령을 사용하여 networkBackend가 이제 "netavark"로 변경되었는지 확인하세요.

podman info | grep networkBackend

-

-

Docker Engine을 설치하려면 Docker 설명서를 따르세요.

-

지원되는 Docker Engine 버전을 설치하려면 다음 단계를 따르세요. 콘솔에서 지원되지 않으므로 최신 버전을 설치하지 마세요.

-

Docker가 활성화되어 실행 중인지 확인하세요.

sudo systemctl enable docker && sudo systemctl start docker

5단계: 네트워크 액세스 준비

콘솔 에이전트가 퍼블릭 클라우드의 리소스를 관리할 수 있도록 네트워크 액세스를 설정합니다. 콘솔 에이전트에 대한 가상 네트워크와 서브넷을 갖추는 것 외에도 다음 요구 사항이 충족되는지 확인해야 합니다.

- 대상 네트워크에 대한 연결

-

콘솔 에이전트가 저장 위치에 네트워크로 연결되어 있는지 확인하세요. 예를 들어, Cloud Volumes ONTAP 배포할 VPC 또는 VNet이나 온프레미스 ONTAP 클러스터가 있는 데이터 센터입니다.

- NetApp Console 에 대한 사용자 액세스를 위한 네트워킹 준비

-

제한 모드에서는 사용자가 콘솔 에이전트 VM에서 콘솔에 액세스합니다. 콘솔 에이전트는 몇몇 엔드포인트에 연락하여 데이터 관리 작업을 완료합니다. 이러한 엔드포인트는 콘솔에서 특정 작업을 완료할 때 사용자 컴퓨터에서 접속됩니다.

|

버전 4.0.0 이전의 콘솔 에이전트에는 추가 엔드포인트가 필요합니다. 4.0.0 이상으로 업그레이드한 경우 허용 목록에서 이전 엔드포인트를 제거할 수 있습니다."4.0.0 이전 버전에 필요한 네트워크 액세스에 대해 자세히 알아보세요." |

+

| 엔드포인트 | 목적 |

|---|---|

\ https://api.bluexp.netapp.com \ https://netapp-cloud-account.auth0.com \ https://netapp-cloud-account.us.auth0.com \ https://console.netapp.com \ https://components.console.bluexp.netapp.com \ https://cdn.auth0.com |

NetApp Console 내에서 기능과 서비스를 제공합니다. |

웹 브라우저는 NetApp Console 통해 중앙화된 사용자 인증을 위해 이러한 엔드포인트에 연결합니다. |

- 일상 업무를 위한 아웃바운드 인터넷 접속

-

콘솔 에이전트의 네트워크 위치에는 아웃바운드 인터넷 액세스가 가능해야 합니다. NetApp Console 의 SaaS 서비스와 해당 퍼블릭 클라우드 환경 내의 엔드포인트에 도달할 수 있어야 합니다.

엔드포인트 목적 AWS 환경

AWS 서비스(amazonaws.com):

-

클라우드포메이션

-

탄력적 컴퓨팅 클라우드(EC2)

-

ID 및 액세스 관리(IAM)

-

키 관리 서비스(KMS)

-

보안 토큰 서비스(STS)

-

간편 보관 서비스(S3)

AWS 리소스를 관리합니다. 엔드포인트는 AWS 지역에 따라 달라집니다. "자세한 내용은 AWS 설명서를 참조하세요."

Amazon FsX for NetApp ONTAP:

-

api.workloads.netapp.com

웹 기반 콘솔은 이 엔드포인트에 연결하여 Workload Factory API와 상호 작용함으로써 ONTAP 기반 워크로드용 FSx를 관리하고 운영합니다.

Azure 환경

Azure 공용 지역의 리소스를 관리합니다.

Azure Government 지역의 리소스를 관리합니다.

Azure China 지역의 리소스를 관리합니다.

Google Cloud 환경

https://www.googleapis.com/compute/v1/ https://compute.googleapis.com/compute/v1 https://cloudresourcemanager.googleapis.com/v1/projects https://www.googleapis.com/compute/beta https://storage.googleapis.com/storage/v1 https://www.googleapis.com/storage/v1 https://iam.googleapis.com/v1 https://cloudkms.googleapis.com/v1 https://config.googleapis.com/v1/projects

Google Cloud에서 리소스를 관리합니다.

-

NetApp Console 엔드포인트*

라이선스 정보를 얻고 NetApp 지원팀에 AutoSupport 메시지를 보냅니다.

NetApp 지원 사이트(NSS) 자격 증명을 업데이트하거나 NetApp Console 에 새로운 NSS 자격 증명을 추가합니다.

라이선스 정보를 얻고 NetApp 지원팀에 AutoSupport 메시지를 보내고 Cloud Volumes ONTAP 에 대한 소프트웨어 업데이트를 받습니다.

NetApp Console 내에서 기능과 서비스를 제공합니다.

콘솔 에이전트 업그레이드를 위한 이미지를 얻으려면.

-

새로운 에이전트를 배포할 때 유효성 검사를 통해 현재 엔드포인트에 대한 연결성을 테스트합니다. 당신이 사용하는 경우"이전 종료점" , 유효성 검사에 실패합니다. 이러한 실패를 방지하려면 유효성 검사를 건너뛰세요.

이전 엔드포인트는 계속 지원되지만 NetApp 가능한 한 빨리 현재 엔드포인트에 맞게 방화벽 규칙을 업데이트할 것을 권장합니다. "엔드포인트 목록을 업데이트하는 방법을 알아보세요" .

-

방화벽의 현재 엔드포인트로 업데이트하면 기존 에이전트도 계속 작동합니다.

-

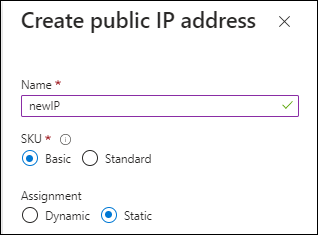

- Azure의 공용 IP 주소

-

Azure의 콘솔 에이전트 VM에서 공용 IP 주소를 사용하려면 콘솔에서 이 공용 IP 주소를 사용하도록 IP 주소에 기본 SKU를 사용해야 합니다.

대신 표준 SKU IP 주소를 사용하면 콘솔은 공용 IP 대신 콘솔 에이전트의 개인 IP 주소를 사용합니다. 콘솔에 액세스하는 데 사용하는 컴퓨터가 해당 개인 IP 주소에 액세스할 수 없는 경우 콘솔의 작업은 실패합니다.

- 프록시 서버

-

NetApp 명시적 프록시 구성과 투명 프록시 구성을 모두 지원합니다. 투명 프록시를 사용하는 경우 프록시 서버에 대한 인증서만 제공하면 됩니다. 명시적 프록시를 사용하는 경우 IP 주소와 자격 증명도 필요합니다.

-

IP 주소

-

신임장

-

HTTPS 인증서

-

- 포트

-

Cloud Volumes ONTAP 에서 NetApp 지원팀으로 AutoSupport 메시지를 보내기 위한 프록시로 사용되거나 사용자가 시작하지 않는 한 콘솔 에이전트로 들어오는 트래픽이 없습니다.

-

HTTP(80) 및 HTTPS(443)는 로컬 UI에 대한 액세스를 제공하며 이는 드문 상황에서 사용됩니다.

-

SSH(22)는 문제 해결을 위해 호스트에 연결해야 하는 경우에만 필요합니다.

-

아웃바운드 인터넷 연결을 사용할 수 없는 서브넷에 Cloud Volumes ONTAP 시스템을 배포하는 경우 포트 3128을 통한 인바운드 연결이 필요합니다.

Cloud Volumes ONTAP 시스템에 AutoSupport 메시지를 보낼 아웃바운드 인터넷 연결이 없는 경우 콘솔은 콘솔 에이전트에 포함된 프록시 서버를 사용하도록 해당 시스템을 자동으로 구성합니다. 유일한 요구 사항은 콘솔 에이전트의 보안 그룹이 포트 3128을 통한 인바운드 연결을 허용하는 것입니다. 콘솔 에이전트를 배포한 후 이 포트를 열어야 합니다.

-

- NTP 활성화

-

NetApp Data Classification 사용하여 회사 데이터 소스를 스캔하려는 경우 콘솔 에이전트와 NetApp Data Classification 시스템 모두에서 NTP(네트워크 시간 프로토콜) 서비스를 활성화하여 시스템 간의 시간을 동기화해야 합니다. "NetApp 데이터 분류에 대해 자세히 알아보세요"

클라우드 공급업체의 마켓플레이스에서 콘솔 에이전트를 만들 계획이라면 콘솔 에이전트를 만든 후 이 네트워킹 요구 사항을 구현하세요.

6단계: 클라우드 권한 준비

콘솔 에이전트는 가상 네트워크에 Cloud Volumes ONTAP 배포하고 NetApp 데이터 서비스를 사용하려면 클라우드 공급자의 권한이 필요합니다. 클라우드 공급자에서 권한을 설정한 다음 해당 권한을 콘솔 에이전트와 연결해야 합니다.

필요한 단계를 보려면 클라우드 공급자에 사용할 인증 옵션을 선택하세요.

IAM 역할을 사용하여 콘솔 에이전트에 권한을 제공합니다.

AWS Marketplace에서 콘솔 에이전트를 생성하는 경우 EC2 인스턴스를 시작할 때 해당 IAM 역할을 선택하라는 메시지가 표시됩니다.

Linux 호스트에 콘솔 에이전트를 수동으로 설치하는 경우 해당 역할을 EC2 인스턴스에 연결합니다.

-

AWS 콘솔에 로그인하고 IAM 서비스로 이동합니다.

-

정책을 만듭니다.

-

*정책 > 정책 만들기*를 선택합니다.

-

*JSON*을 선택하고 내용을 복사하여 붙여넣습니다."콘솔 에이전트에 대한 IAM 정책" .

-

나머지 단계를 완료하여 정책을 만듭니다.

-

-

IAM 역할을 만듭니다.

-

*역할 > 역할 만들기*를 선택합니다.

-

*AWS 서비스 > EC2*를 선택합니다.

-

방금 만든 정책을 첨부하여 권한을 추가합니다.

-

나머지 단계를 완료하여 역할을 만듭니다.

-

이제 콘솔 에이전트 EC2 인스턴스에 대한 IAM 역할이 생겼습니다.

IAM 사용자에 대한 권한과 액세스 키를 설정합니다. 콘솔 에이전트를 설치하고 콘솔을 설정한 후에는 콘솔에 AWS 액세스 키를 제공해야 합니다.

-

AWS 콘솔에 로그인하고 IAM 서비스로 이동합니다.

-

정책을 만듭니다.

-

*정책 > 정책 만들기*를 선택합니다.

-

*JSON*을 선택하고 내용을 복사하여 붙여넣습니다."콘솔 에이전트에 대한 IAM 정책" .

-

나머지 단계를 완료하여 정책을 만듭니다.

사용하려는 NetApp 데이터 서비스에 따라 두 번째 정책을 만들어야 할 수도 있습니다.

표준 지역의 경우 권한은 두 가지 정책에 걸쳐 분산됩니다. AWS의 관리형 정책에는 최대 문자 크기 제한이 있으므로 두 개의 정책이 필요합니다. "콘솔 에이전트에 대한 IAM 정책에 대해 자세히 알아보세요." .

-

-

IAM 사용자에게 정책을 연결합니다.

-

콘솔 에이전트를 설치한 후 NetApp Console 에 추가할 수 있는 액세스 키가 사용자에게 있는지 확인하세요.

필요한 권한이 있는 Azure 사용자 지정 역할을 만듭니다. 이 역할은 콘솔 에이전트 VM에 할당합니다.

Azure Portal, Azure PowerShell, Azure CLI 또는 REST API를 사용하여 Azure 사용자 지정 역할을 만들 수 있습니다. 다음 단계에서는 Azure CLI를 사용하여 역할을 만드는 방법을 보여줍니다. 다른 방법을 사용하려면 다음을 참조하세요. "Azure 설명서"

-

자체 호스트에 소프트웨어를 수동으로 설치하려는 경우 VM에서 시스템이 할당한 관리 ID를 활성화하여 사용자 지정 역할을 통해 필요한 Azure 권한을 제공할 수 있습니다.

-

내용을 복사하세요"커넥터에 대한 사용자 정의 역할 권한" JSON 파일에 저장합니다.

-

할당 가능한 범위에 Azure 구독 ID를 추가하여 JSON 파일을 수정합니다.

NetApp Console 과 함께 사용하려는 각 Azure 구독에 대한 ID를 추가해야 합니다.

예

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

JSON 파일을 사용하여 Azure에서 사용자 지정 역할을 만듭니다.

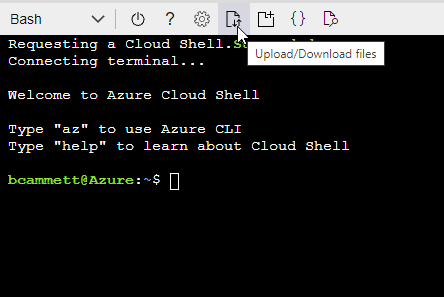

다음 단계에서는 Azure Cloud Shell에서 Bash를 사용하여 역할을 만드는 방법을 설명합니다.

-

시작 "Azure 클라우드 셸" Bash 환경을 선택하세요.

-

JSON 파일을 업로드합니다.

-

Azure CLI를 사용하여 사용자 지정 역할을 만듭니다.

az role definition create --role-definition agent_Policy.json

-

Microsoft Entra ID에서 서비스 주체를 만들고 설정하고 콘솔에 필요한 Azure 자격 증명을 얻습니다. 콘솔 에이전트를 설치한 후 콘솔에 이러한 자격 증명을 제공해야 합니다.

-

Azure에서 Active Directory 애플리케이션을 만들고 해당 애플리케이션에 역할을 할당할 수 있는 권한이 있는지 확인하세요.

자세한 내용은 다음을 참조하세요. "Microsoft Azure 설명서: 필요한 권한"

-

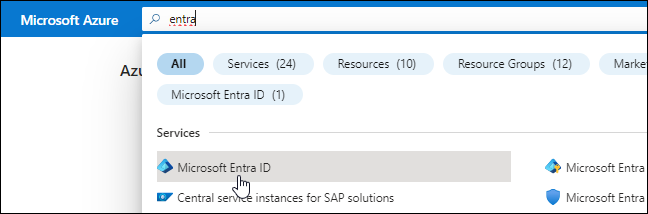

Azure Portal에서 Microsoft Entra ID 서비스를 엽니다.

-

메뉴에서 *앱 등록*을 선택하세요.

-

*신규 등록*을 선택하세요.

-

신청서에 대한 세부 사항을 지정하세요:

-

이름: 애플리케이션의 이름을 입력하세요.

-

계정 유형: 계정 유형을 선택하세요(모든 계정 유형이 NetApp Console 에서 작동합니다).

-

리디렉션 URI: 이 필드는 비워두어도 됩니다.

-

-

*등록*을 선택하세요.

AD 애플리케이션과 서비스 주체를 생성했습니다.

-

사용자 정의 역할 만들기:

Azure Portal, Azure PowerShell, Azure CLI 또는 REST API를 사용하여 Azure 사용자 지정 역할을 만들 수 있습니다. 다음 단계에서는 Azure CLI를 사용하여 역할을 만드는 방법을 보여줍니다. 다른 방법을 사용하려면 다음을 참조하세요. "Azure 설명서"

-

내용을 복사하세요"콘솔 에이전트에 대한 사용자 정의 역할 권한" JSON 파일에 저장합니다.

-

할당 가능한 범위에 Azure 구독 ID를 추가하여 JSON 파일을 수정합니다.

사용자가 Cloud Volumes ONTAP 시스템을 생성할 각 Azure 구독에 대한 ID를 추가해야 합니다.

예

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

JSON 파일을 사용하여 Azure에서 사용자 지정 역할을 만듭니다.

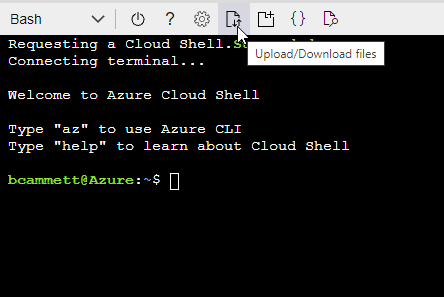

다음 단계에서는 Azure Cloud Shell에서 Bash를 사용하여 역할을 만드는 방법을 설명합니다.

-

시작 "Azure 클라우드 셸" Bash 환경을 선택하세요.

-

JSON 파일을 업로드합니다.

-

Azure CLI를 사용하여 사용자 지정 역할을 만듭니다.

az role definition create --role-definition agent_Policy.json이제 콘솔 에이전트 가상 머신에 할당할 수 있는 콘솔 운영자라는 사용자 지정 역할이 생겼습니다.

-

-

-

역할에 애플리케이션을 할당합니다.

-

Azure Portal에서 구독 서비스를 엽니다.

-

구독을 선택하세요.

-

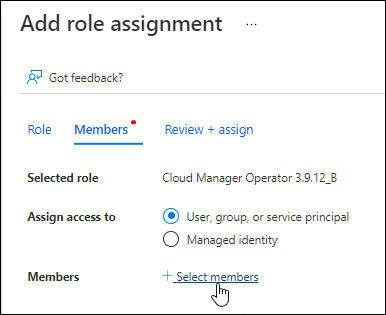

*액세스 제어(IAM) > 추가 > 역할 할당 추가*를 선택합니다.

-

역할 탭에서 콘솔 운영자 역할을 선택하고 *다음*을 선택합니다.

-

멤버 탭에서 다음 단계를 완료하세요.

-

*사용자, 그룹 또는 서비스 주체*를 선택된 상태로 유지합니다.

-

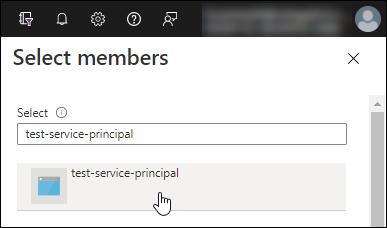

*멤버 선택*을 선택하세요.

-

애플리케이션 이름을 검색하세요.

예를 들면 다음과 같습니다.

-

애플리케이션을 선택하고 *선택*을 선택하세요.

-

*다음*을 선택하세요.

-

-

*검토 + 할당*을 선택하세요.

이제 서비스 주체는 콘솔 에이전트를 배포하는 데 필요한 Azure 권한을 갖게 되었습니다.

여러 Azure 구독에서 Cloud Volumes ONTAP 배포하려면 각 구독에 서비스 주체를 바인딩해야 합니다. NetApp Console 에서 Cloud Volumes ONTAP 배포할 때 사용할 구독을 선택할 수 있습니다.

-

-

Microsoft Entra ID 서비스에서 *앱 등록*을 선택하고 애플리케이션을 선택합니다.

-

*API 권한 > 권한 추가*를 선택합니다.

-

*Microsoft API*에서 *Azure Service Management*를 선택합니다.

-

*조직 사용자로 Azure Service Management에 액세스*를 선택한 다음 *권한 추가*를 선택합니다.

-

Microsoft Entra ID 서비스에서 *앱 등록*을 선택하고 애플리케이션을 선택합니다.

-

*애플리케이션(클라이언트) ID*와 *디렉토리(테넌트) ID*를 복사합니다.

콘솔에 Azure 계정을 추가하는 경우 애플리케이션(클라이언트) ID와 애플리케이션의 디렉터리(테넌트) ID를 제공해야 합니다. 콘솔은 ID를 사용하여 프로그래밍 방식으로 로그인합니다.

-

Microsoft Entra ID 서비스를 엽니다.

-

*앱 등록*을 선택하고 애플리케이션을 선택하세요.

-

*인증서 및 비밀번호 > 새 클라이언트 비밀번호*를 선택합니다.

-

비밀에 대한 설명과 기간을 제공하세요.

-

*추가*를 선택하세요.

-

클라이언트 비밀번호 값을 복사합니다.

이제 서비스 주체가 설정되었고 애플리케이션(클라이언트) ID, 디렉토리(테넌트) ID 및 클라이언트 비밀번호 값을 복사했어야 합니다. Azure 계정을 추가할 때 콘솔에 이 정보를 입력해야 합니다.

역할을 만들고 콘솔 에이전트 VM 인스턴스에 사용할 서비스 계정에 적용합니다.

-

Google Cloud에서 사용자 지정 역할을 만듭니다.

-

정의된 권한을 포함하는 YAML 파일을 만듭니다."Google Cloud용 콘솔 에이전트 정책" .

-

Google Cloud에서 Cloud Shell을 활성화합니다.

-

콘솔 에이전트에 필요한 권한이 포함된 YAML 파일을 업로드합니다.

-

다음을 사용하여 사용자 정의 역할을 만듭니다.

gcloud iam roles create명령.다음 예제는 프로젝트 수준에서 "agent"라는 이름의 역할을 생성합니다.

gcloud iam roles create agent --project=myproject --file=agent.yaml -

-

Google Cloud에서 서비스 계정을 만듭니다.

-

IAM 및 관리 서비스에서 *서비스 계정 > 서비스 계정 만들기*를 선택합니다.

-

서비스 계정 세부 정보를 입력하고 *만들기 및 계속*을 선택하세요.

-

방금 만든 역할을 선택하세요.

-

나머지 단계를 완료하여 역할을 만듭니다.

-

7단계: Google Cloud API 활성화

Google Cloud에 Cloud Volumes ONTAP 배포하려면 여러 API가 필요합니다.

-

"프로젝트에서 다음 Google Cloud API를 활성화하세요."

-

클라우드 인프라 관리자 API

-

클라우드 배포 관리자 V2 API

-

클라우드 로깅 API

-

클라우드 리소스 관리자 API

-

컴퓨트 엔진 API

-

ID 및 액세스 관리(IAM) API

-

클라우드 키 관리 서비스(KMS) API

(고객 관리 암호화 키(CMEK)와 함께 NetApp Backup and Recovery 사용하려는 경우에만 필요함)

-