플랫폼 서비스 끝점을 만듭니다

변경 제안

변경 제안

플랫폼 서비스를 사용하려면 먼저 올바른 유형의 끝점을 하나 이상 만들어야 합니다.

-

를 사용하여 테넌트 관리자에 로그인해야 합니다 지원되는 웹 브라우저.

-

StorageGRID 관리자가 테넌트 계정에 대해 플랫폼 서비스를 사용하도록 설정해야 합니다.

-

끝점 관리 권한이 있는 사용자 그룹에 속해야 합니다.

-

플랫폼 서비스 끝점에서 참조하는 리소스가 생성되어야 합니다.

-

CloudMirror 복제: S3 버킷

-

이벤트 알림: SNS 항목

-

검색 알림: 대상 클러스터가 인덱스를 자동으로 생성하도록 구성되지 않은 경우 Elasticsearch index입니다.

-

-

대상 리소스에 대한 정보가 있어야 합니다.

-

URI(Uniform Resource Identifier)의 호스트 및 포트

StorageGRID 시스템에서 호스팅되는 버킷을 CloudMirror 복제의 엔드포인트로 사용하려면 그리드 관리자에게 문의하여 입력해야 하는 값을 확인하십시오. -

고유 리소스 이름(URN)

-

인증 자격 증명(필요한 경우):

-

액세스 키: 액세스 키 ID 및 비밀 액세스 키

-

기본 HTTP: 사용자 이름 및 암호

-

CAP(C2S Access Portal): 임시 자격 증명 URL, 서버 및 클라이언트 인증서, 클라이언트 키 및 선택적 클라이언트 개인 키 암호.

-

-

보안 인증서(사용자 지정 CA 인증서를 사용하는 경우)

-

-

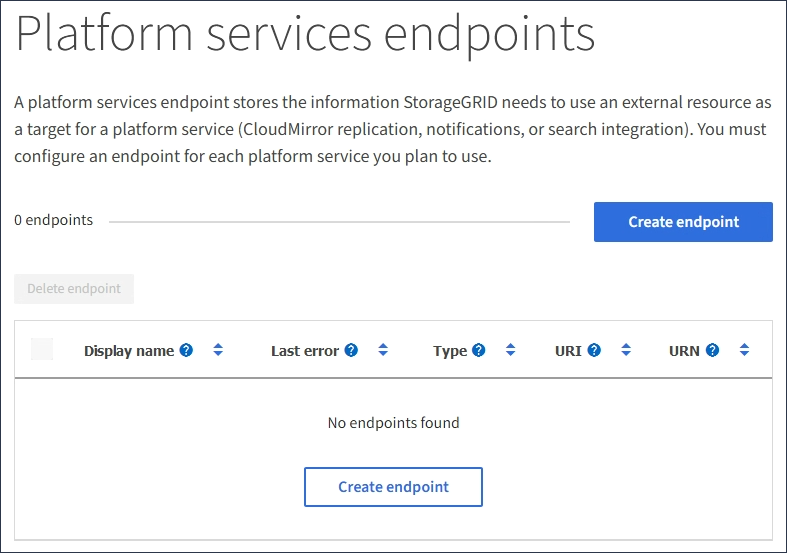

스토리지(S3) * > * 플랫폼 서비스 엔드포인트 * 를 선택합니다.

플랫폼 서비스 끝점 페이지가 나타납니다.

-

끝점 만들기 * 를 선택합니다.

-

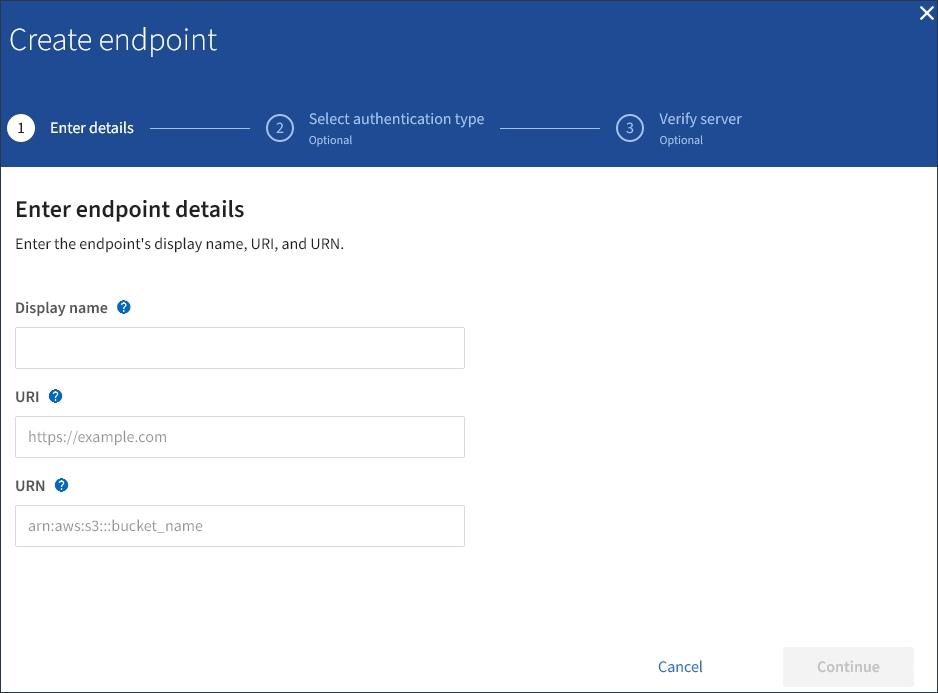

표시 이름을 입력하여 끝점과 그 용도를 간략하게 설명합니다.

끝점이 지원하는 플랫폼 서비스 유형은 끝점 페이지에 나열될 때 끝점 이름 옆에 표시됩니다. 따라서 이름에 해당 정보를 포함할 필요가 없습니다.

-

URI * 필드에서 끝점의 고유 URI(Resource Identifier)를 지정합니다.

다음 형식 중 하나를 사용합니다.

https://host:port http://host:port

포트를 지정하지 않으면 포트 443이 HTTPS URI에 사용되고 포트 80은 HTTP URI에 사용됩니다.

예를 들어 StorageGRID에서 호스팅되는 버킷의 URI는 다음과 같습니다.

https://s3.example.com:10443

이 예에서 '3.example.com'는 StorageGRID HA(High Availability) 그룹의 가상 IP(VIP)에 대한 DNS 항목을 나타내고, '10443'은 로드 밸런서 끝점에 정의된 포트를 나타냅니다.

가능하면 단일 장애 지점을 피하기 위해 로드 밸런싱 노드의 HA 그룹에 연결해야 합니다. 마찬가지로 AWS에서 호스팅되는 버킷의 URI는 다음과 같습니다.

https://s3-aws-region.amazonaws.com

엔드포인트가 CloudMirror 복제 서비스에 사용되는 경우 버킷 이름을 URI에 포함하지 마십시오. 버킷 이름을 * URN * 필드에 포함시킵니다. -

끝점에 대한 고유 URN(리소스 이름)을 입력합니다.

끝점이 생성된 후에는 끝점의 URN을 변경할 수 없습니다. -

Continue * 를 선택합니다.

-

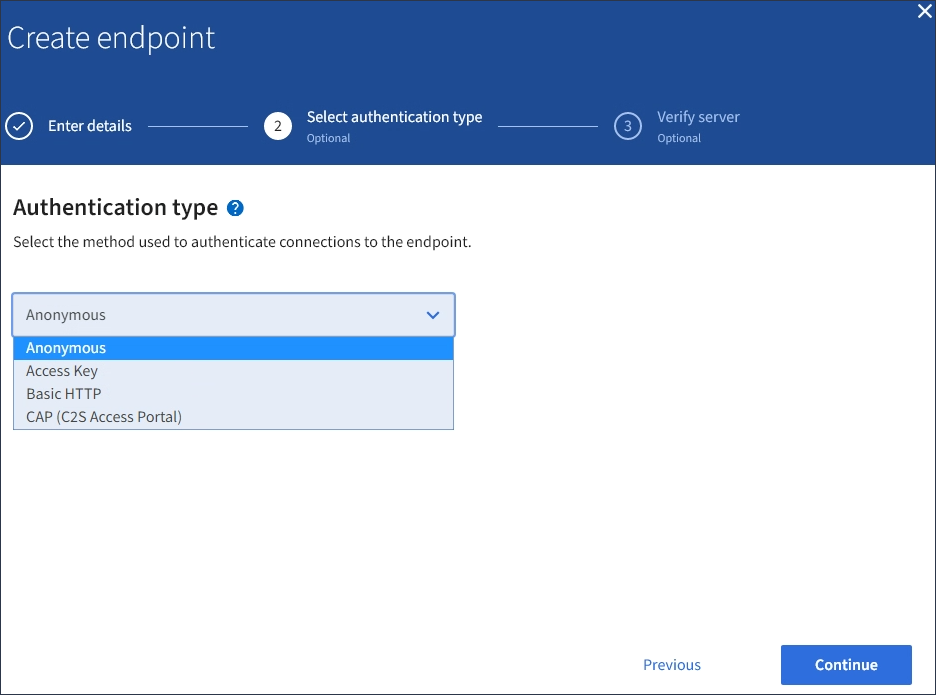

인증 유형 * 의 값을 선택한 다음 필요한 자격 증명을 입력하거나 업로드합니다.

제공하는 자격 증명에 대상 리소스에 대한 쓰기 권한이 있어야 합니다.

인증 유형입니다 설명 자격 증명 익명

대상에 대한 익명 액세스를 제공합니다. 보안이 비활성화된 끝점에서만 작동합니다.

인증이 없습니다.

액세스 키

AWS 스타일 자격 증명을 사용하여 대상과의 연결을 인증합니다.

-

액세스 키 ID입니다

-

비밀 액세스 키

기본 HTTP

사용자 이름과 암호를 사용하여 대상에 대한 연결을 인증합니다.

-

사용자 이름

-

암호

CAP(C2S 액세스 포털)

인증서 및 키를 사용하여 대상에 대한 연결을 인증합니다.

-

임시 자격 증명 URL입니다

-

서버 CA 인증서(PEM 파일 업로드)

-

클라이언트 인증서(PEM 파일 업로드)

-

클라이언트 개인 키(PEM 파일 업로드, OpenSSL 암호화 형식 또는 암호화되지 않은 개인 키 형식)

-

클라이언트 개인 키 암호 구문(선택 사항)

-

-

Continue * 를 선택합니다.

-

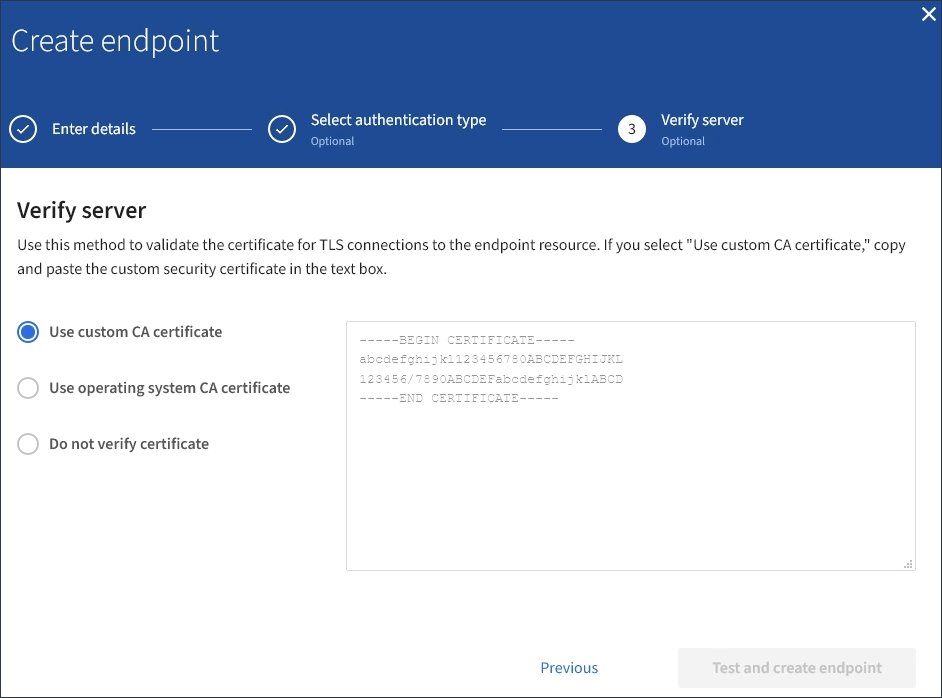

끝점에 대한 TLS 연결을 확인하는 방법을 선택하려면 * 서버 확인 * 에 대한 라디오 버튼을 선택합니다.

인증서 확인 유형입니다 설명 사용자 지정 CA 인증서를 사용합니다

사용자 지정 보안 인증서를 사용합니다. 이 설정을 선택한 경우 사용자 지정 보안 인증서를 복사하여 * CA 인증서 * 텍스트 상자에 붙여 넣습니다.

운영 체제 CA 인증서를 사용합니다

운영 체제에 설치된 기본 그리드 CA 인증서를 사용하여 연결을 보호합니다.

인증서를 확인하지 않습니다

TLS 연결에 사용되는 인증서가 검증되지 않았습니다. 이 옵션은 안전하지 않습니다.

-

테스트를 선택하고 끝점 * 을 작성합니다.

-

지정된 자격 증명을 사용하여 끝점에 도달할 수 있으면 성공 메시지가 나타납니다. 엔드포인트에 대한 연결은 각 사이트의 한 노드에서 검증됩니다.

-

끝점 유효성 검사에 실패하면 오류 메시지가 나타납니다. 오류를 수정하기 위해 끝점을 수정해야 하는 경우 * 끝점 세부 정보로 돌아가기 * 를 선택하고 정보를 업데이트합니다. 그런 다음 * 테스트 를 선택하고 끝점 * 을 만듭니다.

테넌트 계정에 플랫폼 서비스가 활성화되어 있지 않으면 엔드포인트 생성이 실패합니다. StorageGRID 관리자에게 문의하십시오.

-

끝점을 구성한 후 URN을 사용하여 플랫폼 서비스를 구성할 수 있습니다.