TLS 및 SSH 정책을 관리합니다

변경 제안

변경 제안

TLS 및 SSH 정책은 클라이언트 응용 프로그램과 보안 TLS 연결을 설정하고 내부 StorageGRID 서비스에 대한 보안 SSH 연결을 설정하는 데 사용되는 프로토콜과 암호를 결정합니다.

보안 정책은 TLS 및 SSH가 이동 중인 데이터를 암호화하는 방법을 제어합니다. 일반적으로 시스템이 일반 조건 호환이거나 다른 암호를 사용해야 하는 경우가 아니면 최신 호환성(기본값) 정책을 사용합니다.

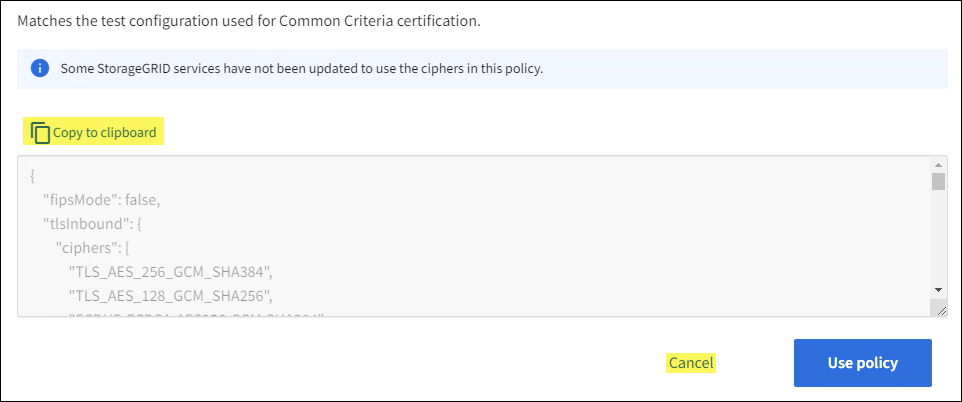

|

이러한 정책에서 암호를 사용하도록 일부 StorageGRID 서비스가 업데이트되지 않았습니다. |

-

을 사용하여 그리드 관리자에 로그인되어 있습니다."지원되는 웹 브라우저"

-

이 "루트 액세스 권한"있습니다.

보안 정책을 선택합니다

-

구성 > 보안 > *보안 설정*을 선택합니다.

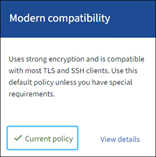

TLS 및 SSH 정책 * 탭에는 사용 가능한 정책이 표시됩니다. 현재 활성 정책은 정책 타일에 녹색 확인 표시로 표시됩니다.

-

사용 가능한 정책에 대해 알아보려면 탭을 검토하세요.

최신 호환성(기본값)강력한 암호화가 필요하고 특별한 요구 사항이 없는 경우 기본 정책을 사용하세요. 이 정책은 대부분의 TLS 및 SSH 클라이언트와 호환됩니다.

레거시 호환성이전 클라이언트에 대한 추가 호환성 옵션이 필요한 경우 레거시 호환성 정책을 사용하세요. 이 정책의 추가 옵션으로 인해 최신 호환성 정책보다 보안성이 떨어질 수 있습니다.

일반 조건Common Criteria 인증이 필요한 경우 Common Criteria 정책을 사용하세요.

FIPS 엄격한Common Criteria 인증이 필요하고 외부 클라이언트가 로드 밸런서 엔드포인트, 테넌트 관리자 및 Grid Manager에 연결할 때 NetApp Cryptographic Security Module(NCSM) 3.0.8 또는 NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 모듈을 사용해야 하는 경우 FIPS 엄격한 정책을 사용하세요. 이 정책을 사용하면 성능이 저하될 수 있습니다.

NCSM 3.0.8 및 NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 모듈은 다음 작업에 사용됩니다.

-

NCSM

-

다음 서비스 간 TLS 연결: ADC, AMS, CMN, DDS, LDR, SSM, NMS, mgmt-api, nginx, nginx-gw 및 cache-svc

-

클라이언트와 nginx-gw 서비스(로드 밸런서 엔드포인트) 간의 TLS 연결

-

클라이언트와 LDR 서비스 간 TLS 연결

-

SSE-S3, SSE-C 및 저장된 개체 암호화 설정에 대한 개체 콘텐츠 암호화

-

SSH 연결

자세한 내용은 NIST 암호화 알고리즘 검증 프로그램을 참조하세요."인증서 #4838" .

-

-

NetApp StorageGRID 커널 암호화 API 모듈

NetApp StorageGRID Kernel Crypto API 모듈은 VM 및 StorageGRID 어플라이언스 플랫폼에만 있습니다.

-

엔트로피 수집

-

노드 암호화

자세한 내용은 NIST 암호화 알고리즘 검증 프로그램을 참조하세요."인증서 #A6242부터 #A6257까지" 그리고"엔트로피 인증서 #E223" .

-

참고: 이 정책을 선택한 후,"롤링 재부팅을 수행하다" 모든 노드가 NCSM을 활성화합니다. 재부팅을 시작하고 모니터링하려면 유지 관리 > *롤링 재부팅*을 사용하세요.

맞춤형자신의 암호를 적용해야 하는 경우 사용자 지정 정책을 만듭니다.

선택적으로 StorageGRID 에 FIPS 140 암호화 요구 사항이 있는 경우 FIPS 모드 기능을 활성화하여 NCSM 3.0.8 및 NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 모듈을 사용합니다.

-

설정하다

fipsMode매개변수true. -

메시지가 표시되면,"롤링 재부팅을 수행하다" 모든 노드가 암호화 모듈을 활성화합니다. 재부팅을 시작하고 모니터링하려면 유지 관리 > *롤링 재부팅*을 사용하세요.

-

지원 > *진단*을 선택하여 활성 FIPS 모듈 버전을 확인하세요.

-

-

각 정책의 암호화, 프로토콜 및 알고리즘에 대한 세부 정보를 보려면 * 상세 정보 보기 * 를 선택합니다.

-

현재 정책을 변경하려면 * 정책 사용 * 을 선택합니다.

정책 타일에서 * 현재 정책 * 옆에 녹색 확인 표시가 나타납니다.

사용자 지정 보안 정책을 만듭니다

사용자 고유의 암호를 적용해야 하는 경우 사용자 지정 정책을 만들 수 있습니다.

-

만들려는 사용자 지정 정책과 가장 유사한 정책 타일에서 * 세부 정보 보기 * 를 선택합니다.

-

클립보드로 복사 * 를 선택한 다음 * 취소 * 를 선택합니다.

-

사용자 정의 정책 * 타일에서 * 구성 및 사용 * 을 선택합니다.

-

복사한 JSON을 붙여 넣고 필요한 내용을 변경합니다.

-

Use policy * 를 선택합니다.

사용자 지정 정책 타일의 * 현재 정책 * 옆에 녹색 확인 표시가 나타납니다.

-

필요에 따라 * 구성 편집 * 을 선택하여 새 사용자 지정 정책을 더 많이 변경합니다.

일시적으로 기본 보안 정책으로 돌아갑니다

사용자 지정 보안 정책을 구성한 경우 구성된 TLS 정책이 과 호환되지 않으면 그리드 관리자에 로그인하지 못할 수 "구성된 서버 인증서입니다"있습니다.

일시적으로 기본 보안 정책으로 되돌릴 수 있습니다.

-

관리자 노드에 로그인:

-

다음 명령을 입력합니다.

ssh admin@Admin_Node_IP -

파일에 나열된 암호를

Passwords.txt입력합니다. -

다음 명령을 입력하여 루트로 전환합니다.

su - -

파일에 나열된 암호를

Passwords.txt입력합니다.루트로 로그인하면 프롬프트가 에서

$로 `#`변경됩니다.

-

-

다음 명령을 실행합니다.

restore-default-cipher-configurations -

웹 브라우저에서 동일한 관리 노드의 그리드 관리자에 액세스합니다.

-

의 단계에 따라 보안 정책을 선택합니다정책을 다시 구성합니다.