S3 테넌트에 대한 그룹을 생성합니다

변경 제안

변경 제안

통합 그룹을 가져오거나 로컬 그룹을 생성하여 S3 사용자 그룹에 대한 권한을 관리할 수 있습니다.

-

를 사용하여 테넌트 관리자에 로그인되어 "지원되는 웹 브라우저"있습니다.

-

이 있는 사용자 그룹에 속해 "루트 액세스 권한"있습니다.

-

통합 그룹을 가져오려는 경우 이 "ID 페더레이션을 구성했습니다"있으며 페더레이션 그룹이 구성된 ID 원본에 이미 있습니다.

-

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있으면 에 대한 워크플로 및 고려 사항을 검토한 후 "테넌트 그룹 및 사용자를 클론 생성합니다"테넌트의 소스 그리드에 로그인됩니다.

그룹 생성 마법사에 액세스합니다

첫 번째 단계로 그룹 생성 마법사에 액세스합니다.

-

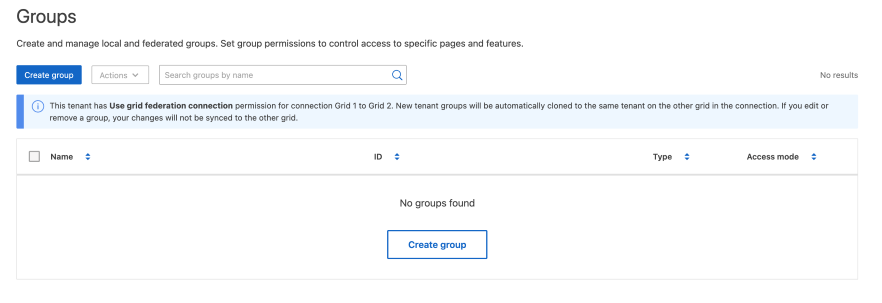

액세스 관리 > *그룹*을 선택합니다.

-

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있는 경우 이 그리드에 생성된 새 그룹이 연결의 다른 그리드에 있는 동일한 테넌트에 복제됨을 나타내는 파란색 배너가 나타나는지 확인합니다. 이 배너가 나타나지 않으면 테넌트의 대상 그리드에 로그인되었을 수 있습니다.

-

Create group * 을 선택합니다.

그룹 유형을 선택합니다

로컬 그룹을 생성하거나 통합 그룹을 가져올 수 있습니다.

-

로컬 그룹을 생성하려면 * Local group * 탭을 선택하고, 이전에 구성된 ID 소스에서 그룹을 가져오려면 * Federated group * 탭을 선택합니다.

StorageGRID 시스템에서 SSO(Single Sign-On)를 사용하는 경우 로컬 그룹에 속한 사용자는 그룹 권한에 따라 클라이언트 애플리케이션을 사용하여 테넌트의 리소스를 관리할 수 있지만 테넌트 관리자에 로그인할 수 없습니다.

-

그룹의 이름을 입력합니다.

-

* 로컬 그룹 *: 표시 이름과 고유 이름을 모두 입력합니다. 나중에 표시 이름을 편집할 수 있습니다.

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있는 경우 대상 그리드에 해당 테넌트에 대해 동일한 * 고유 이름 * 이 이미 있으면 클론 생성 오류가 발생합니다. -

* 페더레이션 그룹 *: 고유한 이름을 입력합니다. Active Directory의 경우 고유 이름은 속성과 연결된

sAMAccountName이름입니다. OpenLDAP의 경우 고유 이름은 속성과 연결된uid이름입니다.

-

-

Continue * 를 선택합니다.

그룹 권한을 관리합니다

그룹 권한은 테넌트 관리자 및 테넌트 관리 API에서 사용자가 수행할 수 있는 작업을 제어합니다.

-

액세스 모드 * 의 경우 다음 중 하나를 선택합니다.

-

* 읽기-쓰기 * (기본값): 사용자는 테넌트 관리자에 로그인하여 테넌트 구성을 관리할 수 있습니다.

-

* 읽기 전용 *: 사용자는 설정 및 기능만 볼 수 있습니다. 테넌트 관리자 또는 테넌트 관리 API에서 작업을 변경하거나 수행할 수 없습니다. 로컬 읽기 전용 사용자는 자신의 암호를 변경할 수 있습니다.

사용자가 여러 그룹에 속해 있고 모든 그룹이 읽기 전용으로 설정되어 있는 경우 사용자는 선택한 모든 설정 및 기능에 대해 읽기 전용 권한을 갖게 됩니다.

-

-

이 그룹에 대한 권한을 하나 이상 선택합니다.

을 "테넌트 관리 권한"참조하십시오.

-

Continue * 를 선택합니다.

S3 그룹 정책을 설정합니다

그룹 정책은 사용자가 가질 S3 액세스 권한을 결정합니다.

-

이 그룹에 사용할 정책을 선택합니다.

그룹 정책 설명 S3 액세스 없음

기본값. 버킷 정책을 통해 액세스 권한이 부여되지 않은 한 이 그룹의 사용자는 S3 리소스에 액세스할 수 없습니다. 이 옵션을 선택하면 루트 사용자만 기본적으로 S3 리소스에 액세스할 수 있습니다.

읽기 전용 액세스

이 그룹의 사용자는 S3 리소스에 읽기 전용 권한을 가집니다. 예를 들어 이 그룹의 사용자는 개체를 나열하고 개체 데이터, 메타데이터 및 태그를 읽을 수 있습니다. 이 옵션을 선택하면 읽기 전용 그룹 정책의 JSON 문자열이 텍스트 상자에 나타납니다. 이 문자열을 편집할 수 없습니다.

전체 액세스

이 그룹의 사용자는 버킷을 포함하여 S3 리소스에 대한 모든 액세스 권한을 가집니다. 이 옵션을 선택하면 전체 액세스 그룹 정책의 JSON 문자열이 텍스트 상자에 나타납니다. 이 문자열을 편집할 수 없습니다.

랜섬웨어 완화

이 예제 정책은 이 테넌트의 모든 버킷에 적용됩니다. 이 그룹의 사용자는 일반적인 작업을 수행할 수 있지만 개체 버전 관리가 활성화된 버킷에서 개체를 영구적으로 삭제할 수는 없습니다.

Manage All Bucket * 권한이 있는 테넌트 관리자 사용자는 이 그룹 정책을 재정의할 수 있습니다. 모든 버킷 관리 권한을 신뢰할 수 있는 사용자로 제한하고 가능한 경우 MFA(Multi-Factor Authentication)를 사용합니다.

맞춤형

그룹의 사용자에게는 텍스트 상자에 지정한 사용 권한이 부여됩니다.

-

사용자 정의 * 를 선택한 경우 그룹 정책을 입력합니다. 각 그룹 정책은 크기 제한이 5,120바이트입니다. 올바른 JSON 형식 문자열을 입력해야 합니다.

언어 구문 및 예제를 포함한 그룹 정책에 대한 자세한 내용은 을 참조하십시오"그룹 정책의 예".

-

로컬 그룹을 만드는 경우 * 계속 * 을 선택합니다. 통합 그룹을 만드는 경우 * 그룹 생성 * 및 * 마침 * 을 선택합니다.

사용자 추가(로컬 그룹만 해당)

사용자를 추가하지 않고 그룹을 저장하거나 이미 존재하는 로컬 사용자를 선택적으로 추가할 수 있습니다.

|

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있는 경우 소스 그리드에 로컬 그룹을 생성할 때 선택한 모든 사용자는 대상 그리드에 그룹이 클론 생성될 때 포함되지 않습니다. 따라서 그룹을 만들 때 사용자를 선택하지 마십시오. 대신 사용자를 생성할 때 그룹을 선택합니다. |

-

필요에 따라 이 그룹에 대해 하나 이상의 로컬 사용자를 선택합니다.

-

Create group * 과 * Finish * 를 선택합니다.

생성한 그룹이 그룹 목록에 나타납니다.

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있고 테넌트의 소스 그리드에 있는 경우 새 그룹이 테넌트의 대상 그리드에 복제됩니다. * 성공 * 은 그룹 세부 정보 페이지의 개요 섹션에 * 클론 생성 상태 * 로 표시됩니다.