管理TLS和SSH策略

建议更改

建议更改

TLS和SSH策略用于确定使用哪些协议和加密方法与客户端应用程序建立安全TLS连接、以及与内部StorageGRID 服务建立安全SSH连接。

此安全策略控制TLS和SSH如何对移动数据进行加密。通常、请使用现代兼容性(默认)策略、除非您的系统需要符合通用标准或您需要使用其他密钥。

|

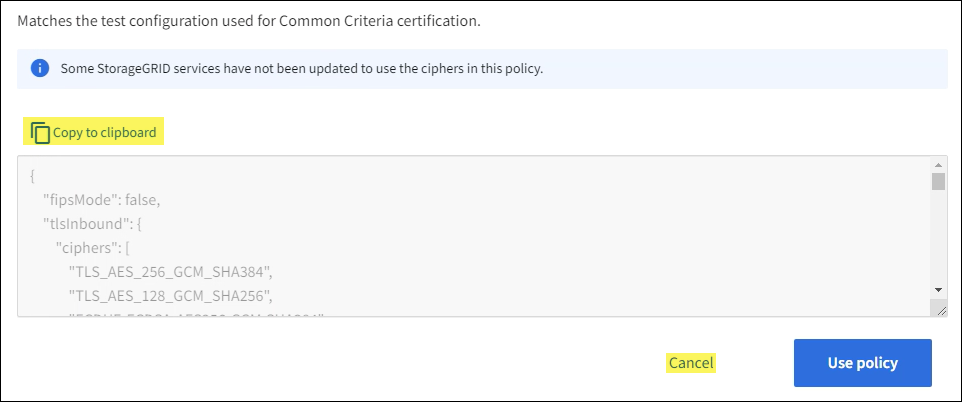

某些StorageGRID 服务尚未更新、无法在这些策略中使用这些加密方法。 |

-

您已使用登录到网格管理器"支持的 Web 浏览器"。

-

您拥有"root访问权限"。

选择一个安全策略

-

选择*配置* > 安全 > 安全设置。

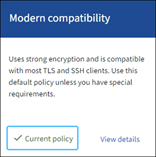

TLS和SSH策略*选项卡显示可用策略。当前活动的策略会在策略磁贴上标记为绿色复选标记。

-

查看标签以了解可用的策略。

现代兼容性(默认)如果您需要强加密并且没有特殊要求,请使用默认策略。此策略与大多数 TLS 和 SSH 客户端兼容。

传统兼容性如果您需要为旧客户端提供额外的兼容性选项,请使用旧版兼容性策略。此策略中的附加选项可能会使其安全性低于现代兼容性策略。

通用标准如果您需要通用标准认证,请使用通用标准政策。

FIPS严格如果您需要通用标准认证,并且需要使用NetApp加密安全模块 (NCSM) 3.0.8 或NetApp StorageGRID内核加密 API 6.1.129-1-ntap1-amd64 模块将外部客户端连接到负载平衡器端点、租户管理器和网格管理器,请使用 FIPS 严格策略。使用此策略可能会降低性能。

NCSM 3.0.8 和NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 模块用于以下操作:

-

全国运动医学委员会

-

以下服务之间的 TLS 连接:ADC、AMS、CMN、DDS、LDR、SSM、NMS、mgmt-api、nginx、nginx-gw 和 cache-svc

-

客户端和 nginx-gw 服务(负载均衡器端点)之间的 TLS 连接

-

客户端和 LDR 服务之间的 TLS 连接

-

SSE-S3、SSE-C 和存储对象加密设置的对象内容加密

-

SSH 连接

欲了解更多信息,请参阅 NIST 加密算法验证程序"证书编号 #4838"。

-

-

NetApp StorageGRID内核加密 API 模块

NetApp StorageGRID Kernel Crypto API 模块仅存在于 VM 和StorageGRID设备平台上。

-

熵收集

-

节点加密

欲了解更多信息,请参阅 NIST 加密算法验证程序"证书 #A6242 至 #A6257"和"熵证书#E223"。

-

注意:选择此政策后,"执行滚动重启"所有节点均激活 NCSM。使用*维护* > *滚动重启*来启动和监控重启。

自定义如果需要应用您自己的用户名或用户名、请创建自定义策略。

或者,如果您的StorageGRID具有 FIPS 140 加密要求,请启用 FIPS 模式功能以使用 NCSM 3.0.8 和NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 模块:

-

设置

fipsMode`参数 `true。 -

当出现提示时,"执行滚动重启"所有节点都激活加密模块。使用*维护* > *滚动重启*来启动和监控重启。

-

选择“支持”>“诊断”以查看活动的 FIPS 模块版本。

-

-

要查看有关每个策略的加密、协议和算法的详细信息,请选择*查看详细信息*。

-

要更改当前策略,请选择*使用策略*。

策略磁贴上的*current policy*旁边会出现一个绿色复选标记。

创建自定义安全策略

如果需要应用自己的用户名、可以创建自定义策略。

-

从与要创建的自定义策略最相似的策略的磁贴中,选择*查看详细信息*。

-

选择*复制到剪贴板*,然后选择*取消*。

-

从“自定义策略”磁贴中,选择“配置和使用”。

-

粘贴您复制的JSON并进行所需的任何更改。

-

选择*使用策略*。

自定义策略磁贴上的*当前策略*旁边会出现一个绿色复选标记。

-

(可选)选择*Edit configuration*对新的自定义策略进行更多更改。

暂时还原为默认安全策略

如果配置了自定义安全策略,并且配置的TLS策略与不兼容,则可能无法登录到网格管理器"已配置服务器证书"。

您可以临时还原为默认安全策略。

-

登录到管理节点:

-

输入以下命令:

ssh admin@Admin_Node_IP -

输入文件中列出的密码

Passwords.txt。 -

输入以下命令切换到root:

su - -

输入文件中列出的密码

Passwords.txt。当您以root用户身份登录时,提示符将从更

$`改为 `#。

-

-

运行以下命令:

restore-default-cipher-configurations -

从 Web 浏览器访问同一管理节点上的网格管理器。

-

按照中的步骤选择一个安全策略重新配置策略。