在限制模式下部署控制台代理

建議變更

建議變更

以受限模式部署控制台代理,以便您可以在有限的出站連線下使用NetApp Console。首先,安裝控制台代理,透過存取控制台代理上執行的使用者介面來設定控制台,然後提供您先前設定的雲端權限。

步驟 1:安裝控制台代理

從雲端提供者的市場安裝控制台代理程式或在 Linux 主機上手動安裝。

在安裝控制台代理之前,您需要先準備好環境。您可以從 AWS Marketplace、Azure Marketplace 安裝,也可以在您自己的執行於 AWS、Azure 或 Google Cloud 中的 Linux 主機上手動安裝。

需要以下物品:

-

滿足組網需求的VPC及子網路。

-

具有附加策略的 IAM 角色,其中包含控制台代理程式所需的權限。

-

您的 IAM 使用者訂閱並取消訂閱 AWS Marketplace 的權限。

-

了解代理程式的 CPU 和 RAM 要求。

-

EC2 執行個體的金鑰對。

-

在市場頁面上,選擇*繼續訂閱*。

-

若要訂閱軟體,請選擇*接受條款*。

訂閱過程可能需要幾分鐘。

-

訂閱程序完成後,選擇*繼續配置*。

-

在*配置此軟體*頁面上,確保您選擇了正確的區域,然後選擇*繼續啟動*。

-

在*啟動此軟體*頁面的*選擇操作*下,選擇*透過 EC2 啟動*,然後選擇*啟動*。

使用 EC2 控制台啟動執行個體並附加 IAM 角色。使用「從網站啟動」操作無法實現這一點。

-

依照提示配置並部署實例:

-

名稱和標籤:輸入實例的名稱和標籤。

-

應用程式和作業系統映像:跳過此部分。控制台代理程式 AMI 已被選取。

-

執行個體類型:根據區域可用性,選擇符合 RAM 和 CPU 要求的執行個體類型(預先選擇並建議 t3.2xlarge)。

-

金鑰對(登入):選擇您想要用來安全地連線到執行個體的金鑰對。

-

網路設定:依需求編輯網路設定:

-

選擇所需的 VPC 和子網路。

-

指定執行個體是否應具有公用 IP 位址。

-

指定安全性群組設置,為控制台代理實例啟用所需的連線方法:SSH、HTTP 和 HTTPS。

-

-

配置儲存:保留根磁碟區的預設大小和磁碟類型。

如果要在根磁碟區上啟用 Amazon EBS 加密,請選擇 進階,展開 磁碟區 1,選擇 加密,然後選擇 KMS 金鑰。

-

進階詳細資料:在 IAM 實例設定檔 下,選擇包含控制台代理程式所需權限的 IAM 角色。

-

摘要:查看摘要並選擇*啟動實例*。

-

AWS 使用指定的設定啟動軟體。控制台代理大約需要五分鐘即可部署。

設定NetApp Console。

需要以下物品:

-

滿足組網需求的VPC及子網路。

-

具有附加策略的 IAM 角色,其中包含控制台代理程式所需的權限。

-

您的 IAM 使用者訂閱並取消訂閱 AWS Marketplace 的權限。

-

EC2 執行個體的金鑰對。

-

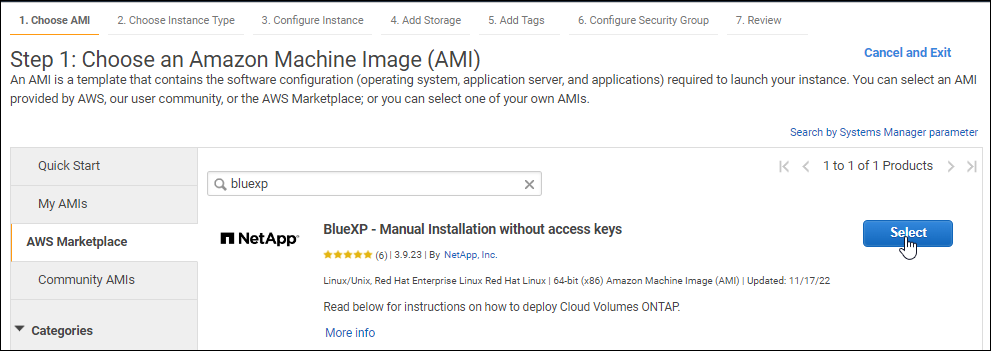

前往 AWS Marketplace 中提供的NetApp Console代理程式。

-

開啟 EC2 服務並選擇 啟動執行個體。

-

選擇 AWS Marketplace。

-

搜尋NetApp Console並選擇產品。

-

選擇*繼續*。

-

-

依照提示設定並啟動實例:

-

選擇實例類型:根據區域可用性,選擇一種受支援的執行個體類型(建議使用 t3.2xlarge)。

"查看實例要求" 。

-

設定實例詳細資料:選擇 VPC 和子網,選擇您在步驟 1 中建立的 IAM 角色,啟用終止保護(建議),並選擇任何其他符合您要求的設定選項。

-

新增儲存:保留預設儲存選項。

-

新增標籤:如果需要,輸入實例的標籤。

-

設定安全群組:指定控制台代理實例所需的連線方法:SSH、HTTP 和 HTTPS。

-

審查:審查您的選擇並選擇*啟動*。

-

AWS 使用指定的設定啟動軟體。控制台代理大約需要五分鐘即可部署。

設定控制台。

您應該具有以下內容:

-

滿足網路需求的 VNet 和子網路。

-

包含控制台代理程式所需權限的 Azure 自訂角色。

-

前往 Azure 市場中的NetApp Console代理 VM 頁面。

-

選擇*立即取得*,然後選擇*繼續*。

-

從 Azure 入口網站中,選擇「建立」並依照步驟設定虛擬機器。

配置虛擬機器時請注意以下事項:

-

VM 大小:選擇符合 CPU 和 RAM 需求的 VM 大小。我們推薦 Standard_D8s_v3。

-

磁碟:控制台代理可以透過 HDD 或 SSD 磁碟實現最佳效能。

-

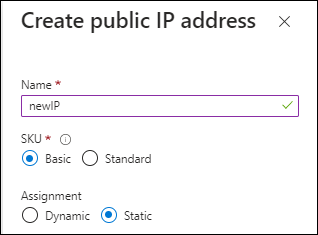

公網 IP:若要將公網 IP 位址與控制台代理 VM 一起使用,請選擇基本 SKU。

如果您使用標準 SKU IP 位址,則控制台將使用控制台代理程式的_私有_ IP 位址,而不是公用 IP。如果用於存取控制台的電腦無法存取私人 IP 位址,則控制台將無法運作。

-

網路安全群組:控制台代理程式需要使用 SSH、HTTP 和 HTTPS 的入站連線。

-

身分:在*管理*下,選擇*啟用系統指派的託管身分*。

託管識別允許控制台代理虛擬機器無需憑證即可向 Microsoft Entra ID 進行身份驗證。 "詳細了解 Azure 資源的託管標識" 。

-

-

在「審查 + 建立」頁面上,檢視您的選擇並選擇「建立」以開始部署。

Azure 使用指定的設定部署虛擬機器。虛擬機器和控制台代理軟體應在大約五分鐘內運作。

設定NetApp Console。

您可以將控制台代理程式手動安裝到執行在 AWS、Azure 或 Google Cloud 上的 Linux 主機上。

您應該具有以下內容:

-

安裝控制台代理程式的 root 權限。

-

如果控制台代理需要代理才能存取互聯網,則提供有關代理伺服器的詳細資訊。

您可以選擇在安裝後設定代理伺服器,但這樣做需要重新啟動控制台代理。

-

如果代理伺服器使用 HTTPS 或代理是攔截代理,則需要 CA 簽署的憑證。

|

手動安裝控制台代理程式時,無法為透明代理伺服器設定憑證。如果需要為透明代理伺服器設定證書,則必須在安裝後使用維護控制台。詳細了解"代理維護控制台"。 |

-

您需要停用安裝期間驗證出站連線的設定檢查。如果未停用此檢查,手動安裝將失敗。"了解如何停用手動安裝的設定檢查。"

-

根據您的作業系統,在安裝控制台代理之前需要 Podman 或 Docker Engine。

安裝後,如果有新版本可用,控制台代理會自動更新。

-

如果主機上設定了 http_proxy 或 https_proxy 系統變量,請將其刪除:

unset http_proxy unset https_proxy如果不刪除這些系統變量,安裝將會失敗。

-

下載控制台代理軟體,然後將其複製到 Linux 主機。您可以從NetApp Console或NetApp支援網站下載。

-

NetApp Console:前往*代理程式 > 管理 > 部署代理程式 > 本機部署 > 手動安裝*。

選擇下載代理安裝程式檔案或檔案的 URL。

-

NetApp支援網站(如果您還沒有存取控制台的權限,則需要此網站) "NetApp支援站點" ,

-

-

分配運行腳本的權限。

chmod +x NetApp_Console_Agent_Cloud_<version>其中 <version> 是您下載的控制台代理的版本。

-

如果在政府雲端環境中安裝,請停用設定檢查。"了解如何停用手動安裝的設定檢查。"

-

運行安裝腳本。

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>如果您的網路需要代理才能存取互聯網,則需要新增代理資訊。您可以在安裝過程中明確新增代理程式。 `--proxy`和 `--cacert`參數是可選的,系統不會提示您新增。如果您有明確的代理伺服器,則需要以所示方式輸入參數。

|

如果要設定透明代理,可以在安裝完成後進行設定。 "了解代理維護控制台" |

+

以下是使用 CA 簽章憑證設定明確代理伺服器的範例:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy 設定 Console 代理程式以使用下列格式之一的 HTTP 或 HTTPS 代理伺服器:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ 請注意以下事項:

+ 使用者可以是本機使用者或網域使用者。 對於網域使用者,您必須使用如上所示的 \ ASCII 碼。 Console 代理程式不支援包含 @ 字元的使用者名稱或密碼。 如果密碼包含以下任何特殊字元,您必須在其前面加上反斜線以進行轉義:& 或 !

+ 例如:

+ http://bxpproxyuser:netapp1\!@address:3128

-

如果您使用 Podman,則需要調整 aardvark-dns 連接埠。

-

透過 SSH 連接到控制台代理虛擬機器。

-

開啟 podman /usr/share/containers/containers.conf 檔案並修改 Aardvark DNS 服務的選定連接埠。例如,將其更改為54。

vi /usr/share/containers/containers.conf例如:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

重新啟動控制台代理虛擬機器。

-

控制台代理現已安裝。安裝結束時,如果您指定了代理伺服器,控制台代理服務 (occm) 將重新啟動兩次。

設定NetApp Console。

第 2 步:設定NetApp Console

首次存取控制台時,系統會提示您為控制台代理程式選擇一個組織,並需要啟用受限模式。

設定控制台代理的人員必須使用尚不屬於控制台組織的登入名稱登入控制台。

如果您的登入資訊與另一個組織關聯,您需要註冊一個新的登入資訊。否則,您將在設定畫面上看不到啟用受限模式的選項。

-

從與控制台代理程式執行個體有連線的主機開啟 Web 瀏覽器,然後輸入您安裝的控制台代理程式的下列 URL。

-

註冊或登入NetApp Console。

-

登入後,設定控制台:

-

輸入控制台代理的名稱。

-

輸入新控制台組織的名稱。

-

選擇*您是否在安全環境中運作? *

-

選擇*在此帳戶上啟用受限模式*。

請注意,帳戶建立後您無法變更此設定。您以後無法啟用受限模式,也無法停用它。

如果您在政府區域部署了控制台代理,則該核取方塊已啟用且無法變更。這是因為限制模式是政府區域唯一支持的模式。

-

選擇*讓我們開始吧*。

-

控制台代理現在已安裝並設定到您的控制台組織。所有使用者都需要使用控制台代理執行個體的 IP 位址存取控制台。

向控制台提供您先前設定的權限。

步驟 3:向控制台代理提供權限

如果您是從 Azure Marketplace 或手動安裝的控制台代理,則需要授予您先前設定的權限。

如果您從 AWS Marketplace 部署了控制台代理,則這些步驟不適用,因為您在部署期間選擇了所需的 IAM 角色。

將您先前建立的 IAM 角色附加到安裝了控制台代理程式的 EC2 執行個體。

只有當您在 AWS 中手動安裝了控制台代理程式時,這些步驟才適用。對於 AWS Marketplace 部署,您已將控制台代理執行個體與包含所需權限的 IAM 角色關聯。

-

前往 Amazon EC2 主控台。

-

選擇*實例*。

-

選擇控制台代理實例。

-

選擇*操作>安全性>修改 IAM 角色*。

-

選擇 IAM 角色並選擇 更新 IAM 角色。

向NetApp Console提供具有所需權限的 IAM 使用者的 AWS 存取金鑰。

-

選擇“管理 > 憑證”。

-

選擇*組織憑證*。

-

選擇“新增憑證”並按照精靈中的步驟操作。

-

憑證位置:選擇*Amazon Web Services > 代理程式。

-

定義憑證:輸入 AWS 存取金鑰和金鑰。

-

市場訂閱:透過立即訂閱或選擇現有訂閱將市場訂閱與這些憑證關聯。

-

審核:確認有關新憑證的詳細資訊並選擇*新增*。

-

前往 Azure 入口網站並將 Azure 自訂角色指派給一個或多個訂閱的控制台代理虛擬機器。

-

從 Azure 入口網站開啟「訂閱」服務並選擇您的訂閱。

從*訂閱*服務分配角色很重要,因為這指定了訂閱等級的角色分配範圍。 _範圍_定義了存取適用的資源集。如果您在不同層級(例如,虛擬機器層級)指定範圍,則您在NetApp Console內完成操作的能力將受到影響。

-

選擇*存取控制 (IAM)* > 新增 > 新增角色分配。

-

在*角色*標籤中,選擇*控制台操作員*角色並選擇*下一步*。

控制台操作員是策略中提供的預設名稱。如果您為角色選擇了不同的名稱,請選擇該名稱。 -

在「成員」標籤中,完成以下步驟:

-

指派對*託管身分*的存取權限。

-

選擇“選擇成員”,選擇建立控制台代理虛擬機器的訂閱,在“託管識別”下,選擇“虛擬機器”,然後選擇控制台代理虛擬機器。

-

選擇*選擇*。

-

選擇“下一步”。

-

選擇*審閱+分配*。

-

如果要管理其他 Azure 訂閱中的資源,請切換到該訂閱,然後重複這些步驟。

-

向NetApp Console提供您先前設定的 Azure 服務主體的憑證。

-

選擇“管理 > 憑證”。

-

選擇“新增憑證”並按照精靈中的步驟操作。

-

憑證位置:選擇*Microsoft Azure > 代理程式*。

-

定義憑證:輸入有關授予所需權限的 Microsoft Entra 服務主體的資訊:

-

應用程式(客戶端)ID

-

目錄(租戶)ID

-

客戶端密鑰

-

-

市場訂閱:透過立即訂閱或選擇現有訂閱將市場訂閱與這些憑證關聯。

-

審核:確認有關新憑證的詳細資訊並選擇*新增*。

-

NetApp Console現在具有代表您在 Azure 中執行操作所需的權限。

將服務帳戶與控制台代理 VM 關聯。

-

前往 Google Cloud 入口網站並將服務帳戶指派給控制台代理程式 VM 執行個體。

-

如果您想管理其他專案中的資源,請透過將具有控制台代理角色的服務帳戶新增至該專案來授予存取權限。您需要對每個項目重複此步驟。