Verwenden der Identitätsföderation

Änderungen vorschlagen

Änderungen vorschlagen

Durch die Verwendung der Identitätsföderation lässt sich das Einrichten von Mandantengruppen und Benutzern beschleunigen und Mandantenbenutzer können sich mit vertrauten Anmeldeinformationen beim Mandantenkonto anmelden.

Konfigurieren der Identitätsföderation für den Mandantenmanager

Sie können die Identitätsföderation für den Mandantenmanager konfigurieren, wenn Sie Mandantengruppen und Benutzer in einem anderen System wie Active Directory, Azure Active Directory (Azure AD), OpenLDAP oder Oracle Directory Server verwalten möchten.

-

Sie sind beim Tenant Manager angemeldet mit einem"unterstützter Webbrowser" .

-

Sie gehören einer Benutzergruppe an, die über die"Root-Zugriffsberechtigung" .

-

Sie verwenden Active Directory, Azure AD, OpenLDAP oder Oracle Directory Server als Identitätsanbieter.

Wenn Sie einen LDAP v3-Dienst verwenden möchten, der nicht aufgeführt ist, wenden Sie sich an den technischen Support. -

Wenn Sie OpenLDAP verwenden möchten, müssen Sie den OpenLDAP-Server konfigurieren. Sehen Richtlinien zum Konfigurieren des OpenLDAP-Servers .

-

Wenn Sie Transport Layer Security (TLS) für die Kommunikation mit dem LDAP-Server verwenden möchten, muss der Identitätsanbieter TLS 1.2 oder 1.3 verwenden. Sehen "Unterstützte Verschlüsselungen für ausgehende TLS-Verbindungen" .

Ob Sie einen Identitätsföderationsdienst für Ihren Mandanten konfigurieren können, hängt davon ab, wie Ihr Mandantenkonto eingerichtet wurde. Ihr Mandant nutzt möglicherweise den für den Grid Manager konfigurierten Identitätsföderationsdienst gemeinsam. Wenn diese Meldung beim Zugriff auf die Seite „Identitätsföderation“ angezeigt wird, können Sie für diesen Mandanten keine separate föderierte Identitätsquelle konfigurieren.

Konfiguration eingeben

Wenn Sie die Identifizierungsföderation konfigurieren, geben Sie die Werte an, die StorageGRID für die Verbindung mit einem LDAP-Dienst benötigt.

-

Wählen Sie ZUGRIFFSVERWALTUNG > Identitätsföderation.

-

Wählen Sie Identitätsföderation aktivieren.

-

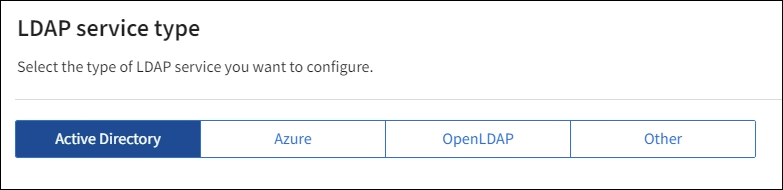

Wählen Sie im Abschnitt „LDAP-Diensttyp“ den Typ des LDAP-Dienstes aus, den Sie konfigurieren möchten.

Wählen Sie Andere aus, um Werte für einen LDAP-Server zu konfigurieren, der Oracle Directory Server verwendet.

-

Wenn Sie Sonstige ausgewählt haben, füllen Sie die Felder im Abschnitt „LDAP-Attribute“ aus. Andernfalls fahren Sie mit dem nächsten Schritt fort.

-

Eindeutiger Benutzername: Der Name des Attributs, das die eindeutige Kennung eines LDAP-Benutzers enthält. Dieses Attribut ist gleichbedeutend mit

sAMAccountNamefür Active Directory unduidfür OpenLDAP. Wenn Sie Oracle Directory Server konfigurieren, geben Sie einuid. -

Benutzer-UUID: Der Name des Attributs, das die permanente eindeutige Kennung eines LDAP-Benutzers enthält. Dieses Attribut ist gleichbedeutend mit

objectGUIDfür Active Directory undentryUUIDfür OpenLDAP. Wenn Sie Oracle Directory Server konfigurieren, geben Sie einnsuniqueid. Der Wert jedes Benutzers für das angegebene Attribut muss eine 32-stellige Hexadezimalzahl im 16-Byte- oder Zeichenfolgenformat sein, wobei Bindestriche ignoriert werden. -

Eindeutiger Gruppenname: Der Name des Attributs, das die eindeutige Kennung einer LDAP-Gruppe enthält. Dieses Attribut ist gleichbedeutend mit

sAMAccountNamefür Active Directory undcnfür OpenLDAP. Wenn Sie Oracle Directory Server konfigurieren, geben Sie eincn. -

Gruppen-UUID: Der Name des Attributs, das die permanente eindeutige Kennung einer LDAP-Gruppe enthält. Dieses Attribut ist gleichbedeutend mit

objectGUIDfür Active Directory undentryUUIDfür OpenLDAP. Wenn Sie Oracle Directory Server konfigurieren, geben Sie einnsuniqueid. Der Wert jeder Gruppe für das angegebene Attribut muss eine 32-stellige Hexadezimalzahl im 16-Byte- oder Zeichenfolgenformat sein, wobei Bindestriche ignoriert werden.

-

-

Geben Sie für alle LDAP-Diensttypen die erforderlichen LDAP-Server- und Netzwerkverbindungsinformationen im Abschnitt „LDAP-Server konfigurieren“ ein.

-

Hostname: Der vollqualifizierte Domänenname (FQDN) oder die IP-Adresse des LDAP-Servers.

-

Port: Der Port, der für die Verbindung mit dem LDAP-Server verwendet wird.

Der Standardport für STARTTLS ist 389 und der Standardport für LDAPS ist 636. Sie können jedoch jeden Port verwenden, solange Ihre Firewall richtig konfiguriert ist. -

Benutzername: Der vollständige Pfad des Distinguished Name (DN) für den Benutzer, der eine Verbindung zum LDAP-Server herstellt.

Für Active Directory können Sie auch den Down-Level-Anmeldenamen oder den Benutzerprinzipalnamen angeben.

Der angegebene Benutzer muss über die Berechtigung zum Auflisten von Gruppen und Benutzern sowie zum Zugriff auf die folgenden Attribute verfügen:

-

sAMAccountName`oder `uid -

objectGUID,entryUUID, odernsuniqueid -

cn -

memberOf`oder `isMemberOf -

Active Directory:

objectSid,primaryGroupID,userAccountControl, UnduserPrincipalName -

Azurblau:

accountEnabledUnduserPrincipalName

-

-

Passwort: Das mit dem Benutzernamen verknüpfte Passwort.

Wenn Sie das Passwort in Zukunft ändern, müssen Sie es auf dieser Seite aktualisieren. -

Gruppen-Basis-DN: Der vollständige Pfad des Distinguished Name (DN) für einen LDAP-Unterbaum, in dem Sie nach Gruppen suchen möchten. Im Active Directory-Beispiel (unten) können alle Gruppen, deren Distinguished Name relativ zum Basis-DN ist (DC=storagegrid,DC=example,DC=com), als föderierte Gruppen verwendet werden.

Die Werte für den eindeutigen Gruppennamen müssen innerhalb des Gruppen-Basis-DN, zu dem sie gehören, eindeutig sein. -

Benutzerbasis-DN: Der vollständige Pfad des Distinguished Name (DN) eines LDAP-Unterbaums, in dem Sie nach Benutzern suchen möchten.

Die Werte für den Eindeutigen Benutzernamen müssen innerhalb des Benutzerbasis-DN, zu dem sie gehören, eindeutig sein. -

Bind-Benutzernamenformat (optional): Das Standardbenutzernamenmuster, das StorageGRID verwenden soll, wenn das Muster nicht automatisch ermittelt werden kann.

Es wird empfohlen, das Bind-Benutzernamenformat anzugeben, da dies Benutzern die Anmeldung ermöglichen kann, wenn StorageGRID keine Bindung mit dem Dienstkonto herstellen kann.

Geben Sie eines dieser Muster ein:

-

UserPrincipalName-Muster (Active Directory und Azure):

[USERNAME]@example.com -

Downlevel-Anmeldenamenmuster (Active Directory und Azure):

example\[USERNAME] -

Muster für eindeutige Namen:

CN=[USERNAME],CN=Users,DC=example,DC=comFügen Sie [BENUTZERNAME] genau wie geschrieben ein.

-

-

-

Wählen Sie im Abschnitt „Transport Layer Security (TLS)“ eine Sicherheitseinstellung aus.

-

STARTLS verwenden: Verwenden Sie STARTTLS, um die Kommunikation mit dem LDAP-Server zu sichern. Dies ist die empfohlene Option für Active Directory, OpenLDAP oder Andere, aber diese Option wird für Azure nicht unterstützt.

-

LDAPS verwenden: Die Option LDAPS (LDAP über SSL) verwendet TLS, um eine Verbindung zum LDAP-Server herzustellen. Sie müssen diese Option für Azure auswählen.

-

TLS nicht verwenden: Der Netzwerkverkehr zwischen dem StorageGRID -System und dem LDAP-Server wird nicht gesichert. Diese Option wird für Azure nicht unterstützt.

Die Verwendung der Option TLS nicht verwenden wird nicht unterstützt, wenn Ihr Active Directory-Server die LDAP-Signierung erzwingt. Sie müssen STARTTLS oder LDAPS verwenden.

-

-

Wenn Sie STARTTLS oder LDAPS ausgewählt haben, wählen Sie das Zertifikat aus, das zum Sichern der Verbindung verwendet wird.

-

CA-Zertifikat des Betriebssystems verwenden: Verwenden Sie das standardmäßig auf dem Betriebssystem installierte Grid-CA-Zertifikat, um Verbindungen zu sichern.

-

Benutzerdefiniertes CA-Zertifikat verwenden: Verwenden Sie ein benutzerdefiniertes Sicherheitszertifikat.

Wenn Sie diese Einstellung auswählen, kopieren Sie das benutzerdefinierte Sicherheitszertifikat und fügen Sie es in das Textfeld „CA-Zertifikat“ ein.

-

Testen Sie die Verbindung und speichern Sie die Konfiguration

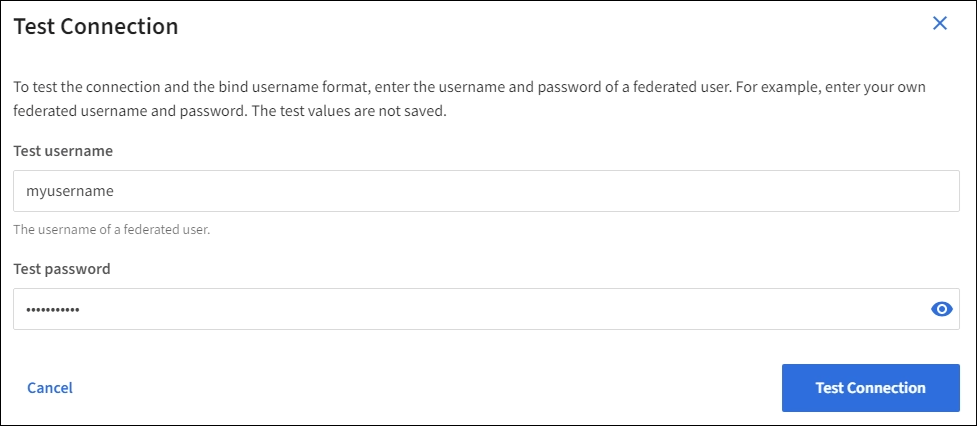

Nachdem Sie alle Werte eingegeben haben, müssen Sie die Verbindung testen, bevor Sie die Konfiguration speichern können. StorageGRID überprüft die Verbindungseinstellungen für den LDAP-Server und das Bind-Benutzernamenformat, falls Sie eines angegeben haben.

-

Wählen Sie Verbindung testen.

-

Wenn Sie kein Bind-Benutzernamenformat angegeben haben:

-

Bei gültigen Verbindungseinstellungen wird die Meldung „Verbindungstest erfolgreich“ angezeigt. Wählen Sie Speichern, um die Konfiguration zu speichern.

-

Bei ungültigen Verbindungseinstellungen erscheint die Meldung „Testverbindung konnte nicht hergestellt werden“. Wählen Sie Schließen. Beheben Sie dann alle Probleme und testen Sie die Verbindung erneut.

-

-

Wenn Sie ein Bind-Benutzernamenformat angegeben haben, geben Sie den Benutzernamen und das Kennwort eines gültigen Verbundbenutzers ein.

Geben Sie beispielsweise Ihren eigenen Benutzernamen und Ihr eigenes Passwort ein. Verwenden Sie im Benutzernamen keine Sonderzeichen wie @ oder /.

-

Bei gültigen Verbindungseinstellungen wird die Meldung „Verbindungstest erfolgreich“ angezeigt. Wählen Sie Speichern, um die Konfiguration zu speichern.

-

Wenn die Verbindungseinstellungen, das Bind-Benutzernamenformat oder der Testbenutzername und das Testkennwort ungültig sind, wird eine Fehlermeldung angezeigt. Beheben Sie alle Probleme und testen Sie die Verbindung erneut.

-

Synchronisierung mit Identitätsquelle erzwingen

Das StorageGRID -System synchronisiert regelmäßig föderierte Gruppen und Benutzer aus der Identitätsquelle. Sie können den Start der Synchronisierung erzwingen, wenn Sie Benutzerberechtigungen so schnell wie möglich aktivieren oder einschränken möchten.

-

Gehen Sie zur Seite „Identitätsföderation“.

-

Wählen Sie oben auf der Seite Sync-Server aus.

Der Synchronisierungsvorgang kann je nach Umgebung einige Zeit in Anspruch nehmen.

Die Warnung Fehler bei der Synchronisierung der Identitätsföderation wird ausgelöst, wenn beim Synchronisieren föderierter Gruppen und Benutzer aus der Identitätsquelle ein Problem auftritt.

Identitätsföderation deaktivieren

Sie können die Identitätsföderation für Gruppen und Benutzer vorübergehend oder dauerhaft deaktivieren. Wenn die Identitätsföderation deaktiviert ist, findet keine Kommunikation zwischen StorageGRID und der Identitätsquelle statt. Alle von Ihnen konfigurierten Einstellungen bleiben jedoch erhalten, sodass Sie die Identitätsföderation in Zukunft problemlos wieder aktivieren können.

Bevor Sie die Identitätsföderation deaktivieren, sollten Sie Folgendes beachten:

-

Verbundbenutzer können sich nicht anmelden.

-

Verbundbenutzer, die derzeit angemeldet sind, behalten den Zugriff auf das StorageGRID -System, bis ihre Sitzung abläuft, können sich nach Ablauf ihrer Sitzung jedoch nicht mehr anmelden.

-

Es findet keine Synchronisierung zwischen dem StorageGRID -System und der Identitätsquelle statt und es werden keine Warnungen für Konten ausgelöst, die nicht synchronisiert wurden.

-

Das Kontrollkästchen Identitätsföderation aktivieren ist deaktiviert, wenn Single Sign-On (SSO) auf Aktiviert oder Sandbox-Modus eingestellt ist. Der SSO-Status auf der Single Sign-On-Seite muss Deaktiviert sein, bevor Sie die Identitätsföderation deaktivieren können. Sehen "Deaktivieren der einmaligen Anmeldung" .

-

Gehen Sie zur Seite „Identitätsföderation“.

-

Deaktivieren Sie das Kontrollkästchen Identitätsföderation aktivieren.

Richtlinien zum Konfigurieren des OpenLDAP-Servers

Wenn Sie einen OpenLDAP-Server für die Identitätsföderation verwenden möchten, müssen Sie bestimmte Einstellungen auf dem OpenLDAP-Server konfigurieren.

|

Bei Identitätsquellen, die nicht ActiveDirectory oder Azure sind, blockiert StorageGRID den S3-Zugriff für extern deaktivierte Benutzer nicht automatisch. Um den S3-Zugriff zu blockieren, löschen Sie alle S3-Schlüssel für den Benutzer oder entfernen Sie den Benutzer aus allen Gruppen. |

Memberof- und Refint-Overlays

Die Memberof- und Refint-Overlays sollten aktiviert sein. Weitere Informationen finden Sie in den Anweisungen zur umgekehrten Pflege von Gruppenmitgliedschaften imhttp://www.openldap.org/doc/admin24/index.html["OpenLDAP-Dokumentation: Administratorhandbuch Version 2.4"^] .

Indizierung

Sie müssen die folgenden OpenLDAP-Attribute mit den angegebenen Indexschlüsselwörtern konfigurieren:

-

olcDbIndex: objectClass eq -

olcDbIndex: uid eq,pres,sub -

olcDbIndex: cn eq,pres,sub -

olcDbIndex: entryUUID eq

Stellen Sie außerdem sicher, dass die in der Hilfe für den Benutzernamen genannten Felder für eine optimale Leistung indiziert sind.

Informationen zur umgekehrten Pflege von Gruppenmitgliedschaften finden Sie imhttp://www.openldap.org/doc/admin24/index.html["OpenLDAP-Dokumentation: Administratorhandbuch Version 2.4"^] .