Implementar el agente de consola en modo restringido

Sugerir cambios

Sugerir cambios

Implemente el agente de consola en modo restringido para poder usar la NetApp Console con conectividad saliente limitada. Para comenzar, instale el agente de la consola, configúrelo accediendo a la interfaz de usuario que se ejecuta en el agente de la consola y luego proporcione los permisos de nube que configuró previamente.

Paso 1: Instalar el agente de la consola

Instale el agente de consola desde el marketplace de su proveedor de nube o manualmente en un host Linux.

Debes tener preparado tu entorno antes de instalar el agente de consola. Puede instalarlo desde AWS Marketplace, desde Azure Marketplace o manualmente en su propio host Linux que se ejecute en AWS, Azure o Google Cloud.

Tenga lo siguiente:

-

Una VPC y una subred que cumple con los requisitos de red.

-

Una función de IAM con una política adjunta que incluye los permisos necesarios para el agente de la consola.

-

Permisos para suscribirse y cancelar la suscripción a AWS Marketplace para su usuario de IAM.

-

Una comprensión de los requisitos de CPU y RAM para el agente.

-

Un par de claves para la instancia EC2.

-

Ir a la "Listado de agentes de la NetApp Console en AWS Marketplace"

-

En la página de Marketplace, seleccione Continuar con la suscripción.

-

Para suscribirse al software, seleccione Aceptar términos.

El proceso de suscripción puede tardar unos minutos.

-

Una vez completado el proceso de suscripción, seleccione Continuar a la configuración.

-

En la página Configurar este software, asegúrese de haber seleccionado la región correcta y luego seleccione Continuar con el inicio.

-

En la página Iniciar este software, en Elegir acción, seleccione Iniciar a través de EC2 y luego seleccione Iniciar.

Utilice la consola EC2 para iniciar la instancia y adjuntar una función de IAM. Esto no es posible con la acción Iniciar desde sitio web.

-

Siga las instrucciones para configurar e implementar la instancia:

-

Nombre y etiquetas: Ingrese un nombre y etiquetas para la instancia.

-

Imágenes de aplicaciones y sistema operativo: omitir esta sección. La AMI del agente de consola ya está seleccionada.

-

Tipo de instancia: según la disponibilidad de la región, elija un tipo de instancia que cumpla con los requisitos de RAM y CPU (t3.2xlarge está preseleccionado y se recomienda).

-

Par de claves (inicio de sesión): seleccione el par de claves que desea utilizar para conectarse de forma segura a la instancia.

-

Configuración de red: edite la configuración de red según sea necesario:

-

Elija la VPC y la subred deseadas.

-

Especifique si la instancia debe tener una dirección IP pública.

-

Especifique la configuración del grupo de seguridad que habilite los métodos de conexión necesarios para la instancia del agente de consola: SSH, HTTP y HTTPS.

-

-

Configurar almacenamiento: mantenga el tamaño y el tipo de disco predeterminados para el volumen raíz.

Si desea habilitar el cifrado de Amazon EBS en el volumen raíz, seleccione Avanzado, expanda Volumen 1, seleccione Cifrado y luego elija una clave KMS.

-

Detalles avanzados: en Perfil de instancia de IAM, elija el rol de IAM que incluye los permisos necesarios para el agente de consola.

-

Resumen: Revise el resumen y seleccione Iniciar instancia.

-

AWS inicia el software con la configuración especificada. El agente de consola se implementa en aproximadamente cinco minutos.

Configurar la NetApp Console.

Tenga lo siguiente:

-

Una VPC y una subred que cumple con los requisitos de red.

-

Una función de IAM con una política adjunta que incluye los permisos necesarios para el agente de la consola.

-

Permisos para suscribirse y cancelar la suscripción a AWS Marketplace para su usuario de IAM.

-

Un par de claves para la instancia EC2.

-

Vaya a la oferta del agente de NetApp Console en AWS Marketplace.

-

Abra el servicio EC2 y seleccione Iniciar instancia.

-

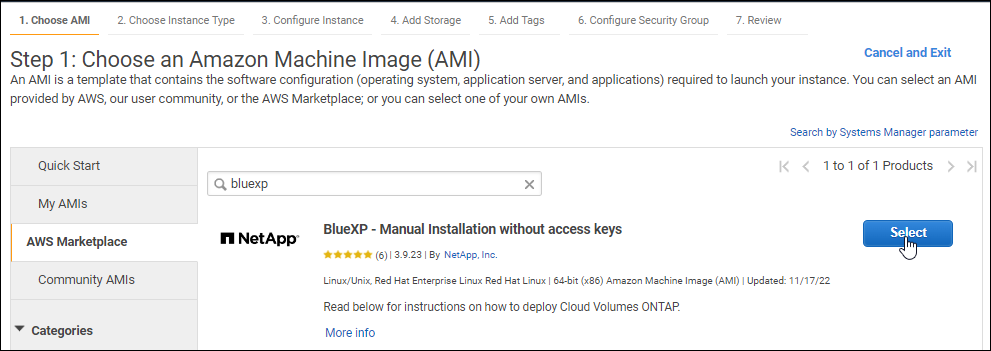

Seleccione AWS Marketplace.

-

Busque NetApp Console y seleccione la oferta.

-

Seleccione Continuar.

-

-

Siga las instrucciones para configurar e iniciar la instancia:

-

Elija un tipo de instancia: según la disponibilidad de la región, elija uno de los tipos de instancia admitidos (se recomienda t3.2xlarge).

-

Configurar detalles de la instancia: seleccione una VPC y una subred, elija la función de IAM que creó en el paso 1, habilite la protección de terminación (recomendado) y elija cualquier otra opción de configuración que cumpla con sus requisitos.

-

Agregar almacenamiento: mantiene las opciones de almacenamiento predeterminadas.

-

Agregar etiquetas: Ingrese etiquetas para la instancia, si lo desea.

-

Configurar grupo de seguridad: especifique los métodos de conexión necesarios para la instancia del agente de consola: SSH, HTTP y HTTPS.

-

Revisar: Revise sus selecciones y seleccione Iniciar.

-

AWS inicia el software con la configuración especificada. El agente de consola se implementa en aproximadamente cinco minutos.

Configurar la consola.

Debes tener lo siguiente:

-

Una red virtual y una subred que cumple con los requisitos de red.

-

Un rol personalizado de Azure que incluye los permisos necesarios para el agente de consola.

-

Vaya a la página de la máquina virtual del agente de la NetApp Console en Azure Marketplace.

-

Seleccione Obtenerlo ahora y luego seleccione Continuar.

-

Desde el portal de Azure, seleccione Crear y siga los pasos para configurar la máquina virtual.

Tenga en cuenta lo siguiente al configurar la máquina virtual:

-

Tamaño de VM: elija un tamaño de VM que cumpla con los requisitos de CPU y RAM. Recomendamos Standard_D8s_v3.

-

Discos: El agente de consola puede funcionar de manera óptima con discos HDD o SSD.

-

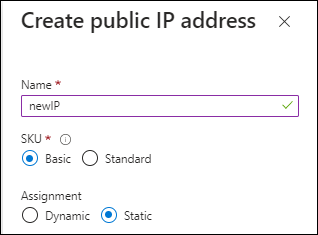

IP pública: para utilizar una dirección IP pública con la máquina virtual del agente de consola, seleccione un SKU básico.

Si utiliza una dirección IP de SKU estándar, la consola utiliza la dirección IP privada del agente de la consola, en lugar de la IP pública. Si la máquina que utiliza para acceder a la consola no puede alcanzar la dirección IP privada, la consola no funciona.

-

Grupo de seguridad de red: el agente de consola requiere conexiones entrantes mediante SSH, HTTP y HTTPS.

-

Identidad: En Administración, seleccione Habilitar identidad administrada asignada por el sistema.

Una identidad administrada permite que la máquina virtual del agente de consola se identifique con Microsoft Entra ID sin credenciales. "Obtenga más información sobre las identidades administradas para los recursos de Azure" .

-

-

En la página Revisar + crear, revise sus selecciones y seleccione Crear para iniciar la implementación.

Azure implementa la máquina virtual con la configuración especificada. La máquina virtual y el software del agente de consola deberían ejecutarse en aproximadamente cinco minutos.

Configurar la NetApp Console.

Puede instalar el agente de consola manualmente en su propio host Linux que se ejecuta en AWS, Azure o Google Cloud.

Debes tener lo siguiente:

-

Privilegios de root para instalar el agente de consola.

-

Detalles sobre un servidor proxy, si se requiere un proxy para el acceso a Internet desde el agente de la consola.

Tiene la opción de configurar un servidor proxy después de la instalación, pero para hacerlo es necesario reiniciar el agente de la consola.

-

Un certificado firmado por una CA, si el servidor proxy usa HTTPS o si el proxy es un proxy interceptor.

|

No es posible configurar un certificado para un servidor proxy transparente al instalar manualmente el agente de consola. Si necesita configurar un certificado para un servidor proxy transparente, debe utilizar la Consola de mantenimiento después de la instalación. Obtén más información sobre "Consola de mantenimiento del agente". |

-

Debe deshabilitar la comprobación de configuración que verifica la conectividad saliente durante la instalación. La instalación manual falla si esta comprobación no está deshabilitada."Aprenda cómo deshabilitar las comprobaciones de configuración para instalaciones manuales."

-

Dependiendo de su sistema operativo, se requiere Podman o Docker Engine antes de instalar el agente de consola.

Después de la instalación, el agente de consola se actualiza automáticamente si hay una nueva versión disponible.

-

Si las variables del sistema http_proxy o https_proxy están configuradas en el host, elimínelas:

unset http_proxy unset https_proxySi no elimina estas variables del sistema, la instalación fallará.

-

Descargue el software del agente de consola y luego cópielo al host Linux. Puede descargarlo desde la NetApp Console o desde el sitio de soporte de NetApp .

-

NetApp Console: vaya a Agentes > Administración > Implementar agente > Local > Instalación manual.

Elija descargar los archivos de instalación del agente o una URL a los archivos.

-

Sitio de soporte de NetApp (necesario si aún no tiene acceso a la consola) "Sitio de soporte de NetApp" ,

-

-

Asignar permisos para ejecutar el script.

chmod +x NetApp_Console_Agent_Cloud_<version>Donde <versión> es la versión del agente de consola que descargó.

-

Si realiza la instalación en un entorno de nube gubernamental, desactive las comprobaciones de configuración."Aprenda cómo deshabilitar las comprobaciones de configuración para instalaciones manuales."

-

Ejecute el script de instalación.

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>Tendrás que añadir información del proxy si tu red requiere un proxy para acceder a internet. Puedes añadir un proxy explícito durante la instalación. Los parámetros

--proxyy--cacertson opcionales y no se te pedirá que los añadas. Si tienes un servidor proxy explícito, tendrás que ingresar los parámetros como se muestra.

|

Si quieres configurar un proxy transparente, puedes hacerlo después de la instalación. "Obtenga información sobre la consola de mantenimiento del agente." |

+

A continuación se muestra un ejemplo de configuración de un servidor proxy explícito con un certificado firmado por una CA:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy configura el agente de Console para usar un servidor proxy HTTP o HTTPS usando uno de los siguientes formatos:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ Ten en cuenta lo siguiente:

+ El usuario puede ser un usuario local o un usuario de dominio. Para un usuario de dominio, debes usar el código ASCII para una \ como se muestra arriba. El agente de la Console no admite nombres de usuario ni contraseñas que incluyan el carácter @. Si la contraseña incluye cualquiera de los siguientes caracteres especiales, debes escapar ese carácter especial anteponiéndole una barra invertida: & o !

+ Por ejemplo:

+ http://bxpproxyuser:netapp1\!@dirección:3128

-

Si utilizó Podman, necesitará ajustar el puerto aardvark-dns.

-

SSH a la máquina virtual del agente de consola.

-

Abra el archivo podman /usr/share/containers/containers.conf y modifique el puerto elegido para el servicio DNS de Aardvark. Por ejemplo, cámbielo a 54.

vi /usr/share/containers/containers.confPor ejemplo:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

Reinicie la máquina virtual del agente de consola.

-

El agente de consola ahora está instalado. Al final de la instalación, el servicio del agente de consola (occm) se reinicia dos veces si especificó un servidor proxy.

Configurar la NetApp Console.

Paso 2: Configurar la NetApp Console

Cuando accede a la consola por primera vez, se le solicita que elija una organización para el agente de la consola y debe habilitar el modo restringido.

La persona que configura el agente de la consola debe iniciar sesión en la consola utilizando un inicio de sesión que no pertenezca a una organización de la consola.

Si su inicio de sesión está asociado con otra organización, deberá registrarse con un nuevo inicio de sesión. De lo contrario, no verá la opción para habilitar el modo restringido en la pantalla de configuración.

-

Abra un navegador web desde un host que tenga una conexión a la instancia del agente de consola e ingrese la siguiente URL del agente de consola que instaló.

-

Regístrese o inicie sesión en la NetApp Console.

-

Después de iniciar sesión, configure la consola:

-

Introduzca un nombre para el agente de consola.

-

Introduzca un nombre para una nueva organización de la consola.

-

Seleccione ¿Está ejecutando en un entorno seguro?

-

Seleccione Habilitar modo restringido en esta cuenta.

Tenga en cuenta que no puede cambiar esta configuración una vez creada la cuenta. No puedes habilitar el modo restringido más tarde ni puedes deshabilitarlo más tarde.

Si implementó el agente de consola en una región gubernamental, la casilla de verificación ya está habilitada y no se puede cambiar. Esto se debe a que el modo restringido es el único modo compatible en las regiones gubernamentales.

-

Seleccione Comencemos.

-

El agente de consola ahora está instalado y configurado con su organización de consola. Todos los usuarios deben acceder a la consola utilizando la dirección IP de la instancia del agente de la consola.

Proporcione a la consola los permisos que configuró previamente.

Paso 3: Proporcionar permisos al agente de la consola

Si instaló el agente de consola desde Azure Marketplace o manualmente, deberá otorgar los permisos que configuró anteriormente.

Estos pasos no se aplican si implementó el agente de consola desde AWS Marketplace porque eligió el rol de IAM requerido durante la implementación.

Adjunte la función IAM que creó previamente a la instancia EC2 donde instaló el agente de consola.

Estos pasos se aplican solo si instaló manualmente el agente de consola en AWS. Para las implementaciones de AWS Marketplace, ya asoció la instancia del agente de consola con un rol de IAM que incluye los permisos necesarios.

-

Vaya a la consola de Amazon EC2.

-

Seleccionar Instancias.

-

Seleccione la instancia del agente de consola.

-

Seleccione Acciones > Seguridad > Modificar rol de IAM.

-

Seleccione el rol de IAM y seleccione Actualizar rol de IAM.

Proporcione a la NetApp Console la clave de acceso de AWS para un usuario de IAM que tenga los permisos necesarios.

-

Seleccione Administración > Credenciales.

-

Seleccione Credenciales de la organización.

-

Seleccione Agregar credenciales y siga los pasos del asistente.

-

Ubicación de credenciales: seleccione *Amazon Web Services > Agente.

-

Definir credenciales: ingrese una clave de acceso de AWS y una clave secreta.

-

Suscripción al Marketplace: asocie una suscripción al Marketplace con estas credenciales suscribiéndose ahora o seleccionando una suscripción existente.

-

Revisar: Confirme los detalles sobre las nuevas credenciales y seleccione Agregar.

-

Vaya al portal de Azure y asigne el rol personalizado de Azure a la máquina virtual del agente de consola para una o más suscripciones.

-

Desde el Portal de Azure, abra el servicio Suscripciones y seleccione su suscripción.

Es importante asignar el rol desde el servicio Suscripciones porque esto especifica el alcance de la asignación del rol a nivel de suscripción. El scope define el conjunto de recursos al que se aplica el acceso. Si especifica un alcance en un nivel diferente (por ejemplo, en el nivel de máquina virtual), su capacidad para completar acciones desde la NetApp Console se verá afectada.

-

Seleccione Control de acceso (IAM) > Agregar > Agregar asignación de rol.

-

En la pestaña Rol, seleccione el rol Operador de consola y seleccione Siguiente.

Operador de consola es el nombre predeterminado proporcionado en la política. Si eligió un nombre diferente para el rol, seleccione ese nombre en su lugar. -

En la pestaña Miembros, complete los siguientes pasos:

-

Asignar acceso a una Identidad administrada.

-

Seleccione Seleccionar miembros, seleccione la suscripción en la que se creó la máquina virtual del agente de consola, en Identidad administrada, elija Máquina virtual y, luego, seleccione la máquina virtual del agente de consola.

-

Seleccionar Seleccionar.

-

Seleccione Siguiente.

-

Seleccione Revisar + asignar.

-

Si desea administrar recursos en suscripciones de Azure adicionales, cambie a esa suscripción y repita estos pasos.

-

Proporcione a la NetApp Console las credenciales para la entidad de servicio de Azure que configuró previamente.

-

Seleccione Administración > Credenciales.

-

Seleccione Agregar credenciales y siga los pasos del asistente.

-

Ubicación de credenciales: seleccione Microsoft Azure > Agente.

-

Definir credenciales: ingrese información sobre la entidad de servicio de Microsoft Entra que otorga los permisos necesarios:

-

ID de la aplicación (cliente)

-

ID de directorio (inquilino)

-

Secreto del cliente

-

-

Suscripción al Marketplace: asocie una suscripción al Marketplace con estas credenciales suscribiéndose ahora o seleccionando una suscripción existente.

-

Revisar: Confirme los detalles sobre las nuevas credenciales y seleccione Agregar.

-

La NetApp Console ahora tiene los permisos que necesita para realizar acciones en Azure en su nombre.

Asocie la cuenta de servicio con la máquina virtual del agente de consola.

-

Vaya al portal de Google Cloud y asigne la cuenta de servicio a la instancia de VM del agente de consola.

-

Si desea administrar recursos en otros proyectos, otorgue acceso agregando la cuenta de servicio con el rol de agente de consola a ese proyecto. Necesitarás repetir este paso para cada proyecto.