Supervisar la salud de Keystone Collector

Sugerir cambios

Sugerir cambios

Puede supervisar el estado de Keystone Collector mediante cualquier sistema de supervisión que admita solicitudes HTTP. Monitorear la salud puede ayudar a garantizar que los datos estén disponibles en el panel de Keystone .

De forma predeterminada, los servicios de salud de Keystone no aceptan conexiones desde ninguna IP que no sea localhost. El punto final de salud de Keystone es /uber/health , y escucha en todas las interfaces del servidor Keystone Collector en el puerto 7777 . Cuando se realiza una consulta, se devuelve un código de estado de solicitud HTTP con una salida JSON desde el punto final como respuesta, que describe el estado del sistema Keystone Collector. El cuerpo JSON proporciona un estado de salud general del is_healthy atributo, que es un valor booleano; y una lista detallada de estados por componente para el component_details atributo. He aquí un ejemplo:

$ curl http://127.0.0.1:7777/uber/health

{"is_healthy": true, "component_details": {"vicmet": "Running", "ks-collector": "Running", "ks-billing": "Running", "chronyd": "Running"}}

Se devuelven estos códigos de estado:

-

200: indica que todos los componentes monitoreados están en buen estado

-

503: indica que uno o más componentes no están en buen estado

-

403: indica que el cliente HTTP que consulta el estado de salud no está en la lista permitida, que es una lista de CIDR de red permitidos. Para este estado no se devuelve ninguna información de salud. La lista permitir utiliza el método CIDR de red para controlar qué dispositivos de red tienen permitido consultar el sistema de salud de Keystone . Si recibe este error, agregue su sistema de monitoreo a la lista permitida desde * Keystone Collector management TUI > Configurar > Monitoreo de estado*.

|

Usuarios de Linux, tengan en cuenta este problema conocido:

Descripción del problema: Keystone Collector ejecuta una serie de contenedores como parte del sistema de medición de uso. Cuando el servidor Red Hat Enterprise Linux 8.x se fortalece con las políticas de las Guías de implementación técnica de seguridad (STIG) de la Agencia de sistemas de información de defensa de los EE. UU. (DISA), se ha observado de manera intermitente un problema conocido con fapolicyd (demonio de política de acceso a archivos). Este problema se identifica como"error 1907870" . Solución alternativa: hasta que Red Hat Enterprise lo resuelva, NetApp recomienda que solucione este problema instalando fapolicyd en modo permisivo. En/etc/fapolicyd/fapolicyd.conf , establece el valor de permissive = 1 .

|

Ver registros del sistema

Puede ver los registros del sistema de Keystone Collector para revisar la información del sistema y solucionar problemas mediante esos registros. Keystone Collector utiliza el sistema de registro journald del host, y los registros del sistema se pueden revisar a través de la utilidad del sistema estándar journalctl. Puede utilizar los siguientes servicios clave para examinar los registros:

-

colector ks

-

ks-salud

-

actualización automática de ks

El servicio principal de recopilación de datos ks-collector produce registros en formato JSON con un run-id atributo asociado con cada trabajo de recopilación de datos programado. El siguiente es un ejemplo de un trabajo exitoso para la recopilación de datos de uso estándar:

{"level":"info","time":"2022-10-31T05:20:01.831Z","caller":"light-collector/main.go:31","msg":"initialising light collector with run-id cdflm0f74cgphgfon8cg","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:04.624Z","caller":"ontap/service.go:215","msg":"223 volumes collected for cluster a2049dd4-bfcf-11ec-8500-00505695ce60","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:18.821Z","caller":"ontap/service.go:215","msg":"697 volumes collected for cluster 909cbacc-bfcf-11ec-8500-00505695ce60","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:41.598Z","caller":"ontap/service.go:215","msg":"7 volumes collected for cluster f7b9a30c-55dc-11ed-9c88-005056b3d66f","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.247Z","caller":"ontap/service.go:215","msg":"24 volumes collected for cluster a9e2dcff-ab21-11ec-8428-00a098ad3ba2","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.786Z","caller":"worker/collector.go:75","msg":"4 clusters collected","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.839Z","caller":"reception/reception.go:75","msg":"Sending file 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193648.tar.gz type=ontap to reception","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.840Z","caller":"reception/reception.go:76","msg":"File bytes 123425","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"reception/reception.go:99","msg":"uploaded usage file to reception with status 201 Created","run-id":"cdflm0f74cgphgfon8cg"}

El siguiente es un ejemplo de un trabajo exitoso para la recopilación de datos de desempeño opcional:

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:28","msg":"initialising MySql service at 10.128.114.214"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:55","msg":"Opening MySql db connection at server 10.128.114.214"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:39","msg":"Creating MySql db config object"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sla_reporting/service.go:69","msg":"initialising SLA service"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sla_reporting/service.go:71","msg":"SLA service successfully initialised"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"worker/collector.go:217","msg":"Performance data would be collected for timerange: 2022-10-31T10:24:52~2022-10-31T10:29:52"}

{"level":"info","time":"2022-10-31T05:21:31.385Z","caller":"worker/collector.go:244","msg":"New file generated: 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193651.tar.gz"}

{"level":"info","time":"2022-10-31T05:21:31.385Z","caller":"reception/reception.go:75","msg":"Sending file 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193651.tar.gz type=ontap-perf to reception","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:31.386Z","caller":"reception/reception.go:76","msg":"File bytes 17767","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:33.025Z","caller":"reception/reception.go:99","msg":"uploaded usage file to reception with status 201 Created","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:33.025Z","caller":"light-collector/main.go:88","msg":"exiting","run-id":"cdflm0f74cgphgfon8cg"}

Generar y recopilar paquetes de soporte

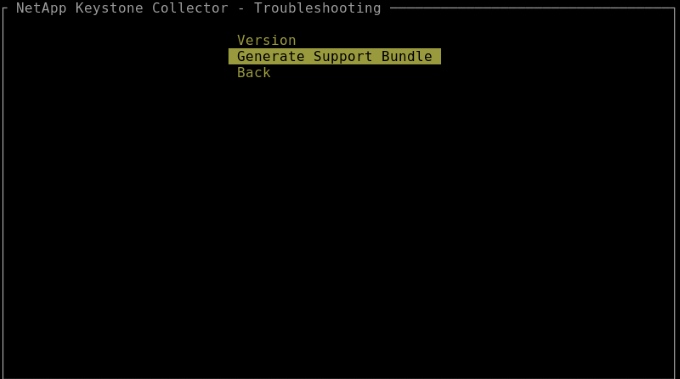

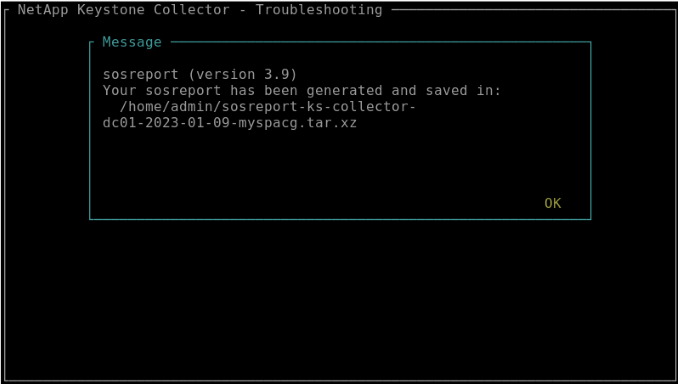

La interfaz de usuario (TUI) de Keystone Collector le permite generar paquetes de soporte y agregarlos a solicitudes de servicio para resolver problemas de soporte. Siga este procedimiento:

-

Inicie la utilidad TUI de administración de Keystone Collector:

$ keystone-collector-tui -

Vaya a Solución de problemas > Generar paquete de soporte.

-

Cuando se genera, se muestra la ubicación donde se guarda el paquete. Utilice FTP, SFTP o SCP para conectarse a la ubicación y descargar el archivo de registro a un sistema local.

-

Una vez descargado el archivo, puedes adjuntarlo al ticket de soporte de Keystone ServiceNow. Para obtener información sobre cómo recaudar fondos, consulte "Generación de solicitudes de servicio".