Configurer un serveur syslog externe

Suggérer des modifications

Suggérer des modifications

Si vous souhaitez enregistrer les journaux d'audit, les journaux d'application et les journaux d'événements de sécurité dans un emplacement en dehors de votre grille, utilisez cette procédure pour configurer un serveur syslog externe.

-

Vous êtes connecté au Grid Manager à l'aide d'un navigateur web pris en charge.

-

Vous disposez d'autorisations d'accès à la racine ou à la maintenance.

-

Vous disposez d'un serveur syslog avec la capacité de recevoir et stocker les fichiers journaux. Pour plus d'informations, voir Considérations relatives au serveur syslog externe.

-

Vous disposez des certifications serveur et client appropriées si vous prévoyez d'utiliser TLS ou RELP/TLS.

Si vous souhaitez envoyer des informations d'audit à un serveur syslog externe, vous devez d'abord configurer le serveur externe.

L'envoi d'informations d'audit à un serveur syslog externe vous permet de :

-

Collectez et gérez plus efficacement les informations d'audit, telles que les messages d'audit, les journaux d'application et les événements de sécurité

-

Réduisez le trafic réseau sur vos nœuds d'administration car les informations d'audit sont transférées directement des différents nœuds de stockage vers le serveur syslog externe, sans passer par un nœud d'administration

Lorsque les journaux sont envoyés à un serveur syslog externe, les journaux uniques supérieurs à 8192 octets sont tronqués à la fin du message pour se conformer aux limitations communes dans les implémentations de serveur syslog externes. Pour optimiser les options de restauration complète des données en cas de défaillance du serveur syslog externe, jusqu'à 20 Go de journaux locaux d'enregistrements d'audit (localaudit.log) sont conservés sur chaque nœud. Si les options de configuration disponibles dans cette procédure ne sont pas suffisamment flexibles pour répondre à vos besoins, des options de configuration supplémentaires peuvent être appliquées à l'aide de l'API privée audit-destinationsterminaux. Par exemple, il est possible d'utiliser différents serveurs syslog pour différents groupes de nœuds.

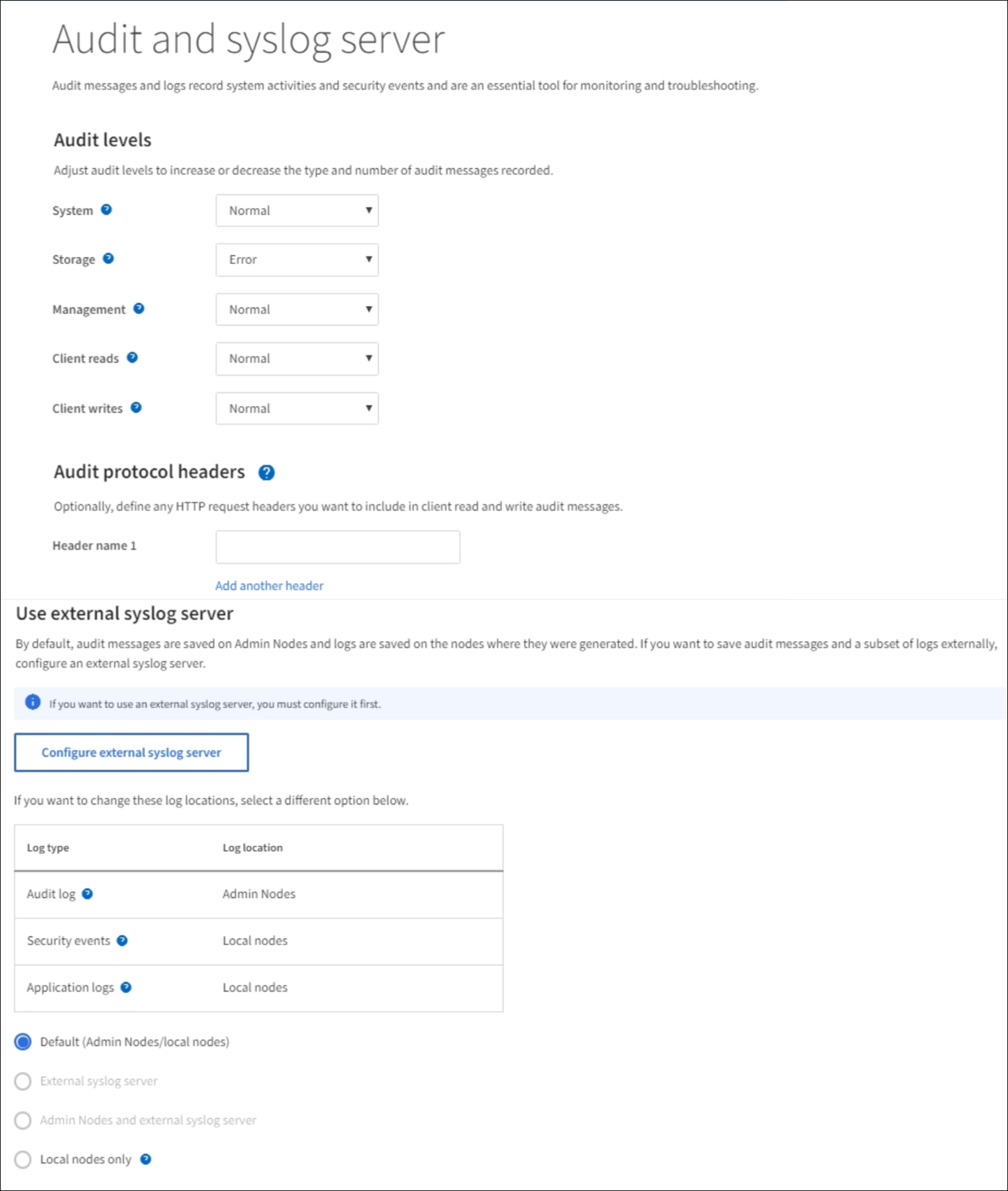

Accédez à l'assistant de configuration du serveur syslog

-

Sélectionnez CONFIGURATION surveillance Audit et serveur syslog.

-

Sur la page Audit and syslog Server, sélectionnez Configure External syslog Server. Si vous avez déjà configuré un serveur syslog externe, sélectionnez Modifier serveur syslog externe.

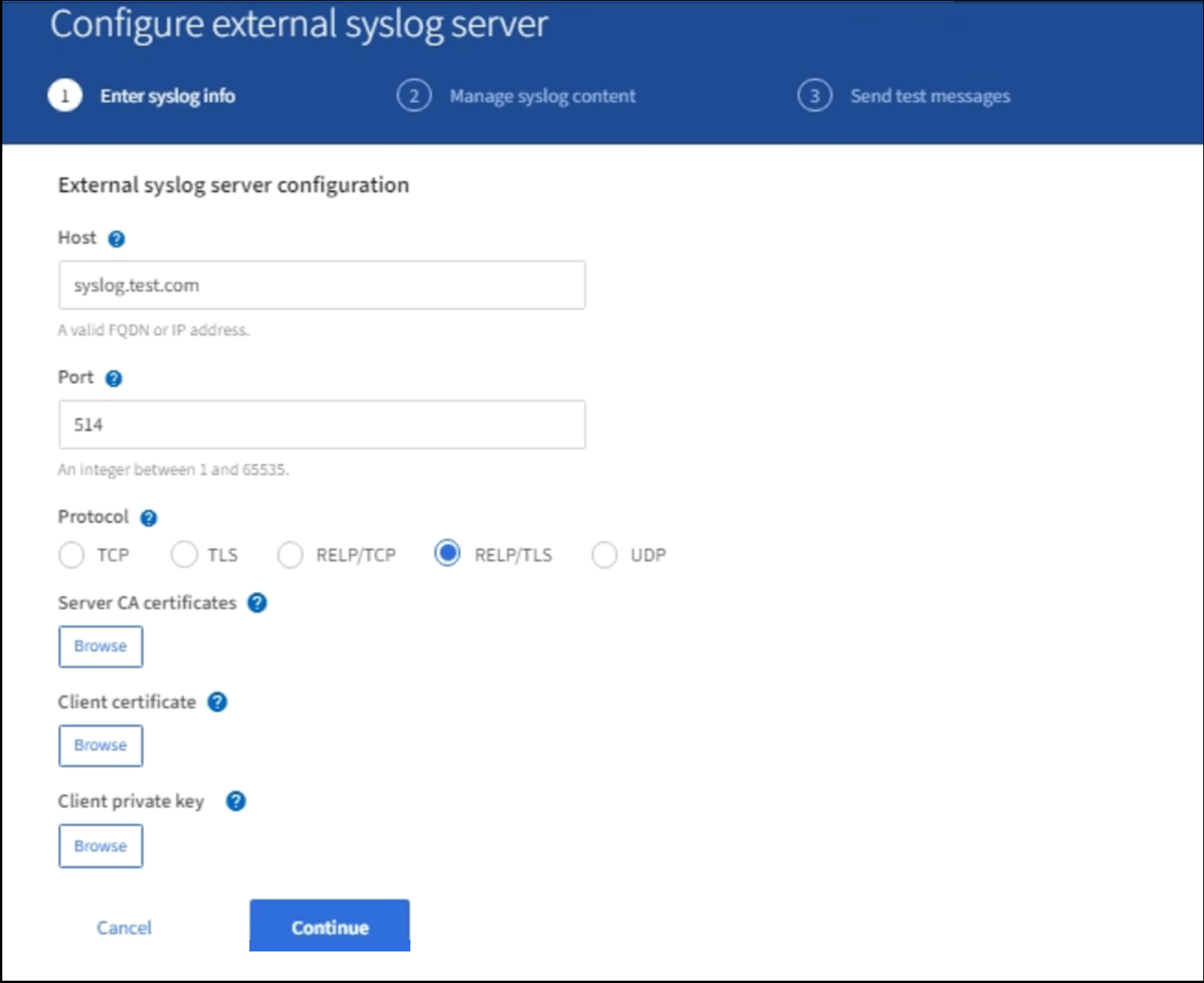

Entrez les informations du journal système

-

Saisissez un nom de domaine complet valide ou une adresse IPv4 ou IPv6 pour le serveur syslog externe dans le champ hôte.

-

Entrez le port de destination sur le serveur syslog externe (doit être un entier compris entre 1 et 65535). Le port par défaut est 514.

-

Sélectionnez le protocole utilisé pour envoyer les informations d'audit au serveur syslog externe.

TLS ou RELP/TLS est recommandé. Vous devez télécharger un certificat de serveur pour utiliser l'une de ces options.

L'utilisation de certificats permet de sécuriser les connexions entre votre grille et le serveur syslog externe. Pour plus d'informations, voir Utiliser les certificats de sécurité StorageGRID.

Toutes les options de protocole requièrent la prise en charge par le serveur syslog externe ainsi que sa configuration. Vous devez choisir une option compatible avec le serveur syslog externe.

Le protocole RELP (fiable Event Logging Protocol) étend la fonctionnalité du protocole syslog afin de fournir des messages d'événement fiables. L'utilisation de RELP peut aider à éviter la perte d'informations d'audit si votre serveur syslog externe doit redémarrer. -

Sélectionnez Continuer.

-

si vous avez sélectionné TLS ou RELP/TLS, téléchargez les certificats suivants :

-

Certificats CA serveur : un ou plusieurs certificats CA de confiance pour la vérification du serveur syslog externe (dans le codage PEM). Si omis, le certificat d'autorité de certification de la grille par défaut sera utilisé. Le fichier que vous téléchargez ici peut être un bundle CA.

-

Certificat client : certificat client pour l'authentification sur le serveur syslog externe (dans le codage PEM).

-

Clé privée client : clé privée pour le certificat client (dans le codage PEM).

Si vous utilisez un certificat client, vous devez également utiliser une clé privée client. Si vous fournissez une clé privée chiffrée, vous devez également fournir la phrase de passe. L'utilisation d'une clé privée chiffrée n'est pas un avantage majeur en matière de sécurité, car la clé et la phrase de passe doivent être stockées. Si elles sont disponibles, il est recommandé de recourir à une clé privée non chiffrée pour plus de simplicité. -

Sélectionnez Parcourir pour le certificat ou la clé que vous souhaitez utiliser.

-

Sélectionnez le fichier de certificat ou le fichier de clé.

-

Sélectionnez Ouvrir pour charger le fichier.

-

Une coche verte s'affiche en regard du nom du fichier de certificat ou de clé, vous informant qu'il a été téléchargé avec succès.

-

-

Sélectionnez Continuer.

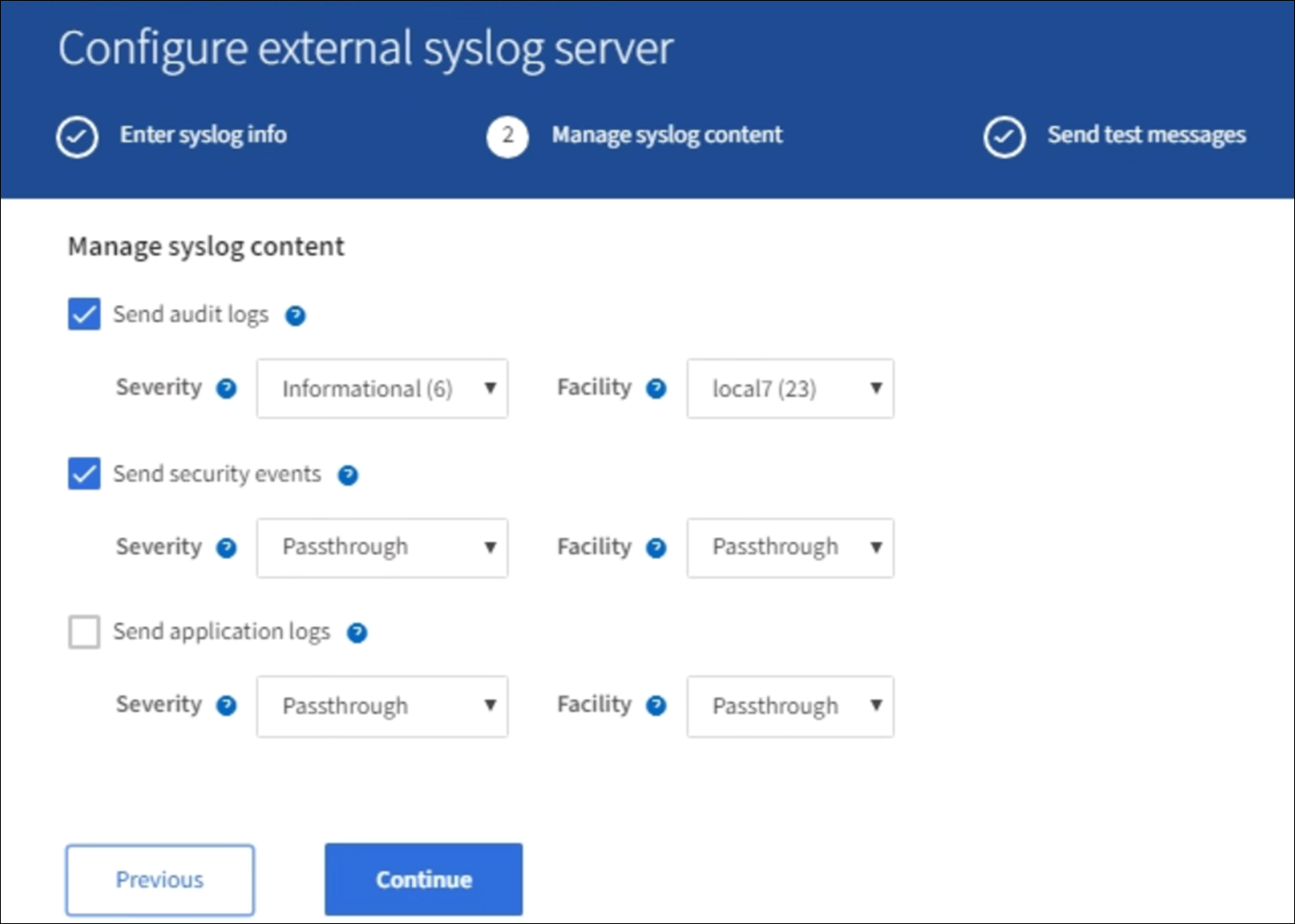

Gérer le contenu du journal système

-

Sélectionnez chaque type d'informations d'audit que vous souhaitez envoyer au serveur syslog externe.

-

Envoyer journaux d'audit : événements StorageGRID et activités système

-

Envoyer des événements de sécurité : événements de sécurité tels que lorsqu'un utilisateur non autorisé tente de se connecter ou qu'un utilisateur se connecte en tant que root

-

Envoyer les journaux d'application: Fichiers journaux utiles pour le dépannage, y compris:

-

bycast-err.log

-

bycast.log

-

jaeger.log

-

nms.log (nœuds d'administration uniquement)

-

prometheus.log

-

raft.log

-

hagroups.log

-

-

-

Utilisez les menus déroulants pour sélectionner la gravité et l'installation (type de message) de la catégorie d'informations d'audit que vous souhaitez envoyer.

Si vous sélectionnez Passthrough pour la gravité et l'installation, les informations envoyées au serveur syslog distant recevront la même gravité et les mêmes fonctions qu'lorsqu'il est connecté localement au nœud. La définition de l'installation et de la gravité peut vous aider à agréger les journaux de manière personnalisable pour faciliter l'analyse.

Pour plus d'informations sur les journaux du logiciel StorageGRID, consultez Journaux du logiciel StorageGRID. -

Pour gravité, sélectionnez passe-système si vous souhaitez que chaque message envoyé au syslog externe ait la même valeur de gravité que dans le syslog local.

Pour les journaux d'audit, si vous sélectionnez Passthrough, la gravité est « INFO ».

Pour les événements de sécurité, si vous sélectionnez Passthrough, les valeurs de gravité sont générées par la distribution linux sur les nœuds.

Pour les journaux d'application, si vous sélectionnez Passthrough, les niveaux de gravité varient entre 'info' et 'avis', selon le problème. Par exemple, l'ajout d'un serveur NTP et la configuration d'un groupe HA donnent la valeur « info », tandis que l'arrêt du service ssm ou rsm donne la valeur « notice ».

-

Si vous ne souhaitez pas utiliser la valeur de passage, sélectionnez une valeur de gravité comprise entre 0 et 7.

La valeur sélectionnée sera appliquée à tous les messages de ce type. Les informations sur les différents niveaux de gravité seront perdues lorsque vous choisissez de remplacer la gravité par une valeur fixe.

Gravité Description 0

Urgence : le système est inutilisable

1

Alerte : une action doit être effectuée immédiatement

2

Critique : conditions critiques

3

Erreur : conditions d'erreur

4

Avertissement : conditions d'avertissement

5

Remarque : condition normale mais significative

6

Information : messages d'information

7

Débogage : messages de niveau débogage

-

Pour Facility, sélectionnez Passthrough si vous souhaitez que chaque message envoyé au syslog externe ait la même valeur que dans le syslog local.

Pour les journaux d'audit, si vous sélectionnez Passthrough, la fonction envoyée au serveur syslog externe est « local7 ».

Pour les événements de sécurité, si vous sélectionnez passe-système, les valeurs de l'établissement sont générées par la distribution linux sur les nœuds.

Pour les journaux d'application, si vous sélectionnez passe-système, les journaux d'application envoyés au serveur syslog externe ont les valeurs d'installation suivantes :

Journal de l'application Valeur passe-système bycast.log

utilisateur ou démon

bycast-err.log

utilisateur, démon, local3 ou local4

jaeger.log

localis2

nms.log

local3

prometheus.log

local4

raft.log

local5

hagroups.log

local6

-

Si vous ne souhaitez pas utiliser la valeur de passage, sélectionnez la valeur de l'établissement entre 0 et 23.

La valeur sélectionnée sera appliquée à tous les messages de ce type. Les informations sur les différentes installations seront perdues lorsque vous choisissez de remplacer l'établissement par une valeur fixe.

Installation Description 0

kern (messages du noyau)

1

utilisateur (messages de niveau utilisateur)

2

e-mail

3

démon (démons système)

4

auth (messages de sécurité/d'autorisation)

5

syslog (messages générés en interne par syslogd)

6

lpr (sous-système d'imprimante ligne)

7

news (sous-système d'informations réseau)

8

UCP

9

cron (démon d'horloge)

10

sécurité (messages de sécurité/d'autorisation)

11

FTP

12

NTP

13

audit journal (audit du journal)

14

alerte journal (alerte de journal)

15

horloge (démon d'horloge)

16

localis0

17

local1

18

localis2

19

local3

20

local4

21

local5

22

local6

23

localis7

-

-

Sélectionnez Continuer.

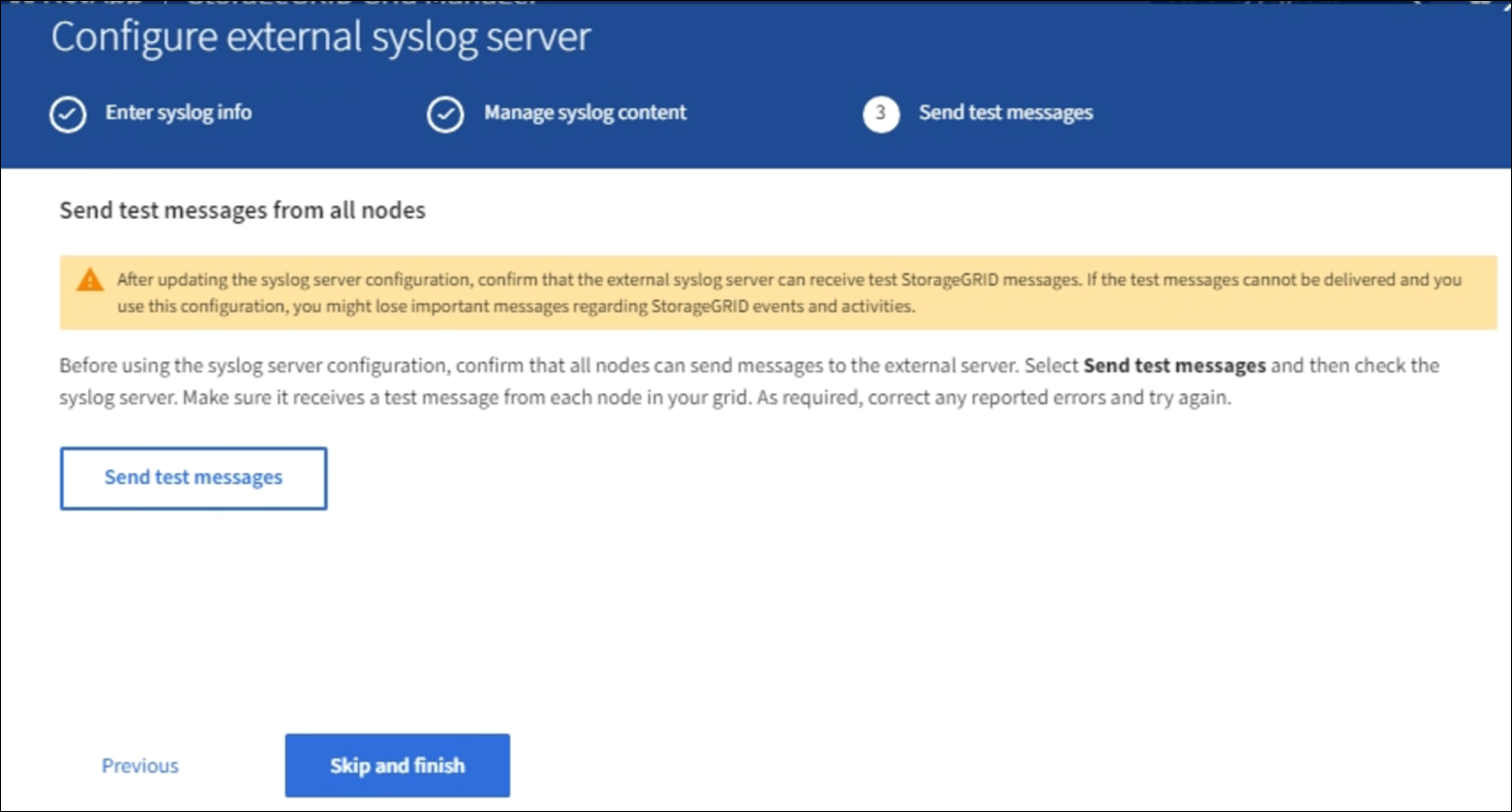

Envoyer des messages de test

Avant de commencer à utiliser un serveur syslog externe, vous devez demander à tous les nœuds de votre grille d'envoyer des messages de test au serveur syslog externe. Ces messages de test vous aideront à valider l'intégralité de votre infrastructure de collecte de journaux avant de vous engager à envoyer des données au serveur syslog externe.

|

N'utilisez pas la configuration du serveur syslog externe avant de confirmer que le serveur syslog externe a reçu un message de test de chaque nœud de votre grille et que le message a été traité comme prévu. |

-

Si vous ne souhaitez pas envoyer de messages de test et que vous êtes certain que votre serveur syslog externe est correctement configuré et peut recevoir des informations d'audit de tous les nœuds de votre grille, sélectionnez Ignorer et terminer.

Une bannière verte s'affiche, indiquant que votre configuration a été correctement enregistrée.

-

Sinon, sélectionnez Envoyer les messages de test.

Les résultats de test apparaissent en permanence sur la page jusqu'à ce que vous arrêiez le test. Pendant que le test est en cours, vos messages d'audit continuent d'être envoyés à vos destinations précédemment configurées.

-

Si vous recevez des erreurs, corrigez-les et sélectionnez à nouveau Envoyer des messages de test. Voir Dépannage du serveur syslog externe pour vous aider à résoudre toutes les erreurs.

-

Attendez qu'une bannière verte indique que tous les nœuds ont réussi le test.

-

Vérifiez votre serveur syslog pour déterminer si les messages de test sont reçus et traités comme prévu.

Si vous utilisez UDP, vérifiez l'ensemble de votre infrastructure de collecte de journaux. Le protocole UDP ne permet pas une détection d'erreur aussi rigoureuse que les autres protocoles. -

Sélectionnez Arrêter et Terminer.

Vous revenez à la page Audit and syslog Server. Une bannière verte s'affiche pour vous informer que la configuration de votre serveur syslog a bien été enregistrée.

Vos informations d'audit StorageGRID ne sont pas envoyées au serveur syslog externe tant que vous n'avez pas sélectionné une destination qui inclut le serveur syslog externe.

Sélectionnez les destinations des informations d'audit

Vous pouvez spécifier l'emplacement d'envoi des journaux d'événements de sécurité, des journaux d'application et des journaux de messages d'audit.

|

Pour plus d'informations sur les journaux du logiciel StorageGRID, consultez Journaux du logiciel StorageGRID. |

-

Sur la page Audit and syslog Server, sélectionnez la destination des informations d'audit dans les options répertoriées :

Option Description Par défaut (nœuds d'administration/nœuds locaux)

Les messages d'audit sont envoyés au journal d'audit (

audit.log) Sur le nœud d'administration, les journaux d'événements de sécurité et les journaux d'applications sont stockés sur les nœuds où ils ont été générés (également appelés « nœud local »).Serveur syslog externe

Les informations d'audit sont envoyées à un serveur syslog externe et enregistrées sur le nœud local. Le type d'information envoyée dépend de la façon dont vous avez configuré le serveur syslog externe. Cette option n'est activée qu'après avoir configuré un serveur syslog externe.

Nœud d'administration et serveur syslog externe

Les messages d'audit sont envoyés au journal d'audit (

audit.log) Sur le nœud d'administration, les informations d'audit sont envoyées au serveur syslog externe et enregistrées sur le nœud local. Le type d'information envoyée dépend de la façon dont vous avez configuré le serveur syslog externe. Cette option n'est activée qu'après avoir configuré un serveur syslog externe.Nœuds locaux uniquement

Aucune information d'audit n'est envoyée à un nœud d'administration ou à un serveur syslog distant. Les informations d'audit sont enregistrées uniquement sur les nœuds qui les ont générées.

Remarque: StorageGRID supprime périodiquement ces journaux locaux dans une rotation pour libérer de l'espace. Lorsque le fichier journal d'un nœud atteint 1 Go, le fichier existant est enregistré et un nouveau fichier journal est démarré. La limite de rotation du journal est de 21 fichiers. Lorsque la 22e version du fichier journal est créée, le fichier journal le plus ancien est supprimé. En moyenne, environ 20 Go de données de journalisation sont stockés sur chaque nœud.

|

Les informations d'audit générées sur chaque nœud local sont stockées dans /var/local/log/localaudit.log

|

-

Sélectionnez Enregistrer. Sélectionnez ensuite OK pour accepter la modification de la destination du journal.

-

Si vous avez sélectionné serveur syslog externe ou nœuds Admin et serveur syslog externe comme destination pour les informations d'audit, un avertissement supplémentaire s'affiche. Passez en revue le texte d'avertissement.

|

Vous devez confirmer que le serveur syslog externe peut recevoir des messages StorageGRID de test. |

-

Confirmez que vous souhaitez modifier la destination des informations d'audit en sélectionnant OK.

Une bannière verte s'affiche pour vous informer que la configuration de votre audit a bien été enregistrée.

Les nouveaux journaux sont envoyés aux destinations que vous avez sélectionnées. Les journaux existants restent à leur emplacement actuel.