Distribuisci l'agente della console in modalità limitata

Suggerisci modifiche

Suggerisci modifiche

Distribuisci l'agente Console in modalità limitata in modo da poter utilizzare la NetApp Console con connettività in uscita limitata. Per iniziare, installa l'agente Console, configura la Console accedendo all'interfaccia utente in esecuzione sull'agente Console, quindi fornisci le autorizzazioni cloud configurate in precedenza.

Passaggio 1: installare l'agente della console

Installa l'agente Console dal marketplace del tuo provider cloud oppure manualmente su un host Linux.

Prima di installare l'agente Console, è necessario preparare l'ambiente. Puoi eseguire l'installazione da AWS Marketplace, da Azure Marketplace o manualmente sul tuo host Linux in esecuzione su AWS, Azure o Google Cloud.

Avere quanto segue:

-

Una VPC e una subnet che soddisfano i requisiti di rete.

-

Un ruolo IAM con una policy associata che include le autorizzazioni richieste per l'agente della console.

-

Autorizzazioni per iscriversi e annullare l'iscrizione ad AWS Marketplace per il tuo utente IAM.

-

Conoscenza dei requisiti di CPU e RAM per l'agente.

-

Una coppia di chiavi per l'istanza EC2.

-

Vai al "Elenco degli agenti NetApp Console su AWS Marketplace"

-

Nella pagina Marketplace, seleziona Continua ad abbonarti.

-

Per abbonarsi al software, selezionare Accetta i termini.

Il processo di iscrizione può richiedere alcuni minuti.

-

Una volta completato il processo di sottoscrizione, seleziona Continua alla configurazione.

-

Nella pagina Configura questo software, assicurati di aver selezionato la regione corretta, quindi seleziona Continua per avviare.

-

Nella pagina Avvia questo software, in Scegli azione, seleziona Avvia tramite EC2 e poi seleziona Avvia.

Utilizzare la console EC2 per avviare l'istanza e associare un ruolo IAM. Ciò non è possibile con l'azione Avvia dal sito Web.

-

Seguire le istruzioni per configurare e distribuire l'istanza:

-

Nome e tag: inserisci un nome e dei tag per l'istanza.

-

Immagini dell'applicazione e del sistema operativo: saltare questa sezione. L'AMI dell'agente Console è già selezionata.

-

Tipo di istanza: a seconda della disponibilità regionale, scegli un tipo di istanza che soddisfi i requisiti di RAM e CPU (t3.2xlarge è preselezionato e consigliato).

-

Coppia di chiavi (accesso): seleziona la coppia di chiavi che desideri utilizzare per connetterti in modo sicuro all'istanza.

-

Impostazioni di rete: modifica le impostazioni di rete secondo necessità:

-

Selezionare la VPC e la subnet desiderate.

-

Specificare se l'istanza deve avere un indirizzo IP pubblico.

-

Specificare le impostazioni del gruppo di sicurezza che abilitano i metodi di connessione richiesti per l'istanza dell'agente Console: SSH, HTTP e HTTPS.

-

-

Configura archiviazione: mantieni le dimensioni e il tipo di disco predefiniti per il volume root.

Se si desidera abilitare la crittografia Amazon EBS sul volume root, selezionare Avanzate, espandere Volume 1, selezionare Crittografato e quindi scegliere una chiave KMS.

-

Dettagli avanzati: in Profilo istanza IAM, seleziona il ruolo IAM che include le autorizzazioni richieste per l'agente della console.

-

Riepilogo: rivedere il riepilogo e selezionare Avvia istanza.

-

AWS avvia il software con le impostazioni specificate. L'agente Console viene distribuito in circa cinque minuti.

Configurare la NetApp Console.

Avere quanto segue:

-

Una VPC e una subnet che soddisfano i requisiti di rete.

-

Un ruolo IAM con una policy associata che include le autorizzazioni richieste per l'agente della console.

-

Autorizzazioni per iscriversi e annullare l'iscrizione ad AWS Marketplace per il tuo utente IAM.

-

Una coppia di chiavi per l'istanza EC2.

-

Vai all'offerta dell'agente NetApp Console in AWS Marketplace.

-

Aprire il servizio EC2 e selezionare Avvia istanza.

-

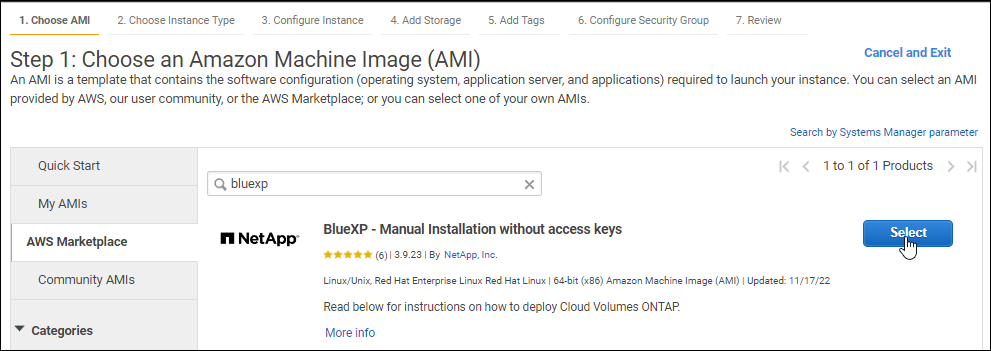

Seleziona AWS Marketplace.

-

Cerca NetApp Console e seleziona l'offerta.

-

Selezionare Continua.

-

-

Segui le istruzioni per configurare e avviare l'istanza:

-

Scegli un tipo di istanza: a seconda della disponibilità nella regione, scegli uno dei tipi di istanza supportati (si consiglia t3.2xlarge).

-

Configura i dettagli dell'istanza: seleziona una VPC e una subnet, scegli il ruolo IAM creato nel passaggio 1, abilita la protezione dalla terminazione (consigliato) e scegli qualsiasi altra opzione di configurazione che soddisfi i tuoi requisiti.

-

Aggiungi spazio di archiviazione: mantieni le opzioni di archiviazione predefinite.

-

Aggiungi tag: se lo desideri, inserisci i tag per l'istanza.

-

Configura gruppo di sicurezza: specifica i metodi di connessione richiesti per l'istanza dell'agente Console: SSH, HTTP e HTTPS.

-

Revisione: rivedi le tue selezioni e seleziona Avvia.

-

AWS avvia il software con le impostazioni specificate. L'agente Console viene distribuito in circa cinque minuti.

Configurare la console.

Dovresti avere quanto segue:

-

Una rete virtuale e una sottorete che soddisfano i requisiti di rete.

-

Un ruolo personalizzato di Azure che include le autorizzazioni richieste per l'agente della console.

-

Vai alla pagina della macchina virtuale dell'agente NetApp Console in Azure Marketplace.

-

Seleziona Ottienilo ora e poi seleziona Continua.

-

Dal portale di Azure, seleziona Crea e segui i passaggi per configurare la macchina virtuale.

Durante la configurazione della VM, tenere presente quanto segue:

-

Dimensioni VM: scegli una dimensione VM che soddisfi i requisiti di CPU e RAM. Consigliamo Standard_D8s_v3.

-

Dischi: l'agente Console può funzionare in modo ottimale sia con dischi HDD che SSD.

-

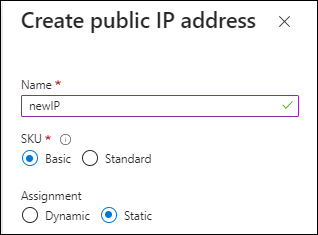

IP pubblico: per utilizzare un indirizzo IP pubblico con la VM dell'agente Console, selezionare uno SKU di base.

Se invece si utilizza un indirizzo IP SKU standard, la Console utilizza l'indirizzo IP privato dell'agente della Console, anziché l'IP pubblico. Se il computer utilizzato per accedere alla Console non riesce a raggiungere l'indirizzo IP privato, la Console non funziona.

-

Gruppo di sicurezza di rete: l'agente della console richiede connessioni in entrata tramite SSH, HTTP e HTTPS.

-

Identità: in Gestione, seleziona Abilita identità gestita assegnata dal sistema.

Un'identità gestita consente alla macchina virtuale dell'agente della console di identificarsi con l'ID Microsoft Entra senza credenziali. "Scopri di più sulle identità gestite per le risorse di Azure" .

-

-

Nella pagina Revisiona + crea, rivedi le tue selezioni e seleziona Crea per avviare la distribuzione.

Azure distribuisce la macchina virtuale con le impostazioni specificate. La macchina virtuale e il software dell'agente della console dovrebbero essere in esecuzione entro circa cinque minuti.

Configurare la NetApp Console.

Puoi installare manualmente l'agente Console sul tuo host Linux in esecuzione su AWS, Azure o Google Cloud.

Dovresti avere quanto segue:

-

Privilegi di root per installare l'agente Console.

-

Dettagli su un server proxy, se è necessario un proxy per l'accesso a Internet dall'agente della console.

Dopo l'installazione è possibile configurare un server proxy, ma per farlo è necessario riavviare l'agente della console.

-

Un certificato firmato da una CA, se il server proxy utilizza HTTPS o se il proxy è un proxy di intercettazione.

|

Non è possibile impostare un certificato per un server proxy trasparente durante l'installazione manuale dell'agente Console. Se è necessario impostare un certificato per un server proxy trasparente, è necessario utilizzare la Console di manutenzione dopo l'installazione. Scopri di più su"Console di manutenzione dell'agente" . |

-

È necessario disattivare il controllo della configurazione che verifica la connettività in uscita durante l'installazione. L'installazione manuale fallisce se questo controllo non è disabilitato."Scopri come disattivare i controlli di configurazione per le installazioni manuali."

-

A seconda del sistema operativo in uso, prima di installare l'agente Console è necessario utilizzare Podman o Docker Engine.

Dopo l'installazione, l'agente Console si aggiorna automaticamente se è disponibile una nuova versione.

-

Se le variabili di sistema http_proxy o https_proxy sono impostate sull'host, rimuoverle:

unset http_proxy unset https_proxySe non si rimuovono queste variabili di sistema, l'installazione fallirà.

-

Scaricare il software dell'agente Console e copiarlo sull'host Linux. È possibile scaricarlo dalla NetApp Console o dal sito di supporto NetApp .

-

NetApp Console: vai su Agenti > Gestione > Distribuisci agente > On-prem > Installazione manuale.

Scegli di scaricare i file di installazione dell'agente o un URL ai file.

-

Sito di supporto NetApp (necessario se non si ha già accesso alla console) "Sito di supporto NetApp" ,

-

-

Assegnare le autorizzazioni per eseguire lo script.

chmod +x NetApp_Console_Agent_Cloud_<version>Dove <versione> è la versione dell'agente Console scaricato.

-

Se si esegue l'installazione in un ambiente Government Cloud, disattivare i controlli di configurazione."Scopri come disattivare i controlli di configurazione per le installazioni manuali."

-

Eseguire lo script di installazione.

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>Sarà necessario aggiungere le informazioni sul proxy se la rete richiede un proxy per l'accesso a Internet. È possibile aggiungere un proxy esplicito durante l'installazione. I parametri

--proxye--cacertsono facoltativi e non verrà richiesto di aggiungerli. Se si dispone di un proxy server esplicito, sarà necessario immettere i parametri come mostrato.

|

Se vuoi configurare un proxy trasparente, puoi farlo dopo l'installazione. "Scopri di più sulla console di manutenzione dell'agente" |

+

Ecco un esempio di configurazione di un server proxy esplicito con un certificato firmato da una CA:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy configura l'agente Console per utilizzare un proxy server utilizzando uno dei seguenti formati:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ Nota quanto segue:

+ L'utente può essere un utente locale o un utente di dominio. Per un utente di dominio, è necessario utilizzare il codice ASCII per una \ come mostrato sopra. L'agente Console non supporta nomi utente o password che includono il carattere @. Se la password include uno dei seguenti caratteri speciali, è necessario eseguire l'escape di quel carattere speciale anteponendo una barra rovesciata: & o !

+ Ad esempio:

+ http://bxpproxyuser:netapp1\!@address:3128

-

Se hai utilizzato Podman, dovrai modificare la porta aardvark-dns.

-

Eseguire l'SSH sulla macchina virtuale dell'agente Console.

-

Aprire il file podman /usr/share/containers/containers.conf e modificare la porta scelta per il servizio DNS Aardvark. Ad esempio, cambialo in 54.

vi /usr/share/containers/containers.confPer esempio:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

Riavviare la macchina virtuale dell'agente Console.

-

L'agente Console è ora installato. Al termine dell'installazione, il servizio agente della console (occm) viene riavviato due volte se è stato specificato un server proxy.

Configurare la NetApp Console.

Passaggio 2: configurare NetApp Console

Quando si accede alla console per la prima volta, viene richiesto di scegliere un'organizzazione per l'agente della console e di abilitare la modalità con restrizioni.

La persona che configura l'agente della Console deve accedere alla Console utilizzando un account di accesso che non appartenga già a un'organizzazione della Console.

Se il tuo login è associato a un'altra organizzazione, dovrai registrarti con un nuovo login. Altrimenti, non vedrai l'opzione per abilitare la modalità limitata nella schermata di configurazione.

-

Aprire un browser Web da un host che dispone di una connessione all'istanza dell'agente Console e immettere il seguente URL dell'agente Console installato.

-

Registrati o accedi alla NetApp Console.

-

Dopo aver effettuato l'accesso, configura la Console:

-

Immettere un nome per l'agente della console.

-

Immettere un nome per una nuova organizzazione della Console.

-

Seleziona Stai lavorando in un ambiente protetto?

-

Seleziona Abilita la modalità con restrizioni su questo account.

Tieni presente che non puoi modificare questa impostazione dopo aver creato l'account. Non potrai abilitare la modalità con restrizioni in un secondo momento, né potrai disabilitarla in un secondo momento.

Se hai distribuito l'agente Console in una regione governativa, la casella di controllo è già abilitata e non può essere modificata. Questo perché la modalità limitata è l'unica supportata nelle regioni governative.

-

Seleziona Iniziamo.

-

L'agente Console è ora installato e configurato con la tua organizzazione Console. Tutti gli utenti devono accedere alla Console utilizzando l'indirizzo IP dell'istanza dell'agente della Console.

Fornisci alla Console le autorizzazioni precedentemente impostate.

Passaggio 3: fornire le autorizzazioni all'agente della console

Se hai installato l'agente Console da Azure Marketplace o manualmente, devi concedere le autorizzazioni impostate in precedenza.

Questi passaggi non si applicano se hai distribuito l'agente della console da AWS Marketplace perché hai scelto il ruolo IAM richiesto durante la distribuzione.

Collega il ruolo IAM creato in precedenza all'istanza EC2 in cui hai installato l'agente Console.

Questi passaggi sono validi solo se hai installato manualmente l'agente Console in AWS. Per le distribuzioni di AWS Marketplace, hai già associato l'istanza dell'agente della console a un ruolo IAM che include le autorizzazioni richieste.

-

Vai alla console Amazon EC2.

-

Selezionare Istanze.

-

Selezionare l'istanza dell'agente Console.

-

Selezionare Azioni > Sicurezza > Modifica ruolo IAM.

-

Selezionare il ruolo IAM e selezionare Aggiorna ruolo IAM.

Fornire alla NetApp Console la chiave di accesso AWS per un utente IAM che dispone delle autorizzazioni richieste.

-

Selezionare Amministrazione > Credenziali.

-

Selezionare Credenziali dell'organizzazione.

-

Selezionare Aggiungi credenziali e seguire i passaggi della procedura guidata.

-

Posizione delle credenziali: seleziona *Amazon Web Services > Agente.

-

Definisci credenziali: inserisci una chiave di accesso AWS e una chiave segreta.

-

Abbonamento Marketplace: associa un abbonamento Marketplace a queste credenziali abbonandoti ora o selezionando un abbonamento esistente.

-

Revisione: conferma i dettagli sulle nuove credenziali e seleziona Aggiungi.

-

Accedere al portale di Azure e assegnare il ruolo personalizzato di Azure alla macchina virtuale dell'agente della console per una o più sottoscrizioni.

-

Dal portale di Azure, apri il servizio Sottoscrizioni e seleziona la tua sottoscrizione.

È importante assegnare il ruolo dal servizio Abbonamenti perché questo specifica l'ambito dell'assegnazione del ruolo a livello di abbonamento. L'ambito definisce l'insieme di risorse a cui si applica l'accesso. Se si specifica un ambito a un livello diverso (ad esempio, a livello di macchina virtuale), la possibilità di completare azioni dall'interno della NetApp Console ne risentirà.

-

Selezionare Controllo accessi (IAM) > Aggiungi > Aggiungi assegnazione ruolo.

-

Nella scheda Ruolo, seleziona il ruolo Operatore console e seleziona Avanti.

Console Operator è il nome predefinito fornito nel criterio. Se hai scelto un nome diverso per il ruolo, seleziona quel nome. -

Nella scheda Membri, completa i seguenti passaggi:

-

Assegna l'accesso a un'identità gestita.

-

Selezionare Seleziona membri, selezionare l'abbonamento in cui è stata creata la macchina virtuale dell'agente Console, in Identità gestita, scegliere Macchina virtuale, quindi selezionare la macchina virtuale dell'agente Console.

-

Seleziona Seleziona.

-

Selezionare Avanti.

-

Seleziona Revisiona + assegna.

-

Se si desidera gestire risorse in sottoscrizioni Azure aggiuntive, passare a tale sottoscrizione e ripetere questi passaggi.

-

Fornire alla NetApp Console le credenziali per l'entità servizio di Azure configurata in precedenza.

-

Selezionare Amministrazione > Credenziali.

-

Selezionare Aggiungi credenziali e seguire i passaggi della procedura guidata.

-

Posizione delle credenziali: selezionare Microsoft Azure > Agente.

-

Definisci credenziali: immetti le informazioni sull'entità servizio Microsoft Entra che concede le autorizzazioni richieste:

-

ID applicazione (client)

-

ID directory (tenant)

-

Segreto del cliente

-

-

Abbonamento Marketplace: associa un abbonamento Marketplace a queste credenziali abbonandoti ora o selezionando un abbonamento esistente.

-

Revisione: conferma i dettagli sulle nuove credenziali e seleziona Aggiungi.

-

la NetApp Console ora dispone delle autorizzazioni necessarie per eseguire azioni in Azure per tuo conto.

Associare l'account di servizio alla VM dell'agente Console.

-

Vai al portale di Google Cloud e assegna l'account di servizio all'istanza VM dell'agente Console.

-

Se si desidera gestire le risorse in altri progetti, concedere l'accesso aggiungendo l'account di servizio con il ruolo di agente della console a quel progetto. Sarà necessario ripetere questo passaggio per ogni progetto.