Configurare le impostazioni di protezione in NetApp Ransomware Resilience

Suggerisci modifiche

Suggerisci modifiche

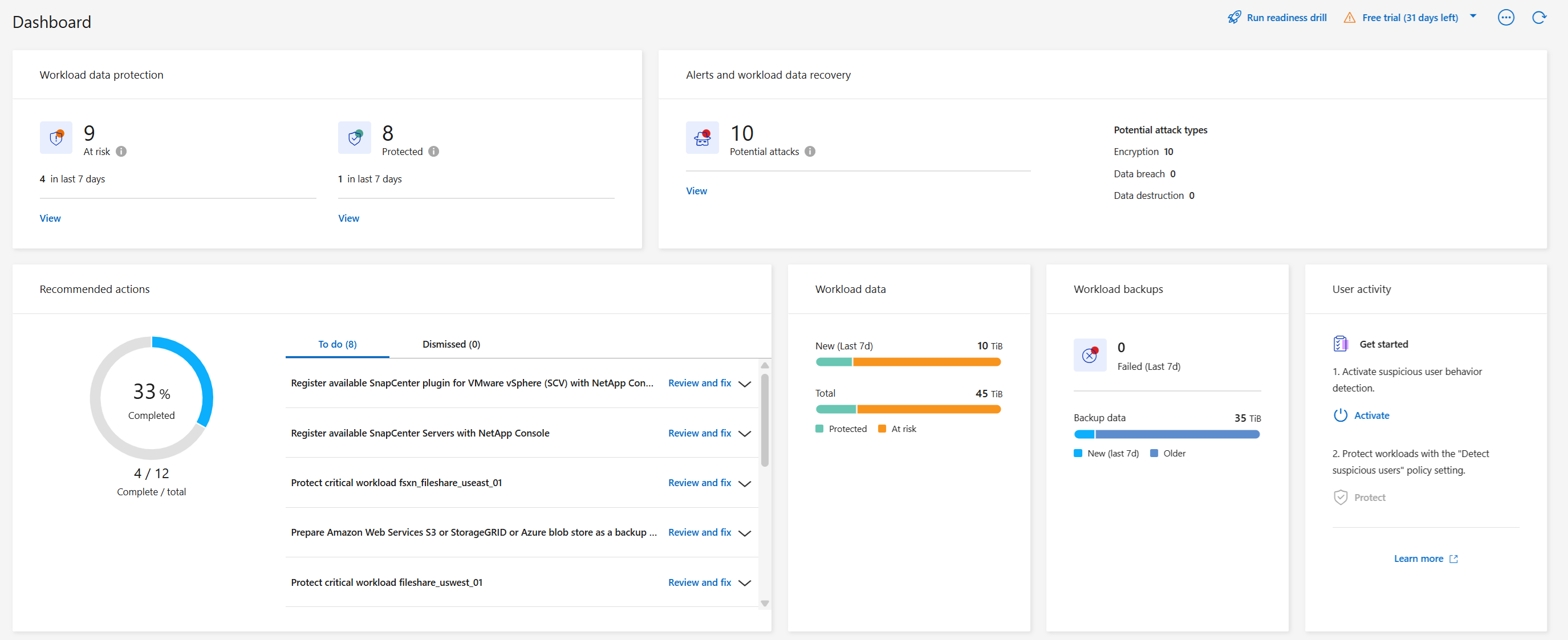

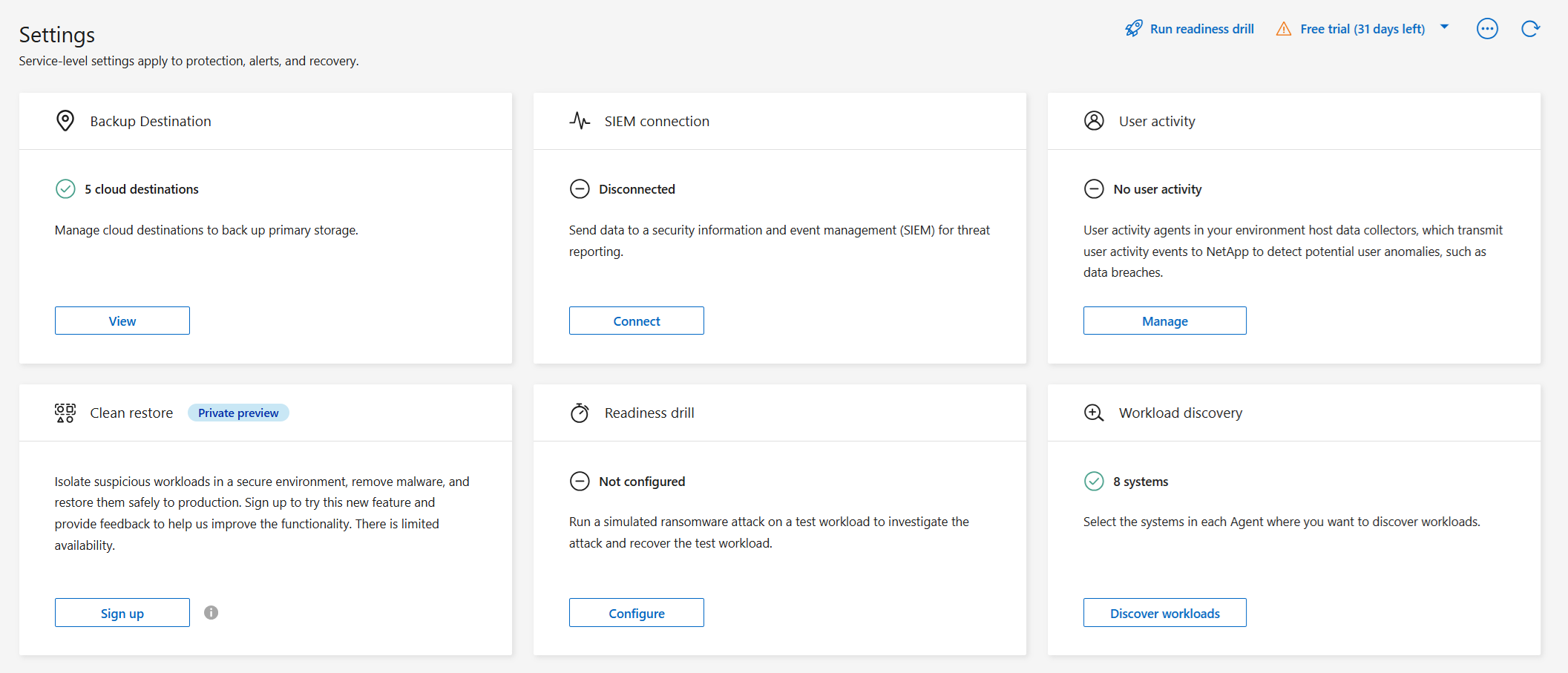

È possibile configurare destinazioni di backup, inviare dati a un sistema di sicurezza e gestione degli eventi (SIEM) esterno, eseguire un'esercitazione di preparazione agli attacchi, configurare l'individuazione del carico di lavoro o configurare il rilevamento di attività utente sospette accedendo all'opzione Impostazioni.

Ruolo di console obbligatorio Per eseguire questa attività, è necessario il ruolo di amministratore dell'organizzazione, di amministratore della cartella o del progetto o di amministratore di Ransomware Resilience. "Scopri di più sui ruoli di Ransomware Resilience per NetApp Console" .

Cosa puoi fare nella pagina Impostazioni? Dalla pagina Impostazioni puoi fare quanto segue:

-

Simula un attacco ransomware eseguendo un'esercitazione di preparazione e rispondendo a un avviso ransomware simulato. Per maggiori dettagli, vedere "Eseguire un'esercitazione di preparazione all'attacco ransomware" .

-

Configurare l'individuazione del carico di lavoro.

-

Configurare la segnalazione delle attività sospette degli utenti.

-

Aggiungi una destinazione di backup.

-

Collega il tuo sistema di sicurezza e gestione degli eventi (SIEM) per l'analisi e il rilevamento delle minacce. L'abilitazione del rilevamento delle minacce invia automaticamente i dati al SIEM per l'analisi delle minacce.

Accedi direttamente alla pagina Impostazioni

Puoi accedere facilmente alla pagina Impostazioni dall'opzione Azioni vicino al menu in alto.

-

Da Ransomware Resilience, seleziona la verticale

… opzione in alto a destra.

… opzione in alto a destra. -

Dal menu a discesa, seleziona Impostazioni.

Simula un attacco ransomware

Eseguire un'esercitazione di preparazione al ransomware simulando un attacco ransomware su un carico di lavoro di esempio appena creato. Quindi, esaminare l'attacco simulato e recuperare il carico di lavoro di esempio. Questa funzionalità ti aiuta a sapere se sei preparato in caso di un vero e proprio attacco ransomware testando i processi di notifica degli avvisi, risposta e ripristino. È possibile eseguire più volte un'esercitazione di preparazione al ransomware.

Per i dettagli, fare riferimento a"Eseguire un'esercitazione di preparazione all'attacco ransomware" .

Configurare la scoperta del carico di lavoro

È possibile configurare l'individuazione dei carichi di lavoro per rilevare automaticamente i nuovi carichi di lavoro nel proprio ambiente.

-

Nella pagina Impostazioni, individua il riquadro Individuazione del carico di lavoro.

-

Nel riquadro Individuazione carichi di lavoro, seleziona Individuazione carichi di lavoro.

Questa pagina mostra gli agenti della console con sistemi non selezionati in precedenza, gli agenti della console appena disponibili e i sistemi appena disponibili. Questa pagina non mostra i sistemi precedentemente selezionati.

-

Selezionare l'agente della console in cui si desidera rilevare i carichi di lavoro.

-

Esaminare l'elenco dei sistemi.

-

Selezionare i sistemi in cui si desidera rilevare i carichi di lavoro oppure selezionare la casella nella parte superiore della tabella per rilevare i carichi di lavoro in tutti gli ambienti di carico di lavoro rilevati.

-

Ripetere la stessa operazione per altri sistemi, se necessario.

-

Selezionare Scopri per fare in modo che Ransomware Resilience rilevi automaticamente i nuovi carichi di lavoro nell'agente della console selezionato.

|

Dalla scheda Individuazione del carico di lavoro in Impostazioni, seleziona il menu Azione … quindi Scarica il report (JSON) per esaminare un elenco dei carichi di lavoro supportati e non supportati nei tuoi sistemi.

|

Attività utente sospetta

Nella scheda Attività utente è possibile creare e gestire l'agente attività utente necessario per rilevare attività utente sospette.

Per ulteriori informazioni, consultare "Attività utente sospetta" .

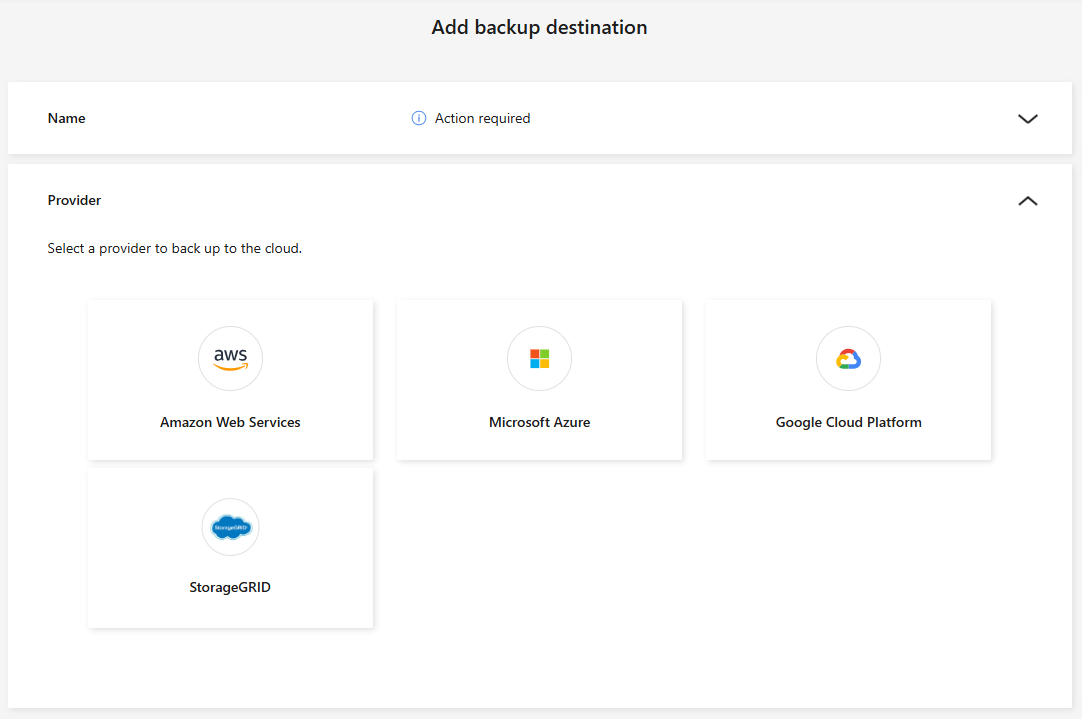

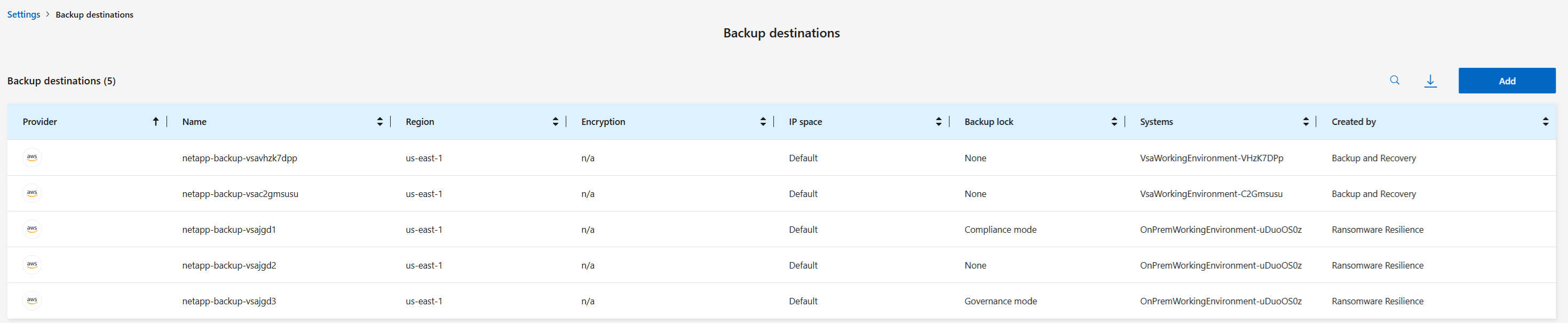

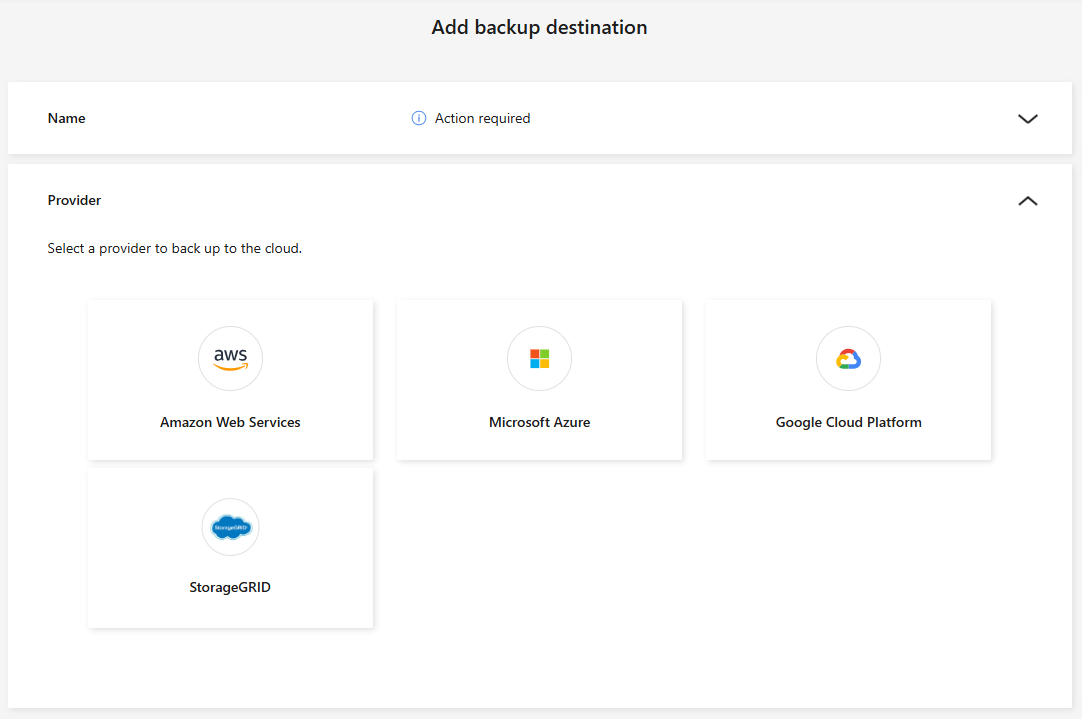

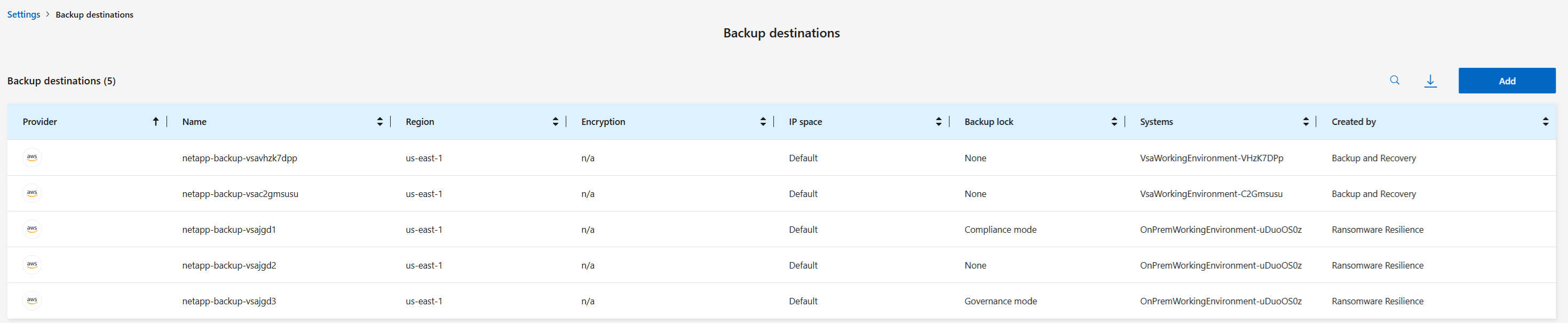

Aggiungi una destinazione di backup

Ransomware Resilience è in grado di identificare i carichi di lavoro che non hanno ancora alcun backup e anche i carichi di lavoro che non hanno ancora alcuna destinazione di backup assegnata.

Per proteggere tali carichi di lavoro, è necessario aggiungere una destinazione di backup. Puoi scegliere una delle seguenti destinazioni di backup:

-

NetApp StorageGRID

-

Servizi Web Amazon (AWS)

-

Piattaforma Google Cloud

-

Microsoft Azure

|

Le destinazioni di backup non sono disponibili per i carichi di lavoro in Amazon FSx for NetApp ONTAP. Eseguire operazioni di backup utilizzando il servizio di backup FSx for ONTAP . |

È possibile aggiungere una destinazione di backup in base a un'azione consigliata dalla Dashboard o accedendo all'opzione Impostazioni nel menu.

Accedi alle opzioni di destinazione del backup dalle azioni consigliate della Dashboard

La Dashboard fornisce numerosi suggerimenti. Un consiglio potrebbe essere quello di configurare una destinazione di backup.

-

Nella dashboard Ransomware Resilience, esamina il riquadro Azioni consigliate.

-

Dalla Dashboard, seleziona Rivedi e correggi per il suggerimento "Prepara <provider di backup> come destinazione di backup".

-

Proseguire con le istruzioni in base al provider di backup.

Aggiungi StorageGRID come destinazione di backup

Per impostare NetApp StorageGRID come destinazione di backup, immettere le seguenti informazioni.

-

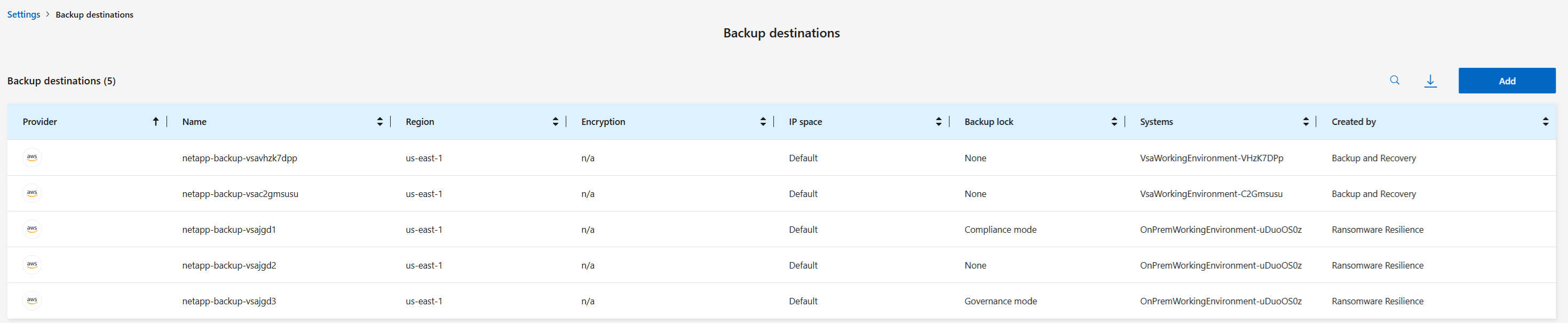

Nella pagina Impostazioni > Destinazioni di backup, seleziona Aggiungi.

-

Immettere un nome per la destinazione del backup.

-

Selezionare * StorageGRID*.

-

Selezionare la freccia rivolta verso il basso accanto a ciascuna impostazione e immettere o selezionare i valori:

-

Impostazioni del provider:

-

Crea un nuovo bucket o porta il tuo bucket in cui archiviare i backup.

-

Nome di dominio completo del nodo gateway StorageGRID , porta, chiave di accesso StorageGRID e credenziali della chiave segreta.

-

-

Networking: Seleziona lo spazio IP.

-

Lo spazio IP è il cluster in cui risiedono i volumi di cui si desidera eseguire il backup. I LIF intercluster per questo spazio IP devono avere accesso a Internet in uscita.

-

-

-

Selezionare Aggiungi.

La nuova destinazione di backup viene aggiunta all'elenco delle destinazioni di backup.

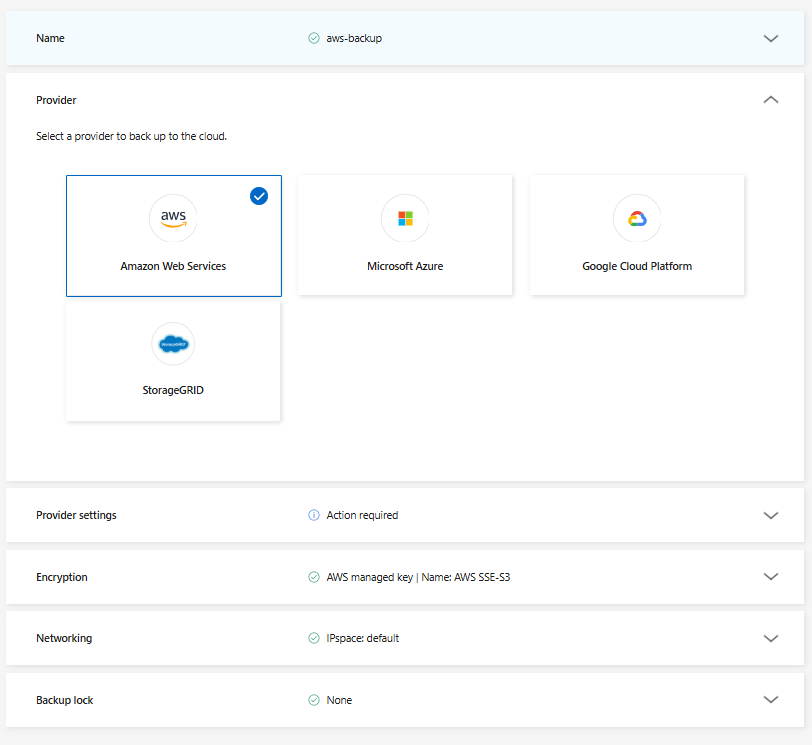

Aggiungi Amazon Web Services come destinazione di backup

Per impostare AWS come destinazione di backup, immettere le seguenti informazioni.

Per i dettagli sulla gestione dell'archiviazione AWS nella Console, fare riferimento a "Gestisci i tuoi bucket Amazon S3" .

-

Nella pagina Impostazioni > Destinazioni di backup, seleziona Aggiungi.

-

Immettere un nome per la destinazione del backup.

-

Seleziona Amazon Web Services.

-

Selezionare la freccia giù accanto a ciascuna impostazione e immettere o selezionare i valori:

-

Impostazioni del provider:

-

Crea un nuovo bucket, seleziona un bucket esistente se ne esiste già uno nella Console oppure utilizza il tuo bucket in cui archiviare i backup.

-

Account AWS, regione, chiave di accesso e chiave segreta per le credenziali AWS

-

-

Crittografia: se stai creando un nuovo bucket S3, inserisci le informazioni sulla chiave di crittografia fornite dal provider. Se hai scelto un bucket esistente, le informazioni sulla crittografia sono già disponibili.

Per impostazione predefinita, i dati nel bucket vengono crittografati con chiavi gestite da AWS. Puoi continuare a utilizzare le chiavi gestite da AWS oppure puoi gestire la crittografia dei tuoi dati utilizzando le tue chiavi.

-

Networking: seleziona lo spazio IP e se utilizzerai un endpoint privato.

-

Lo spazio IP è il cluster in cui risiedono i volumi di cui si desidera eseguire il backup. I LIF intercluster per questo spazio IP devono avere accesso a Internet in uscita.

-

Facoltativamente, scegli se utilizzerai un endpoint privato AWS (PrivateLink) configurato in precedenza.

Se si desidera utilizzare AWS PrivateLink, fare riferimento a "AWS PrivateLink per Amazon S3" .

-

-

Blocco backup: scegli se vuoi che Ransomware Resilience protegga i backup da modifiche o eliminazioni. Questa opzione utilizza la tecnologia NetApp DataLock. Ogni backup verrà bloccato durante il periodo di conservazione, o per un minimo di 30 giorni, più un periodo di buffer fino a 14 giorni.

Se si configura ora l'impostazione di blocco del backup, non sarà possibile modificarla in seguito, dopo aver configurato la destinazione del backup. -

Modalità di governance: utenti specifici (con autorizzazione s3:BypassGovernanceRetention) possono sovrascrivere o eliminare i file protetti durante il periodo di conservazione.

-

Modalità di conformità: gli utenti non possono sovrascrivere o eliminare i file di backup protetti durante il periodo di conservazione.

-

-

-

Selezionare Aggiungi.

La nuova destinazione di backup viene aggiunta all'elenco delle destinazioni di backup.

Aggiungi Google Cloud Platform come destinazione di backup

Per impostare Google Cloud Platform (GCP) come destinazione di backup, immettere le seguenti informazioni.

Per i dettagli sulla gestione dell'archiviazione GCP nella Console, fare riferimento a "Opzioni di installazione dell'agente della console in Google Cloud" .

-

Nella pagina Impostazioni > Destinazioni di backup, seleziona Aggiungi.

-

Immettere un nome per la destinazione del backup.

-

Seleziona Google Cloud Platform.

-

Selezionare la freccia giù accanto a ciascuna impostazione e immettere o selezionare i valori:

-

Impostazioni del provider:

-

Crea un nuovo bucket. Inserisci la chiave di accesso e la chiave segreta.

-

Inserisci o seleziona il tuo progetto e la tua regione Google Cloud Platform.

-

-

Crittografia: se stai creando un nuovo bucket, inserisci le informazioni sulla chiave di crittografia fornite dal provider. Se hai scelto un bucket esistente, le informazioni sulla crittografia sono già disponibili.

Per impostazione predefinita, i dati nel bucket vengono crittografati con chiavi gestite da Google. Puoi continuare a utilizzare le chiavi gestite da Google.

-

Networking: seleziona lo spazio IP e se utilizzerai un endpoint privato.

-

Lo spazio IP è il cluster in cui risiedono i volumi di cui si desidera eseguire il backup. I LIF intercluster per questo spazio IP devono avere accesso a Internet in uscita.

-

Facoltativamente, scegli se utilizzerai un endpoint privato GCP (PrivateLink) configurato in precedenza.

-

-

-

Selezionare Aggiungi.

La nuova destinazione di backup viene aggiunta all'elenco delle destinazioni di backup.

Aggiungi Microsoft Azure come destinazione di backup

Per impostare Azure come destinazione di backup, immettere le seguenti informazioni.

Per informazioni dettagliate sulla gestione delle credenziali di Azure e degli abbonamenti al marketplace nella console, fare riferimento a "Gestisci le tue credenziali di Azure e gli abbonamenti al marketplace" .

-

Nella pagina Impostazioni > Destinazioni di backup, seleziona Aggiungi.

-

Immettere un nome per la destinazione del backup.

-

Selezionare Azure.

-

Selezionare la freccia giù accanto a ciascuna impostazione e immettere o selezionare i valori:

-

Impostazioni del provider:

-

Crea un nuovo account di archiviazione, selezionane uno esistente se ne esiste già uno nella Console oppure utilizza il tuo account di archiviazione che memorizzerà i backup.

-

Sottoscrizione, regione e gruppo di risorse di Azure per le credenziali di Azure

-

-

Crittografia: se stai creando un nuovo account di archiviazione, inserisci le informazioni sulla chiave di crittografia fornite dal provider. Se hai scelto un account esistente, le informazioni di crittografia sono già disponibili.

Per impostazione predefinita, i dati nell'account vengono crittografati con chiavi gestite da Microsoft. Puoi continuare a utilizzare le chiavi gestite da Microsoft oppure puoi gestire la crittografia dei tuoi dati utilizzando le tue chiavi.

-

Networking: seleziona lo spazio IP e se utilizzerai un endpoint privato.

-

Lo spazio IP è il cluster in cui risiedono i volumi di cui si desidera eseguire il backup. I LIF intercluster per questo spazio IP devono avere accesso a Internet in uscita.

-

Facoltativamente, scegli se utilizzerai un endpoint privato di Azure configurato in precedenza.

Se si desidera utilizzare Azure PrivateLink, fare riferimento a "Azure PrivateLink" .

-

-

-

Selezionare Aggiungi.

La nuova destinazione di backup viene aggiunta all'elenco delle destinazioni di backup.

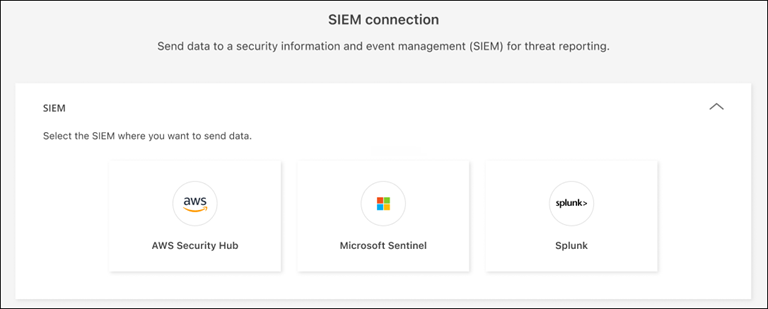

Connettersi a un sistema di gestione della sicurezza e degli eventi (SIEM) per l'analisi e il rilevamento delle minacce

È possibile inviare automaticamente i dati al sistema di gestione della sicurezza e degli eventi (SIEM) per l'analisi e il rilevamento delle minacce. Puoi selezionare AWS Security Hub, Microsoft Sentinel o Splunk Cloud come SIEM.

Prima di abilitare SIEM in Ransomware Resilience, è necessario configurare il sistema SIEM.

Ransomware Resilience può inviare i seguenti dati sugli eventi al tuo sistema SIEM:

-

contesto:

-

os: Questa è una costante con il valore di ONTAP.

-

os_version: la versione di ONTAP in esecuzione sul sistema.

-

connector_id: ID dell'agente della console che gestisce il sistema.

-

cluster_id: ID del cluster segnalato da ONTAP per il sistema.

-

svm_name: Nome dell'SVM in cui è stato trovato l'avviso.

-

volume_name: Nome del volume su cui si trova l'avviso.

-

volume_id: ID del volume segnalato da ONTAP per il sistema.

-

-

incidente:

-

incident_id: ID incidente generato da Ransomware Resilience per il volume sottoposto ad attacco in Ransomware Resilience.

-

alert_id: ID generato da Ransomware Resilience per il carico di lavoro.

-

gravità: Uno dei seguenti livelli di allerta: "CRITICO", "ALTO", "MEDIO", "BASSO".

-

descrizione: Dettagli sull'avviso rilevato, ad esempio "Un potenziale attacco ransomware rilevato sul carico di lavoro arp_learning_mode_test_2630"

-

Configurare AWS Security Hub per il rilevamento delle minacce

Prima di abilitare AWS Security Hub in Ransomware Resilience, è necessario eseguire i seguenti passaggi generali in AWS Security Hub:

-

Imposta le autorizzazioni in AWS Security Hub.

-

Imposta la chiave di accesso all'autenticazione e la chiave segreta in AWS Security Hub. (Questi passaggi non sono forniti qui.)

-

Vai alla console AWS IAM.

-

Selezionare Politiche.

-

Crea una policy utilizzando il seguente codice in formato JSON:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "NetAppSecurityHubFindings", "Effect": "Allow", "Action": [ "securityhub:BatchImportFindings", "securityhub:BatchUpdateFindings" ], "Resource": [ "arn:aws:securityhub:*:*:product/*/default", "arn:aws:securityhub:*:*:hub/default" ] } ] }

Configurare Microsoft Sentinel per il rilevamento delle minacce

Prima di abilitare Microsoft Sentinel in Ransomware Resilience, è necessario eseguire i seguenti passaggi generali in Microsoft Sentinel:

-

Prerequisiti

-

Abilita Microsoft Sentinel.

-

Crea un ruolo personalizzato in Microsoft Sentinel.

-

-

Registrazione

-

Registra Ransomware Resilience per ricevere eventi da Microsoft Sentinel.

-

Crea un segreto per la registrazione.

-

-

Autorizzazioni: assegna le autorizzazioni all'applicazione.

-

Autenticazione: immettere le credenziali di autenticazione per l'applicazione.

-

Vai a Microsoft Sentinel.

-

Creare un'area di lavoro di Log Analytics.

-

Abilita Microsoft Sentinel per utilizzare l'area di lavoro Log Analytics appena creata.

-

Vai a Microsoft Sentinel.

-

Selezionare Abbonamento > Controllo accessi (IAM).

-

Inserisci un nome di ruolo personalizzato. Utilizzare il nome Ransomware Resilience Sentinel Configurator.

-

Copia il seguente JSON e incollalo nella scheda JSON.

{ "roleName": "Ransomware Resilience Sentinel Configurator", "description": "", "assignableScopes":["/subscriptions/{subscription_id}"], "permissions": [ ] } -

Rivedi e salva le tue impostazioni.

-

Vai a Microsoft Sentinel.

-

Selezionare Entra ID > Applicazioni > Registrazioni app.

-

Per il Nome visualizzato dell'applicazione, immettere "Ransomware Resilience".

-

Nel campo Tipo di account supportato, seleziona Solo account in questa directory organizzativa.

-

Selezionare un Indice predefinito in cui verranno inviati gli eventi.

-

Seleziona Recensione.

-

Seleziona Registra per salvare le tue impostazioni.

Dopo la registrazione, l'interfaccia di amministrazione di Microsoft Entra visualizza il riquadro Panoramica dell'applicazione.

-

Vai a Microsoft Sentinel.

-

Selezionare Certificati e segreti > Segreti client > Nuovo segreto client.

-

Aggiungi una descrizione per il segreto della tua applicazione.

-

Seleziona una Scadenza per il segreto oppure specifica una durata personalizzata.

La durata del segreto del cliente è limitata a due anni (24 mesi) o meno. Microsoft consiglia di impostare un valore di scadenza inferiore a 12 mesi. -

Seleziona Aggiungi per creare il tuo segreto.

-

Registrare il segreto da utilizzare nella fase di autenticazione. Una volta che avrai abbandonato questa pagina, il segreto non verrà più visualizzato.

-

Vai a Microsoft Sentinel.

-

Selezionare Abbonamento > Controllo accessi (IAM).

-

Selezionare Aggiungi > Aggiungi assegnazione ruolo.

-

Per il campo Ruoli di amministratore privilegiato, selezionare Ransomware Resilience Sentinel Configurator.

Questo è il ruolo personalizzato che hai creato in precedenza. -

Selezionare Avanti.

-

Nel campo Assegna accesso a, seleziona Utente, gruppo o entità servizio.

-

Seleziona Seleziona membri. Quindi, seleziona Ransomware Resilience Sentinel Configurator.

-

Selezionare Avanti.

-

Nel campo Cosa può fare l'utente, seleziona Consenti all'utente di assegnare tutti i ruoli eccetto i ruoli di amministratore con privilegi Proprietario, UAA, RBAC (consigliato).

-

Selezionare Avanti.

-

Selezionare Rivedi e assegna per assegnare le autorizzazioni.

-

Vai a Microsoft Sentinel.

-

Inserisci le credenziali:

-

Immettere l'ID tenant, l'ID applicazione client e il segreto dell'applicazione client.

-

Fare clic su Autentica.

Una volta completata l'autenticazione, verrà visualizzato il messaggio "Autenticato".

-

-

Immettere i dettagli dell'area di lavoro di Log Analytics per l'applicazione.

-

Selezionare l'ID dell'abbonamento, il gruppo di risorse e l'area di lavoro Log Analytics.

-

Configurare Splunk Cloud per il rilevamento delle minacce

Prima di abilitare Splunk Cloud in Ransomware Resilience, è necessario eseguire i seguenti passaggi generali in Splunk Cloud:

-

Abilita un HTTP Event Collector in Splunk Cloud per ricevere dati sugli eventi tramite HTTP o HTTPS dalla Console.

-

Crea un token Event Collector in Splunk Cloud.

-

Vai a Splunk Cloud.

-

Selezionare Impostazioni > Inserimento dati.

-

Selezionare HTTP Event Collector > Impostazioni globali.

-

Nel menu a discesa Tutti i token, seleziona Abilitato.

-

Per fare in modo che Event Collector ascolti e comunichi tramite HTTPS anziché HTTP, selezionare Abilita SSL.

-

Immettere una porta in Numero porta HTTP per HTTP Event Collector.

-

Vai a Splunk Cloud.

-

Selezionare Impostazioni > Aggiungi dati.

-

Selezionare Monitor > HTTP Event Collector.

-

Inserisci un nome per il token e seleziona Avanti.

-

Selezionare un Indice predefinito in cui verranno inviati gli eventi, quindi selezionare Revisiona.

-

Verificare che tutte le impostazioni per l'endpoint siano corrette, quindi selezionare Invia.

-

Copia il token e incollalo in un altro documento per averlo pronto per la fase di autenticazione.

Connetti SIEM alla resilienza del ransomware

Abilitando SIEM, i dati da Ransomware Resilience vengono inviati al server SIEM per l'analisi e la segnalazione delle minacce.

-

Dal menu Console, seleziona Protezione > Ransomware Resilience.

-

Dal menu Ransomware Resilience, seleziona la verticale

… opzione in alto a destra.

… opzione in alto a destra. -

Selezionare Impostazioni.

Viene visualizzata la pagina Impostazioni.

-

Nella pagina Impostazioni, seleziona Connetti nel riquadro Connessione SIEM.

-

Scegli uno dei sistemi SIEM.

-

Inserisci il token e i dettagli di autenticazione configurati in AWS Security Hub o Splunk Cloud.

Le informazioni da immettere dipendono dal SIEM selezionato. -

Selezionare Abilita.

Nella pagina Impostazioni viene visualizzato "Connesso".