Configurare agenti e collettori per il rilevamento delle attività degli utenti in NetApp Ransomware Resilience

Suggerisci modifiche

Suggerisci modifiche

NetApp Ransomware Resilience rilevamento dell'attività utente aiuta a prevenire eventi ransomware a livello utente. Per abilitare il rilevamento di comportamenti sospetti degli utenti in Ransomware Resilience, è necessario installare almeno un agente di attività utente, che crea un ambiente di raccolta di dati per monitorare il comportamento degli utenti alla ricerca di modelli anomali che assomigliano a eventi ransomware.

Un agente di attività utente ospita un raccoglitore di dati e un connettore di directory utente, che inviano entrambi i dati a una posizione SaaS per l'analisi.

-

Il collettore dati raccoglie i dati sull'attività degli utenti da ONTAP. Il collettore dati viene creato automaticamente quando si crea una strategia di protezione con rilevamento del comportamento degli utenti.

-

Il connettore directory utente si connette alla tua directory per mappare gli ID utente ai nomi utente. Devi configurare il connettore directory utente.

L'agente di attività utente, il data collector e il connettore della user directory possono essere tutti gestiti dalla dashboard delle impostazioni di Ransomware Resilience.

|

Se stai già utilizzando NetApp Data Infrastructure Insights (DII) Workload Security, è consigliato utilizzare gli stessi agenti Workload Security per Ransomware Resilience. Non è necessario distribuire agenti Workload Security separati per Ransomware Resilience, tuttavia, l'utilizzo degli stessi agenti Workload Security richiede una relazione di associazione tra l'organizzazione Ransomware Resilience Console e il tenant DII Storage Workload Security. Contatta il tuo rappresentante di account per abilitare questa associazione. |

+ Se non stai utilizzando DII, procedi con le istruzioni di configurazione qui.

Prima di iniziare

-

Assicurati di soddisfare i "requisiti del sistema operativo, del server e della rete".

Ruolo Console obbligatorio Per attivare il rilevamento di attività utente sospette, è necessario il ruolo Organization admin role. Per le successive configurazioni di attività utente sospette, è necessario il ruolo Ransomware Resilience user behavior admin role. "Scopri di più sui ruoli di Ransomware Resilience per NetApp Console".

Assicurarsi che ogni ruolo venga applicato a livello di organizzazione.

Creare un agente di attività utente

Gli agenti di attività utente sono ambienti eseguibili per "raccoglitori di dati"; i raccoglitori di dati condividono gli eventi di attività utente con Ransomware Resilience. È necessario creare almeno un agente di attività utente per abilitare il rilevamento di attività utente sospette.

-

Se è la prima volta che crei un agente di attività utente, vai alla Dashboard. Nel riquadro Attività utente, seleziona Attiva.

Se vuoi aggiungere un ulteriore agente di attività utente, vai su Impostazioni, individua il riquadro Attività utente, quindi seleziona Gestisci. Nella schermata Attività utente, seleziona la scheda Agenti attività utente, quindi Aggiungi.

-

Seleziona un fornitore cloud, quindi una regione. Selezionare Avanti.

-

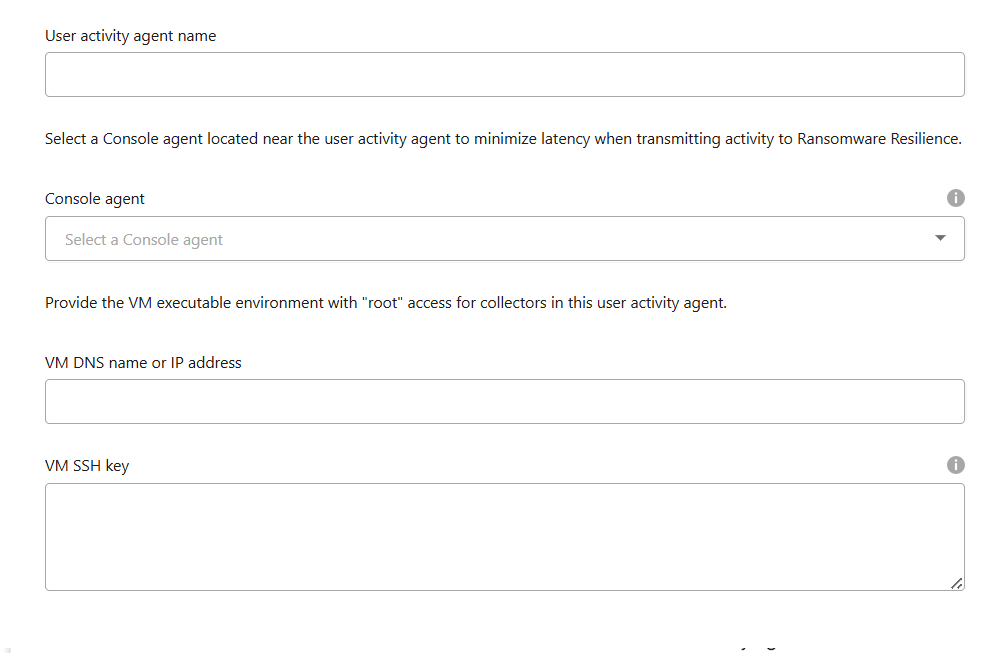

Fornire i dettagli dell'agente di attività dell'utente:

-

Nome dell'agente di attività dell'utente

-

Agente console - L'agente console deve trovarsi nella stessa rete dell'agente di attività utente e disporre di connettività SSH all'indirizzo IP dell'agente di attività utente.

-

Nome DNS o indirizzo IP della VM

-

Chiave SSH VM - Inserisci la chiave SSH utilizzando questo formato:

-----BEGIN OPENSSH PRIVATE KEY----- private-key-contents -----END OPENSSH PRIVATE KEY-----

-

-

Selezionare Avanti.

-

Rivedi le tue impostazioni. Selezionare Attiva per completare l'aggiunta dell'agente di attività utente.

-

Conferma che l'agente di attività utente è stato creato correttamente. Nel riquadro Attività utente, una distribuzione riuscita viene visualizzata come Running.

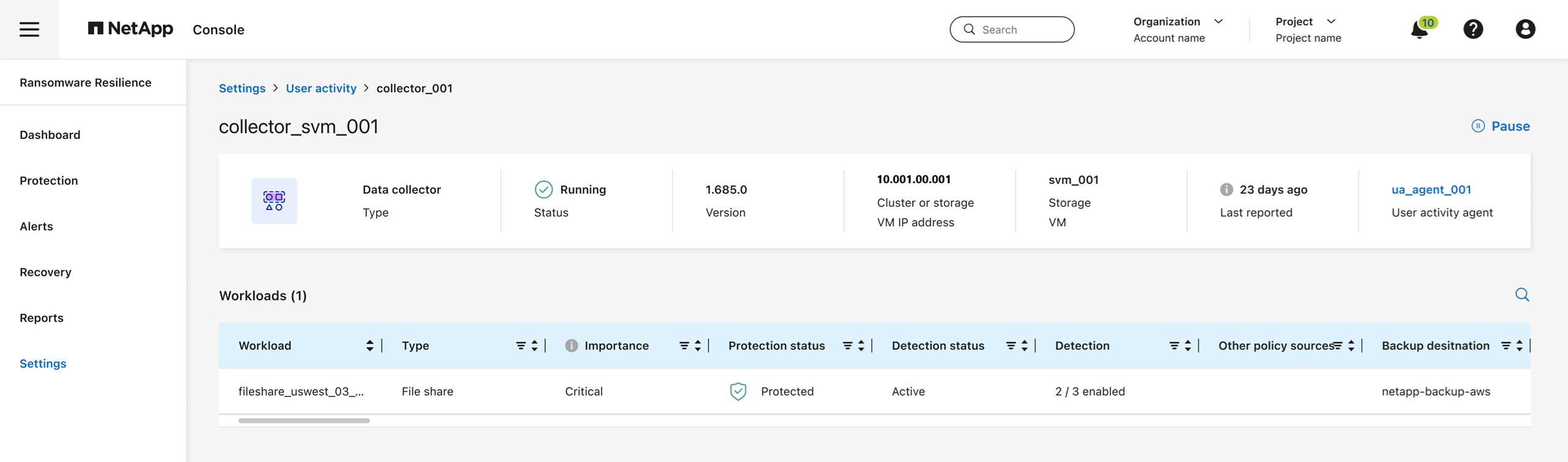

Dopo che l'agente di attività utente è stato creato correttamente, torna al menu Impostazioni e seleziona Gestisci nel riquadro Attività utente. Seleziona la scheda Agenti di attività utente e poi seleziona l'agente di attività utente per visualizzare i dettagli relativi, inclusi i collettori di dati e i connettori della directory utente.

Aggiungi un raccoglitore di dati

I collettori di dati vengono creati automaticamente quando si attiva una strategia di protezione dal ransomware con rilevamento di attività sospette degli utenti. Per ulteriori informazioni, vedere "aggiungere una politica di rilevamento".

È possibile visualizzare i dettagli del raccoglitore dati. Da Impostazioni, seleziona Gestisci nel riquadro Attività utente. Selezionare la scheda Raccolta dati, quindi selezionare la raccolta dati per visualizzarne i dettagli o metterla in pausa.

Crea un connettore di directory utente

Per mappare gli ID utente ai nomi utente, è necessario creare un connettore di directory utente.

-

In Ransomware Resilience, vai su Impostazioni.

-

Nel riquadro Attività utente, seleziona Gestisci.

-

Selezionare la scheda Connettori directory utente, quindi Aggiungi.

-

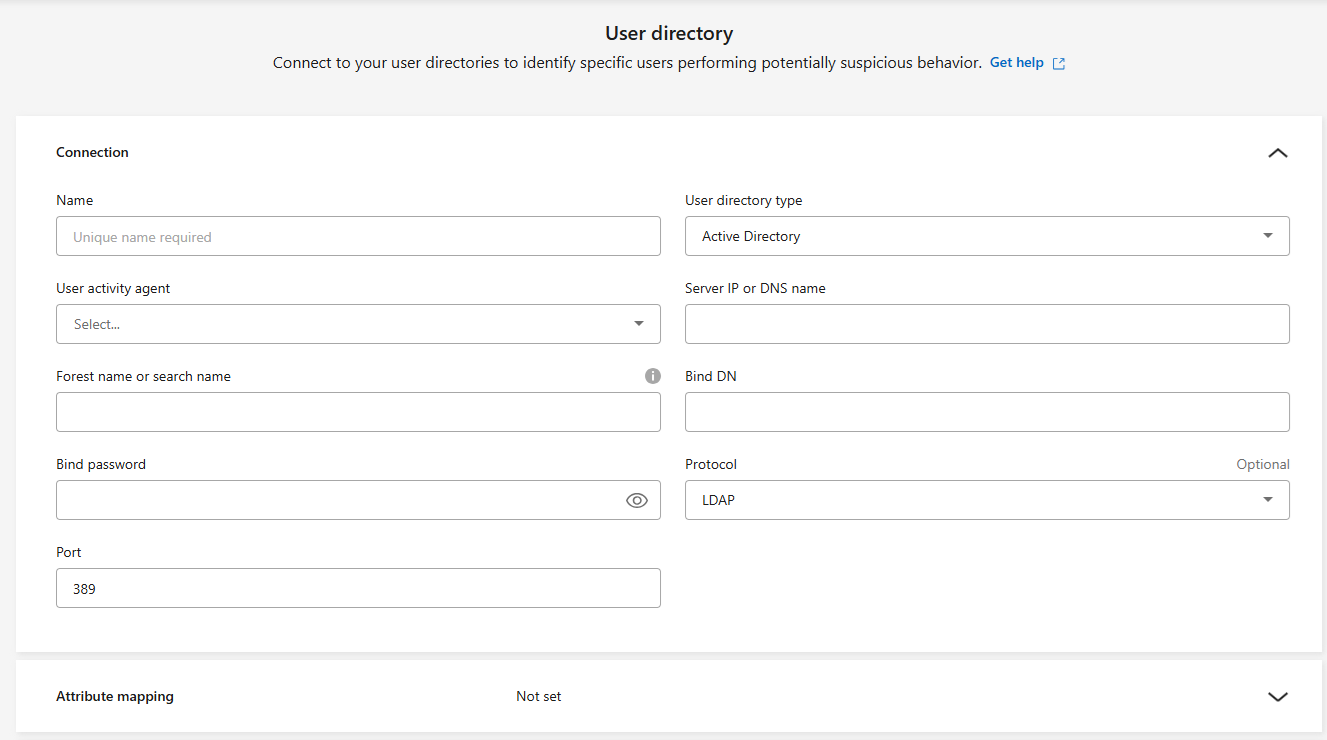

Configurare la connessione. Inserisci le informazioni richieste per ogni campo.

Campo Descrizione Nome

Inserisci un nome univoco per il connettore della directory utente

Tipo di directory utente

Il tipo di directory

Indirizzo IP del server o nome di dominio

L'indirizzo IP o il nome di dominio completo (FQDN) del server che ospita la connessione

Nome della foresta o nome della ricerca

È possibile specificare il livello di foresta della struttura della directory come nome di dominio diretto (ad esempio

unit.company.com) o un insieme di nomi distinti relativi (ad esempio:DC=unit,DC=company,DC=com). Puoi anche inserire unOUper filtrare per unità organizzativa o perCNper limitare a un utente specifico (ad esempio:CN=user,OU=engineering,DC=unit,DC=company,DC=com).LEGA DN

Il BIND DN è un account utente autorizzato a effettuare ricerche nella directory, ad esempio utente@dominio.com. L'utente necessita dell'autorizzazione di sola lettura del dominio.

Password BIND

La password per l'utente fornita in BIND DN

Protocollo

Il campo protocollo è facoltativo. È possibile utilizzare LDAP, LDAPS o LDAP su StartTLS.

Porta

Inserisci il numero di porta scelto

Fornire i dettagli della mappatura degli attributi:

-

Nome da visualizzare

-

SID (se si utilizza LDAP)

-

Nome utente

-

ID Unix (se stai utilizzando NFS)

-

Se selezioni Includi attributi facoltativi, puoi anche aggiungere un indirizzo email, un numero di telefono, un ruolo, uno stato, un paese, un reparto, una foto, il nome del responsabile o dei gruppi. Selezionare Avanzate per aggiungere una query di ricerca facoltativa.

-

-

Selezionare Aggiungi.

-

Torna alla scheda dei connettori della directory utente per controllare lo stato del connettore della directory utente. Se la creazione avviene correttamente, lo stato del connettore della directory utente viene visualizzato come In esecuzione.

Elimina un connettore di directory utente

-

In Ransomware Resilience, vai su Impostazioni.

-

Individua il riquadro Attività utente e seleziona Gestisci.

-

Selezionare la scheda Connettore directory utente.

-

Identifica il connettore della directory utente che desideri eliminare. Nel menu azioni alla fine della riga, seleziona i tre punti

…quindi Elimina. -

Nella finestra di dialogo pop-up, seleziona Delete per confermare.

Escludi gli utenti dagli avvisi

Se ci sono determinati utenti attendibili il cui comportamento potrebbe attivare avvisi sul comportamento degli utenti, puoi escluderli dagli avvisi.

-

In Ransomware Resilience, seleziona Impostazioni.

-

Nella dashboard Impostazioni, individua la scheda User activity, quindi seleziona Manage.

-

Seleziona la scheda Utenti esclusi.

-

Per rivedere i singoli utenti nell'interfaccia utente, seleziona Seleziona manualmente. Per caricare un elenco di utenti esclusi, seleziona Carica.

-

Se hai selezionato Seleziona manualmente, seleziona la casella di controllo accanto ai nomi degli utenti specifici che desideri escludere.

-

Se selezioni Carica, devi prima scaricare un file CSV che include l'elenco di tutti gli utenti. Seleziona Scarica per accedere all'elenco.

Esamina il file CSV. Rimuovi i nomi di tutti gli utenti per cui desideri mantenere il rilevamento. Quando l'elenco include solo i nomi degli utenti che desideri escludere dal rilevamento, salvalo. Seleziona Upload per individuare il file, quindi selezionalo.

-

-

Seleziona Aggiungi per completare l'aggiunta degli utenti all'elenco delle esclusioni.

-

Nella scheda Utenti esclusi, i nomi degli utenti rimossi dagli avvisi di rilevamento del comportamento utente ora vengono visualizzati nella dashboard.

|

È anche possibile escludere un utente direttamente da un avviso. Per ulteriori informazioni, vedere "Rispondere agli avvisi di ransomware". |

Rimuovi gli utenti dall'elenco degli utenti esclusi

È possibile aggiungere nuovamente un utente al rilevamento in seguito.

-

Nella dashboard Impostazioni, individua la scheda User activity, quindi seleziona Manage.

-

Seleziona la scheda Utenti esclusi.

-

Individua il nome dell'utente che desideri rimuovere dalla selezione degli utenti esclusi. Seleziona il menu Azione (

…sulla riga con il nome dell'utente, quindi Rimuovi. -

Nella finestra di dialogo, seleziona Remove per confermare che desideri rimuovere gli utenti selezionati.

Rispondere agli avvisi di attività sospette degli utenti

Dopo aver configurato il rilevamento delle attività sospette degli utenti, è possibile monitorare gli eventi nella pagina degli avvisi. Per ulteriori informazioni, vedere "Rileva attività dannose e comportamenti sospetti degli utenti".