USA la modalità sandbox

Suggerisci modifiche

Suggerisci modifiche

È possibile utilizzare la modalità sandbox per configurare e testare SSO (Single Sign-on) prima di attivarla per tutti gli utenti StorageGRID. Una volta attivato SSO, è possibile tornare alla modalità sandbox ogni volta che è necessario modificare o ripetere il test della configurazione.

-

Hai effettuato l'accesso a Grid Manager utilizzando un browser web supportato.

-

Si dispone dell'autorizzazione di accesso root.

-

Hai configurato la federazione delle identità per il tuo sistema StorageGRID.

-

Per la federazione di identità tipo di servizio LDAP, è stato selezionato Active Directory o Azure, in base al provider di identità SSO che si intende utilizzare.

Tipo di servizio LDAP configurato Opzioni per il provider di identità SSO Active Directory

-

Active Directory

-

Azure

-

PingFederate

Azure

Azure

-

Quando SSO è attivato e un utente tenta di accedere a un nodo amministratore, StorageGRID invia una richiesta di autenticazione al provider di identità SSO. A sua volta, il provider di identità SSO invia una risposta di autenticazione a StorageGRID, indicando se la richiesta di autenticazione ha avuto esito positivo. Per le richieste riuscite:

-

La risposta di Active Directory o PingFederate include un UUID (Universally Unique Identifier) per l'utente.

-

La risposta di Azure include un User Principal Name (UPN).

Per consentire a StorageGRID (il provider di servizi) e al provider di identità SSO di comunicare in modo sicuro sulle richieste di autenticazione dell'utente, è necessario configurare alcune impostazioni in StorageGRID. Quindi, è necessario utilizzare il software del provider di identità SSO per creare un trust di parte (ad FS), un'applicazione aziendale (Azure) o un provider di servizi (PingFederate) per ciascun nodo di amministrazione. Infine, è necessario tornare a StorageGRID per attivare SSO.

La modalità sandbox semplifica l'esecuzione di questa configurazione e il test di tutte le impostazioni prima di attivare SSO. Quando si utilizza la modalità sandbox, gli utenti non possono accedere utilizzando SSO.

Accedere alla modalità sandbox

-

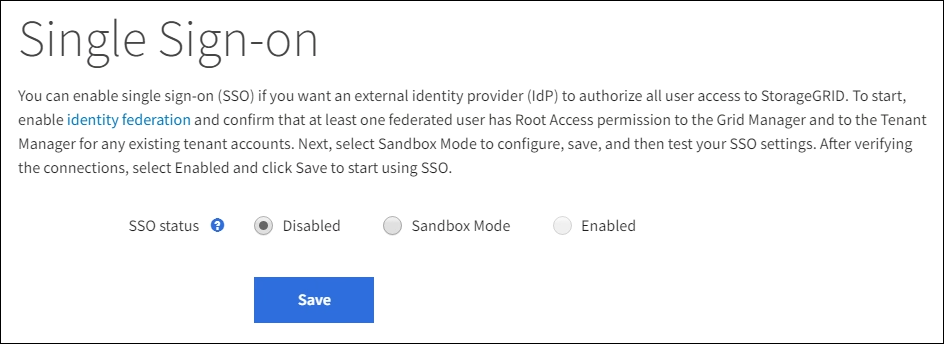

Selezionare CONFIGURAZIONE controllo di accesso Single Sign-on.

Viene visualizzata la pagina Single Sign-on (accesso singolo), con l'opzione Disabled (Disattivato) selezionata.

Se le opzioni di stato SSO non vengono visualizzate, verificare di aver configurato il provider di identità come origine dell'identità federata. Vedere Requisiti per l'utilizzo del single sign-on. -

Selezionare Sandbox Mode.

Viene visualizzata la sezione Identity Provider (Provider di identità).

Inserire i dettagli del provider di identità

-

Selezionare tipo SSO dall'elenco a discesa.

-

Compilare i campi nella sezione Identity Provider (Provider di identità) in base al tipo di SSO selezionato.

-

Inserire il nome del servizio Federazione* del provider di identità, esattamente come appare in Active Directory Federation Service (ad FS).

Per individuare il nome del servizio federativo, accedere a Gestione server Windows. Selezionare Tools ad FS Management. Dal menu Action (azione), selezionare Edit Federation Service Properties (Modifica proprietà servizio federazione). Il nome del servizio della federazione viene visualizzato nel secondo campo. -

Specificare il certificato TLS da utilizzare per proteggere la connessione quando il provider di identità invia le informazioni di configurazione SSO in risposta alle richieste StorageGRID.

-

Usa certificato CA del sistema operativo: Utilizzare il certificato CA predefinito installato sul sistema operativo per proteggere la connessione.

-

Usa certificato CA personalizzato: Utilizza un certificato CA personalizzato per proteggere la connessione.

Se si seleziona questa impostazione, copiare il testo del certificato personalizzato e incollarlo nella casella di testo certificato CA.

-

Non utilizzare TLS: Non utilizzare un certificato TLS per proteggere la connessione.

-

-

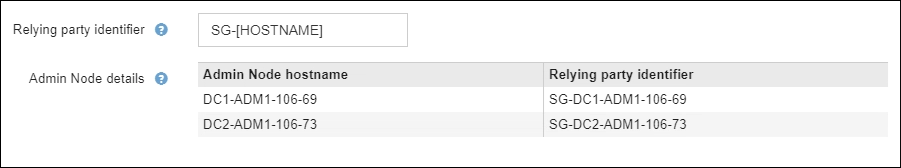

Nella sezione parte che si basa, specificare il identificativo della parte che si basa per StorageGRID. Questo valore controlla il nome utilizzato per ciascun trust di parte che si basa in ad FS.

-

Ad esempio, se la griglia dispone di un solo nodo di amministrazione e non si prevede di aggiungere altri nodi di amministrazione in futuro, immettere

SGoppureStorageGRID. -

Se la griglia include più di un nodo di amministrazione, includere la stringa

[HOSTNAME]nell'identificatore. Ad esempio,SG-[HOSTNAME]. In questo modo viene generata una tabella che mostra l'identificativo del componente di base per ciascun nodo di amministrazione nel sistema, in base al nome host del nodo.

È necessario creare un trust per ciascun nodo amministratore nel sistema StorageGRID. La disponibilità di un trust per ciascun nodo di amministrazione garantisce che gli utenti possano accedere e uscire in modo sicuro da qualsiasi nodo di amministrazione. -

-

Selezionare Salva.

Sul pulsante Save viene visualizzato un segno di spunta verde per alcuni secondi.

-

Specificare il certificato TLS da utilizzare per proteggere la connessione quando il provider di identità invia le informazioni di configurazione SSO in risposta alle richieste StorageGRID.

-

Usa certificato CA del sistema operativo: Utilizzare il certificato CA predefinito installato sul sistema operativo per proteggere la connessione.

-

Usa certificato CA personalizzato: Utilizza un certificato CA personalizzato per proteggere la connessione.

Se si seleziona questa impostazione, copiare il testo del certificato personalizzato e incollarlo nella casella di testo certificato CA.

-

Non utilizzare TLS: Non utilizzare un certificato TLS per proteggere la connessione.

-

-

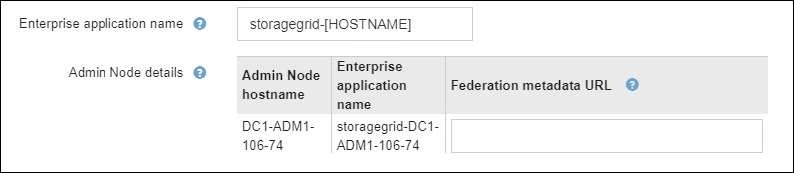

Nella sezione applicazione aziendale, specificare Nome applicazione aziendale per StorageGRID. Questo valore controlla il nome utilizzato per ogni applicazione aziendale in Azure ad.

-

Ad esempio, se la griglia dispone di un solo nodo di amministrazione e non si prevede di aggiungere altri nodi di amministrazione in futuro, immettere

SGoppureStorageGRID. -

Se la griglia include più di un nodo di amministrazione, includere la stringa

[HOSTNAME]nell'identificatore. Ad esempio,SG-[HOSTNAME]. In questo modo viene generata una tabella che mostra il nome di un'applicazione aziendale per ciascun nodo di amministrazione nel sistema, in base al nome host del nodo.

È necessario creare un'applicazione aziendale per ciascun nodo amministratore nel sistema StorageGRID. La disponibilità di un'applicazione aziendale per ciascun nodo di amministrazione garantisce che gli utenti possano accedere e uscire in modo sicuro da qualsiasi nodo di amministrazione. -

-

Seguire la procedura descritta in Creare applicazioni aziendali in Azure ad Per creare un'applicazione aziendale per ciascun nodo amministratore elencato nella tabella.

-

Da Azure ad, copiare l'URL dei metadati della federazione per ciascuna applicazione aziendale. Quindi, incolla questo URL nel corrispondente campo URL metadati federazione in StorageGRID.

-

Dopo aver copiato e incollato un URL dei metadati della federazione per tutti i nodi di amministrazione, selezionare Salva.

Sul pulsante Save viene visualizzato un segno di spunta verde per alcuni secondi.

-

Specificare il certificato TLS da utilizzare per proteggere la connessione quando il provider di identità invia le informazioni di configurazione SSO in risposta alle richieste StorageGRID.

-

Usa certificato CA del sistema operativo: Utilizzare il certificato CA predefinito installato sul sistema operativo per proteggere la connessione.

-

Usa certificato CA personalizzato: Utilizza un certificato CA personalizzato per proteggere la connessione.

Se si seleziona questa impostazione, copiare il testo del certificato personalizzato e incollarlo nella casella di testo certificato CA.

-

Non utilizzare TLS: Non utilizzare un certificato TLS per proteggere la connessione.

-

-

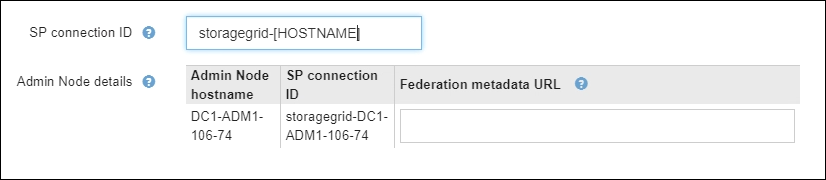

Nella sezione Provider di servizi (SP), specificare ID connessione SP per StorageGRID. Questo valore controlla il nome utilizzato per ogni connessione SP in PingFederate.

-

Ad esempio, se la griglia dispone di un solo nodo di amministrazione e non si prevede di aggiungere altri nodi di amministrazione in futuro, immettere

SGoppureStorageGRID. -

Se la griglia include più di un nodo di amministrazione, includere la stringa

[HOSTNAME]nell'identificatore. Ad esempio,SG-[HOSTNAME]. In questo modo viene generata una tabella che mostra l'ID di connessione SP per ciascun nodo amministratore del sistema, in base al nome host del nodo.

È necessario creare una connessione SP per ciascun nodo amministratore nel sistema StorageGRID. La disponibilità di una connessione SP per ciascun nodo di amministrazione garantisce che gli utenti possano accedere e uscire in modo sicuro da qualsiasi nodo di amministrazione. -

-

Specificare l'URL dei metadati della federazione per ciascun nodo amministratore nel campo URL metadati federazione.

Utilizzare il seguente formato:

https://<Federation Service Name>:<port>/pf/federation_metadata.ping?PartnerSpId=<SP Connection ID>

-

Selezionare Salva.

Sul pulsante Save viene visualizzato un segno di spunta verde per alcuni secondi.

Configurare i trust, le applicazioni aziendali o le connessioni SP della parte che si basa

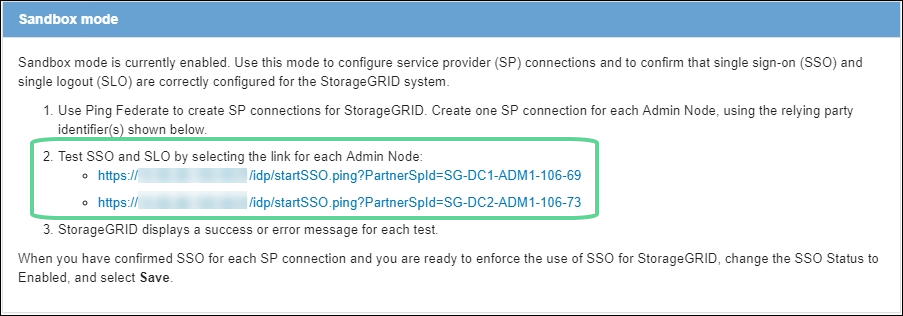

Una volta salvata la configurazione, viene visualizzato l'avviso di conferma della modalità Sandbox. Questo avviso conferma che la modalità sandbox è ora attivata e fornisce istruzioni generali.

StorageGRID può rimanere in modalità sandbox per tutto il tempo necessario. Tuttavia, quando si seleziona modalità sandbox nella pagina Single Sign-on (accesso singolo), SSO viene disattivato per tutti gli utenti StorageGRID. Solo gli utenti locali possono effettuare l'accesso.

Attenersi alla procedura descritta di seguito per configurare i trust (Active Directory), le applicazioni aziendali complete (Azure) o le connessioni SP (PingFederate).

-

Accedere a Active Directory Federation Services (ad FS).

-

Creare uno o più trust di parti di supporto per StorageGRID, utilizzando ciascun identificatore di parte di supporto mostrato nella tabella della pagina di accesso singolo di StorageGRID.

È necessario creare un trust per ciascun nodo di amministrazione mostrato nella tabella.

Per istruzioni, visitare il sito Web all'indirizzo Creazione di trust di parti di base in ad FS.

-

Dalla pagina Single Sign-on (accesso singolo) per il nodo di amministrazione a cui si è attualmente connessi, selezionare il pulsante per scaricare e salvare i metadati SAML.

-

Quindi, per tutti gli altri nodi di amministrazione della griglia, ripetere questi passaggi:

-

Accedere al nodo.

-

Selezionare CONFIGURAZIONE controllo di accesso Single Sign-on.

-

Scaricare e salvare i metadati SAML per quel nodo.

-

-

Accedere al portale Azure.

-

Seguire la procedura descritta in Creare applicazioni aziendali in Azure ad Per caricare il file di metadati SAML per ciascun nodo di amministrazione nella relativa applicazione aziendale Azure corrispondente.

-

Dalla pagina Single Sign-on (accesso singolo) per il nodo di amministrazione a cui si è attualmente connessi, selezionare il pulsante per scaricare e salvare i metadati SAML.

-

Quindi, per tutti gli altri nodi di amministrazione della griglia, ripetere questi passaggi:

-

Accedere al nodo.

-

Selezionare CONFIGURAZIONE controllo di accesso Single Sign-on.

-

Scaricare e salvare i metadati SAML per quel nodo.

-

-

Accedere a PingFederate.

-

Creare una o più connessioni del provider di servizi (SP) per StorageGRID. Utilizzare l'ID connessione SP per ciascun nodo amministratore (mostrato nella tabella della pagina accesso singolo StorageGRID) e i metadati SAML scaricati per tale nodo amministratore.

È necessario creare una connessione SP per ciascun nodo di amministrazione mostrato nella tabella.

Verificare le connessioni SSO

Prima di imporre l'utilizzo del single sign-on per l'intero sistema StorageGRID, è necessario confermare che il single sign-on e il singolo logout sono configurati correttamente per ciascun nodo di amministrazione.

-

Dalla pagina Single Sign-on di StorageGRID, individuare il collegamento nel messaggio in modalità sandbox.

L'URL deriva dal valore immesso nel campo Federation service name.

-

Selezionare il collegamento oppure copiare e incollare l'URL in un browser per accedere alla pagina di accesso del provider di identità.

-

Per confermare che è possibile utilizzare SSO per accedere a StorageGRID, selezionare Accedi a uno dei seguenti siti, selezionare l'identificativo della parte di base per il nodo di amministrazione principale e selezionare Accedi.

-

Immettere il nome utente e la password federated.

-

Se le operazioni di accesso e disconnessione SSO hanno esito positivo, viene visualizzato un messaggio di esito positivo.

-

Se l'operazione SSO non riesce, viene visualizzato un messaggio di errore. Risolvere il problema, eliminare i cookie del browser e riprovare.

-

-

Ripetere questa procedura per verificare la connessione SSO per ciascun nodo di amministrazione nella griglia.

-

Vai alla pagina Single Sign-on nel portale Azure.

-

Selezionare Test dell'applicazione.

-

Immettere le credenziali di un utente federated.

-

Se le operazioni di accesso e disconnessione SSO hanno esito positivo, viene visualizzato un messaggio di esito positivo.

-

Se l'operazione SSO non riesce, viene visualizzato un messaggio di errore. Risolvere il problema, eliminare i cookie del browser e riprovare.

-

-

Ripetere questa procedura per verificare la connessione SSO per ciascun nodo di amministrazione nella griglia.

-

Dalla pagina accesso singolo StorageGRID, selezionare il primo collegamento nel messaggio in modalità sandbox.

Selezionare e verificare un collegamento alla volta.

-

Immettere le credenziali di un utente federated.

-

Se le operazioni di accesso e disconnessione SSO hanno esito positivo, viene visualizzato un messaggio di esito positivo.

-

Se l'operazione SSO non riesce, viene visualizzato un messaggio di errore. Risolvere il problema, eliminare i cookie del browser e riprovare.

-

-

Selezionare il collegamento successivo per verificare la connessione SSO per ciascun nodo di amministrazione nella griglia.

Se viene visualizzato un messaggio Page Expired (pagina scaduta), selezionare il pulsante Back (Indietro) nel browser e inviare nuovamente le credenziali.

Attiva single sign-on

Una volta confermata la possibilità di utilizzare SSO per accedere a ciascun nodo amministrativo, è possibile attivare SSO per l'intero sistema StorageGRID.

|

Quando SSO è attivato, tutti gli utenti devono utilizzare SSO per accedere a Grid Manager, Tenant Manager, Grid Management API e Tenant Management API. Gli utenti locali non possono più accedere a StorageGRID. |

-

Selezionare CONFIGURAZIONE controllo di accesso Single Sign-on.

-

Impostare lo stato SSO su Enabled.

-

Selezionare Salva.

-

Esaminare il messaggio di avviso e selezionare OK.

Il Single Sign-on è ora attivato.

|

Se si utilizza il portale Azure e si accede a StorageGRID dallo stesso computer utilizzato per accedere ad Azure, assicurarsi che l'utente sia anche un utente StorageGRID autorizzato (un utente di un gruppo federato importato in StorageGRID) Oppure disconnettersi dal portale Azure prima di tentare di accedere a StorageGRID. |