그룹을 관리합니다

변경 제안

변경 제안

필요에 따라 테넌트 그룹을 관리하여 그룹 보기, 편집 또는 복제 등을 수행할 수 있습니다.

-

를 사용하여 테넌트 관리자에 로그인되어 "지원되는 웹 브라우저"있습니다.

-

이 있는 사용자 그룹에 속해 "루트 액세스 권한"있습니다.

그룹을 보거나 편집합니다

각 그룹의 기본 정보와 세부 정보를 보고 편집할 수 있습니다.

-

액세스 관리 > *그룹*을 선택합니다.

-

그룹 페이지에 제공된 정보를 검토하여 이 테넌트 계정의 모든 로컬 및 통합 그룹에 대한 기본 정보를 나열합니다.

테넌트 계정에 * Use GRID Federation Connection * 권한이 있고 테넌트의 소스 그리드에서 그룹을 보고 있는 경우:

-

그룹을 편집하거나 제거하면 변경 내용이 다른 그리드와 동기화되지 않음을 나타내는 배너 메시지가 표시됩니다.

-

필요에 따라 대상 그리드의 테넌트에 그룹이 복제되지 않았는지 여부를 나타내는 배너 메시지가 표시됩니다. 하지만 그룹 클론을 재시도하십시오실패했어요.

-

-

그룹 이름을 변경하려면:

-

그룹의 확인란을 선택합니다.

-

Actions * > * Edit group name * 을 선택합니다.

-

새 이름을 입력합니다.

-

변경 사항 저장 * 을 선택합니다

-

-

자세한 내용을 보거나 추가로 편집하려면 다음 중 하나를 수행합니다.

-

그룹 이름을 선택합니다.

-

그룹의 확인란을 선택하고 * Actions * > * View group details * 를 선택합니다.

-

-

각 그룹에 대해 다음 정보를 보여 주는 개요 섹션을 검토합니다.

-

표시 이름

-

고유한 이름입니다

-

유형

-

액세스 모드

-

권한

-

S3 정책

-

이 그룹의 사용자 수입니다

-

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있고 테넌트의 소스 격자에서 그룹을 보고 있는 경우 추가 필드:

-

복제 상태, * 성공 * 또는 * 실패 *

-

이 그룹을 편집하거나 삭제하면 변경 내용이 다른 눈금과 동기화되지 않음을 나타내는 파란색 배너입니다.

-

-

-

필요에 따라 그룹 설정을 편집합니다. 참조하다"S3 테넌트에 대한 그룹을 생성합니다" 입력해야 할 내용에 대한 자세한 내용은 다음을 참조하세요.

-

개요 섹션에서 이름이나 편집 아이콘을 선택하여 표시 이름을 변경합니다

.

. -

그룹 권한 * 탭에서 권한을 업데이트하고 * 변경 사항 저장 * 을 선택합니다.

-

그룹 정책 * 탭에서 변경을 수행하고 * 변경 사항 저장 * 을 선택합니다.

필요에 따라 다른 S3 그룹 정책을 선택하거나 사용자 지정 정책에 대한 JSON 문자열을 입력합니다.

-

-

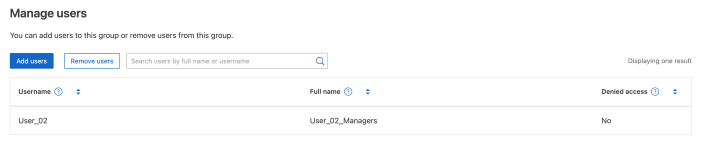

그룹에 기존 로컬 사용자를 하나 이상 추가하려면 다음을 수행합니다.

-

사용자 탭을 선택합니다.

-

사용자 추가 * 를 선택합니다.

-

추가할 기존 사용자를 선택하고 * 사용자 추가 * 를 선택합니다.

오른쪽 위에 성공 메시지가 나타납니다.

-

-

그룹에서 로컬 사용자 제거하기:

-

사용자 탭을 선택합니다.

-

사용자 제거 * 를 선택합니다.

-

제거할 사용자를 선택하고 * 사용자 제거 * 를 선택합니다.

오른쪽 위에 성공 메시지가 나타납니다.

-

-

변경한 각 섹션에 대해 * 변경 사항 저장 * 을 선택했는지 확인합니다.

그룹이 중복되었습니다

기존 그룹을 복제하여 새 그룹을 더 빠르게 만들 수 있습니다.

|

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있고 테넌트의 소스 그리드에서 그룹을 복제하는 경우 복제된 그룹은 테넌트의 대상 그리드에 복제됩니다. |

-

액세스 관리 > *그룹*을 선택합니다.

-

복제할 그룹의 확인란을 선택합니다.

-

Actions * > * Duplicate group * 을 선택합니다.

-

보다"S3 테넌트에 대한 그룹을 생성합니다" 입력해야 할 내용에 대한 자세한 내용은 다음을 참조하세요.

-

Create group * 을 선택합니다.

그룹 클론을 다시 시도하십시오

실패한 클론을 재시도하려면 다음을 수행합니다.

-

그룹 이름 아래에 _ (클론 생성 실패) _ 을(를) 나타내는 각 그룹을 선택합니다.

-

Actions * > * Clone groups * 를 선택합니다.

-

클론 생성 중인 각 그룹의 세부 정보 페이지에서 클론 작업의 상태를 봅니다.

자세한 내용은 를 참조하십시오"클론 테넌트 그룹 및 사용자".

하나 이상의 그룹을 삭제합니다

하나 이상의 그룹을 삭제할 수 있습니다. 삭제된 그룹에만 속하는 사용자는 더 이상 테넌트 관리자에 로그인하거나 테넌트 계정을 사용할 수 없습니다.

|

테넌트 계정에 * 그리드 페더레이션 연결 사용 * 권한이 있고 그룹을 삭제하는 경우 StorageGRID는 다른 그리드에서 해당 그룹을 삭제하지 않습니다. 이 정보를 동기화해야 하는 경우 두 그리드에서 동일한 그룹을 삭제해야 합니다. |

-

액세스 관리 > *그룹*을 선택합니다.

-

삭제할 각 그룹의 확인란을 선택합니다.

-

Actions * > * Delete group * 또는 * Actions * > * Delete groups * 를 선택합니다.

확인 대화 상자가 나타납니다.

-

그룹 삭제 * 또는 * 그룹 삭제 * 를 선택합니다.

AssumeRole 설정

AssumeRole을 설정하려면 관리자여야 합니다.

AssumeRole을 설정하려면 해당 그룹이 아직 없으면 맡을 대상 그룹을 만듭니다. 그룹의 S3 정책을 편집하여 이 그룹을 가정하여 허용되는 작업을 지정합니다. AssumeRole API를 사용하여 그룹을 맡을 수 있는 신뢰할 수 있는 사용자를 지정하기 위해 그룹의 S3 신뢰 정책을 편집합니다.

이 그룹을 가정하여 생성된 임시 보안 자격 증명은 제한된 기간 동안만 유효합니다. 세션은 15분에서 12시간까지이며, 기본 세션은 1시간입니다. 그룹의 S3 신뢰 정책에서 사용자를 제거하면 해당 사용자는 더 이상 이 그룹을 맡을 수 없습니다.

-

액세스 관리 > *그룹*을 선택합니다.

-

그룹 이름을 클릭하세요.

-

S3 신뢰 정책 탭을 선택합니다.

-

AssumeRole을 수행할 수 있는 사용자 목록을 포함하여 S3 신뢰 정책을 추가합니다.

-

변경 내용 저장 * 을 선택합니다.

-

S3 그룹 정책 탭을 선택합니다.

-

이 그룹의 S3 신뢰 정책에 추가된 신뢰할 수 있는 사용자에 대해서만 필요한 S3 작업을 지정하도록 S3 정책을 편집합니다.

-

변경 내용 저장 * 을 선택합니다.

AssumeRole S3 신뢰 정책의 예

{

"Statement": [

{

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Principal": {

"AWS": [

"urn:sgws:identity::1234567890:user/user1",

"arn:aws:iam::1234567890:user/user2"

]

}

}

]

}

구성이 완료되면 S3 신뢰 정책에 나열된 사용자는 AssumeRole을 수행하고 자격 증명을 받을 수 있습니다. 최종 권한은 그룹 정책, 버킷 정책, 세션 정책에 따라 결정됩니다. 자세한 내용은 다음을 참조하십시오. "접근 정책 사용" .