Segurança da carga de trabalho: Simulação de adulteração de arquivos

Sugerir alterações

Sugerir alterações

Você pode usar as instruções desta página para simular a adulteração de arquivos para testar ou demonstrar a segurança da carga de trabalho usando o script de simulação de adulteração de arquivos incluído.

Coisas a serem observadas antes de começar

-

O script de simulação de adulteração de arquivos funciona apenas no Linux. O script de simulação também deve gerar alertas de alta confiança caso o usuário tenha integrado o ONTAP ARP com a Segurança de Carga de Trabalho.

-

O Workload Security detectará eventos e alertas gerados com o NFS 4.1 somente se a versão do ONTAP for 9.15 ou superior.

-

O script é fornecido com os arquivos de instalação do agente do Workload Security. Ele está disponível em qualquer máquina que tenha um agente de segurança de carga de trabalho instalado.

-

Você pode executar o script na própria máquina do agente do Workload Security; não há necessidade de preparar outra máquina Linux. Entretanto, se você preferir executar o script em outro sistema, basta copiá-lo e executá-lo lá.

-

Os usuários podem optar pelo Python ou pelo shell script com base em suas preferências e requisitos do sistema.

-

O script Python tem instalações pré-requisitos. Se você não quiser usar python, use o script shell.

Diretrizes:

Este script deve ser executado em um SVM contendo uma pasta com um número substancial de arquivos para criptografia, idealmente 100 ou mais, incluindo arquivos em subpastas. Certifique-se de que os arquivos não estejam vazios.

Para gerar o alerta, pause temporariamente o coletor antes da criação dos dados de teste. Depois que os arquivos de amostra forem gerados, reinicie o coletor e inicie o processo de criptografia.

Passos:

Prepare o sistema:

Primeiro, monte o volume de destino na máquina. Você pode montar uma exportação NFS ou CIFS.

Para montar a exportação NFS no Linux:

mount -t nfs -o vers=4.0 10.193.177.158:/svmvol1 /mntpt mount -t nfs -o vers=4.0 Vserver data IP>:/nfsvol /destinationlinuxfolder

Não monte o NFS versão 4.1; ele não é suportado pelo Fpolicy.

Para montar o CIFS no Linux:

mount -t cifs //10.193.77.91/sharedfolderincluster /root/destinationfolder/ -o username=raisa

Ativar a Proteção Autônoma contra Ransomware do ONTAP (opcional):

Se a versão do seu cluster ONTAP for 9.11.1 ou superior, você poderá habilitar o serviço ONTAP Ransomware Protection executando o seguinte comando no console de comando do ONTAP .

security anti-ransomware volume enable -volume [volume_name] -vserver [svm_name] Em seguida, configure um coletor de dados:

-

Configure o agente de segurança de carga de trabalho, caso ainda não tenha feito isso.

-

Configure um coletor de dados SVM se ainda não tiver feito isso.

-

Certifique-se de que o protocolo de montagem esteja selecionado ao configurar o coletor de dados.

Gere os arquivos de amostra programaticamente:

Antes de criar os arquivos, você deve primeiro parar ou"pausar o coletor de dados" processamento.

Antes de executar a simulação, você deve primeiro adicionar os arquivos a serem criptografados. Você pode copiar manualmente os arquivos a serem criptografados na pasta de destino ou usar um dos scripts incluídos para criar os arquivos programaticamente. Seja qual for o método usado, certifique-se de que haja pelo menos 100 arquivos presentes para criptografar.

Se você optar por criar os arquivos programaticamente, poderá usar o Shell ou o Python:

Concha:

-

Entre na caixa do Agente.

-

Monte um compartilhamento NFS ou CIFS do SVM do arquivador para a máquina do agente. Cd para essa pasta.

-

Copie o script do diretório de instalação do agente (%AGENT_INSTALL_DIR/ agent/install/ransomware_simulation/shell/create_dataset.sh) para o local de montagem de destino.

-

Execute o seguinte comando usando os scripts dentro do diretório montado (por exemplo, /root/demo) para criar a pasta e os arquivos do conjunto de dados de teste:

'./create_dataset.sh' . Isso criará 100 arquivos não vazios com várias extensões dentro da pasta de montagem em um diretório chamado "test_dataset".

Pitão:

Pré-requisito do script Python:

-

Instale o Python (se ainda não estiver instalado).

-

Baixe o Python 3.5.2 ou superior em https://www.python.org/ .

-

Para verificar a instalação do Python, execute

python --version. -

O script Python foi testado em versões tão antigas quanto a 3.5.2.

-

-

Instale o pip se ainda não estiver instalado:

-

Baixe o script get-pip.py em https://bootstrap.pypa.io/ .

-

Instalar pip usando

python get-pip.py. -

Verifique a instalação do pip com

pip --version.

-

-

Biblioteca PyCryptodome:

-

O script usa a biblioteca PyCryptodome.

-

Instalar PyCryptodome com

pip install pycryptodome. -

Confirme a instalação do PyCryptodome executando

pip show pycryptodome.

-

Script de criação de arquivo em Python:

-

Entre na caixa do Agente.

-

Monte um compartilhamento NFS ou CIFS do SVM do arquivador para a máquina do agente. Cd para essa pasta.

-

Copie o script do diretório de instalação do agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/create_dataset.py) para o local de montagem de destino.

-

Execute o seguinte comando usando os scripts dentro do diretório montado (por exemplo, /root/demo) para criar a pasta e os arquivos do conjunto de dados de teste:

'python create_dataset.py' . Isso criará 100 arquivos não vazios com várias extensões dentro da pasta de montagem em um diretório chamado “test_dataset”

Retomar o coletor

Se você pausou o coletor antes de seguir estas etapas, certifique-se de retomá-lo depois que os arquivos de amostra forem criados.

Gere os arquivos de amostra programaticamente:

Antes de criar os arquivos, você deve primeiro parar ou"pausar o coletor de dados" processamento.

Para gerar um alerta de adulteração de arquivo, você pode executar o script incluído, que simulará um alerta de adulteração de arquivo no Workload Security.

Concha:

-

Copie o script do diretório de instalação do agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/simulate_attack.sh) para o local de montagem de destino.

-

Execute o seguinte comando usando os scripts dentro do diretório montado (por exemplo, /root/demo) para criptografar o conjunto de dados de teste:

'./simulate_attack.sh' . Isso criptografará os arquivos de amostra criados no diretório "test_dataset".

Pitão:

-

Copie o script do diretório de instalação do agente (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/simulate_attack.py) para o local de montagem de destino.

-

Observe que os pré-requisitos do Python são instalados conforme a seção Pré-requisitos do script Python

-

Execute o seguinte comando usando os scripts dentro do diretório montado (por exemplo, /root/demo) para criptografar o conjunto de dados de teste:

'python simulate_attack.py' . Isso criptografará os arquivos de amostra criados no diretório "test_dataset".

Gerar um alerta no Workload Security

Quando a execução do script do simulador for concluída, um alerta será exibido na interface do usuário da Web em alguns minutos.

Observação: caso todas as condições a seguir sejam atendidas, um Alerta de Alta Confiança será gerado.

-

Monitorou a versão ONTAP do SVM superior a 9.11.1

-

Proteção autônoma contra ransomware ONTAP configurada

-

O coletor de dados de segurança da carga de trabalho é adicionado no modo Cluster.

O Workload Security detecta padrões de adulteração de arquivos com base no comportamento do usuário, enquanto o ONTAP ARP detecta atividades de adulteração de arquivos com base em atividades de criptografia nos arquivos.

Se as condições forem atendidas, o Workload Security marcará os alertas como Alerta de Alta Confiança.

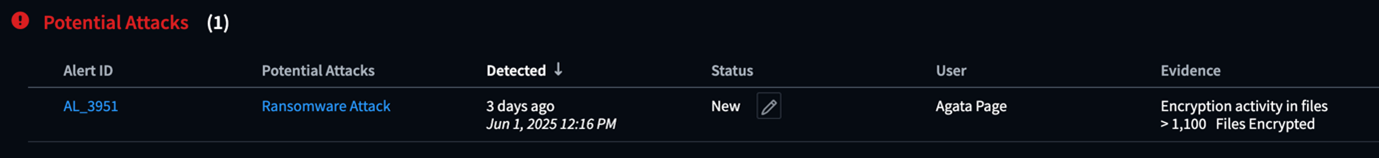

Exemplo de alerta de alta confiança na página Lista de alertas:

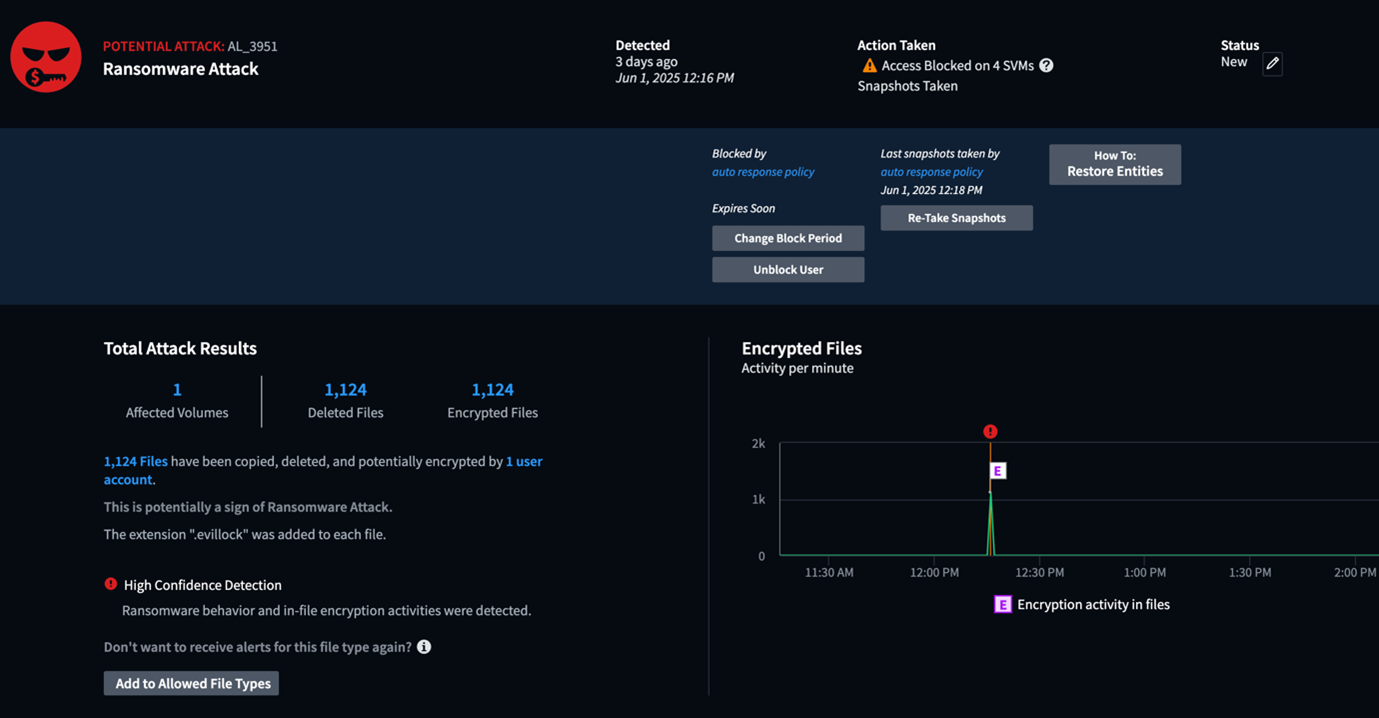

Exemplo de detalhe de alerta de alta confiança:

Disparando alertas várias vezes

O Workload Security aprende o comportamento do usuário e não gerará alertas sobre ataques repetidos de adulteração de arquivos dentro de 24 horas para o mesmo usuário.

Para gerar um novo alerta com um usuário diferente, siga os mesmos passos novamente (criando dados de teste e criptografando os dados de teste).