Gerencie a política TLS e SSH

Sugerir alterações

Sugerir alterações

A política TLS e SSH determina quais protocolos e cifras são usados para estabelecer conexões TLS seguras com aplicativos cliente e conexões SSH seguras com serviços StorageGRID internos.

A política de segurança controla como TLS e SSH criptografam dados em movimento. Em geral, use a política de compatibilidade moderna (padrão), a menos que seu sistema precise ser compatível com critérios comuns ou que você precise usar outras cifras.

|

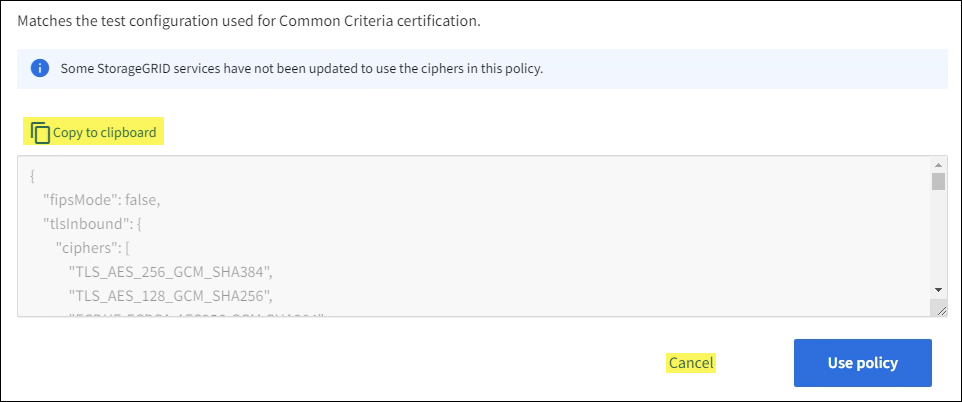

Alguns serviços do StorageGRID não foram atualizados para usar as cifras nessas políticas. |

-

Você está conetado ao Gerenciador de Grade usando um "navegador da web suportado".

-

Você tem o "Permissão de acesso à raiz".

Selecione uma política de segurança

-

Selecione Configuração > Segurança > Configurações de segurança.

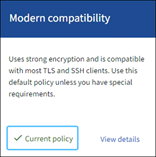

A guia TLS e políticas SSH mostra as políticas disponíveis. A política atualmente ativa é anotada por uma marca de seleção verde no bloco de política.

-

Revise as guias para saber mais sobre as políticas disponíveis.

Compatibilidade moderna (padrão)Use a política padrão se precisar de criptografia forte e não tiver requisitos especiais. Esta política é compatível com a maioria dos clientes TLS e SSH.

Compatibilidade legadaUse a política de compatibilidade Legacy se precisar de opções de compatibilidade adicionais para clientes mais antigos. As opções adicionais nesta política podem torná-la menos segura do que a política de compatibilidade moderna.

Critérios comunsUse a política Common Criteria se precisar da certificação Common Criteria.

FIPS rigorosoUse a política rigorosa do FIPS se precisar da certificação Common Criteria e usar o módulo NetApp Cryptographic Security Module (NCSM) 3.0.8 ou o módulo NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 para conexões de clientes externos com pontos de extremidade do balanceador de carga, Tenant Manager e Grid Manager. Usar esta política pode reduzir o desempenho.

O módulo NCSM 3.0.8 e NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 são usados nas seguintes operações:

-

NCSM

-

Conexões TLS entre os seguintes serviços: ADC, AMS, CMN, DDS, LDR, SSM, NMS, mgmt-api, nginx, nginx-gw e cache-svc

-

Conexões TLS entre clientes e o serviço nginx-gw (pontos de extremidade do balanceador de carga)

-

Conexões TLS entre clientes e o serviço LDR

-

Criptografia de conteúdo de objeto para SSE-S3, SSE-C e a configuração de criptografia de objeto armazenado

-

Conexões SSH

Para mais informações, consulte o Programa de Validação de Algoritmos Criptográficos do NIST"Certificado nº 4838" .

-

-

Módulo NetApp StorageGRID Kernel Crypto API

O módulo NetApp StorageGRID Kernel Crypto API está presente apenas em plataformas de dispositivos VM e StorageGRID .

-

Coleção de entropia

-

Criptografia de nó

Para mais informações, consulte o Programa de Validação de Algoritmos Criptográficos do NIST"Certificados #A6242 a #A6257" e"Certificado de Entropia #E223" .

-

Observação: Depois de selecionar esta política,"executar uma reinicialização contínua" para todos os nós ativarem o NCSM. Use Manutenção > Reinicialização contínua para iniciar e monitorar reinicializações.

PersonalizadoCrie uma política personalizada se você precisar aplicar seus próprios cifras.

Opcionalmente, se o seu StorageGRID tiver requisitos de criptografia FIPS 140, ative o recurso do modo FIPS para usar o NCSM 3.0.8 e o módulo NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64:

-

Defina o

fipsModeparâmetro paratrue. -

Quando solicitado,"executar uma reinicialização contínua" para todos os nós ativarem os módulos de criptografia. Use Manutenção > Reinicialização contínua para iniciar e monitorar reinicializações.

-

Selecione Suporte > Diagnóstico para visualizar as versões ativas do módulo FIPS.

-

-

Para ver detalhes sobre as cifras, protocolos e algoritmos de cada política, selecione Exibir detalhes.

-

Para alterar a política atual, selecione Use policy.

Uma marca de seleção verde aparece ao lado de política atual no bloco de política.

Crie uma política de segurança personalizada

Você pode criar uma política personalizada se precisar aplicar suas próprias cifras.

-

No bloco da política que é o mais semelhante à política personalizada que você deseja criar, selecione Exibir detalhes.

-

Selecione Copiar para a área de transferência e, em seguida, selecione Cancelar.

-

No bloco Política personalizada, selecione Configurar e usar.

-

Cole o JSON que você copiou e faça as alterações necessárias.

-

Selecione Use policy.

Uma marca de seleção verde aparece ao lado de Current policy no mosaico Custom policy (Política personalizada).

-

Opcionalmente, selecione Editar configuração para fazer mais alterações na nova política personalizada.

Reverter temporariamente para a política de segurança padrão

Se você tiver configurado uma política de segurança personalizada, talvez não consiga entrar no Gerenciador de Grade se a diretiva TLS configurada for incompatível com o "certificado de servidor configurado".

Você pode reverter temporariamente para a política de segurança padrão.

-

Faça login em um nó Admin:

-

Introduza o seguinte comando:

ssh admin@Admin_Node_IP -

Introduza a palavra-passe listada no

Passwords.txtficheiro. -

Digite o seguinte comando para mudar para root:

su - -

Introduza a palavra-passe listada no

Passwords.txtficheiro.Quando você estiver conetado como root, o prompt mudará de

$para#.

-

-

Execute o seguinte comando:

restore-default-cipher-configurations -

Em um navegador da Web, acesse o Gerenciador de Grade no mesmo nó Admin.

-

Siga as etapas em Selecione uma política de segurança para configurar a política novamente.