AWS-Netzwerk für Cloud Volumes ONTAP einrichten

Änderungen vorschlagen

Änderungen vorschlagen

Die NetApp Console übernimmt die Einrichtung von Netzwerkkomponenten für Cloud Volumes ONTAP, wie z. B. IP-Adressen, Netzmasken und Routen. Sie müssen sicherstellen, dass ausgehender Internetzugang verfügbar ist, dass genügend private IP-Adressen verfügbar sind, dass die richtigen Verbindungen vorhanden sind und mehr.

Allgemeine Anforderungen

Stellen Sie sicher, dass Sie die folgenden Anforderungen in AWS erfüllt haben.

Ausgehender Internetzugang für Cloud Volumes ONTAP -Knoten

Cloud Volumes ONTAP -Systeme erfordern ausgehenden Internetzugang für den Zugriff auf externe Endpunkte für verschiedene Funktionen. Cloud Volumes ONTAP kann nicht ordnungsgemäß funktionieren, wenn diese Endpunkte in Umgebungen mit strengen Sicherheitsanforderungen blockiert sind.

Der Konsolenagent kontaktiert für den täglichen Betrieb mehrere Endpunkte. Informationen zu den verwendeten Endpunkten finden Sie unter "Vom Konsolenagenten kontaktierte Endpunkte anzeigen" Und "Vorbereiten des Netzwerks für die Verwendung der Konsole" .

Cloud Volumes ONTAP Endpunkte

Cloud Volumes ONTAP verwendet diese Endpunkte zur Kommunikation mit verschiedenen Diensten.

| Endpunkte | Gilt für | Zweck | Bereitstellungsmodi | Auswirkungen, wenn der Endpunkt nicht verfügbar ist |

|---|---|---|---|---|

https://netapp-cloud-account.auth0.com |

Authentifizierung |

Wird zur Authentifizierung in der Konsole verwendet. |

Standard- und eingeschränkte Modi. |

Die Benutzerauthentifizierung schlägt fehl und die folgenden Dienste sind weiterhin nicht verfügbar:

|

https://api.bluexp.netapp.com/tenancy |

Mietverhältnis |

Wird verwendet, um Cloud Volumes ONTAP -Ressourcen von der Konsole abzurufen, um Ressourcen und Benutzer zu autorisieren. |

Standard- und eingeschränkte Modi. |

Cloud Volumes ONTAP Ressourcen und die Benutzer sind nicht autorisiert. |

https://mysupport.netapp.com/aods/asupmessage https://mysupport.netapp.com/asupprod/post/1.0/postAsup |

AutoSupport |

Wird verwendet, um AutoSupport Telemetriedaten an den NetApp Support zu senden. |

Standard- und eingeschränkte Modi. |

AutoSupport -Informationen bleiben unversehrt. |

Der genaue kommerzielle Endpunkt für den AWS-Dienst (mit dem Zusatz |

|

Kommunikation mit AWS-Diensten. |

Standard- und Privatmodus. |

Cloud Volumes ONTAP kann nicht mit dem AWS-Dienst kommunizieren, um bestimmte Vorgänge in AWS auszuführen. |

Der genaue Regierungsendpunkt für den AWS-Dienst hängt von der von Ihnen verwendeten AWS-Region ab. Die Endpunkte werden mit dem Suffix |

|

Kommunikation mit AWS-Diensten. |

Eingeschränkter Modus. |

Cloud Volumes ONTAP kann nicht mit dem AWS-Dienst kommunizieren, um bestimmte Vorgänge in AWS auszuführen. |

Ausgehender Internetzugang für den HA-Mediator

Die HA-Mediatorinstanz muss über eine ausgehende Verbindung zum AWS EC2-Dienst verfügen, damit sie beim Speicherfailover helfen kann. Um die Verbindung bereitzustellen, können Sie eine öffentliche IP-Adresse hinzufügen, einen Proxyserver angeben oder eine manuelle Option verwenden.

Die manuelle Option kann ein NAT-Gateway oder ein Schnittstellen-VPC-Endpunkt vom Zielsubnetz zum AWS EC2-Dienst sein. Weitere Informationen zu VPC-Endpunkten finden Sie im "AWS-Dokumentation: Schnittstelle für VPC-Endpunkte (AWS PrivateLink)" .

Netzwerkproxykonfiguration des NetApp Console Agenten

Sie können die Proxyserverkonfiguration des NetApp Console Agenten verwenden, um ausgehenden Internetzugriff von Cloud Volumes ONTAP zu aktivieren. Die Konsole unterstützt zwei Arten von Proxys:

-

Expliziter Proxy: Der ausgehende Datenverkehr von Cloud Volumes ONTAP verwendet die HTTP-Adresse des Proxyservers, der während der Proxykonfiguration des Konsolenagenten angegeben wurde. Der Administrator hat möglicherweise auch Benutzeranmeldeinformationen und Stammzertifizierungsstellenzertifikate für eine zusätzliche Authentifizierung konfiguriert. Wenn ein Stamm-CA-Zertifikat für den expliziten Proxy verfügbar ist, stellen Sie sicher , dass Sie dasselbe Zertifikat erhalten und mithilfe des "ONTAP CLI: Sicherheitszertifikat installieren" Befehl.

-

Transparenter Proxy: Das Netzwerk ist so konfiguriert, dass ausgehender Datenverkehr von Cloud Volumes ONTAP automatisch über den Proxy für den Konsolenagenten geleitet wird. Beim Einrichten eines transparenten Proxys muss der Administrator für die Konnektivität von Cloud Volumes ONTAP nur ein Stamm-CA-Zertifikat bereitstellen, nicht die HTTP-Adresse des Proxyservers. Stellen Sie sicher, dass Sie dasselbe Stamm-CA-Zertifikat erhalten und auf Ihr Cloud Volumes ONTAP System hochladen, indem Sie das "ONTAP CLI: Sicherheitszertifikat installieren" Befehl.

Informationen zum Konfigurieren von Proxy-Servern finden Sie im "Konfigurieren des Konsolenagenten zur Verwendung eines Proxyservers" .

Private IP-Adressen

Die Konsole weist Cloud Volumes ONTAP automatisch die erforderliche Anzahl privater IP-Adressen zu. Sie müssen sicherstellen, dass in Ihrem Netzwerk genügend private IP-Adressen verfügbar sind.

Die Anzahl der LIFs, die die Konsole für Cloud Volumes ONTAP zuweist, hängt davon ab, ob Sie ein Einzelknotensystem oder ein HA-Paar bereitstellen. Ein LIF ist eine IP-Adresse, die einem physischen Port zugeordnet ist.

IP-Adressen für ein Einzelknotensystem

Die Konsole weist einem Einzelknotensystem 6 IP-Adressen zu.

Die folgende Tabelle enthält Details zu den LIFs, die jeder privaten IP-Adresse zugeordnet sind.

| LIF | Zweck |

|---|---|

Clusterverwaltung |

Administrative Verwaltung des gesamten Clusters (HA-Paar). |

Knotenverwaltung |

Administrative Verwaltung eines Knotens. |

Intercluster |

Clusterübergreifende Kommunikation, Sicherung und Replikation. |

NAS-Daten |

Clientzugriff über NAS-Protokolle. |

iSCSI-Daten |

Clientzugriff über das iSCSI-Protokoll. Wird vom System auch für andere wichtige Netzwerk-Workflows verwendet. Dieses LIF ist erforderlich und sollte nicht gelöscht werden. |

Speicher-VM-Verwaltung |

Ein Storage-VM-Management-LIF wird mit Verwaltungstools wie SnapCenter verwendet. |

IP-Adressen für HA-Paare

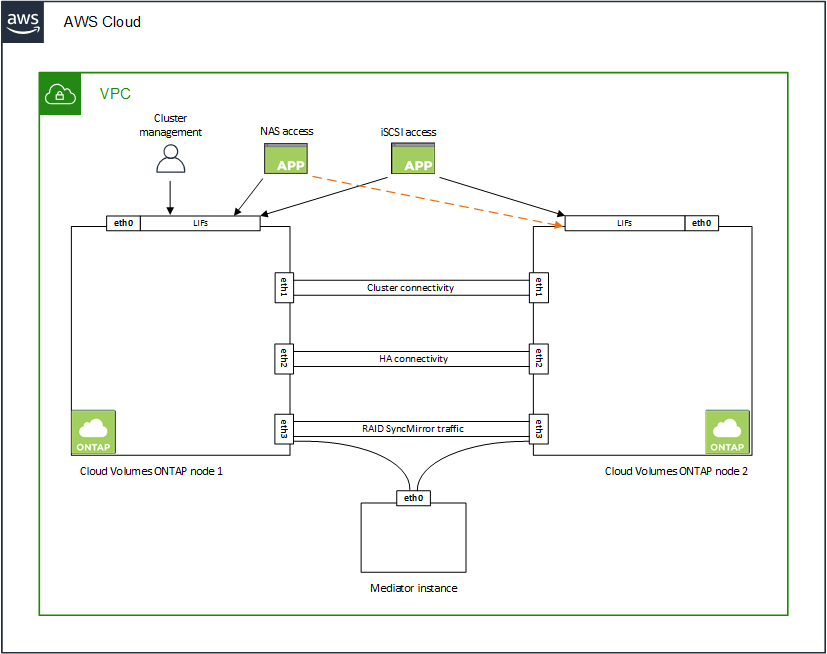

HA-Paare benötigen mehr IP-Adressen als ein Einzelknotensystem. Diese IP-Adressen sind auf verschiedene Ethernet-Schnittstellen verteilt, wie im folgenden Bild gezeigt:

Die Anzahl der für ein HA-Paar erforderlichen privaten IP-Adressen hängt davon ab, welches Bereitstellungsmodell Sie wählen. Ein in einer einzelnen AWS Availability Zone (AZ) bereitgestelltes HA-Paar erfordert 15 private IP-Adressen, während ein in mehreren AZs bereitgestelltes HA-Paar 13 private IP-Adressen erfordert.

Die folgenden Tabellen enthalten Details zu den LIFs, die jeder privaten IP-Adresse zugeordnet sind.

| LIF | Schnittstelle | Node | Zweck |

|---|---|---|---|

Clusterverwaltung |

eth0 |

Knoten 1 |

Administrative Verwaltung des gesamten Clusters (HA-Paar). |

Knotenverwaltung |

eth0 |

Knoten 1 und Knoten 2 |

Administrative Verwaltung eines Knotens. |

Intercluster |

eth0 |

Knoten 1 und Knoten 2 |

Clusterübergreifende Kommunikation, Sicherung und Replikation. |

NAS-Daten |

eth0 |

Knoten 1 |

Clientzugriff über NAS-Protokolle. |

iSCSI-Daten |

eth0 |

Knoten 1 und Knoten 2 |

Clientzugriff über das iSCSI-Protokoll. Wird vom System auch für andere wichtige Netzwerk-Workflows verwendet. Diese LIFs sind erforderlich und sollten nicht gelöscht werden. |

Cluster-Konnektivität |

eth1 |

Knoten 1 und Knoten 2 |

Ermöglicht den Knoten, miteinander zu kommunizieren und Daten innerhalb des Clusters zu verschieben. |

HA-Konnektivität |

eth2 |

Knoten 1 und Knoten 2 |

Kommunikation zwischen den beiden Knoten im Falle eines Failovers. |

RSM-iSCSI-Datenverkehr |

eth3 |

Knoten 1 und Knoten 2 |

RAID SyncMirror iSCSI-Verkehr sowie Kommunikation zwischen den beiden Cloud Volumes ONTAP Knoten und dem Mediator. |

Vermittler |

eth0 |

Vermittler |

Ein Kommunikationskanal zwischen den Knoten und dem Mediator zur Unterstützung bei Speicherübernahme- und -rückgabeprozessen. |

| LIF | Schnittstelle | Node | Zweck |

|---|---|---|---|

Knotenverwaltung |

eth0 |

Knoten 1 und Knoten 2 |

Administrative Verwaltung eines Knotens. |

Intercluster |

eth0 |

Knoten 1 und Knoten 2 |

Clusterübergreifende Kommunikation, Sicherung und Replikation. |

iSCSI-Daten |

eth0 |

Knoten 1 und Knoten 2 |

Clientzugriff über das iSCSI-Protokoll. Diese LIFs verwalten auch die Migration von Floating-IP-Adressen zwischen Knoten. Diese LIFs sind erforderlich und sollten nicht gelöscht werden. |

Cluster-Konnektivität |

eth1 |

Knoten 1 und Knoten 2 |

Ermöglicht den Knoten, miteinander zu kommunizieren und Daten innerhalb des Clusters zu verschieben. |

HA-Konnektivität |

eth2 |

Knoten 1 und Knoten 2 |

Kommunikation zwischen den beiden Knoten im Falle eines Failovers. |

RSM-iSCSI-Datenverkehr |

eth3 |

Knoten 1 und Knoten 2 |

RAID SyncMirror iSCSI-Verkehr sowie Kommunikation zwischen den beiden Cloud Volumes ONTAP Knoten und dem Mediator. |

Vermittler |

eth0 |

Vermittler |

Ein Kommunikationskanal zwischen den Knoten und dem Mediator zur Unterstützung bei Speicherübernahme- und -rückgabeprozessen. |

|

Bei der Bereitstellung in mehreren Availability Zones sind mehrere LIFs verknüpft mit"Floating-IP-Adressen" , die nicht auf das private IP-Limit von AWS angerechnet werden. |

Sicherheitsgruppen

Sie müssen keine Sicherheitsgruppen erstellen, da die Konsole dies für Sie erledigt. Wenn Sie Ihre eigene verwenden müssen, lesen Sie"Sicherheitsgruppenregeln" .

|

Suchen Sie nach Informationen zum Konsolenagenten? "Sicherheitsgruppenregeln für den Konsolenagenten anzeigen" |

Verbindung für Daten-Tiering

Wenn Sie EBS als Leistungsebene und AWS S3 als Kapazitätsebene verwenden möchten, müssen Sie sicherstellen, dass Cloud Volumes ONTAP über eine Verbindung zu S3 verfügt. Die beste Möglichkeit, diese Verbindung bereitzustellen, besteht darin, einen VPC-Endpunkt für den S3-Dienst zu erstellen. Anweisungen hierzu finden Sie im "AWS-Dokumentation: Erstellen eines Gateway-Endpunkts" .

Achten Sie beim Erstellen des VPC-Endpunkts darauf, die Region, VPC und Routentabelle auszuwählen, die der Cloud Volumes ONTAP -Instanz entspricht. Sie müssen auch die Sicherheitsgruppe ändern, um eine ausgehende HTTPS-Regel hinzuzufügen, die den Datenverkehr zum S3-Endpunkt ermöglicht. Andernfalls kann Cloud Volumes ONTAP keine Verbindung zum S3-Dienst herstellen.

Wenn Probleme auftreten, lesen Sie die "AWS Support Knowledge Center: Warum kann ich über einen Gateway-VPC-Endpunkt keine Verbindung zu einem S3-Bucket herstellen?"

Verbindungen zu ONTAP -Systemen

Um Daten zwischen einem Cloud Volumes ONTAP -System in AWS und ONTAP -Systemen in anderen Netzwerken zu replizieren, benötigen Sie eine VPN-Verbindung zwischen dem AWS VPC und dem anderen Netzwerk – beispielsweise Ihrem Unternehmensnetzwerk. Anweisungen hierzu finden Sie im "AWS-Dokumentation: Einrichten einer AWS-VPN-Verbindung" .

DNS und Active Directory für CIFS

Wenn Sie CIFS-Speicher bereitstellen möchten, müssen Sie DNS und Active Directory in AWS einrichten oder Ihr lokales Setup auf AWS erweitern.

Der DNS-Server muss Namensauflösungsdienste für die Active Directory-Umgebung bereitstellen. Sie können DHCP-Optionssätze so konfigurieren, dass der standardmäßige EC2-DNS-Server verwendet wird. Dabei darf es sich nicht um den von der Active Directory-Umgebung verwendeten DNS-Server handeln.

Anweisungen hierzu finden Sie im "AWS-Dokumentation: Active Directory-Domänendienste in der AWS Cloud: Schnellstart-Referenzbereitstellung" .

VPC-Freigabe

Ab der Version 9.11.1 werden Cloud Volumes ONTAP HA-Paare in AWS mit VPC-Sharing unterstützt. Durch die VPC-Freigabe kann Ihre Organisation Subnetze mit anderen AWS-Konten teilen. Um diese Konfiguration zu verwenden, müssen Sie Ihre AWS-Umgebung einrichten und dann das HA-Paar mithilfe der API bereitstellen.

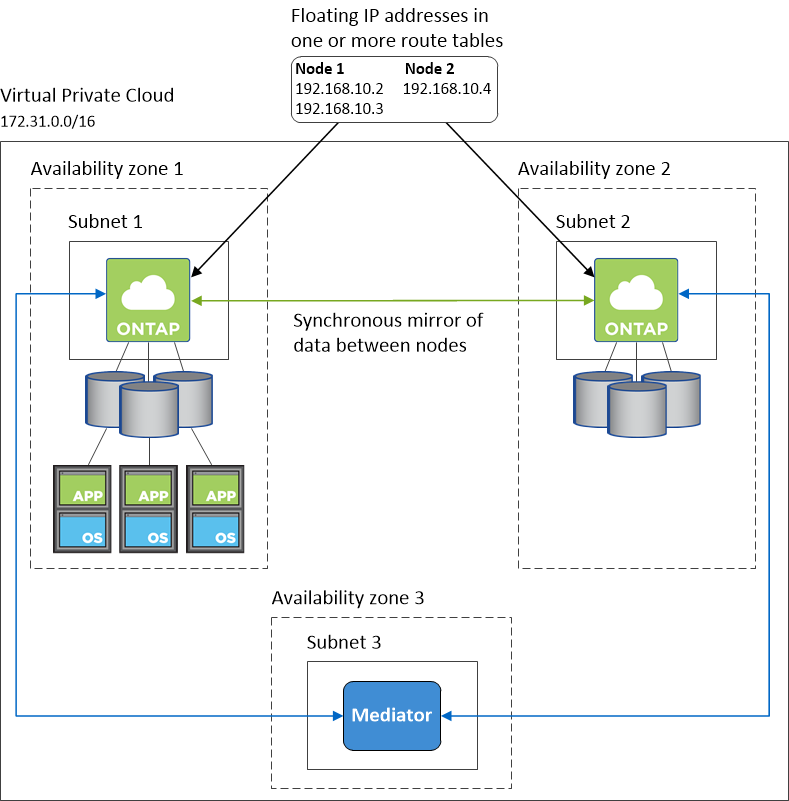

Anforderungen für HA-Paare in mehreren AZs

Für Cloud Volumes ONTAP HA-Konfigurationen, die mehrere Availability Zones (AZs) verwenden, gelten zusätzliche AWS-Netzwerkanforderungen. Sie sollten diese Anforderungen überprüfen, bevor Sie ein HA-Paar starten, da Sie die Netzwerkdetails in der Konsole eingeben müssen, wenn Sie ein Cloud Volumes ONTAP -System hinzufügen.

Um zu verstehen, wie HA-Paare funktionieren, lesen Sie"Hochverfügbarkeitspaare" .

- Verfügbarkeitszonen

-

Dieses HA-Bereitstellungsmodell verwendet mehrere AZs, um eine hohe Verfügbarkeit Ihrer Daten sicherzustellen. Sie sollten für jede Cloud Volumes ONTAP -Instanz und die Mediator-Instanz eine dedizierte AZ verwenden, die einen Kommunikationskanal zwischen dem HA-Paar bereitstellt.

In jeder Availability Zone sollte ein Subnetz verfügbar sein.

- Floating-IP-Adressen für NAS-Daten und Cluster-/SVM-Verwaltung

-

HA-Konfigurationen in mehreren AZs verwenden Floating-IP-Adressen, die bei Fehlern zwischen Knoten migrieren. Sie sind von außerhalb der VPC nicht nativ zugänglich, es sei denn, Sie"Einrichten eines AWS Transit Gateways" .

Eine Floating-IP-Adresse dient der Clusterverwaltung, eine für NFS/CIFS-Daten auf Knoten 1 und eine für NFS/CIFS-Daten auf Knoten 2. Eine vierte Floating-IP-Adresse für die SVM-Verwaltung ist optional.

Wenn Sie SnapDrive für Windows oder SnapCenter mit dem HA-Paar verwenden, ist für das SVM-Verwaltungs-LIF eine Floating-IP-Adresse erforderlich. Sie müssen die Floating-IP-Adressen eingeben, wenn Sie ein Cloud Volumes ONTAP HA-System hinzufügen. Die Konsole weist dem HA-Paar die IP-Adressen zu, wenn sie das System startet.

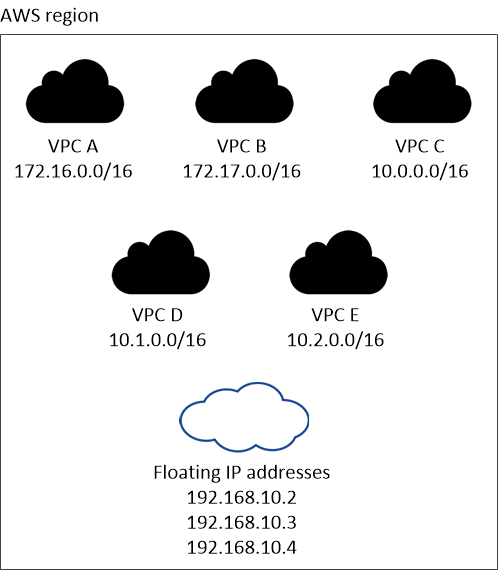

Die Floating-IP-Adressen müssen außerhalb der CIDR-Blöcke für alle VPCs in der AWS-Region liegen, in der Sie die HA-Konfiguration bereitstellen. Stellen Sie sich die Floating-IP-Adressen als logisches Subnetz vor, das sich außerhalb der VPCs in Ihrer Region befindet.

Das folgende Beispiel zeigt die Beziehung zwischen Floating-IP-Adressen und den VPCs in einer AWS-Region. Während sich die Floating-IP-Adressen für alle VPCs außerhalb der CIDR-Blöcke befinden, können sie über Routentabellen an Subnetze weitergeleitet werden.

Die Konsole erstellt automatisch statische IP-Adressen für den iSCSI-Zugriff und für den NAS-Zugriff von Clients außerhalb der VPC. Für diese Art von IP-Adressen müssen Sie keine Anforderungen erfüllen. - Transit-Gateway zur Ermöglichung des Floating-IP-Zugriffs von außerhalb der VPC

-

Falls erforderlich,"Einrichten eines AWS Transit Gateways" um den Zugriff auf die Floating-IP-Adressen eines HA-Paares von außerhalb der VPC zu ermöglichen, in der sich das HA-Paar befindet.

- Routentabellen

-

Nachdem Sie die Floating-IP-Adressen angegeben haben, werden Sie aufgefordert, die Routentabellen auszuwählen, die Routen zu den Floating-IP-Adressen enthalten sollen. Dies ermöglicht dem Client den Zugriff auf das HA-Paar.

Wenn Sie nur eine Routentabelle für die Subnetze in Ihrer VPC haben (die Hauptroutentabelle), fügt die Konsole die Floating-IP-Adressen automatisch zu dieser Routentabelle hinzu. Wenn Sie mehr als eine Routentabelle haben, ist es sehr wichtig, beim Starten des HA-Paares die richtigen Routentabellen auszuwählen. Andernfalls haben einige Clients möglicherweise keinen Zugriff auf Cloud Volumes ONTAP.

Beispielsweise könnten Sie zwei Subnetze haben, die mit unterschiedlichen Routentabellen verknüpft sind. Wenn Sie Routentabelle A, aber nicht Routentabelle B auswählen, können Clients im mit Routentabelle A verknüpften Subnetz auf das HA-Paar zugreifen, Clients im mit Routentabelle B verknüpften Subnetz jedoch nicht.

Weitere Informationen zu Routentabellen finden Sie im "AWS-Dokumentation: Routentabellen" .

- Anbindung an NetApp Management Tools

-

Um NetApp -Verwaltungstools mit HA-Konfigurationen zu verwenden, die sich in mehreren AZs befinden, haben Sie zwei Verbindungsoptionen:

-

Stellen Sie die NetApp -Verwaltungstools in einer anderen VPC bereit und"Einrichten eines AWS Transit Gateways" . Das Gateway ermöglicht den Zugriff auf die Floating-IP-Adresse für die Cluster-Management-Schnittstelle von außerhalb der VPC.

-

Stellen Sie die NetApp -Verwaltungstools im selben VPC mit einer ähnlichen Routing-Konfiguration wie NAS-Clients bereit.

-

Beispiel einer HA-Konfiguration

Das folgende Bild veranschaulicht die Netzwerkkomponenten, die für ein HA-Paar in mehreren AZs spezifisch sind: drei Availability Zones, drei Subnetze, Floating-IP-Adressen und eine Routentabelle.

Anforderungen für den Konsolenagenten

Wenn Sie noch keinen Konsolenagenten erstellt haben, sollten Sie die Netzwerkanforderungen überprüfen.