Konfigurieren der Erkennung verdächtiger Benutzeraktivitäten in NetApp Ransomware Resilience

Änderungen vorschlagen

Änderungen vorschlagen

Ransomware Resilience unterstützt die Erkennung verdächtigen Benutzerverhaltens in Erkennungsrichtlinien und ermöglicht Ihnen, Ransomware-Vorfälle auf Benutzerebene zu bekämpfen.

Ransomware Resilience erkennt verdächtige Benutzeraktivitäten durch die Analyse von Benutzeraktivitätsereignissen, die von FPolicy in ONTAP generiert werden. Um Daten zur Benutzeraktivität zu erfassen, müssen Sie einen oder mehrere Benutzeraktivitätsagenten bereitstellen. Der Agent ist ein Linux-Server oder eine VM mit Konnektivität zu Geräten auf Ihrem Mandanten.

Benutzeraktivitätsagenten und -sammler

Um die Erkennung verdächtiger Benutzeraktivitäten in Ransomware Resilience zu aktivieren, muss mindestens ein Benutzeraktivitätsagent installiert sein. Wenn Sie die Funktion für verdächtige Benutzeraktivitäten im Ransomware Resilience Dashboard aktivieren, müssen Sie die Agent-Hostinformationen angeben.

Ein Agent kann mehrere Datensammler hosten. Datensammler senden Daten zur Analyse an einen SaaS-Standort. Es gibt zwei Arten von Sammlern:

-

Der Datensammler sammelt Benutzeraktivitätsdaten von ONTAP.

-

Der Benutzerverzeichnis-Connector stellt eine Verbindung zu Ihrem Verzeichnis her, um Benutzer-IDs Benutzernamen zuzuordnen.

Collector werden in den Ransomware Resilience-Einstellungen konfiguriert.

Erforderliche Konsolenrolle Um die Erkennung verdächtiger Benutzeraktivitäten zu aktivieren, benötigen Sie die Organization admin role. Für nachfolgende Konfigurationen verdächtiger Benutzeraktivitäten benötigen Sie die Ransomware Resilience user behavior admin role. "Erfahren Sie mehr über Ransomware Resilience-Rollen für die NetApp Console".

Stellen Sie sicher, dass jede Rolle auf Organisationsebene angewendet wird.

Systemanforderungen

Für die Installation eines Benutzeraktivitätsagenten benötigen Sie einen Host oder eine VM, die die folgenden Anforderungen erfüllt.

Betriebssystemanforderungen

| Betriebssystem | Unterstützte Versionen |

|---|---|

AlmaLinux |

9.4 (64 Bit) bis 9.5 (64 Bit) und 10 (64 Bit), einschließlich SELinux |

CentOS |

CentOS Stream 9 (64 Bit) |

Debian |

11 (64 Bit), 12 (64 Bit), einschließlich SELinux |

OpenSUSE Leap |

15.3 (64 Bit) bis 15.6 (64 Bit) |

Oracle Linux |

8.10 (64 Bit) und 9.1 (64 Bit) bis 9.6 (64 Bit), einschließlich SELinux |

Red Hat |

8.10 (64 Bit), 9.1 (64 Bit) bis 9.6 (64 Bit) und 10 (64 Bit), einschließlich SELinux |

Felsig |

Rocky 9.4 (64 Bit) bis 9.6 (64 Bit), einschließlich SELinux |

SUSE Enterprise Linux |

15 SP4 (64 Bit) bis 15 SP6 (64 Bit), einschließlich SELinux |

Ubuntu |

20.04 LTS (64 Bit), 22.04 LTS (64 Bit) und 24.04 LTS (64 Bit) |

|

Auf dem Computer, den Sie für den Benutzeraktivitätsagenten verwenden, sollte keine andere Software auf Anwendungsebene ausgeführt werden. Ein dedizierter Server wird empfohlen. |

Der unzip Für die Installation wird ein Befehl benötigt. Der sudo su - Der Befehl wird für die Installation, die Ausführung von Skripten und die Deinstallation benötigt.

Serveranforderungen

Der Server muss die folgenden Mindestanforderungen erfüllen:

-

CPU: 4 Kerne

-

RAM: 16 GB RAM

-

Festplattenspeicher: 36 GB freier Festplattenspeicher

|

Weisen Sie zusätzlichen Speicherplatz zu, um die Erstellung des Dateisystems zu ermöglichen. Stellen Sie sicher, dass im Dateisystem mindestens 35 GB freier Speicherplatz vorhanden sind. + Wenn /opt Es handelt sich um einen eingebundenen Ordner von einem NAS-Speicher; lokale Benutzer müssen Zugriff auf diesen Ordner haben. Die Erstellung eines Benutzeraktivitätsagenten kann fehlschlagen, wenn lokale Benutzer nicht über die erforderlichen Berechtigungen verfügen.

|

|

Es wird empfohlen, den Benutzeraktivitätsagenten auf einem anderen System als Ihrer Ransomware-Resilienzumgebung zu installieren. Falls Sie sie auf demselben Rechner installieren, sollten Sie 50 bis 55 GB Speicherplatz einplanen. Für Linux sollten Sie 25-30 GB Speicherplatz reservieren. /opt/netapp und 25 GB bis `var/log/netapp`Die

|

|

Es wird empfohlen, die Zeit sowohl auf dem ONTAP System als auch auf dem Rechner des Benutzeraktivitätsagenten mithilfe des Network Time Protocol (NTP) oder des Simple Network Time Protocol (SNTP) zu synchronisieren. |

Cloud-Netzwerkzugriffsregeln

Prüfen Sie die Cloud-Netzwerkzugriffsregeln für Ihre jeweilige Region (Asien-Pazifik, Europa oder Vereinigte Staaten).

|

Ersetzen Sie bei der Erstinstallation die <site_name> durch eine Platzhalter-(*-Berechtigung. Sobald der Agent aktiviert und voll funktionsfähig ist, können Sie die Berechtigung durch den Standortnamen ersetzen. Wenden Sie sich an Ihren NetApp-Ansprechpartner, um den Standortnamen zu erhalten.

|

Bereitstellung von Benutzeraktivitätsagenten im asiatisch-pazifischen Raum

| Protokoll | Hafen | Quelle | Ziel | Beschreibung |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Benutzeraktivitätsagent |

|

Zugang zu Ransomware-Resilienz |

Bereitstellung von Benutzeraktivitätsagenten in Europa

| Protokoll | Hafen | Quelle | Ziel | Beschreibung |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Benutzeraktivitätsagent |

|

Zugang zu Ransomware-Resilienz |

US-basierte Bereitstellungen von Benutzeraktivitätsagenten

| Protokoll | Hafen | Quelle | Ziel | Beschreibung |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Benutzeraktivitätsagent |

|

Zugang zu Ransomware-Resilienz |

Netzwerkinterne Regeln

| Protokoll | Hafen | Quelle | Ziel | Beschreibung |

|---|---|---|---|---|

TCP |

389 (LDAP) 636 (LDAPs / Start-TLS) |

Benutzeraktivitätsagent |

LDAP-Server-URL |

Mit LDAP verbinden |

HTTPS (TCP) |

443 |

Benutzeraktivitätsagent |

Cluster- oder SVM-Management-IP-Adresse (abhängig von der SVM-Collector-Konfiguration) |

API-Kommunikation mit ONTAP |

TCP |

35000 - 55000 |

SVM-Daten LIF IP-Adressen |

Benutzeraktivitätsagent |

Kommunikation von ONTAP an den Benutzeraktivitätsagenten für Fpolicy-Ereignisse. Diese Ports müssen zum Benutzeraktivitätsagenten hin geöffnet werden, damit ONTAP Ereignisse an ihn senden kann, einschließlich etwaiger Firewall-Anforderungen auf dem Benutzeraktivitätsagenten selbst (falls vorhanden). + HINWEIS: Sie müssen nicht alle dieser Ports reservieren, aber die Ports, die Sie hierfür reservieren, müssen innerhalb dieses Bereichs liegen. Es wird empfohlen, mit der Reservierung von 100 Ports zu beginnen und diese bei Bedarf zu erhöhen. |

TCP |

35000-55000 |

Cluster-Verwaltungs-IP |

Benutzeraktivitätsagent |

Kommunikation von der ONTAP Clusterverwaltungs-IP zum Benutzeraktivitätsagenten für EMS-Ereignisse. Diese Ports müssen zum Benutzeraktivitätsagenten hin geöffnet werden, damit ONTAP EMS-Ereignisse an ihn senden kann, einschließlich etwaiger Firewall-Anforderungen auf dem Benutzeraktivitätsagenten selbst. + HINWEIS: Sie müssen nicht alle dieser Ports reservieren, aber die Ports, die Sie hierfür reservieren, müssen innerhalb dieses Bereichs liegen. Es wird empfohlen, mit der Reservierung von 100 Ports zu beginnen und diese bei Bedarf zu erhöhen. |

SSH |

22 |

Benutzeraktivitätsagent |

Clusterverwaltung |

Wird für die CIFS/SMB-Benutzerblockierung benötigt. |

Aktivieren Sie die Erkennung verdächtiger Benutzeraktivitäten

Stellen Sie sicher, dass Sie die folgenden Kriterien erfüllt haben: "Systemanforderungen" für den Benutzeraktivitätsagenten. Stellen Sie sicher, dass Ihre Konfiguration den unterstützten Cloud-Anbietern und Regionen entspricht.

Unterstützung durch Cloud-Anbieter

Verdächtige Benutzeraktivitätsdaten können in AWS und Azure in den folgenden Regionen gespeichert werden:

| Cloud-Anbieter | Region |

|---|---|

AWS |

|

Azurblau |

Ostküste der USA |

Hinzufügen eines Benutzeraktivitätsagenten

Benutzeraktivitätsagenten sind ausführbare Umgebungen für Datensammler. Datensammler geben Benutzeraktivitätsereignisse an Ransomware Resilience weiter. Sie müssen mindestens einen Benutzeraktivitäts-Agenten erstellen, um die Erkennung verdächtiger Benutzeraktivitäten zu aktivieren.

-

Wenn Sie zum ersten Mal einen Benutzeraktivitätsagenten erstellen, gehen Sie zum Dashboard. Wählen Sie in der Kachel Benutzeraktivität die Option Aktivieren aus.

Wenn Sie einen zusätzlichen Benutzeraktivitätsagenten hinzufügen, gehen Sie zu Einstellungen, suchen Sie die Kachel Benutzeraktivität und wählen Sie dann Verwalten. Wählen Sie auf dem Bildschirm „Benutzeraktivität“ die Registerkarte Benutzeraktivitätsagenten und dann Hinzufügen.

-

Wählen Sie einen Cloud-Anbieter und dann eine Region aus. Wählen Sie Weiter.

-

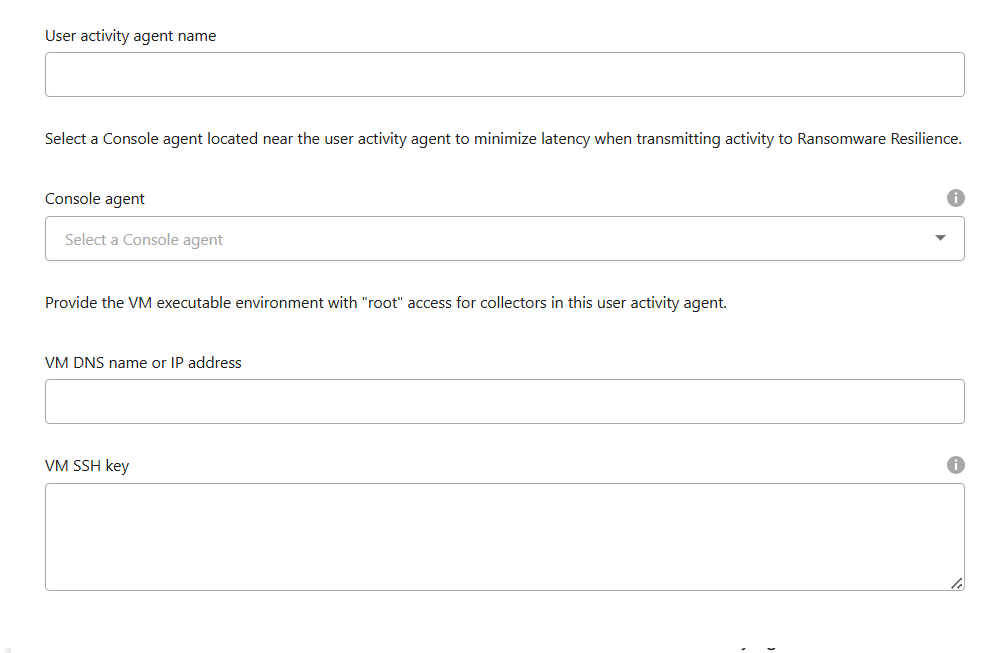

Geben Sie die Details des Benutzeraktivitätsagenten an:

-

Name des Benutzeraktivitätsagenten

-

Konsolenagent - Der Konsolenagent sollte sich im selben Netzwerk wie der Benutzeraktivitätsagent befinden und über eine SSH-Verbindung zur IP-Adresse des Benutzeraktivitätsagenten verfügen.

-

VM-DNS-Name oder IP-Adresse

-

VM-SSH-Schlüssel

-

-

Wählen Sie Weiter.

-

Überprüfen Sie Ihre Einstellungen. Wählen Sie Aktivieren, um das Hinzufügen des Benutzeraktivitätsagenten abzuschließen.

-

Bestätigen Sie, dass der Benutzeraktivitäts-Agent erfolgreich erstellt wurde. In der Kachel „Benutzeraktivität“ wird eine erfolgreiche Bereitstellung als „Wird ausgeführt“ angezeigt.

Nachdem der Benutzeraktivitäts-Agent erfolgreich erstellt wurde, kehren Sie zum Menü Einstellungen zurück und wählen Sie dann in der Kachel „Benutzeraktivität“ Verwalten aus. Wählen Sie die Registerkarte Benutzeraktivitätsagent und dann den Benutzeraktivitätsagenten aus, um Details dazu anzuzeigen, einschließlich Datensammler und Benutzerverzeichniskonnektoren.

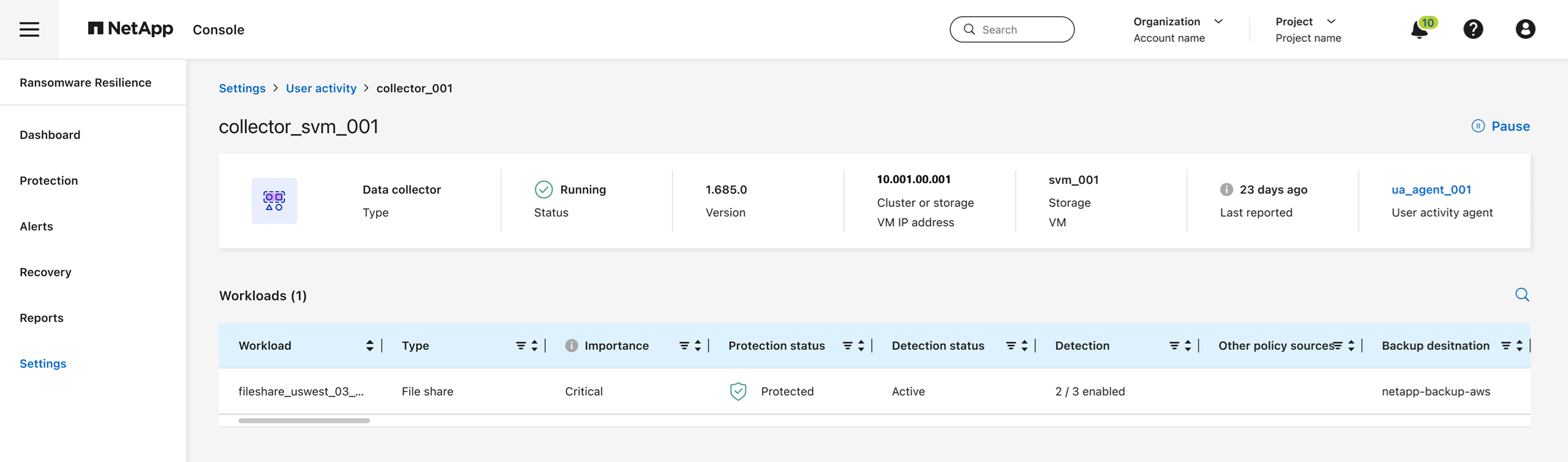

Hinzufügen eines Datensammlers

Datensammler werden automatisch erstellt, wenn Sie eine Ransomware-Schutzstrategie mit Erkennung verdächtiger Benutzeraktivitäten aktivieren. Weitere Informationen finden Sie unter Hinzufügen einer Erkennungsrichtlinie.

Sie können die Details des Datensammlers anzeigen. Wählen Sie in den Einstellungen in der Kachel „Benutzeraktivität“ die Option Verwalten aus. Wählen Sie die Registerkarte Datensammler und dann den Datensammler aus, um seine Details anzuzeigen oder ihn anzuhalten.

Hinzufügen eines Benutzerverzeichnis-Connectors

Um Benutzer-IDs Benutzernamen zuzuordnen, müssen Sie einen Benutzerverzeichnis-Connector erstellen.

-

Gehen Sie in Ransomware Resilience zu Einstellungen.

-

Wählen Sie in der Kachel „Benutzeraktivität“ Verwalten aus.

-

Wählen Sie die Registerkarte Benutzerverzeichnis-Konnektoren und dann Hinzufügen.

-

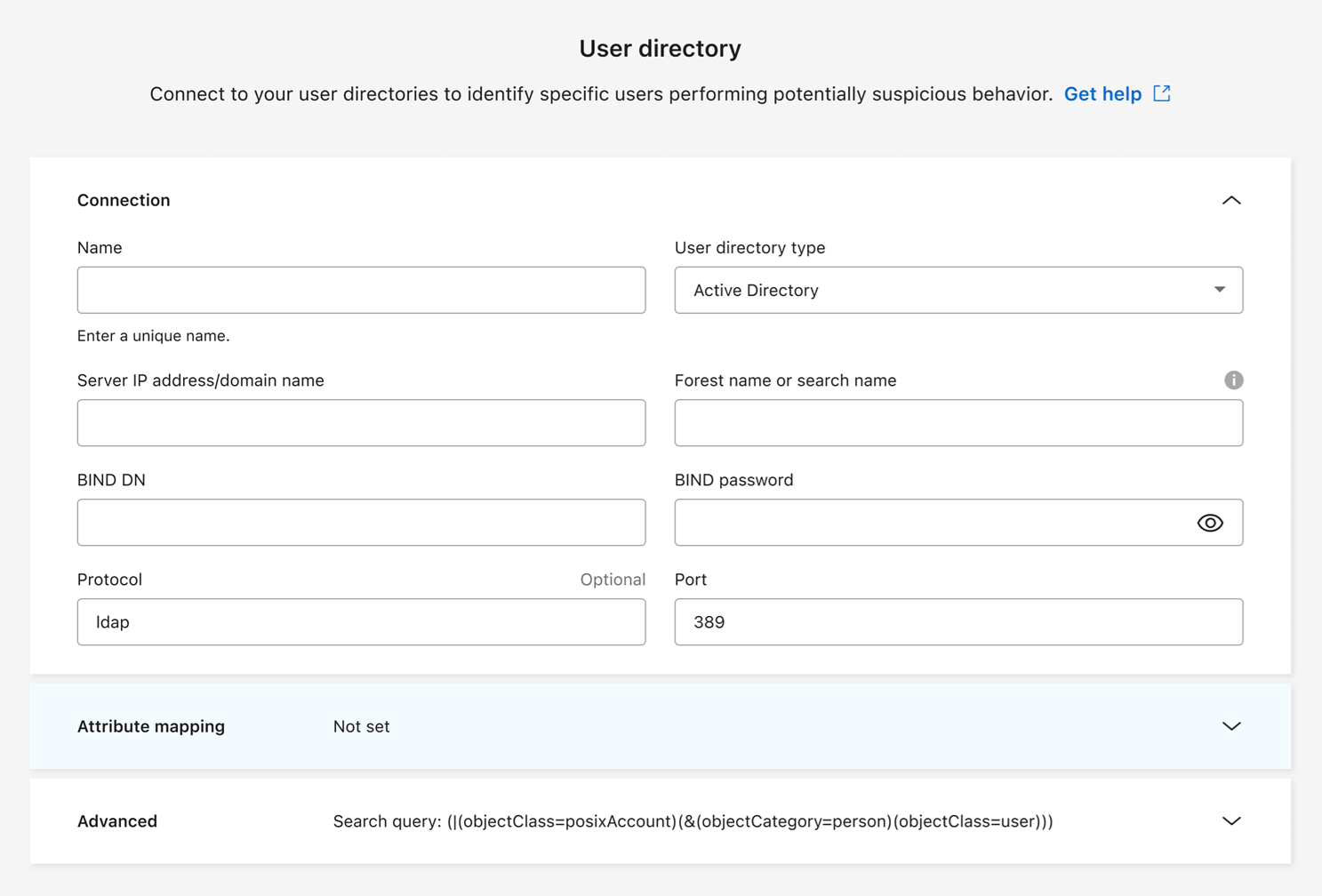

Konfigurieren Sie die Verbindung. Geben Sie die erforderlichen Informationen für jedes Feld ein.

Feld Beschreibung Name

Geben Sie einen eindeutigen Namen für den Benutzerverzeichnis-Connector ein.

Benutzerverzeichnistyp

Der Verzeichnistyp

Server-IP-Adresse oder Domänenname

Die IP-Adresse oder der vollqualifizierte Domänenname (FQDN) des Servers, der die Verbindung hostet

Waldname oder Suchname

Sie können die Gesamtstrukturebene der Verzeichnisstruktur als direkten Domänennamen angeben (zum Beispiel

unit.company.com) oder eine Reihe relativer, angesehener Namen (zum Beispiel:DC=unit,DC=company,DC=com). Sie können auch einen Eintrag eingebenOUum nach einer Organisationseinheit oder einemCNauf einen bestimmten Benutzer beschränken (zum Beispiel:CN=user,OU=engineering,DC=unit,DC=company,DC=com).BIND DN

Der BIND DN ist ein Benutzerkonto, das berechtigt ist, das Verzeichnis zu durchsuchen, z. B. user@domain.com. Der Benutzer benötigt die Berechtigung „Domänenlesbar“.

BIND-Passwort

Das Passwort für den in BIND DN angegebenen Benutzer.

Protokoll

Das Feld „Protokoll“ ist optional. Sie können LDAP, LDAPS oder LDAP over StartTLS verwenden.

Hafen

Geben Sie die von Ihnen gewählte Portnummer ein.

Geben Sie die Details zur Attributzuordnung an:

-

Anzeigename

-

SID (wenn Sie LDAP verwenden)

-

Benutzername

-

Unix-ID (wenn Sie NFS verwenden)

-

Wenn Sie Optionale Attribute einbeziehen auswählen, können Sie auch eine E-Mail-Adresse, eine Telefonnummer, eine Rolle, ein Bundesland, ein Land, eine Abteilung, ein Foto, den Vorgesetzten-DN oder Gruppen hinzufügen. Wählen Sie Erweitert, um eine optionale Suchanfrage hinzuzufügen.

-

-

Wählen Sie Hinzufügen.

-

Kehren Sie zur Registerkarte „Benutzerverzeichnis-Konnektoren“ zurück, um den Status Ihres Benutzerverzeichnis-Konnektors zu überprüfen. Bei erfolgreicher Erstellung wird der Status des Benutzerverzeichnis-Connectors als Wird ausgeführt angezeigt.

Löschen eines Benutzerverzeichnis-Connectors

-

Gehen Sie in Ransomware Resilience zu Einstellungen.

-

Suchen Sie die Kachel „Benutzeraktivität“ und wählen Sie Verwalten aus.

-

Wählen Sie die Registerkarte Benutzerverzeichnis-Connector.

-

Identifizieren Sie den Benutzerverzeichnis-Connector, den Sie löschen möchten. Wählen Sie im Aktionsmenü am Ende der Zeile die drei Punkte aus

…dann Löschen. -

Wählen Sie im Popup-Dialogfeld Löschen aus, um Ihre Aktionen zu bestätigen.

Reagieren Sie auf Warnungen zu verdächtigen Benutzeraktivitäten

Nachdem Sie die Erkennung verdächtiger Benutzeraktivitäten konfiguriert haben, können Sie Ereignisse auf der Warnseite überwachen. Weitere Informationen finden Sie unter "Erkennen Sie böswillige Aktivitäten und anomales Benutzerverhalten" .