Configurer la détection des activités suspectes des utilisateurs dans NetApp Ransomware Resilience

Suggérer des modifications

Suggérer des modifications

Ransomware Resilience prend en charge la détection des comportements suspects des utilisateurs dans les politiques de détection, vous permettant de traiter les incidents de ransomware au niveau de l'utilisateur.

Ransomware Resilience détecte l'activité suspecte des utilisateurs en analysant les événements d'activité des utilisateurs générés par FPolicy dans ONTAP. Pour collecter des données d’activité utilisateur, vous devez déployer un ou plusieurs agents d’activité utilisateur. L'agent est un serveur Linux ou une machine virtuelle avec connectivité aux appareils de votre locataire.

Agents et collecteurs d'activité utilisateur

Au moins un agent d’activité utilisateur doit être installé pour activer la détection d’activité utilisateur suspecte dans Ransomware Resilience. Lorsque vous activez la fonctionnalité de détection d'activité utilisateur suspecte depuis le tableau de bord Ransomware Resilience, vous devez fournir les informations relatives à l'hôte de l'agent.

Un agent peut héberger plusieurs collecteurs de données. Les collecteurs de données envoient les données à un emplacement SaaS pour analyse. Il existe deux types de collectionneurs :

-

Le collecteur de données collecte les données d’activité des utilisateurs à partir d’ ONTAP.

-

Le connecteur d'annuaire utilisateur se connecte à votre annuaire pour mapper les identifiants utilisateur aux noms d'utilisateur.

Les collecteurs sont configurés dans les paramètres de résilience aux ransomwares.

Rôle Console requis Pour activer la détection des activités utilisateur suspectes, vous devez disposer du rôle Organization admin. Pour les configurations ultérieures relatives aux activités utilisateur suspectes, vous devez disposer du rôle Ransomware Resilience user behavior admin. "En savoir plus sur les rôles de résilience aux ransomwares pour la NetApp Console".

Assurez-vous que chaque rôle est appliqué au niveau de l'organisation.

Configuration requise

Pour installer un agent d'activité utilisateur, vous avez besoin d'un hôte ou d'une machine virtuelle répondant aux exigences suivantes.

Configuration requise pour le système d'exploitation

| Système opérateur | Versions prises en charge |

|---|---|

AlmaLinux |

9.4 (64 bits) à 9.5 (64 bits) et 10 (64 bits), y compris SELinux |

CentOS |

CentOS Stream 9 (64 bits) |

Debian |

11 (64 bits), 12 (64 bits), y compris SELinux |

OpenSUSE Leap |

15.3 (64 bits) à 15.6 (64 bits) |

Oracle Linux |

8.10 (64 bits) et 9.1 (64 bits) à 9.6 (64 bits), y compris SELinux |

Chapeau rouge |

8.10 (64 bits), 9.1 (64 bits) à 9.6 (64 bits) et 10 (64 bits), y compris SELinux |

Rocheux |

Rocky 9.4 (64 bits) à 9.6 (64 bits), y compris SELinux |

SUSE Enterprise Linux |

15 SP4 (64 bits) à 15 SP6 (64 bits), y compris SELinux |

Ubuntu |

20.04 LTS (64 bits), 22.04 LTS (64 bits) et 24.04 LTS (64 bits) |

|

L’ordinateur que vous utilisez pour l’agent d’activité de l’utilisateur ne doit pas exécuter d’autres logiciels au niveau de l’application. Un serveur dédié est recommandé. |

Le unzip Cette commande est requise pour l'installation. Le sudo su - Cette commande est nécessaire pour l'installation, l'exécution des scripts et la désinstallation.

Configuration requise pour le serveur

Le serveur doit répondre aux exigences minimales suivantes :

-

Processeur : 4 cœurs

-

RAM : 16 Go de RAM

-

Espace disque : 36 Go d’espace disque libre

|

Allouez de l'espace disque supplémentaire pour permettre la création du système de fichiers. Assurez-vous qu'il y a au moins 35 Go d'espace libre dans le système de fichiers. + Si /opt Il s'agit d'un dossier monté depuis un stockage NAS ; les utilisateurs locaux doivent avoir accès à ce dossier. La création de l'agent d'activité utilisateur peut échouer si les utilisateurs locaux ne disposent pas des autorisations nécessaires.

|

|

Il est recommandé d'installer l'agent d'activité utilisateur sur un système différent de celui de votre environnement de résilience aux ransomwares. Si vous les installez sur la même machine, prévoyez entre 50 et 55 Go d'espace disque. Pour Linux, allouez 25 à 30 Go d'espace à /opt/netapp et 25 Go à var/log/netapp.

|

|

Il est recommandé de synchroniser l'heure à la fois sur le système ONTAP et sur la machine de l'agent d'activité utilisateur à l'aide du protocole NTP (Network Time Protocol) ou du protocole SNTP (Simple Network Time Protocol). |

règles d'accès au réseau cloud

Veuillez consulter les règles d'accès au réseau cloud pour votre zone géographique concernée (Asie-Pacifique, Europe ou États-Unis).

|

Lors de l'installation initiale, remplacez le <site_name> par une autorisation générique (*. Après que l'agent est activé et pleinement opérationnel, vous pouvez remplacer l'autorisation par le nom du site. Contactez votre NetApp représentant pour le nom du site.

|

Déploiements d'agents d'activité utilisateur basés en APAC

| Protocole | Port | Source | Destination | Description |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agent d'activité utilisateur |

|

Accès à la résilience face aux ransomwares |

Déploiements d'agents d'activité utilisateur basés en Europe

| Protocole | Port | Source | Destination | Description |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agent d'activité utilisateur |

|

Accès à la résilience face aux ransomwares |

Déploiements d'agents d'activité utilisateur basés aux États-Unis

| Protocole | Port | Source | Destination | Description |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agent d'activité utilisateur |

|

Accès à la résilience face aux ransomwares |

Règles du réseau

| Protocole | Port | Source | Destination | Description |

|---|---|---|---|---|

TCP |

389 (LDAP) 636 (LDAP / start-tls) |

Agent d'activité utilisateur |

URL du serveur LDAP |

Se connecter à LDAP |

HTTPS (TCP) |

443 |

Agent d'activité utilisateur |

Adresse IP de gestion du cluster ou de la SVM (selon la configuration du collecteur SVM) |

Communication API avec ONTAP |

TCP |

35000 - 55000 |

Données SVM Adresses IP LIF |

Agent d'activité utilisateur |

Communication d' ONTAP à l'agent d'activité utilisateur pour les événements Fpolicy. Ces ports doivent être ouverts vers l'agent d'activité utilisateur pour ONTAP puisse lui envoyer des événements, y compris tout pare-feu sur l'agent d'activité utilisateur lui-même (le cas échéant). REMARQUE : Vous n’avez pas besoin de réserver tous ces ports, mais les ports que vous réservez doivent se situer dans cette plage. Il est recommandé de commencer par réserver 100 ports et d'augmenter ce nombre si nécessaire. |

TCP |

35000-55000 |

IP de gestion de cluster |

Agent d'activité utilisateur |

Communication de l'adresse IP de gestion du cluster ONTAP à l'agent d'activité utilisateur pour les événements EMS. Ces ports doivent être ouverts vers l'agent d'activité utilisateur pour ONTAP puisse lui envoyer des événements EMS, y compris tout pare-feu sur l'agent d'activité utilisateur lui-même. REMARQUE : Vous n’avez pas besoin de réserver tous ces ports, mais les ports que vous réservez doivent se situer dans cette plage. Il est recommandé de commencer par réserver 100 ports et d'augmenter ce nombre si nécessaire. |

SSH |

22 |

Agent d'activité utilisateur |

Gestion des clusters |

Nécessaire pour le blocage des utilisateurs CIFS/SMB. |

Activer la détection des activités suspectes des utilisateurs

Assurez-vous d'avoir respecté les "exigences système" pour l'agent d'activité utilisateur. Assurez-vous que votre configuration respecte les fournisseurs de cloud et les régions pris en charge.

Prise en charge des fournisseurs de services cloud

Les données d'activité suspecte des utilisateurs peuvent être stockées dans AWS et Azure dans les régions suivantes :

| Fournisseur de cloud | Région |

|---|---|

AWS |

|

Azuré |

Est des États-Unis |

Ajouter un agent d'activité utilisateur

Les agents d'activité utilisateur sont des environnements exécutables pour les collecteurs de données ; les collecteurs de données partagent les événements d'activité utilisateur avec Ransomware Resilience. Vous devez créer au moins un agent d’activité utilisateur pour activer la détection d’activité utilisateur suspecte.

-

Si c'est la première fois que vous créez un agent d'activité utilisateur, accédez au Tableau de bord. Dans la mosaïque Activité utilisateur, sélectionnez Activer.

Si vous ajoutez un agent d'activité utilisateur supplémentaire, accédez à Paramètres, recherchez la vignette Activité utilisateur, puis sélectionnez Gérer. Sur l'écran Activité utilisateur, sélectionnez l'onglet Agents d'activité utilisateur puis Ajouter.

-

Sélectionnez un fournisseur Cloud puis une région. Sélectionnez Suivant.

-

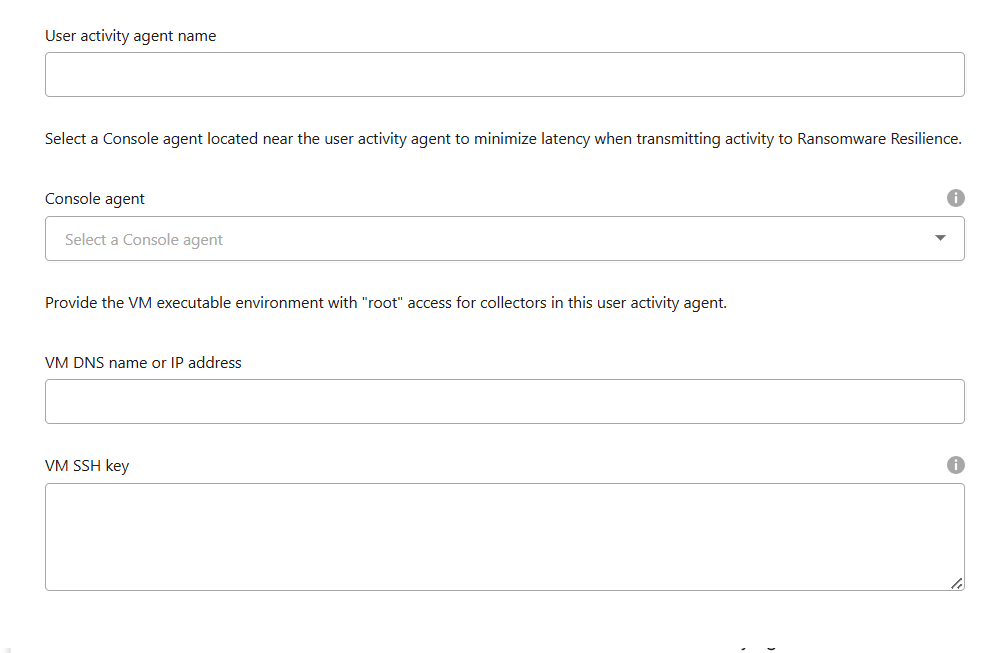

Fournissez les détails de l’agent d’activité de l’utilisateur :

-

Nom de l'agent d'activité utilisateur

-

Agent de console - L'agent de console doit se trouver sur le même réseau que l'agent d'activité utilisateur et disposer d'une connectivité SSH à l'adresse IP de l'agent d'activité utilisateur.

-

Nom DNS ou adresse IP de la VM

-

Clé SSH VM

-

-

Sélectionnez Suivant.

-

Vérifiez vos paramètres. Sélectionnez Activer pour terminer l’ajout de l’agent d’activité utilisateur.

-

Confirmez que l’agent d’activité utilisateur a été créé avec succès. Dans la mosaïque Activité utilisateur, un déploiement réussi s’affiche comme En cours d’exécution.

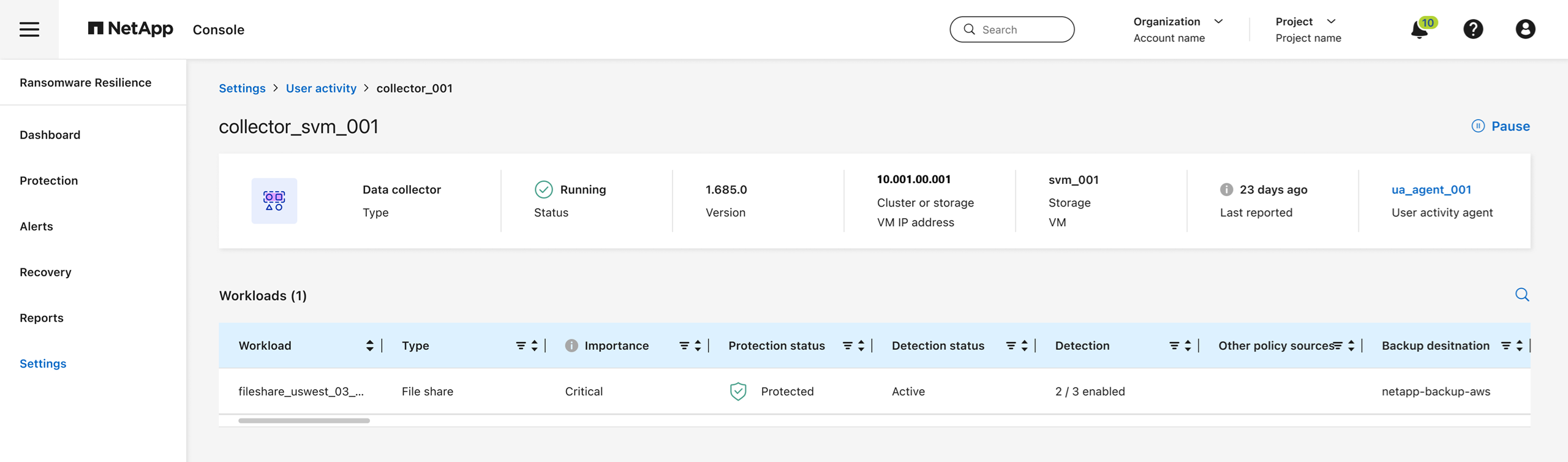

Une fois l'agent d'activité utilisateur créé avec succès, revenez au menu Paramètres puis sélectionnez Gérer dans la mosaïque Activité utilisateur. Sélectionnez l'onglet Agent d'activité utilisateur, puis sélectionnez l'agent d'activité utilisateur pour afficher les détails le concernant, y compris les collecteurs de données et les connecteurs d'annuaire utilisateur.

Ajouter un collecteur de données

Les collecteurs de données sont créés automatiquement lorsque vous activez une stratégie de protection contre les ransomwares avec détection d'activité utilisateur suspecte. Pour plus d'informations, voir ajouter une politique de détection.

Vous pouvez consulter les détails du collecteur de données. Dans Paramètres, sélectionnez Gérer dans la mosaïque Activité utilisateur. Sélectionnez l'onglet Collecteur de données puis sélectionnez le collecteur de données pour afficher ses détails ou le mettre en pause.

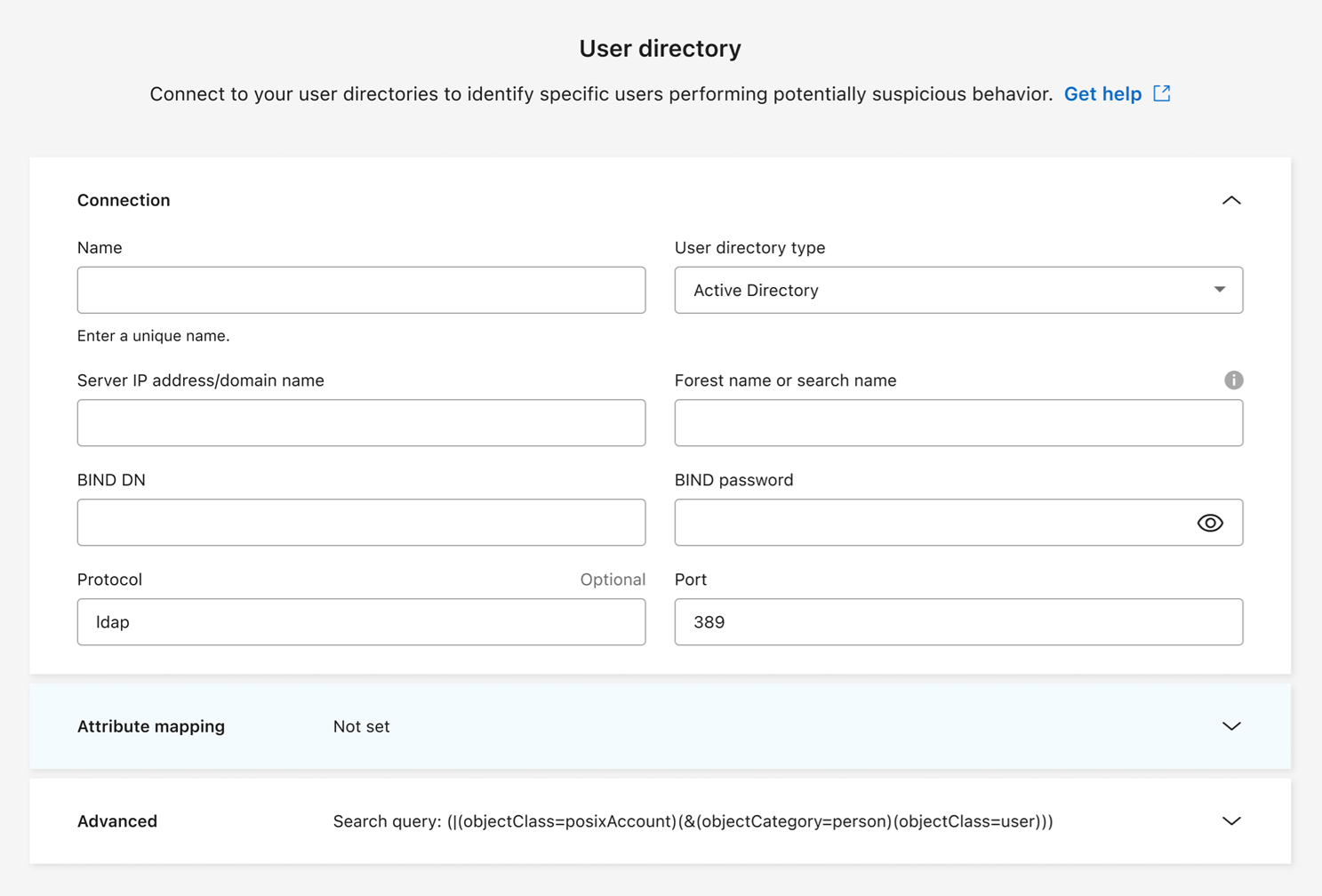

Ajouter un connecteur d'annuaire utilisateur

Pour mapper les ID utilisateur aux noms d’utilisateur, vous devez créer un connecteur d’annuaire utilisateur.

-

Dans Ransomware Resilience, accédez à Paramètres.

-

Dans la mosaïque Activité utilisateur, sélectionnez Gérer.

-

Sélectionnez l'onglet Connecteurs d'annuaire utilisateur puis Ajouter.

-

Configurez la connexion. Saisissez les informations requises pour chaque champ.

Champ Description Nom

Saisissez un nom unique pour le connecteur d'annuaire utilisateur

Type de répertoire utilisateur

Le type de répertoire

Adresse IP du serveur ou nom de domaine

L'adresse IP ou le nom de domaine pleinement qualifié (FQDN) du serveur hébergeant la connexion

Nom de la forêt ou nom de recherche

Vous pouvez spécifier le niveau de forêt de la structure de répertoires comme nom de domaine direct (par exemple,

unit.company.com) ou un ensemble de noms distinctifs relatifs (par exemple :DC=unit,DC=company,DC=com). Vous pouvez également saisir unOUfiltrer par unité organisationnelle ou par unCNlimiter à un utilisateur spécifique (par exemple :CN=user,OU=engineering,DC=unit,DC=company,DC=com).BIND DN

Le DN BIND est un compte utilisateur autorisé à effectuer des recherches dans l'annuaire, tel que utilisateur@domaine.com. L'utilisateur doit disposer de l'autorisation « Lecture seule du domaine ».

Mot de passe BIND

Le mot de passe de l'utilisateur a été fourni dans BIND DN

Protocole

Le champ protocole est facultatif. Vous pouvez utiliser LDAP, LDAPS ou LDAP sur StartTLS.

Port

Saisissez le numéro de port que vous avez choisi

Fournissez les détails du mappage des attributs :

-

Nom d'affichage

-

SID (si vous utilisez LDAP)

-

Nom d'utilisateur

-

ID Unix (si vous utilisez NFS)

-

Si vous sélectionnez Inclure les attributs facultatifs, vous pouvez également ajouter une adresse e-mail, un numéro de téléphone, un rôle, un état, un pays, un département, une photo, un DN de responsable ou des groupes. Sélectionnez Avancé pour ajouter une requête de recherche facultative.

-

-

Sélectionnez Ajouter.

-

Revenez à l’onglet Connecteurs d’annuaire utilisateur pour vérifier l’état de votre connecteur d’annuaire utilisateur. Si la création est réussie, l'état du connecteur d'annuaire utilisateur s'affiche comme En cours d'exécution.

Supprimer un connecteur d'annuaire utilisateur

-

Dans Ransomware Resilience, accédez à Paramètres.

-

Localisez la mosaïque Activité utilisateur, sélectionnez Gérer.

-

Sélectionnez l’onglet Connecteur d’annuaire utilisateur.

-

Identifiez le connecteur d’annuaire utilisateur que vous souhaitez supprimer. Dans le menu d'action en fin de ligne, sélectionnez les trois points

…puis Supprimer. -

Dans la boîte de dialogue contextuelle, sélectionnez Supprimer pour confirmer vos actions.

Répondre aux alertes d'activité suspecte des utilisateurs

Après avoir configuré la détection des activités suspectes des utilisateurs, vous pouvez surveiller les événements dans la page des alertes. Pour plus d'informations, consultez la section "Détecter les activités malveillantes et les comportements anormaux des utilisateurs" .