NetApp Ransomware Resilienceで保護設定を構成する

変更を提案

変更を提案

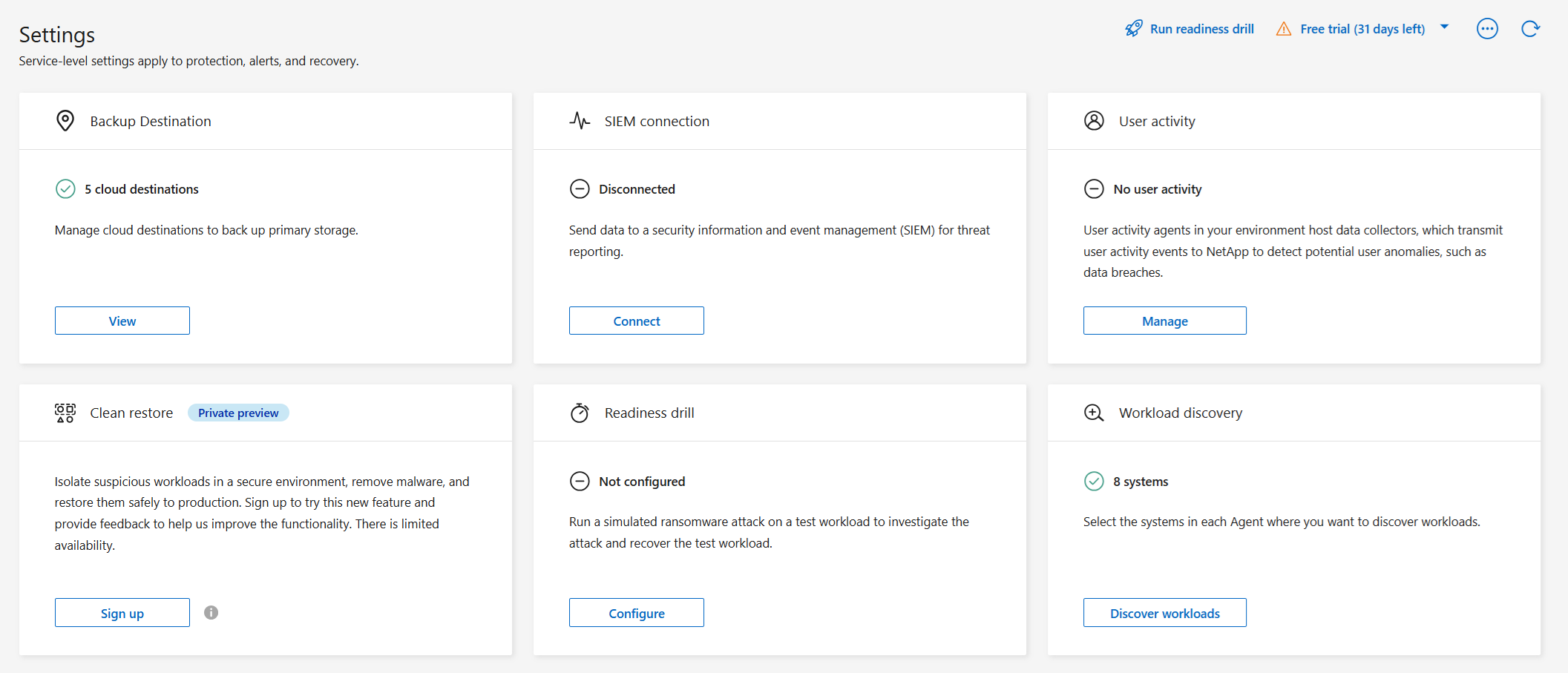

設定 オプションにアクセスして、バックアップ先を構成したり、外部のセキュリティおよびイベント管理 (SIEM) システムへデータを送信したり、攻撃準備訓練を実施したり、ワークロード検出を構成したり、疑わしいユーザー アクティビティの検出を構成したりすることができます。

必要なコンソール ロール このタスクを実行するには、組織管理者、フォルダーまたはプロジェクト管理者、またはランサムウェア耐性管理者のロールが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ" 。

設定ページで何ができますか? 「設定」ページからは、次の操作を実行できます。

-

準備訓練を実施してランサムウェア攻撃をシミュレートし、シミュレートされたランサムウェアアラートに応答します。詳細については、 "ランサムウェア攻撃への備えの訓練を実施する" 。

-

ワークロード検出を構成します。

-

疑わしいユーザー アクティビティのレポートを構成します。

-

バックアップ先を追加します。

-

脅威の分析と検出のために、セキュリティおよびイベント管理システム (SIEM) を接続します。脅威検出を有効にすると、脅威分析のためにデータが自動的に SIEM に送信されます。

設定ページに直接アクセスする

上部メニューの近くにある [アクション] オプションから [設定] ページに簡単にアクセスできます。

-

ランサムウェア耐性から、垂直方向を選択します

… 右上のオプションをクリックします。

… 右上のオプションをクリックします。 -

ドロップダウンメニューから*設定*を選択します。

ランサムウェア攻撃をシミュレートする

新しく作成されたサンプル ワークロードに対するランサムウェア攻撃をシミュレートして、ランサムウェア対策訓練を実施します。次に、シミュレートされた攻撃を調査し、サンプルのワークロードを回復します。この機能は、アラート通知、対応、および回復プロセスをテストすることで、実際のランサムウェア攻撃が発生した場合に備えて準備ができていることを確認するのに役立ちます。ランサムウェア対策訓練を複数回実行できます。

詳細については、"ランサムウェア攻撃への備えの訓練を実施する" 。

ワークロード検出を構成する

環境内の新しいワークロードを自動的に検出するようにワークロード検出を構成できます。

-

[設定] ページで、ワークロードの検出 タイルを見つけます。

-

*ワークロードの検出*タイルで、*ワークロードの検出*を選択します。

このページには、以前に選択されなかったシステムを持つコンソール エージェント、新しく利用可能になったコンソール エージェント、および新しく利用可能になったシステムが表示されます。このページには、以前選択されたシステムは表示されません。

-

ワークロードを検出するコンソール エージェントを選択します。

-

システムのリストを確認します。

-

ワークロードを検出するシステムをチェックするか、テーブルの上部にあるボックスを選択して、検出されたすべてのワークロード環境でワークロードを検出します。

-

必要に応じて他のシステムでもこれを実行してください。

-

検出 を選択すると、選択したコンソール エージェントで Ransomware Resilience によって新しいワークロードが自動的に検出されます。

|

設定のワークロード検出カードからアクションメニューを選択します … 次に、レポート (JSON) をダウンロード して、システムでサポートされているワークロードとサポートされていないワークロードのリストを確認します。

|

不審なユーザーアクティビティ

ユーザー アクティビティ カードでは、疑わしいユーザー アクティビティを検出するために必要なユーザー アクティビティ エージェントを作成および管理できます。

詳細については、以下を参照してください。 "不審なユーザーアクティビティ" 。

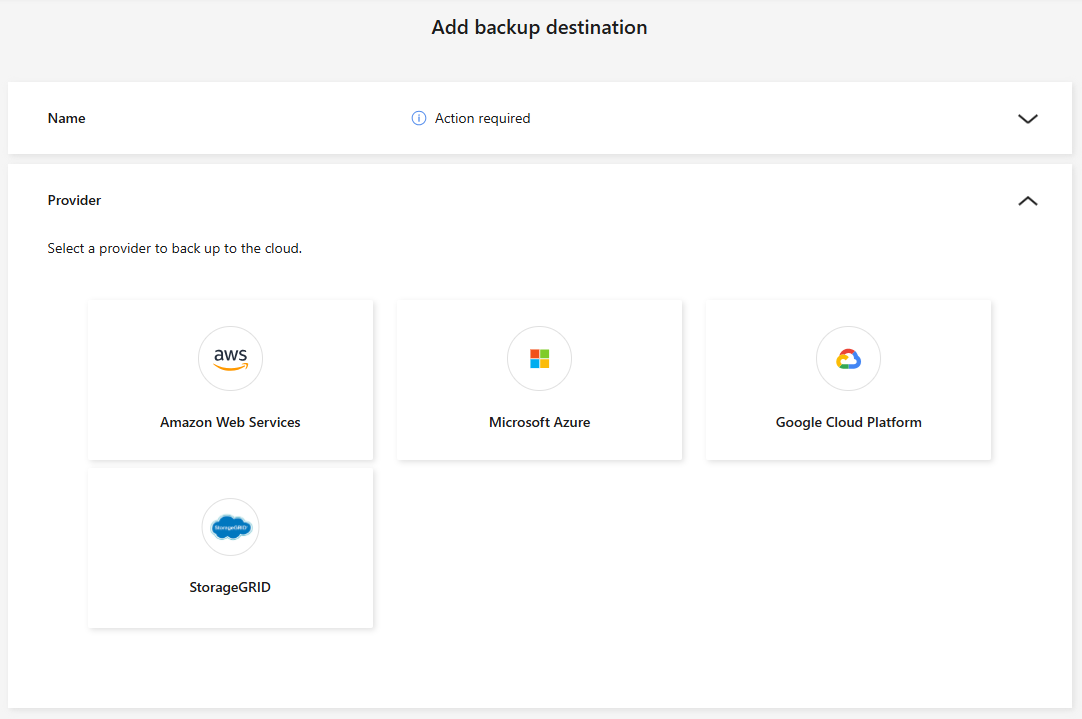

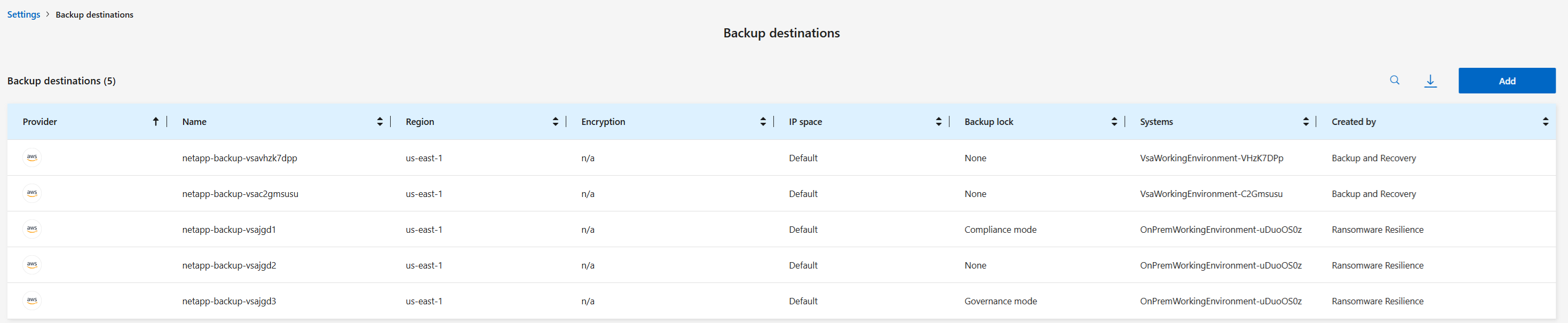

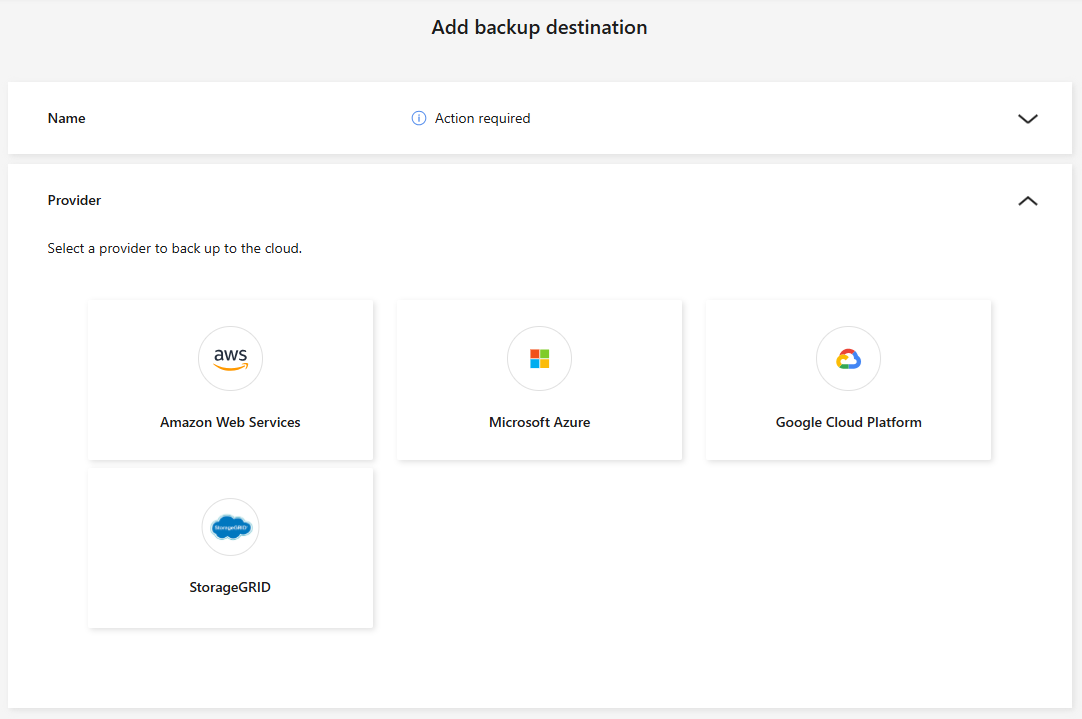

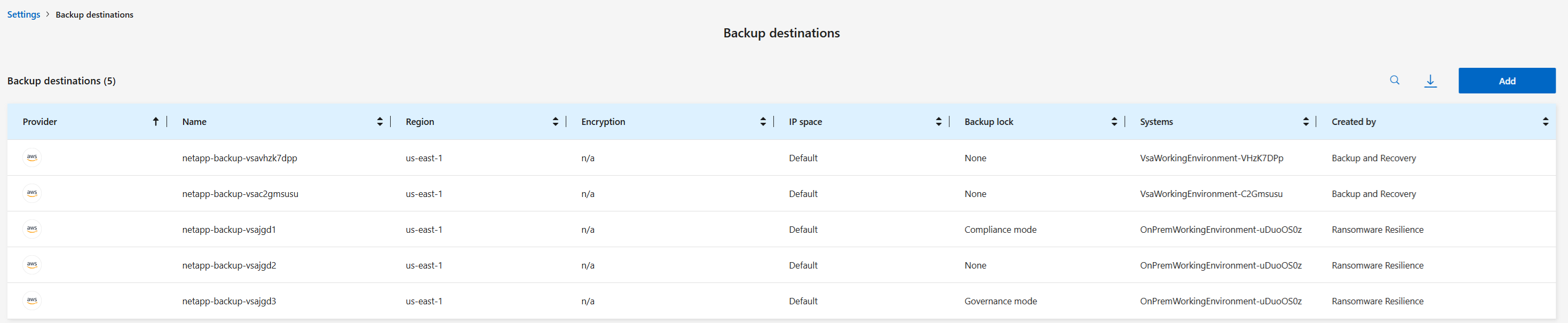

バックアップ先を追加する

Ransomware Resilience は、まだバックアップがないワークロードと、まだバックアップ先が割り当てられていないワークロードを識別できます。

これらのワークロードを保護するには、バックアップ先を追加する必要があります。次のいずれかのバックアップ先を選択できます。

-

NetAppStorageGRID

-

Amazon Web Services(AWS)

-

Google Cloud Platform

-

Microsoft Azure

|

バックアップ先は、Amazon FSx for NetApp ONTAP のワークロードでは使用できません。 FSx for ONTAPバックアップ サービスを使用してバックアップ操作を実行します。 |

ダッシュボードから、またはメニューの [設定] オプションにアクセスして、推奨アクションに基づいてバックアップ先を追加できます。

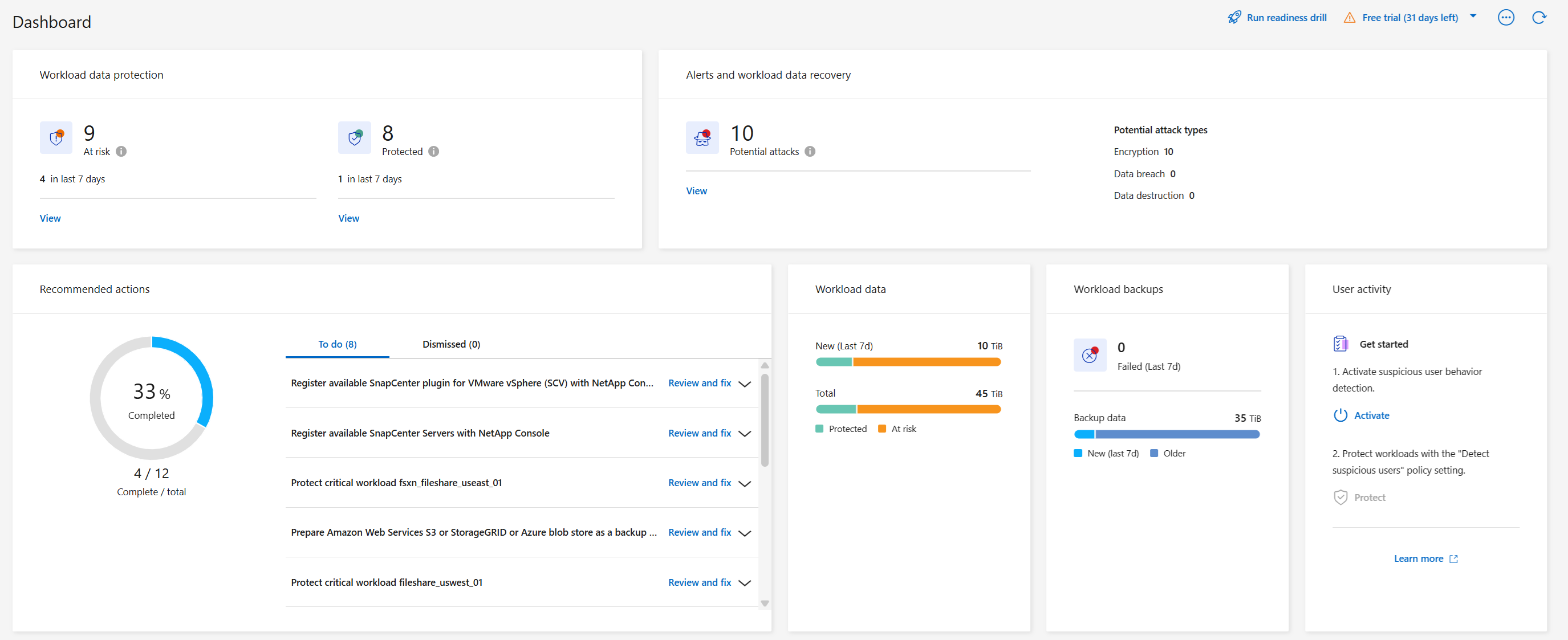

ダッシュボードの推奨アクションからバックアップ先オプションにアクセスします

ダッシュボードには多くの推奨事項が表示されます。 1 つの推奨事項としては、バックアップの保存先を構成することが挙げられます。

-

ランサムウェア耐性ダッシュボードで、[推奨されるアクション] ペインを確認します。

ページ"]

ページ"] -

ダッシュボードから、「<バックアップ プロバイダー> をバックアップ先として準備する」という推奨事項の [確認して修正] を選択します。

-

バックアップ プロバイダーに応じて手順に従って続行します。

StorageGRIDをバックアップ先として追加する

NetApp StorageGRID をバックアップ先として設定するには、次の情報を入力します。

-

設定 > バックアップ先 ページで、追加 を選択します。

-

バックアップ先の名前を入力します。

-

* StorageGRID*を選択します。

-

各設定の横にある下矢印を選択し、値を入力または選択します。

-

プロバイダー設定:

-

新しいバケットを作成するか、バックアップを保存する独自のバケットを用意してください。

-

StorageGRIDゲートウェイ ノードの完全修飾ドメイン名、ポート、 StorageGRIDアクセス キーおよび秘密キーの資格情報。

-

-

ネットワーク: IPspace を選択します。

-

IPspace は、バックアップするボリュームが存在するクラスターです。この IPspace のクラスタ間 LIF には、アウトバウンド インターネット アクセスが必要です。

-

-

-

*追加*を選択します。

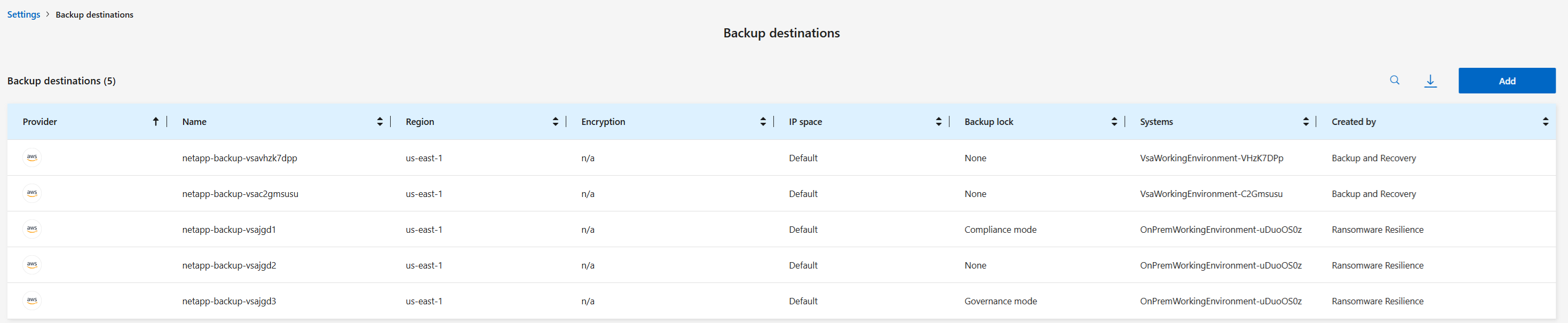

新しいバックアップ先がバックアップ先のリストに追加されます。

Amazon Web Servicesをバックアップ先として追加する

AWS をバックアップ先として設定するには、次の情報を入力します。

コンソールでAWSストレージを管理する方法の詳細については、以下を参照してください。 "Amazon S3バケットを管理する" 。

-

設定 > バックアップ先 ページで、追加 を選択します。

-

バックアップ先の名前を入力します。

-

*Amazon Web Services*を選択します。

-

各設定の横にある下矢印を選択し、値を入力または選択します。

-

プロバイダー設定:

-

新しいバケットを作成するか、コンソールに既にバケットが存在する場合は既存のバケットを選択するか、バックアップを保存する独自のバケットを用意します。

-

AWS 認証情報の AWS アカウント、リージョン、アクセスキー、シークレットキー

-

-

暗号化: 新しい S3 バケットを作成する場合は、プロバイダーから提供された暗号化キー情報を入力します。既存のバケットを選択した場合は、暗号化情報がすでに利用可能です。

バケット内のデータは、デフォルトで AWS 管理キーで暗号化されます。 AWS 管理のキーを引き続き使用することも、独自のキーを使用してデータの暗号化を管理することもできます。

-

ネットワーク: IPspace を選択し、プライベート エンドポイントを使用するかどうかを選択します。

-

IPspace は、バックアップするボリュームが存在するクラスターです。この IPspace のクラスタ間 LIF には、アウトバウンド インターネット アクセスが必要です。

-

必要に応じて、以前に設定した AWS プライベートエンドポイント (PrivateLink) を使用するかどうかを選択します。

AWS PrivateLinkを使用する場合は、以下を参照してください。 "Amazon S3 用の AWS PrivateLink" 。

-

-

バックアップ ロック: ランサムウェア耐性により、バックアップが変更または削除されないように保護するかどうかを選択します。このオプションはNetApp DataLock テクノロジーを使用します。各バックアップは、保持期間中、または最低 30 日間と最大 14 日間のバッファ期間にわたってロックされます。

ここでバックアップ ロック設定を構成すると、バックアップ先の構成後に設定を変更することはできません。 -

ガバナンス モード: 特定のユーザー (s3:BypassGovernanceRetention 権限を持つ) は、保持期間中に保護されたファイルを上書きまたは削除できます。

-

コンプライアンス モード: ユーザーは、保持期間中に保護されたバックアップ ファイルを上書きまたは削除することはできません。

-

-

-

*追加*を選択します。

新しいバックアップ先がバックアップ先のリストに追加されます。

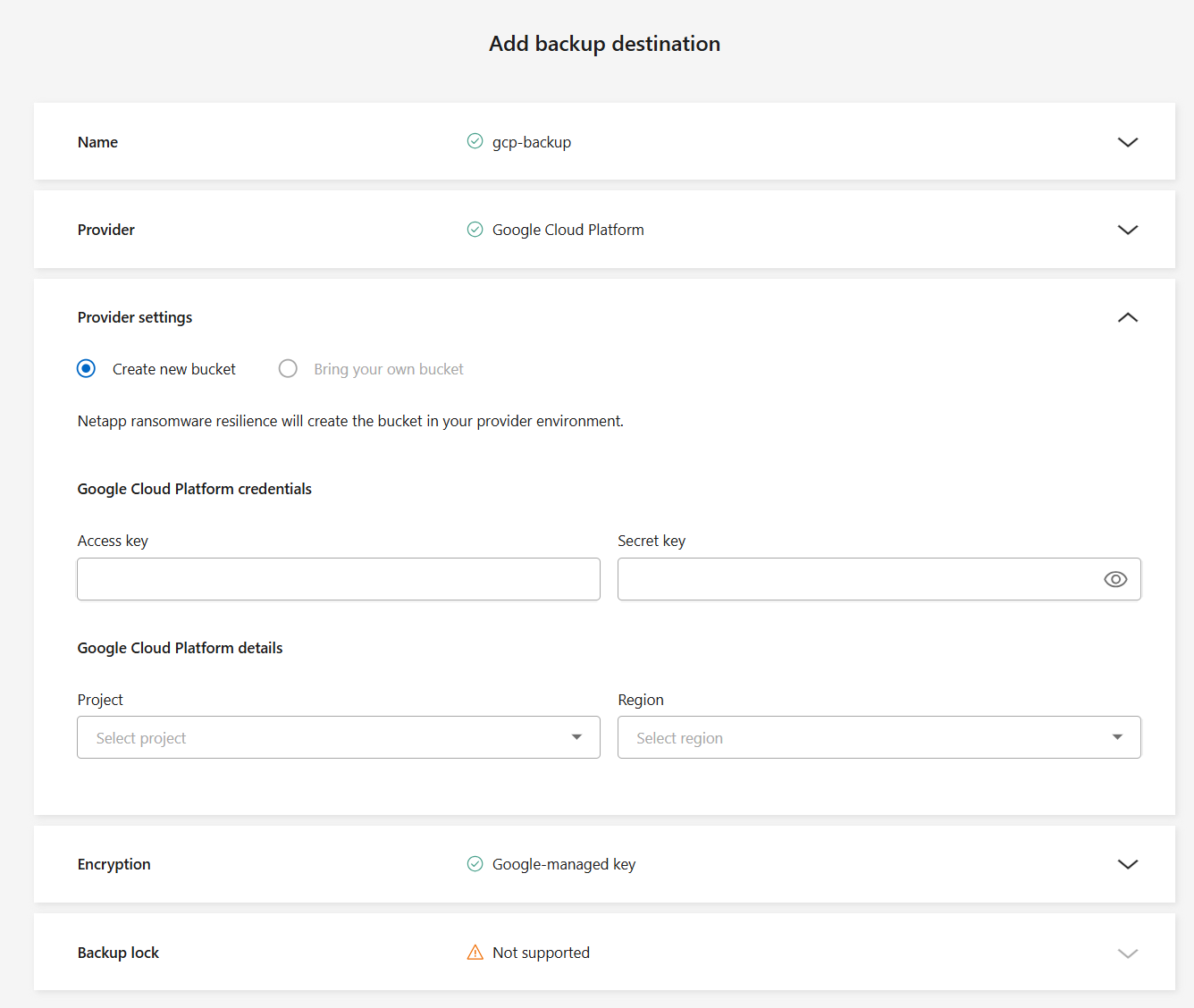

Google Cloud Platform をバックアップ先として追加する

Google Cloud Platform (GCP) をバックアップ先として設定するには、次の情報を入力します。

コンソールでGCPストレージを管理する方法の詳細については、以下を参照してください。 "Google Cloud のコンソール エージェントのインストール オプション" 。

-

設定 > バックアップ先 ページで、追加 を選択します。

-

バックアップ先の名前を入力します。

-

Google Cloud Platform を選択します。

-

各設定の横にある下矢印を選択し、値を入力または選択します。

-

プロバイダー設定:

-

新しいバケットを作成します。アクセスキーとシークレットキーを入力します。

-

Google Cloud Platform プロジェクトとリージョンを入力または選択します。

-

-

暗号化: 新しいバケットを作成する場合は、プロバイダーから提供された暗号化キー情報を入力します。既存のバケットを選択した場合は、暗号化情報がすでに利用可能です。

バケット内のデータは、デフォルトで Google 管理のキーで暗号化されます。 Google が管理するキーは引き続きご利用いただけます。

-

ネットワーク: IPspace を選択し、プライベート エンドポイントを使用するかどうかを選択します。

-

IPspace は、バックアップするボリュームが存在するクラスターです。この IPspace のクラスタ間 LIF には、アウトバウンド インターネット アクセスが必要です。

-

必要に応じて、以前に構成した GCP プライベート エンドポイント (PrivateLink) を使用するかどうかを選択します。

-

-

-

*追加*を選択します。

新しいバックアップ先がバックアップ先のリストに追加されます。

バックアップ先として Microsoft Azure を追加する

Azure をバックアップ先として設定するには、次の情報を入力します。

コンソールでAzure資格情報とマーケットプレイスサブスクリプションを管理する方法の詳細については、以下を参照してください。 "Azure 資格情報とマーケットプレイスのサブスクリプションを管理する" 。

-

設定 > バックアップ先 ページで、追加 を選択します。

-

バックアップ先の名前を入力します。

-

Azure を選択します。

-

各設定の横にある下矢印を選択し、値を入力または選択します。

-

プロバイダー設定:

-

新しいストレージ アカウントを作成するか、コンソールに既に存在する場合は既存のアカウントを選択するか、バックアップを保存する独自のストレージ アカウントを使用します。

-

Azure 資格情報の Azure サブスクリプション、リージョン、リソース グループ

-

-

暗号化: 新しいストレージ アカウントを作成する場合は、プロバイダーから提供された暗号化キー情報を入力します。既存のアカウントを選択した場合は、暗号化情報がすでに利用可能です。

アカウント内のデータは、既定では Microsoft 管理キーで暗号化されます。 Microsoft が管理するキーを引き続き使用することも、独自のキーを使用してデータの暗号化を管理することもできます。

-

ネットワーク: IPspace を選択し、プライベート エンドポイントを使用するかどうかを選択します。

-

IPspace は、バックアップするボリュームが存在するクラスターです。この IPspace のクラスタ間 LIF には、アウトバウンド インターネット アクセスが必要です。

-

必要に応じて、以前に構成した Azure プライベート エンドポイントを使用するかどうかを選択します。

Azure PrivateLink を使用する場合は、以下を参照してください。 "Azure プライベートリンク" 。

-

-

-

*追加*を選択します。

新しいバックアップ先がバックアップ先のリストに追加されます。

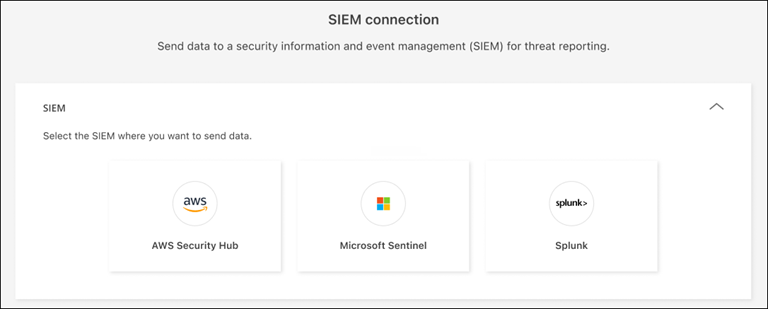

脅威の分析と検出のためにセキュリティおよびイベント管理システム (SIEM) に接続する

脅威の分析と検出のために、データをセキュリティおよびイベント管理システム (SIEM) に自動的に送信できます。 SIEM として、AWS Security Hub、Microsoft Sentinel、または Splunk Cloud を選択できます。

Ransomware Resilience で SIEM を有効にする前に、SIEM システムを構成する必要があります。

Ransomware Resilience は、次のイベント データを SIEM システムに送信できます。

-

コンテクスト:

-

os: これはONTAPの値を持つ定数です。

-

os_version: システムで実行されているONTAPのバージョン。

-

connector_id: システムを管理するコンソールエージェントの ID。

-

cluster_id: システムのONTAPによって報告されたクラスタ ID。

-

svm_name: アラートが見つかった SVM の名前。

-

volume_name: アラートが見つかったボリュームの名前。

-

volume_id: システムのONTAPによって報告されたボリュームの ID。

-

-

事件:

-

incident_id: Ransomware Resilience で攻撃を受けているボリュームに対して Ransomware Resilience によって生成されたインシデント ID。

-

alert_id: ワークロードに対して Ransomware Resilience によって生成された ID。

-

重大度: 次のアラート レベルのいずれか: 「CRITICAL」、「HIGH」、「MEDIUM」、「LOW」。

-

説明: 検出されたアラートの詳細。例: 「ワークロード arp_learning_mode_test_2630 で潜在的なランサムウェア攻撃が検出されました」

-

脅威検出用に AWS Security Hub を構成する

Ransomware Resilience で AWS Security Hub を有効にする前に、AWS Security Hub で次の大まかな手順を実行する必要があります。

-

AWS Security Hub で権限を設定します。

-

AWS Security Hub で認証アクセスキーとシークレットキーを設定します。 (これらの手順はここでは説明しません。)

-

AWS IAM コンソール に移動します。

-

*ポリシー*を選択します。

-

次の JSON 形式のコードを使用してポリシーを作成します。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "NetAppSecurityHubFindings", "Effect": "Allow", "Action": [ "securityhub:BatchImportFindings", "securityhub:BatchUpdateFindings" ], "Resource": [ "arn:aws:securityhub:*:*:product/*/default", "arn:aws:securityhub:*:*:hub/default" ] } ] }

脅威検出用に Microsoft Sentinel を構成する

Ransomware Resilience で Microsoft Sentinel を有効にする前に、Microsoft Sentinel で次の大まかな手順を実行する必要があります。

-

前提条件

-

Microsoft Sentinel を有効にします。

-

Microsoft Sentinel でカスタム ロールを作成します。

-

-

登録

-

Microsoft Sentinel からイベントを受信するには、Ransomware Resilience を登録します。

-

登録用のシークレットを作成します。

-

-

権限: アプリケーションに権限を割り当てます。

-

認証: アプリケーションの認証資格情報を入力します。

-

Microsoft Sentinel にアクセスします。

-

Log Analytics ワークスペース を作成します。

-

作成した Log Analytics ワークスペースを Microsoft Sentinel で使用できるようにします。

-

Microsoft Sentinel にアクセスします。

-

サブスクリプション > アクセス制御 (IAM) を選択します。

-

カスタム ロール名を入力します。 Ransomware Resilience Sentinel Configurator という名前を使用します。

-

次の JSON をコピーして、JSON タブに貼り付けます。

{ "roleName": "Ransomware Resilience Sentinel Configurator", "description": "", "assignableScopes":["/subscriptions/{subscription_id}"], "permissions": [ ] } -

設定を確認して保存します。

-

Microsoft Sentinel にアクセスします。

-

Entra ID > アプリケーション > *アプリ登録*を選択します。

-

アプリケーションの*表示名*に「Ransomware Resilience」と入力します。

-

サポートされているアカウントの種類 フィールドで、この組織ディレクトリ内のアカウントのみ を選択します。

-

イベントがプッシュされる*デフォルト インデックス*を選択します。

-

*レビュー*を選択します。

-

設定を保存するには、[登録] を選択します。

登録後、Microsoft Entra 管理センターにアプリケーションの概要ペインが表示されます。

-

Microsoft Sentinel にアクセスします。

-

証明書とシークレット > クライアント シークレット > *新しいクライアント シークレット*を選択します。

-

アプリケーション シークレットの説明を追加します。

-

シークレットの*有効期限*を選択するか、カスタム有効期間を指定します。

クライアント シークレットの有効期間は 2 年 (24 か月) 以下に制限されます。 Microsoft では、有効期限を 12 か月未満に設定することをお勧めします。 -

シークレットを作成するには、[追加] を選択します。

-

認証手順で使用するシークレットを記録します。このページを離れた後、秘密は再び表示されることはありません。

-

Microsoft Sentinel にアクセスします。

-

サブスクリプション > アクセス制御 (IAM) を選択します。

-

追加 > *ロールの割り当てを追加*を選択します。

-

特権管理者ロール フィールドで、Ransomware Resilience Sentinel Configurator を選択します。

これは先ほど作成したカスタム ロールです。 -

*次へ*を選択します。

-

アクセスの割り当て先 フィールドで、ユーザー、グループ、またはサービス プリンシパル を選択します。

-

メンバーを選択*を選択します。次に、「*Ransomware Resilience Sentinel Configurator」を選択します。

-

*次へ*を選択します。

-

ユーザーが実行できる操作 フィールドで、特権管理者ロール (所有者、UAA、RBAC) を除くすべてのロールの割り当てをユーザーに許可する (推奨) を選択します。

-

*次へ*を選択します。

-

権限を割り当てるには、[確認して割り当て] を選択します。

-

Microsoft Sentinel にアクセスします。

-

資格情報を入力してください:

-

テナント ID、クライアント アプリケーション ID、およびクライアント アプリケーション シークレットを入力します。

-

*認証*をクリックします。

認証が成功すると、「認証済み」というメッセージが表示されます。

-

-

アプリケーションの Log Analytics ワークスペースの詳細を入力します。

-

サブスクリプション ID、リソース グループ、Log Analytics ワークスペースを選択します。

-

脅威検出用にSplunk Cloudを構成する

Ransomware Resilience で Splunk Cloud を有効にする前に、Splunk Cloud で次の大まかな手順を実行する必要があります。

-

Splunk Cloud の HTTP イベント コレクターを有効にして、コンソールから HTTP または HTTPS 経由でイベント データを受信します。

-

Splunk Cloud でイベント コレクター トークンを作成します。

-

Splunk Cloud に移動します。

-

設定 > *データ入力*を選択します。

-

HTTP イベント コレクター > グローバル設定 を選択します。

-

[すべてのトークン] トグルで、[有効] を選択します。

-

イベント コレクターが HTTP ではなく HTTPS 経由でリッスンして通信するようにするには、[SSL を有効にする] を選択します。

-

HTTP イベント コレクターの HTTP ポート番号 にポートを入力します。

-

Splunk Cloud に移動します。

-

設定 > *データの追加*を選択します。

-

モニター > HTTP イベント コレクター を選択します。

-

トークンの名前を入力し、[次へ] を選択します。

-

イベントがプッシュされる デフォルト インデックス を選択し、レビュー を選択します。

-

エンドポイントのすべての設定が正しいことを確認し、[送信] を選択します。

-

トークンをコピーして別のドキュメントに貼り付け、認証手順の準備を整えます。

ランサムウェア耐性におけるSIEMの接続

SIEM を有効にすると、脅威の分析とレポートのために、Ransomware Resilience から SIEM サーバーにデータが送信されます。

-

コンソール メニューから、保護 > ランサムウェア耐性 を選択します。

-

ランサムウェア耐性メニューから、垂直方向の

… 右上のオプションをクリックします。

… 右上のオプションをクリックします。 -

*設定*を選択します。

設定ページが表示されます。

-

[設定] ページで、SIEM 接続タイルの [接続] を選択します。

-

SIEM システムの 1 つを選択します。

-

AWS Security Hub または Splunk Cloud で設定したトークンと認証の詳細を入力します。

入力する情報は、選択した SIEM によって異なります。 -

*有効*を選択します。

設定ページに「接続済み」と表示されます。