NetApp Ransomware Resilienceのアラートを管理する

変更を提案

変更を提案

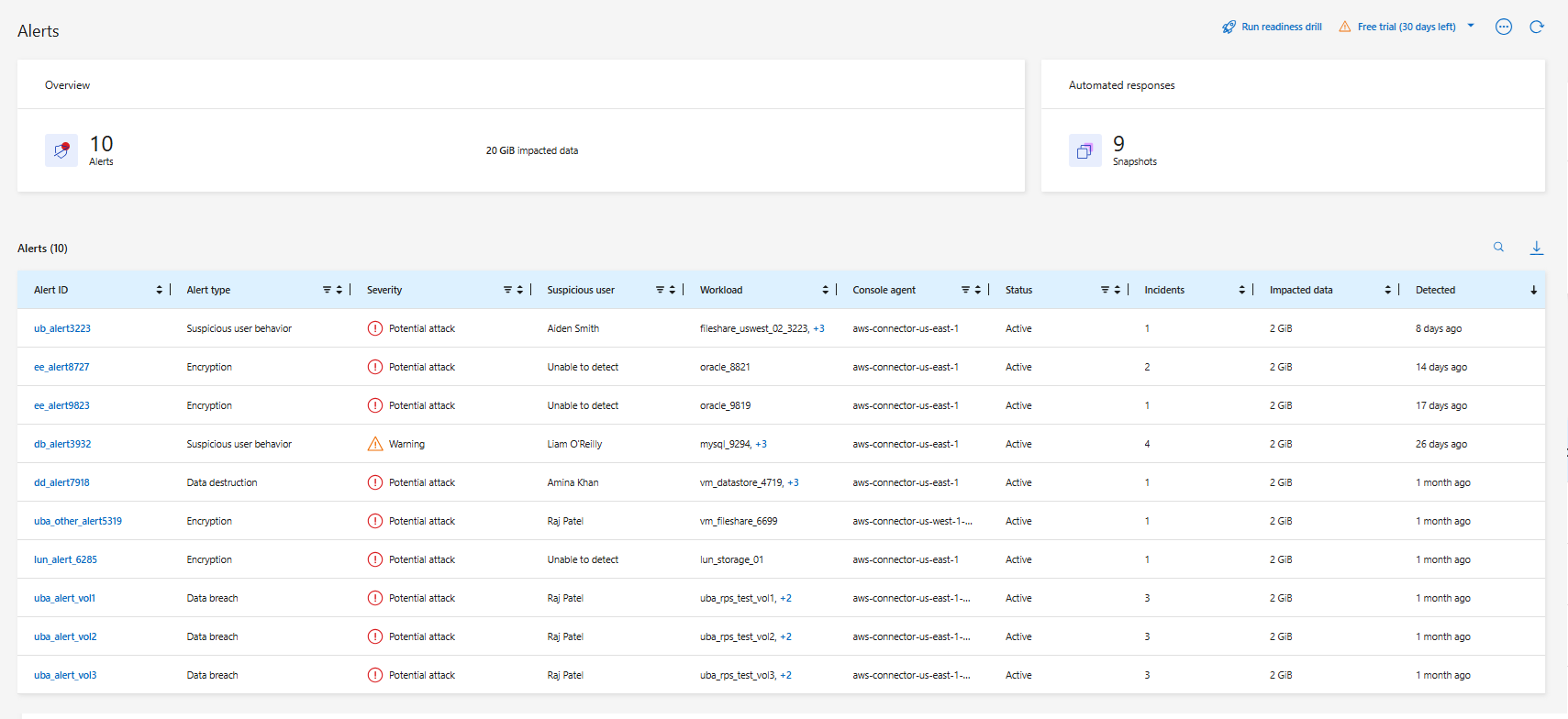

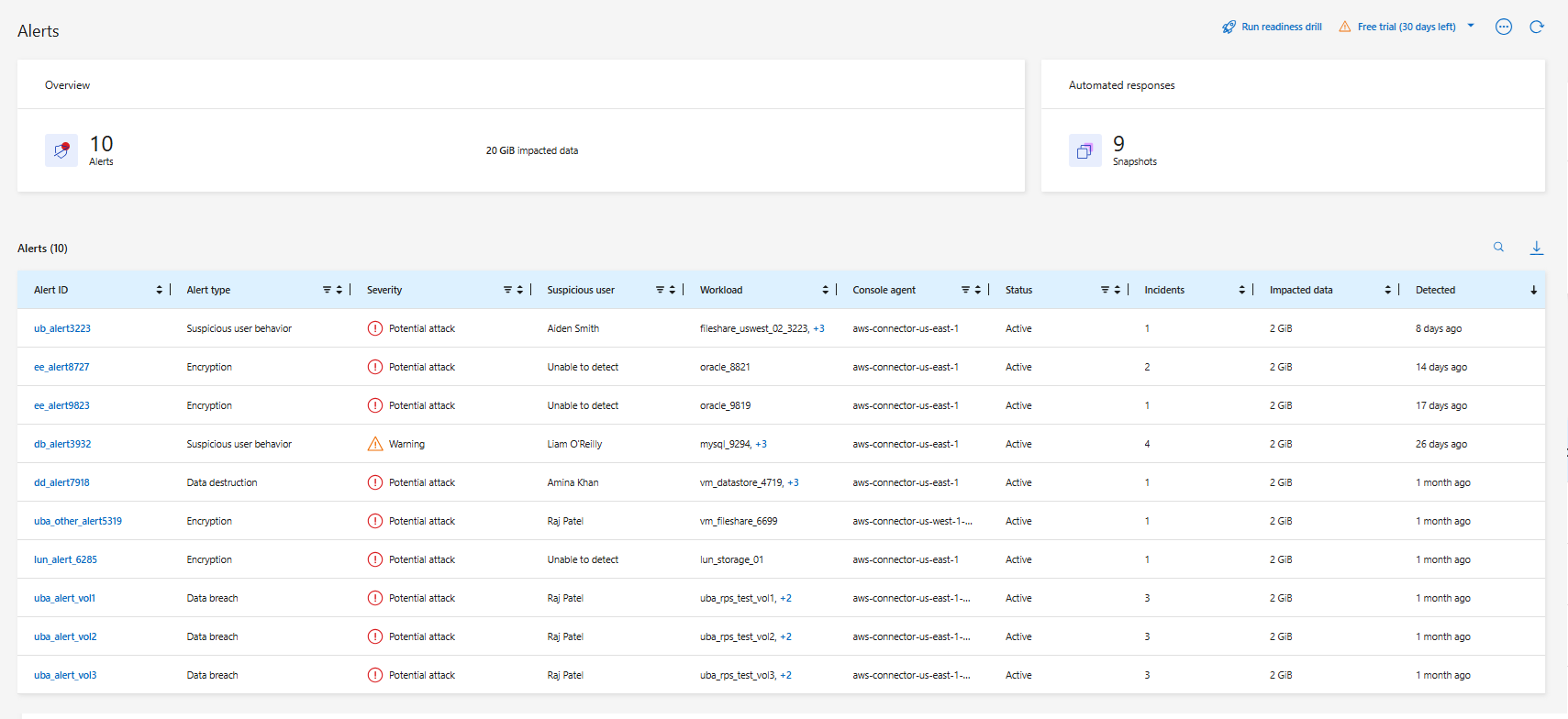

NetApp Ransomware Resilienceは、攻撃の可能性を検出すると、ダッシュボードと通知メニューに警告を表示します。Ransomware Resilienceは直ちにスナップショットを作成します。アラートを受信した場合は、Ransomware Resilienceの*アラート*タブで潜在的なリスクを確認し、データへの影響を評価して、潜在的なランサムウェア攻撃を防止します。

Ransomware Resilienceが攻撃の可能性を検知すると、NetApp Consoleの通知設定に通知が表示され、設定されたアドレスにメールが送信されます。メールには、深刻度、影響を受けるワークロード、Ransomware Resilienceの*アラート*タブにあるアラートへのリンクが含まれます。

誤検知を無視するか、すぐにデータを回復することを決定できます。

|

アラートを無視すると、Ransomware Resilience はこの動作を学習し、通常の操作と関連付けて、再度アラートを開始しなくなります。 |

データの復旧を開始するには、アラートを復旧準備完了としてマークし、ストレージ管理者が復旧プロセスを開始できるようにします。

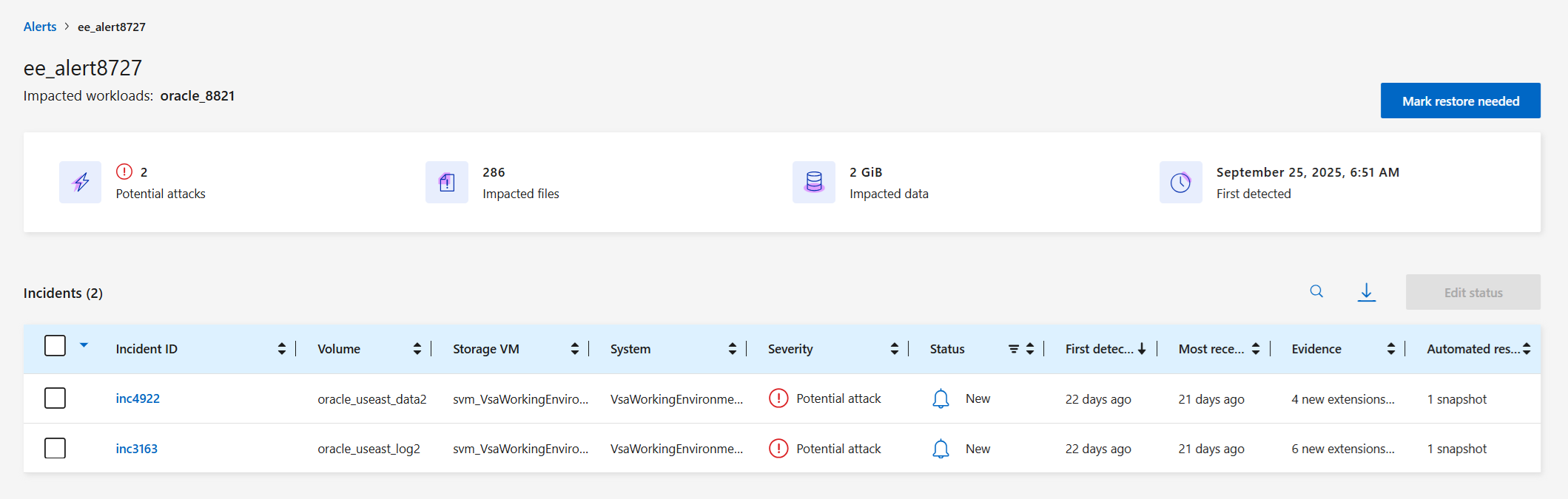

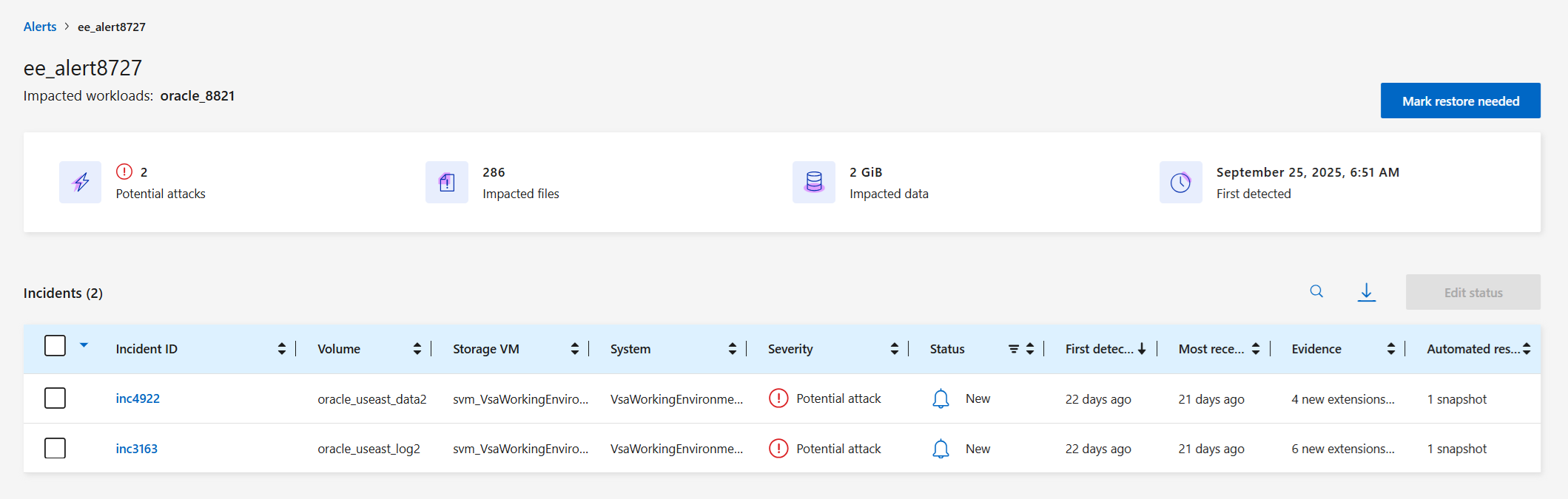

各アラートには、さまざまなボリュームとステータスの複数のインシデントが含まれる場合があります。すべてのインシデントを確認します。

アラートの生成方法

Ransomware Resilience は、データエントロピーパターン、ファイル拡張子の種類、暗号化に関する証拠に基づいてアラートを生成します。アラートは次のイベントに基づいています:

-

データ侵害

-

データ破壊

-

ファイル拡張子が作成または変更されました

-

検出されたレートと予想されるレートを比較したファイルの作成

-

検出された率と予想される率の比較によるファイル削除

-

疑わしいユーザー行動

-

暗号化レベルが高く、ファイル拡張子を変更しない場合

|

データ侵害、データ破壊、疑わしいユーザー行動のアラートについては、"ユーザーアクティビティ検出"を設定する必要があります。 |

アラートの種類とステータス

アラートには、*新規*または*非アクティブ*の 2 つのステータスのいずれかがあります。

アラートは次のいずれかのタイプに分類されます:

-

潜在的な攻撃:次の場合、アラートは潜在的な攻撃として分類されます:

-

Autonomous Ransomware Protectionが新しい拡張子を検出し、過去24時間に20回以上発生した場合(デフォルトの動作)。

-

データ侵害が検出されました。

-

データ破壊が検出されました。

-

-

警告: 次の動作に基づいて警告が発生します。

-

新しい拡張機能の検出はこれまで確認されておらず、同じ動作が攻撃として宣言されるほど十分な回数繰り返されていません。

-

高いエントロピーが観測されます。

-

ファイルの読み取り、書き込み、名前変更、または削除アクティビティが、通常のレベルと比較して 2 倍になりました。

-

|

SAN 環境の場合、警告は高エントロピーのみに基づきます。 |

証拠は、 ONTAPの Autonomous Ransomware Protection の情報に基づいています。詳細については、 "自律型ランサムウェア対策 - 概要" 。

アラート状態

アラート インシデントには、次の状態があります。

都道府県 |

説明 |

新しい |

すべてのインシデントは、最初に特定されたときに「新規」としてマークされます。 |

レビュー中 |

アラートインシデントを評価するときに、手動で「レビュー中」としてマークすることができます。 |

却下 |

アクティビティがランサムウェア攻撃ではないと疑われる場合は、ステータスを「dismissed」に変更できます。+ 注意:攻撃を却下した後は、そのステータスを元に戻すことはできません。ワークロードを却下すると、潜在的なランサムウェア攻撃に応じて自動的に作成されたすべてのSnapshotコピーが完全に削除されます。 |

解決済み |

インシデントは修正されました。 |

自動解決済み |

優先度の低いアラートの場合、5日以内に何のアクションも取られなければ、インシデントは自動的に解決されます。 |

アラートを表示

アラートには、Ransomware Resilienceダッシュボードまたは*アラート*タブからアクセスできます。

必要なコンソール ロール このタスクを実行するには、組織管理者、フォルダーまたはプロジェクト管理者、ランサムウェア レジリエンス管理者、またはランサムウェア レジリエンス ビューアーのロールが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ" 。

-

NetApp Ransomware Resilienceダッシュボードで、[アラート]ペインを確認します。

-

いずれかのステータスの下にある*すべて表示*を選択します。

-

アラートを選択して、アラートごとに各ボリュームのすべてのインシデントを確認します。

-

追加のアラートを確認するには、左上のパンくずリストで [アラート] を選択します。

-

「アラート」ページでアラートを確認します。

-

次のいずれかに進みます。

アラートメールに返信する

Ransomware Resilienceは潜在的な攻撃を検出すると、NetApp Console設定で設定されたサブスクリプション通知設定に基づいて、登録ユーザーにメール通知を送信します。メールには、重大度や影響を受けるリソースなど、アラートに関する情報が記載されています。

|

コンソールで電子メール通知を設定するには、"メール通知設定を設定する"を参照してください。 |

必要なコンソール ロール このタスクを実行するには、組織管理者、フォルダーまたはプロジェクト管理者、ランサムウェア レジリエンス管理者、またはランサムウェア レジリエンス ビューアーのロールが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ" 。

-

メールを表示します。

-

メールで*アラートを表示*を選択し、Ransomware Resilienceにログインします。

アラート ページが表示されます。

-

各アラートについて、各ボリュームのすべてのインシデントを確認します。

-

追加のアラートを確認するには、左上のパンくずリストで [アラート] を選択します。

-

次のいずれかに進みます。

悪意のあるアクティビティや異常なユーザー行動を検出する

[アラート] タブを見ると、悪意のあるアクティビティや異常なユーザー動作があるかどうかを確認できます。

ユーザーレベルのアラートを表示するには、ユーザーアクティビティエージェントを設定し、ユーザー行動検出機能を備えた保護ポリシーを有効にする必要があります。アラートダッシュボードに「不審なユーザー」列が表示されるのは、ユーザー行動検出が有効になっている場合のみです。不審なユーザー検出を有効にするには、"不審なユーザーアクティビティ"をご覧ください。

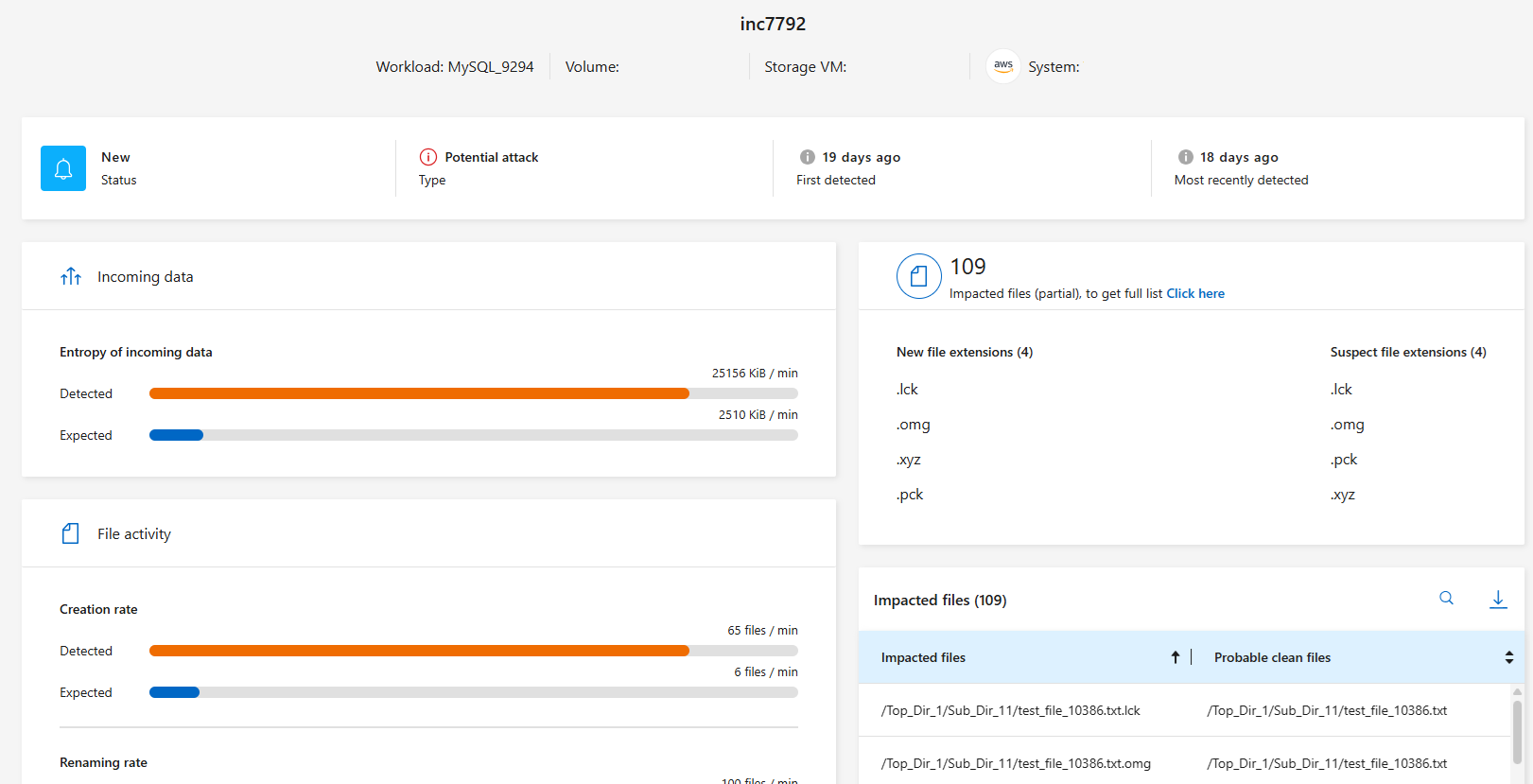

悪意のあるアクティビティを表示する

Autonomous Ransomware Protection が NetApp Ransomware Resilience でアラートをトリガーすると、次の詳細を表示できます:

-

アラートがトリガーされたとき

-

アクセスが変更または拒否された場合

-

受信データのエントロピー

-

新規ファイルの予想作成率と検出率の比較

-

ファイルの予想削除率と検出率の比較

-

検出された率と比較したファイルの予想される名前変更率

-

影響を受けるワークロード、ボリューム、ファイル、ディレクトリ

|

これらの詳細は、NAS ワークロードで表示できます。 SAN 環境では、エントロピー データのみが利用可能です。 |

-

ランサムウェア耐性メニューから、「アラート」を選択します。

-

アラートを選択します。

-

アラート内のインシデントを確認します。

-

インシデントの詳細を確認するには、インシデントを選択します。

異常なユーザー行動を表示する

異常なユーザー行動を表示するように疑わしいユーザー検出を設定している場合は、ユーザーレベルのデータを表示し、特定のユーザーをブロックできます。疑わしいユーザーの設定を有効にするには、"ユーザーアクティビティ検出用のエージェントとコレクターを設定する"を参照してください。

-

ランサムウェア耐性メニューから、「アラート」を選択します。

-

アラートを選択します。

-

アラート内のインシデントを確認します。

-

環境内の疑わしいユーザーをブロックするには、ユーザー名の横にある*ブロック*を選択します。

-

偽であるとわかっているアラートの対象となっている特定のユーザーに対するアラートを無効にするには、3つのドット(`…`を選択してから、このユーザーを監視から除外を選択します。ダイアログを確認し、除外を選択して確定します。

-

|

ユーザーのアラートを再度有効にするには、アラートを返します。3 つのドットを選択し、このユーザーを監視に含める を選択します。また、"ユーザーを除外する"監視から実行することもできます。 |

ランサムウェア インシデントを復旧準備完了としてマークする (インシデントが中和された後)

攻撃を停止した後、データの準備ができたことをストレージ管理者に通知し、リカバリプロセスを開始できるようにします。

必要なコンソール ロール このタスクを実行するには、組織管理者、フォルダーまたはプロジェクト管理者、またはランサムウェア耐性管理者のロールが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ" 。

-

ランサムウェア耐性メニューから、「アラート」を選択します。

-

「アラート」ページで、アラートを選択します。

-

アラート内のインシデントを確認します。

-

インシデントの回復の準備ができていると判断した場合は、「復元が必要としてマーク」を選択します。

-

アクションを確認し、「復元が必要としてマーク」を選択します。

-

ワークロードの回復を開始するには、メッセージで「ワークロードの回復」を選択するか、「回復」タブを選択します。

アラートが復元対象としてマークされると、アラートは [アラート] タブから [回復] タブに移動します。

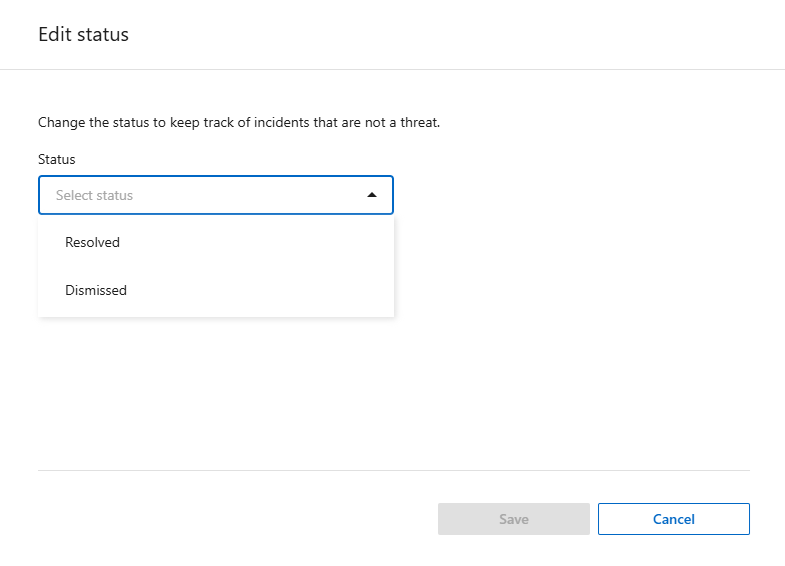

潜在的な攻撃ではないインシデントを無視する

インシデントを確認した後、そのインシデントが潜在的な攻撃であるかどうかを判断する必要があります。実際の脅威ではない場合は、無視できます。

誤検知を無視するか、すぐにデータを回復することを決定できます。アラートを無視すると、Ransomware Resilience はこの動作を学習し、通常の操作と関連付けて、そのような動作に対して再度アラートを開始しなくなります。

ワークロードを閉じると、潜在的なランサムウェア攻撃に応じて自動的に作成されたすべてのスナップショット コピーが完全に削除されます。

|

アラートを無視した場合、そのステータスを変更したり、この変更を元に戻したりすることはできません。 |

必要なコンソール ロール このタスクを実行するには、組織管理者、フォルダーまたはプロジェクト管理者、またはランサムウェア耐性管理者のロールが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ" 。

-

ランサムウェア耐性メニューから、「アラート」を選択します。

-

「アラート」ページで、アラートを選択します。

-

1 つ以上のインシデントを選択します。または、表の左上にあるインシデント ID ボックスを選択して、すべてのインシデントを選択します。

-

インシデントが脅威ではないと判断した場合は、誤検知として無視します。

-

インシデントを選択します。

-

表の上にある*ステータスの編集*ボタンを選択します。

-

-

[ステータスの編集] ボックスから、[却下] ステータスを選択します。

ワークロードと削除されたスナップショット コピーに関する追加情報が表示されます。

-

*保存*を選択します。

インシデントのステータスが「却下」に変わります。

影響を受けるファイルの一覧を表示する

アプリケーション ワークロードをファイル レベルで復元する前に、影響を受けるファイルの一覧を表示できます。影響を受けるファイルのリストをダウンロードするには、「アラート」ページにアクセスしてください。次に、「回復」ページを使用してリストをアップロードし、復元するファイルを選択します。

必要なコンソール ロール このタスクを実行するには、組織管理者、フォルダーまたはプロジェクト管理者、またはランサムウェア耐性管理者のロールが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ" 。

影響を受けるファイルのリストを取得するには、「アラート」ページを使用します。

|

ボリュームに複数のアラートがある場合は、アラートごとに影響を受けるファイルの CSV リストをダウンロードする必要がある場合があります。 |

-

ランサムウェア耐性メニューから、「アラート」を選択します。

-

[アラート] ページで、結果をワークロード別に並べ替えて、復元するアプリケーション ワークロードのアラートを表示します。

-

そのワークロードのアラートのリストから、アラートを選択します。

-

そのアラートに対して、単一のインシデントを選択します。

-

そのインシデントについては、ダウンロード アイコンを選択して、影響を受けるファイルのリストを CSV 形式でダウンロードします。