NetApp Ransomware Resilienceでユーザアクティビティ検出用のエージェントとコレクタを設定

変更を提案

変更を提案

NetApp Ransomware Resilience ユーザー アクティビティ検出は、ユーザー レベルのランサムウェア イベントを防ぐのに役立ちます。Ransomware Resilience で疑わしいユーザー動作の検出を有効にするには、少なくとも 1 つのユーザー アクティビティ エージェントをインストールする必要があります。これにより、ランサムウェア イベントに類似する異常なパターンがないかユーザー動作を監視するデータ収集環境が作成されます。

ユーザー アクティビティ エージェントは、データ コレクターとユーザー ディレクトリ コネクタをホストします。これらの両方がデータを分析のために SaaS の場所に送信します。

-

データコレクタは、ONTAPからユーザーアクティビティデータを収集します。ユーザー行動検出を含む保護戦略を作成すると、データコレクタが自動的に作成されます。

-

ユーザー ディレクトリ コネクタ はディレクトリに接続して、ユーザー ID をユーザー名にマッピングします。ユーザー ディレクトリ コネクタを設定する必要があります。

ユーザー アクティビティ エージェント、データ コレクター、ユーザー ディレクトリ コネクタはすべて、Ransomware Resilience 設定ダッシュボードから管理できます。

|

すでにNetApp Data Infrastructure Insights(DII)Workload Security を使用している場合は、Ransomware Resilience に同じ Workload Security エージェントを使用することをお勧めします。Ransomware Resilience 用に個別の Workload Security エージェントを展開する必要はありませんが、同じ Workload Security エージェントを使用するには、Ransomware Resilience Console 組織と DII Storage Workload Security テナント間のペアリング関係が必要です。このペアリングを有効にするには、アカウント担当者にお問い合わせください。 |

+ DII を使用して_いない_場合は、ここでの設定手順に進みます。

開始する前に

-

"オペレーティングシステム、サーバ、およびネットワークの要件"を満たしていることを確認してください。

必須のコンソールロール 疑わしいユーザーアクティビティの検出を有効にするには、Organization admin roleが必要です。その後の疑わしいユーザーアクティビティの設定には、Ransomware Resilience user behavior admin roleが必要です。"NetApp Consoleのランサムウェア耐性ロールについて学ぶ"。

各ロールが組織レベルで適用されていることを確認します。

ユーザーアクティビティエージェントを作成する

ユーザーアクティビティエージェントは、"データコレクタ"の実行可能な環境です。データコレクターは、ユーザーアクティビティイベントをNetApp Ransomware Resilienceと共有します。疑わしいユーザーアクティビティの検出を有効にするには、少なくとも1つのユーザーアクティビティエージェントを作成する必要があります。

-

ユーザー アクティビティ エージェントを初めて作成する場合は、ダッシュボード に移動してください。ユーザー アクティビティ タイルで、アクティブ化 を選択します。

追加のユーザー アクティビティ エージェントを追加する場合は、[設定] に移動し、[ユーザー アクティビティ] タイルを見つけて、[管理] を選択します。[ユーザー アクティビティ] 画面で、[ユーザー アクティビティ エージェント] タブを選択し、[追加] を選択します。

-

クラウド プロバイダー を選択し、次に リージョン を選択します。次へを選択します。

-

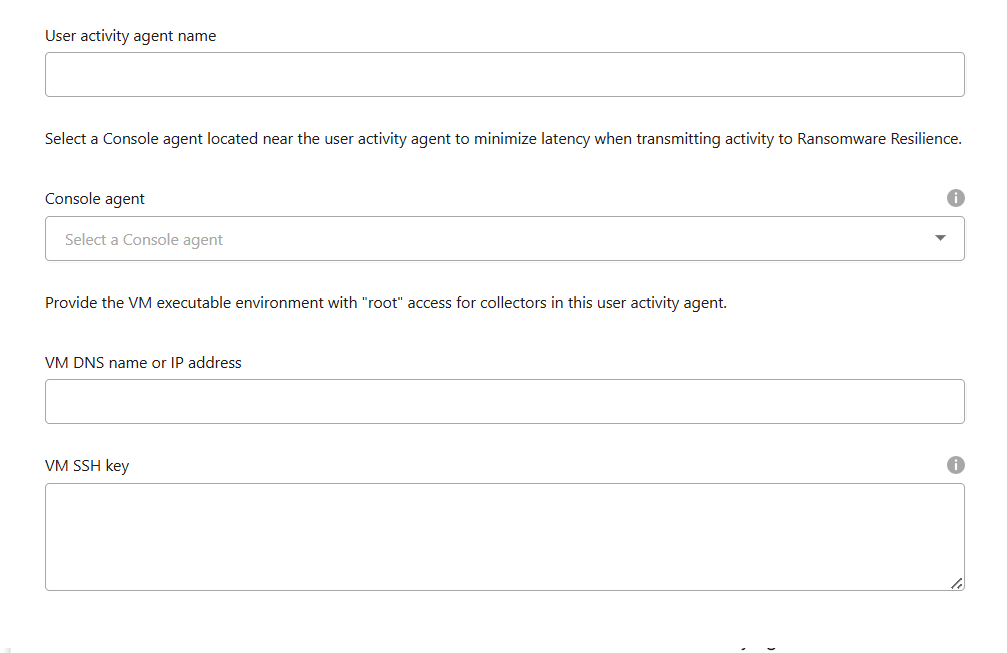

ユーザー アクティビティ エージェントの詳細を入力します。

-

ユーザーアクティビティエージェント名

-

コンソール エージェント - コンソール エージェントは、ユーザー アクティビティ エージェントと同じネットワーク内に存在し、ユーザー アクティビティ エージェントの IP アドレスに SSH 接続できる必要があります。

-

VM DNS名またはIPアドレス

-

VM SSH キー - 次の形式で SSH キーを入力します:

-----BEGIN OPENSSH PRIVATE KEY----- private-key-contents -----END OPENSSH PRIVATE KEY-----

-

-

次へを選択します。

-

設定を確認してください。*アクティブ化*を選択して、ユーザー アクティビティ エージェントの追加を完了します。

-

ユーザーアクティビティエージェントが正常に作成されたことを確認します。ユーザーアクティビティタイルでは、デプロイメントが成功すると 実行中 と表示されます。

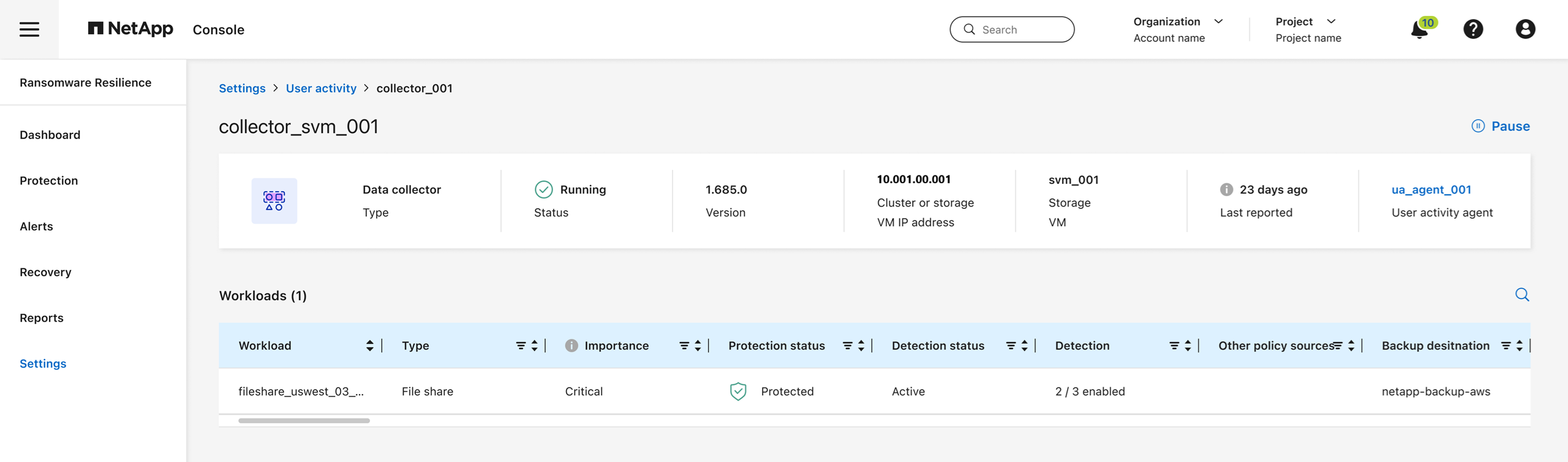

ユーザーアクティビティエージェントが正常に作成されたら、設定メニューに戻り、ユーザーアクティビティタイルで管理を選択します。ユーザーアクティビティエージェントタブを選択し、ユーザーアクティビティエージェントを選択して、データコレクターやユーザーディレクトリコネクタなどの詳細を表示します。

データコレクターを追加する

疑わしいユーザー アクティビティの検出を含むランサムウェア保護戦略を有効にすると、データ コレクターが自動的に作成されます。詳細については、"検出ポリシーを追加する"を参照してください。

データコレクターの詳細を表示できます。[設定] から、[ユーザー アクティビティ] タイルの [管理] を選択します。データ コレクター タブを選択し、データ コレクターを選択して詳細を表示するか、一時停止します。

ユーザーディレクトリコネクタを作成する

ユーザー ID をユーザー名にマップするには、ユーザー ディレクトリ コネクタを作成する必要があります。

-

Ransomware Resilience で、[設定] に移動します。

-

ユーザー アクティビティ タイルで、管理 を選択します。

-

ユーザー ディレクトリ コネクタ タブを選択し、追加 を選択します。

-

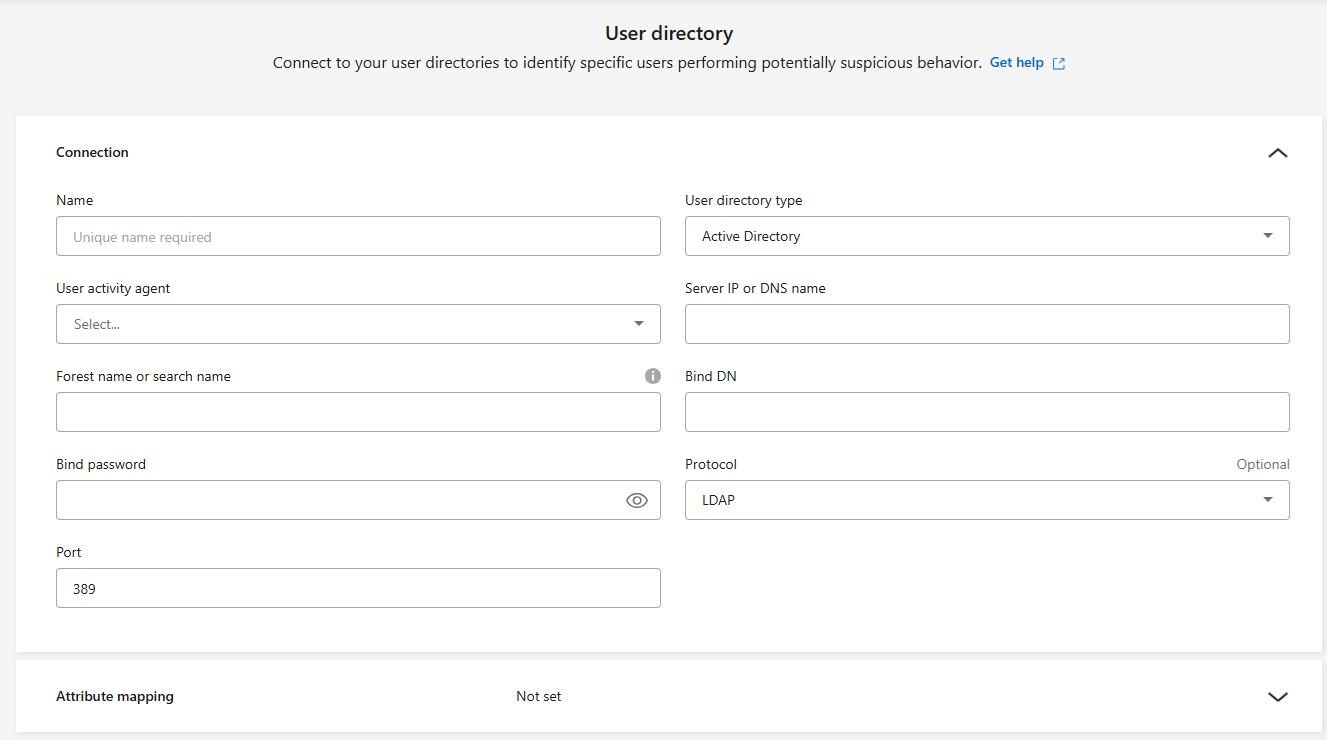

接続を構成します。各フィールドに必要な情報を入力します。

フィールド 説明 名前

ユーザーディレクトリコネクタの一意の名前を入力します

ユーザーディレクトリの種類

ディレクトリタイプ

サーバーのIPアドレスまたはドメイン名

接続をホストするサーバーの IP アドレスまたは完全修飾ドメイン名 (FQDN)

フォレスト名または検索名

ディレクトリ構造のフォレストレベルを直接ドメイン名として指定することができます(例:

unit.company.com) または相対識別名のセット (例:DC=unit,DC=company,DC=com)。また、OU組織単位またはCN特定のユーザーに限定する(例:CN=user,OU=engineering,DC=unit,DC=company,DC=com)。バインドDN

BIND DN は、user@domain.com など、ディレクトリの検索が許可されたユーザー アカウントです。ユーザーにはドメイン読み取り専用権限が必要です。

BINDパスワード

BIND DNで指定されたユーザーのパスワード

プロトコル

プロトコル フィールドはオプションです。LDAP、LDAPS、または LDAP over StartTLS を使用できます。

ポート

選択したポート番号を入力してください

属性マッピングの詳細を指定します。

-

表示名

-

SID (LDAP を使用している場合)

-

ユーザー名

-

Unix ID (NFS を使用している場合)

-

オプションの属性を含める*を選択した場合は、電子メール アドレス、電話番号、役割、州、国、部門、写真、マネージャー DN、またはグループも追加できます。オプションの検索クエリを追加するには、[*詳細] を選択します。

-

-

追加を選択します。

-

ユーザー ディレクトリ コネクタ タブに戻り、ユーザー ディレクトリ コネクタのステータスを確認します。正常に作成されると、ユーザー ディレクトリ コネクタのステータスは 実行中 と表示されます。

ユーザーディレクトリコネクタを削除する

-

Ransomware Resilience で、[設定] に移動します。

-

ユーザー アクティビティ タイルを見つけて、[管理] を選択します。

-

ユーザー ディレクトリ コネクタ タブを選択します。

-

削除するユーザー ディレクトリ コネクタを特定します。行末のアクションメニューで、3つの点を選択します。 `…`次に削除します。

-

ポップアップダイアログで、削除を選択して確認します。

アラートからユーザーを除外する

特定の信頼できるユーザーの行動によってユーザー行動アラートがトリガーされる可能性がある場合は、そのユーザーをアラートから除外できます。

-

ランサムウェア耐性で、[設定] を選択します。

-

設定ダッシュボードで、ユーザーアクティビティカードを見つけて、管理を選択します。

-

除外ユーザータブを選択します。

-

UI で個々のユーザーを確認するには、手動で選択を選択します。除外されたユーザーのリストをアップロードするには、アップロードを選択します。

-

手動で選択を選択した場合は、除外する特定のユーザーの名前の横にあるチェックボックスをオンにします。

-

アップロード を選択した場合は、まずすべてのユーザーのリストが含まれる CSV ファイルをダウンロードする必要があります。リストにアクセスするには、ダウンロード を選択します。

CSV ファイルを確認します。検出を維持するすべてのユーザーの名前を削除します。検出から除外するユーザーの名前のみがリストに含まれたら、保存します。アップロードを選択してファイルを見つけ、選択します。

-

-

除外リストへのユーザーの追加を完了するには、[追加] を選択します。

-

除外ユーザータブでは、ユーザー行動検出アラートから削除されたユーザーの名前がダッシュボードに表示されるようになりました。

|

アラートからユーザーを直接除外することもできます。詳細については、"ランサムウェアの警告に応答する"を参照してください。 |

除外ユーザーリストからユーザーを削除する

後からユーザーを検出対象に再度追加することができます。

-

設定ダッシュボードで、ユーザーアクティビティカードを見つけて、管理を選択します。

-

除外ユーザータブを選択します。

-

除外ユーザーの選択から削除するユーザーの名前を見つけます。ユーザー名の行にあるアクションメニュー((

…)を選択し、削除を選択します。 -

ダイアログで、削除を選択して、選択したユーザーを削除することを確認します。

不審なユーザーアクティビティアラートに応答する

疑わしいユーザーアクティビティの検出を構成すると、アラートページでイベントを監視できます。詳細については、"悪意のあるアクティビティや疑わしいユーザーの行動を検出する"を参照してください。