セキュリティ証明書について

変更を提案

変更を提案

セキュリティ証明書は、 StorageGRID コンポーネント間、および StorageGRID コンポーネントと外部システム間のセキュアで信頼された接続の確立に使用される小さいデータファイルです。

StorageGRID では、 2 種類のセキュリティ証明書が使用されます。

-

* HTTPS 接続を使用する場合は、サーバー証明書 * が必要です。サーバ証明書は、クライアントとサーバ間のセキュアな接続を確立し、クライアントに対するサーバの ID を認証し、データのセキュアな通信パスを提供するために使用されます。サーバとクライアントには、それぞれ証明書のコピーがあります。

-

* クライアント証明書 * は、クライアントまたはユーザー ID をサーバーに対して認証し、パスワードだけではなく、より安全な認証を提供します。クライアント証明書はデータを暗号化しません。

クライアントが HTTPS を使用してサーバに接続すると、サーバはサーバ証明書を返します。このサーバ証明書には公開鍵が含まれています。クライアントは、サーバの署名と証明書のコピーの署名を比較して、この証明書を検証します。署名が一致した場合、クライアントは同じ公開鍵を使用してサーバとのセッションを開始します。

StorageGRID は、一部の接続(ロードバランサエンドポイントなど)のサーバとして、または他の接続( CloudMirror レプリケーションサービスなど)のクライアントとして機能します。

-

デフォルトの Grid CA 証明書 *

StorageGRID には、システムのインストール時に内部のグリッド CA 証明書を生成する認証局( CA )が組み込まれています。デフォルトでは、グリッド CA 証明書を使用して内部 StorageGRID トラフィックが保護されます。外部の認証局( CA )は、組織の情報セキュリティポリシーに完全に準拠した問題 カスタム証明書を作成できます。グリッド CA 証明書は非本番環境で使用できますが、本番環境では外部の認証局が署名したカスタム証明書を使用することを推奨します。証明書なしのセキュアでない接続もサポートされますが、推奨されません。

-

カスタム CA 証明書では内部証明書は削除されませんが、カスタム証明書にはサーバ接続の検証用の証明書を指定する必要があります。

-

カスタム証明書はすべてがを満たしている必要があります システムの保護設定のガイドライン サーバ証明書の場合。

-

StorageGRID では、 CA からの証明書を 1 つのファイル( CA 証明書バンドル)にバンドルすることがサポートされています。

|

StorageGRID には、すべてのグリッドで同じオペレーティングシステムの CA 証明書も含まれています。本番環境では、オペレーティングシステムの CA 証明書の代わりに、外部の認証局によって署名されたカスタム証明書を指定してください。 |

サーバ証明書とクライアント証明書のタイプのバリエーションは、いくつかの方法で実装されます。システムを設定する前に、特定の StorageGRID 構成に必要なすべての証明書を準備しておく必要があります。

アクセスセキュリティ証明書

すべての StorageGRID 証明書に関する情報に一元的にアクセスでき、各証明書の設定ワークフローへのリンクも含まれます。

-

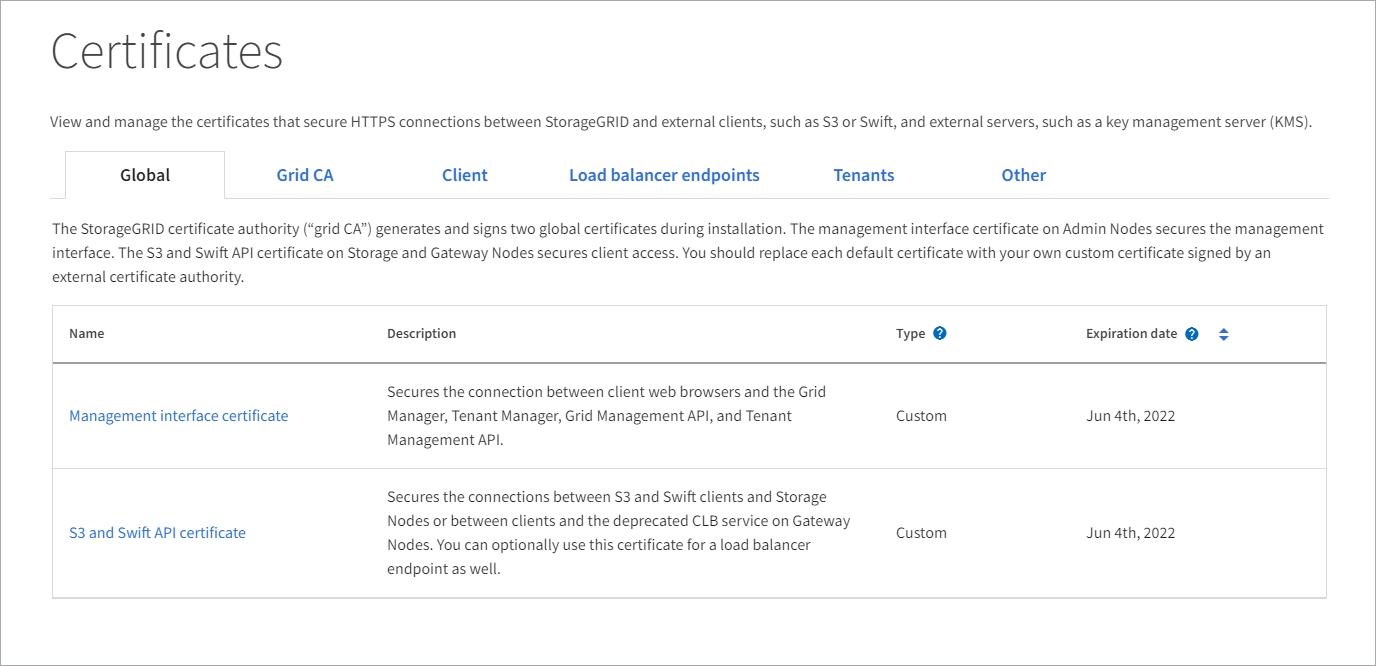

Grid Manager で、 * configuraton * > * Security * > * Certificates * を選択します。

-

[ 証明書 ] ページのタブを選択して、各証明書カテゴリの情報を表示し、証明書設定にアクセスします。タブにアクセスできるのは、適切な権限がある場合のみです。

-

* グローバル * : Web ブラウザおよび外部 API クライアントからの StorageGRID アクセスを保護します。

-

* Grid CA * :内部 StorageGRID トラフィックを保護します。

-

* クライアント * :外部クライアントと StorageGRID Prometheus データベースの間の接続を保護します。

-

* ロードバランサエンドポイント * : S3 および Swift クライアントと StorageGRID ロードバランサ間の接続を保護します。

-

* テナント * :アイデンティティフェデレーションサーバーまたはプラットフォームサービスエンドポイントから S3 ストレージリソースへの接続を保護します。

-

* その他 * :特定の証明書を必要とする StorageGRID 接続を保護します。

各タブについては、証明書の詳細へのリンクを次に示します。

-

グローバル証明書は、 Web ブラウザおよび外部の S3 および Swift API クライアントからの StorageGRID アクセスを保護します。2 つのグローバル証明書は、最初にインストール時に StorageGRID 認証局によって生成されます。本番環境では、外部の認証局によって署名されたカスタム証明書を使用することを推奨します。

-

管理インターフェイスの証明書: クライアントの Web ブラウザ接続を StorageGRID 管理インターフェイスに保護します。

-

S3 および Swift API 証明書:ストレージノード、管理ノード、およびゲートウェイノードへのクライアント API 接続を保護します。これらのノードは、 S3 および Swift クライアントアプリケーションがオブジェクトデータをアップロードおよびダウンロードするために使用します。

インストールされるグローバル証明書には次の情報が含まれます。

-

* 名前 * :証明書の管理リンクを持つ証明書の名前。

-

* 概要 *

-

* タイプ * :カスタムまたはデフォルト。+ グリッドセキュリティを向上させるために、常にカスタム証明書を使用する必要があります。

-

* 失効日 * :デフォルトの証明書を使用している場合、有効期限は表示されません。

可能です

-

グリッドセキュリティを向上させるには、外部の認証局によって署名されたカスタム証明書でデフォルト証明書を置き換えます。

-

StorageGRID で生成されたデフォルトの管理インターフェイス証明書を置き換えます Grid Manager 接続と Tenant Manager 接続に使用されます。

-

S3 および Swift API 証明書を置き換えます ストレージノード、 CLB サービス(廃止予定)、ロードバランサエンドポイント(オプション)の接続に使用します。

-

-

をコピーまたはダウンロードします 管理インターフェイスの証明書 または S3 および Swift API 証明書。

。 Grid CA 証明書は、 StorageGRID のインストール時に StorageGRID 認証局によって生成され、すべての内部 StorageGRID トラフィックを保護します。

証明書情報には、証明書の有効期限とその内容が含まれます。

可能です Grid CA 証明書をコピーまたはダウンロードしますただし、変更することはできません。

クライアント証明書は外部の認証局によって生成され、外部の監視ツールと StorageGRID の Prometheus データベースとの間の接続を保護します。

証明書テーブルには、設定されている各クライアント証明書の行があり、証明書の有効期限とともに Prometheus データベースへのアクセスに証明書を使用できるかどうかが示されます。

可能です

-

証明書名を選択して証明書の詳細を表示します。表示される情報は次のとおりです。

-

[* アクション * ( Actions * ) ] を選択して、すばやく 編集、 添付( Attach )または 取り外します クライアント証明書。最大 10 個のクライアント証明書を選択し、 * Actions * > * Remove * を使用して一度に削除できます。

ロードバランサエンドポイントの証明書をアップロードまたは生成して、ゲートウェイノードと管理ノード上の S3 / Swift クライアントと StorageGRID ロードバランササービスの間の接続を保護します。

ロードバランサエンドポイントテーブルには、設定されている各ロードバランサエンドポイント用の行があり、グローバルな S3 および Swift API 証明書とカスタムのロードバランサエンドポイント証明書のどちらがエンドポイントに使用されているかを示しています。各証明書の有効期限も表示されます。

|

エンドポイント証明書の変更がすべてのノードに適用されるまでに最大 15 分かかることがあります。 |

可能です

-

グローバルな S3 および Swift API 証明書を使用します 代わりに、新しいロードバランサエンドポイント証明書を生成します。

テナントで使用できる アイデンティティフェデレーションサーバの証明書 または プラットフォームサービスエンドポイントの証明書 StorageGRID を使用して接続を保護します。

テナントテーブルには、テナントごとに 1 つの行があり、各テナントに独自のアイデンティティソースまたはプラットフォームサービスを使用する権限があるかどうかを示します。

可能です

StorageGRID では、特定の目的に他のセキュリティ証明書を使用します。これらの証明書は、機能名で一覧表示されます。その他のセキュリティ証明書には、次のもの

情報は、関数が使用する証明書の種類と、そのサーバーおよびクライアント証明書の有効期限を示します。関数名を選択するとブラウザタブが開き、証明書の詳細を表示および編集できます。

|

他の証明書の情報を表示およびアクセスできるのは、適切な権限がある場合のみです。 |

可能です

セキュリティ証明書の詳細

セキュリティ証明書の種類ごとに、実装手順が記載された記事へのリンクを以下に示します。

管理インターフェイスの証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

クライアントの Web ブラウザと StorageGRID 管理インターフェイスの間の接続を認証することで、ユーザがセキュリティの警告なしで Grid Manager とテナントマネージャにアクセスできるようにします。 この証明書は、 Grid 管理 API 接続とテナント管理 API 接続も認証します。 インストール時に作成されるデフォルトの証明書を使用することも、カスタム証明書をアップロードすることもできます。 |

|

S3 および Swift API 証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

ストレージノードへのセキュアな S3 または Swift クライアント接続、ゲートウェイノード上の廃止された Connection Load Balancer ( CLB )サービス、およびロードバランサエンドポイント(オプション)への接続を認証します。 |

|

Grid CA 証明書

を参照してください デフォルトの Grid CA 証明書概要。

管理者クライアント証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

クライアント |

StorageGRID が外部クライアントアクセスを認証できるように、各クライアントにインストールします。

|

|

ロードバランサエンドポイントの証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

S3 または Swift クライアントと、ゲートウェイノードおよび管理ノード上の StorageGRID ロードバランササービス間の接続を認証します。ロードバランサエンドポイントの設定時にロードまたは生成できます。クライアントアプリケーションでは、 StorageGRID に接続する際にロードバランサ証明書を使用してオブジェクトデータを保存および読み出します。 グローバルのカスタムバージョンを使用することもできます S3 および Swift API 証明書 ロードバランササービスへの接続を認証する証明書。ロードバランサ接続の認証にグローバル証明書を使用する場合は、ロードバランサエンドポイントごとに個別の証明書をアップロードまたは生成する必要はありません。

|

|

アイデンティティフェデレーション証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

Active Directory 、 OpenLDAP 、 Oracle Directory Server などの外部のアイデンティティプロバイダと StorageGRID の間の接続を認証します。アイデンティティフェデレーションに使用します。管理者グループとユーザを外部システムで管理できます。 |

|

プラットフォームサービスのエンドポイント証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

StorageGRID プラットフォームサービスから S3 ストレージリソースへの接続を認証します。 |

|

クラウドストレージプールのエンドポイントの証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

StorageGRID クラウドストレージプールから S3 Glacier や Microsoft Azure BLOB ストレージなどの外部ストレージへの接続を認証します。クラウドプロバイダのタイプごとに別の証明書が必要です。 |

|

キー管理サーバ( KMS )の証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバとクライアント |

StorageGRID と外部キー管理サーバ( KMS )の間の接続を認証します。この接続により、 StorageGRID アプライアンスノードに暗号化キーが提供されます。 |

|

シングルサインオン( SSO )証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

Active Directory フェデレーションサービス( AD FS )やシングルサインオン( SSO )要求に使用される StorageGRID などのアイデンティティフェデレーションサービスとの間の接続を認証します。 |

|

E メールアラート通知の証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバとクライアント |

アラート通知に使用される SMTP E メールサーバと StorageGRID 間の接続を認証します。

|

|

外部 syslog サーバの証明書

| 証明書のタイプ | 説明 | ナビゲーションの場所 | 詳細 |

|---|---|---|---|

サーバ |

StorageGRID にイベントを記録する外部 syslog サーバ間で、 TLS 接続または RELP/TLS 接続を認証します。

|

|

証明書の例

例 1 :ロードバランササービス

この例では、 StorageGRID がサーバとして機能します。

-

ロードバランサエンドポイントを設定し、 StorageGRID でサーバ証明書をアップロードまたは生成します。

-

S3 または Swift クライアント接続をロードバランサエンドポイントに設定し、同じ証明書をクライアントにアップロードします。

-

クライアントは、データを保存または取得する際に HTTPS を使用してロードバランサエンドポイントに接続します。

-

StorageGRID は、公開鍵を含むサーバ証明書と、秘密鍵に基づく署名を返します。

-

クライアントは、サーバの署名と証明書のコピーの署名を比較して、この証明書を検証します。署名が一致した場合、クライアントは同じ公開鍵を使用してセッションを開始します。

-

クライアントがオブジェクトデータを StorageGRID に送信

例 2 :外部キー管理サーバ( KMS )

この例では、 StorageGRID がクライアントとして機能します。

-

外部キー管理サーバソフトウェアを使用する場合は、 StorageGRID を KMS クライアントとして設定し、 CA 署名済みサーバ証明書、パブリッククライアント証明書、およびクライアント証明書の秘密鍵を取得します。

-

Grid Manager を使用して KMS サーバを設定し、サーバ証明書とクライアント証明書およびクライアント秘密鍵をアップロードします。

-

StorageGRID ノードで暗号化キーが必要な場合、証明書からのデータと秘密鍵に基づく署名を含む KMS サーバに要求が送信されます。

-

KMS サーバは証明書の署名を検証し、 StorageGRID を信頼できることを決定します。

-

KMS サーバは、検証済みの接続を使用して応答します。