NetApp Ransomware Resilience 에서 의심스러운 사용자 활동 감지 구성

변경 제안

변경 제안

랜섬웨어 복원력은 탐지 정책에서 의심스러운 사용자 행동을 탐지하도록 지원하여 사용자 수준에서 랜섬웨어 사고를 해결할 수 있도록 합니다.

랜섬웨어 복원력은 ONTAP 의 FPolicy가 생성한 사용자 활동 이벤트를 분석하여 의심스러운 사용자 활동을 감지합니다. 사용자 활동 데이터를 수집하려면 하나 이상의 사용자 활동 에이전트를 배포해야 합니다. 에이전트는 테넌트의 장치에 연결할 수 있는 Linux 서버 또는 VM입니다.

사용자 활동 에이전트 및 수집기

Ransomware Resilience에서 의심스러운 사용자 활동 감지를 활성화하려면 최소 하나 이상의 사용자 활동 에이전트를 설치해야 합니다. 랜섬웨어 복원력 대시보드에서 의심스러운 사용자 활동 기능을 활성화하는 경우 에이전트 호스트 정보를 제공해야 합니다.

에이전트는 여러 개의 데이터 수집기를 호스팅할 수 있습니다. 데이터 수집자는 분석을 위해 SaaS 위치로 데이터를 보냅니다. 수집가에는 두 가지 유형이 있습니다.

-

데이터 수집기는 ONTAP 에서 사용자 활동 데이터를 수집합니다.

-

사용자 디렉토리 커넥터는 디렉토리에 연결하여 사용자 ID를 사용자 이름에 매핑합니다.

수집기는 랜섬웨어 복원력 설정에서 구성됩니다.

필수 콘솔 역할 의심스러운 사용자 활동 감지를 활성화하려면 Organization admin role이 필요합니다. 이후의 의심스러운 사용자 활동 구성에는 Ransomware Resilience user behavior admin role이 필요합니다. "NetApp Console 의 랜섬웨어 복원력 역할에 대해 알아보세요".

각 역할이 조직 수준에서 적용되도록 하십시오.

시스템 요구 사항

사용자 활동 에이전트를 설치하려면 다음 요구 사항을 충족하는 호스트 또는 VM이 필요합니다.

운영 체제 요구 사항

| 운영 체제 | 지원되는 버전 |

|---|---|

알마리눅스 |

9.4(64비트) ~ 9.5(64비트) 및 10(64비트), SELinux 포함 |

센트OS |

CentOS Stream 9(64비트) |

데비안 |

11(64비트), 12(64비트), SELinux 포함 |

오픈수세 리프 |

15.3(64비트) ~ 15.6(64비트) |

오라클 리눅스 |

8.10(64비트) 및 9.1(64비트) ~ 9.6(64비트), SELinux 포함 |

레드햇 |

8.10(64비트), 9.1(64비트) ~ 9.6(64비트), 10(64비트), SELinux 포함 |

불안정한 |

SELinux를 포함한 Rocky 9.4(64비트)부터 9.6(64비트)까지 |

수세 엔터프라이즈 리눅스 |

15 SP4(64비트)부터 15 SP6(64비트), SELinux 포함 |

우분투 |

20.04 LTS(64비트), 22.04 LTS(64비트) 및 24.04 LTS(64비트) |

|

사용자 활동 에이전트에 사용하는 컴퓨터는 다른 응용 프로그램 수준 소프트웨어를 실행하지 않아야 합니다. 전용 서버를 권장합니다. |

그만큼 unzip 설치를 위해서는 명령어가 필요합니다. 그만큼 sudo su - 설치, 스크립트 실행 및 제거에는 명령어가 필요합니다.

서버 요구 사항

서버는 다음과 같은 최소 요구 사항을 충족해야 합니다.

-

CPU: 4코어

-

RAM: 16GB RAM

-

디스크 공간: 36GB의 여유 디스크 공간

|

파일 시스템 생성을 위해 추가 디스크 공간을 할당하십시오. 파일 시스템에 최소 35GB의 여유 공간이 있는지 확인하십시오. + 만약 /opt NAS 저장소에서 마운트된 폴더이므로 로컬 사용자는 이 폴더에 대한 접근 권한이 있어야 합니다. 로컬 사용자에게 필요한 권한이 없는 경우 사용자 활동 에이전트 생성이 실패할 수 있습니다.

|

|

사용자 활동 에이전트는 랜섬웨어 복원력 환경과는 다른 시스템에 설치하는 것이 좋습니다. 같은 컴퓨터에 두 프로그램을 모두 설치하려면 50~55GB의 디스크 공간을 확보해야 합니다. 리눅스의 경우 25~30GB의 공간을 할당하세요. /opt/netapp 그리고 25GB var/log/netapp.

|

|

ONTAP 시스템과 사용자 활동 에이전트 시스템의 시간을 네트워크 시간 프로토콜(NTP) 또는 단순 네트워크 시간 프로토콜(SNTP)을 사용하여 동기화하는 것이 좋습니다. |

클라우드 네트워크 액세스 규칙

해당 지역(아시아 태평양, 유럽 또는 미국)의 클라우드 네트워크 액세스 규칙을 검토하십시오.

|

초기 설치 시 <site_name>`을 와일드카드 (*` 권한으로 교체하십시오. 에이전트가 활성화되어 완전히 작동되면 권한을 사이트 이름으로 교체할 수 있습니다. 사이트 이름은 NetApp 담당자에게 문의하십시오.

|

APAC 기반 사용자 활동 에이전트 배포

| 규약 | 포트 | 원천 | 목적지 | 설명 |

|---|---|---|---|---|

HTTPS(TCP) |

443 |

사용자 활동 에이전트 |

|

랜섬웨어 복원력에 대한 접근성 |

유럽 기반 사용자 활동 에이전트 배포

| 규약 | 포트 | 원천 | 목적지 | 설명 |

|---|---|---|---|---|

HTTPS(TCP) |

443 |

사용자 활동 에이전트 |

|

랜섬웨어 복원력에 대한 접근성 |

미국 기반 사용자 활동 에이전트 배포

| 규약 | 포트 | 원천 | 목적지 | 설명 |

|---|---|---|---|---|

HTTPS(TCP) |

443 |

사용자 활동 에이전트 |

|

랜섬웨어 복원력에 대한 접근성 |

네트워크 내 규칙

| 규약 | 포트 | 원천 | 목적지 | 설명 |

|---|---|---|---|---|

TCP |

389(LDAP) 636(LDAP/start-tls) |

사용자 활동 에이전트 |

LDAP 서버 URL |

LDAP에 연결 |

HTTPS(TCP) |

443 |

사용자 활동 에이전트 |

클러스터 또는 SVM 관리 IP 주소(SVM 컬렉터 구성에 따라 다름) |

ONTAP 과의 API 통신 |

TCP |

35000 - 55000 |

SVM 데이터 LIF IP 주소 |

사용자 활동 에이전트 |

Fpolicy 이벤트에 대한 ONTAP 에서 사용자 활동 에이전트로의 통신. ONTAP 사용자 활동 에이전트로 이벤트를 전송하려면 사용자 활동 에이전트 방향으로 이러한 포트가 열려 있어야 하며, 사용자 활동 에이전트 자체에 방화벽이 있는 경우에도 마찬가지입니다(있는 경우). + 참고: 이 포트들을 모두 예약할 필요는 없지만, 예약하는 포트는 반드시 이 범위 내에 있어야 합니다. 우선 100개의 포트를 예약하고 필요에 따라 늘리는 것이 좋습니다. |

TCP |

35000-55000 |

클러스터 관리 IP |

사용자 활동 에이전트 |

ONTAP 클러스터 관리 IP에서 사용자 활동 에이전트로의 EMS 이벤트 통신. ONTAP EMS 이벤트를 사용자 활동 에이전트로 전송하려면 사용자 활동 에이전트 자체의 방화벽을 포함하여 이러한 포트가 사용자 활동 에이전트 방향으로 열려 있어야 합니다. + 참고: 이 포트들을 모두 예약할 필요는 없지만, 예약하는 포트는 반드시 이 범위 내에 있어야 합니다. 우선 100개의 포트를 예약하고 필요에 따라 늘리는 것이 좋습니다. |

SSH |

22 |

사용자 활동 에이전트 |

클러스터 관리 |

CIFS/SMB 사용자 차단에 필요합니다. |

의심스러운 사용자 활동 감지 활성화

다음 조건을 충족했는지 확인하십시오. "시스템 요구 사항" 사용자 활동 에이전트의 경우. 구성 설정이 지원되는 클라우드 공급자 및 지역을 준수하는지 확인하십시오.

클라우드 공급자 지원

의심스러운 사용자 활동 데이터는 다음 지역의 AWS 및 Azure에 저장될 수 있습니다.

| 클라우드 제공업체 | 지역 |

|---|---|

AWS |

|

하늘빛 |

미국 동부 |

사용자 활동 에이전트 추가

사용자 활동 에이전트는 데이터 수집기를 위한 실행 가능한 환경이며, 데이터 수집기는 Ransomware Resilience와 사용자 활동 이벤트를 공유합니다. 의심스러운 사용자 활동을 감지하려면 최소한 하나의 사용자 활동 에이전트를 만들어야 합니다.

-

처음으로 사용자 활동 에이전트를 만드는 경우 대시보드로 이동하세요. 사용자 활동 타일에서 활성화를 선택합니다.

추가 사용자 활동 에이전트를 추가하는 경우 *설정*으로 이동하여 사용자 활동 타일을 찾은 다음 관리를 선택합니다. 사용자 활동 화면에서 사용자 활동 에이전트 탭을 선택한 다음 추가를 선택합니다.

-

클라우드 공급자를 선택한 다음 지역을 선택하세요. 다음을 선택하세요.

-

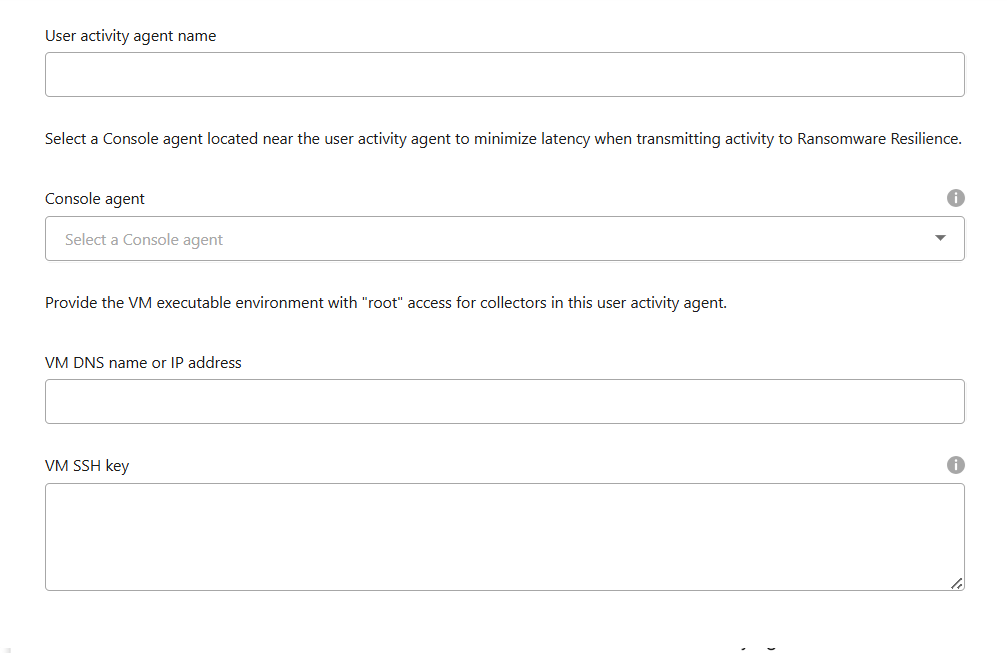

사용자 활동 에이전트 세부 정보를 제공하세요.

-

사용자 활동 에이전트 이름

-

콘솔 에이전트 - 콘솔 에이전트는 사용자 활동 에이전트와 동일한 네트워크에 있어야 하며 사용자 활동 에이전트의 IP 주소에 대한 SSH 연결이 있어야 합니다.

-

VM DNS 이름 또는 IP 주소

-

VM SSH 키

-

-

다음을 선택하세요.

-

설정을 검토하세요. *활성화*를 선택하여 사용자 활동 에이전트 추가를 완료합니다.

-

사용자 활동 에이전트가 성공적으로 생성되었는지 확인하세요. 사용자 활동 타일에서 배포가 성공하면 '실행 중'으로 표시됩니다.

사용자 활동 에이전트가 성공적으로 생성되면 설정 메뉴로 돌아간 다음 사용자 활동 타일에서 관리를 선택합니다. 사용자 활동 에이전트 탭을 선택한 다음 사용자 활동 에이전트를 선택하여 데이터 수집기 및 사용자 디렉터리 커넥터를 포함한 해당 에이전트에 대한 세부 정보를 확인합니다.

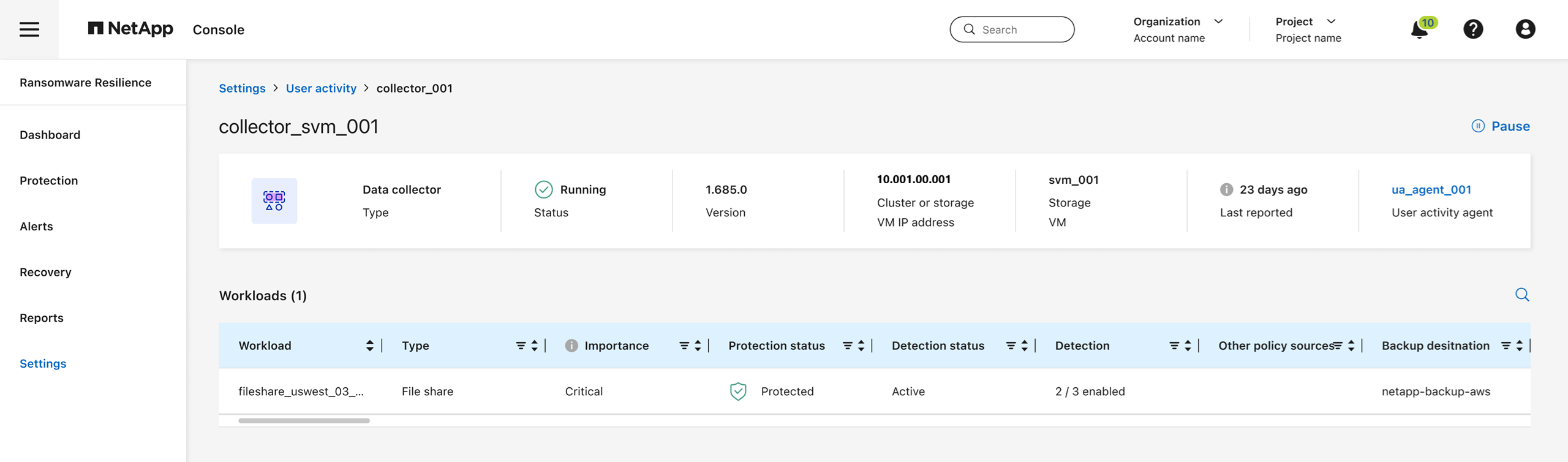

데이터 수집기 추가

의심스러운 사용자 활동 감지를 통해 랜섬웨어 보호 전략을 활성화하면 데이터 수집기가 자동으로 생성됩니다. 자세한 내용은 다음을 참조하세요. 탐지 정책 추가.

데이터 수집기의 세부 정보를 볼 수 있습니다. 설정에서 사용자 활동 타일의 관리를 선택합니다. 데이터 수집기 탭을 선택한 다음 데이터 수집기를 선택하여 세부 정보를 보거나 일시 중지합니다.

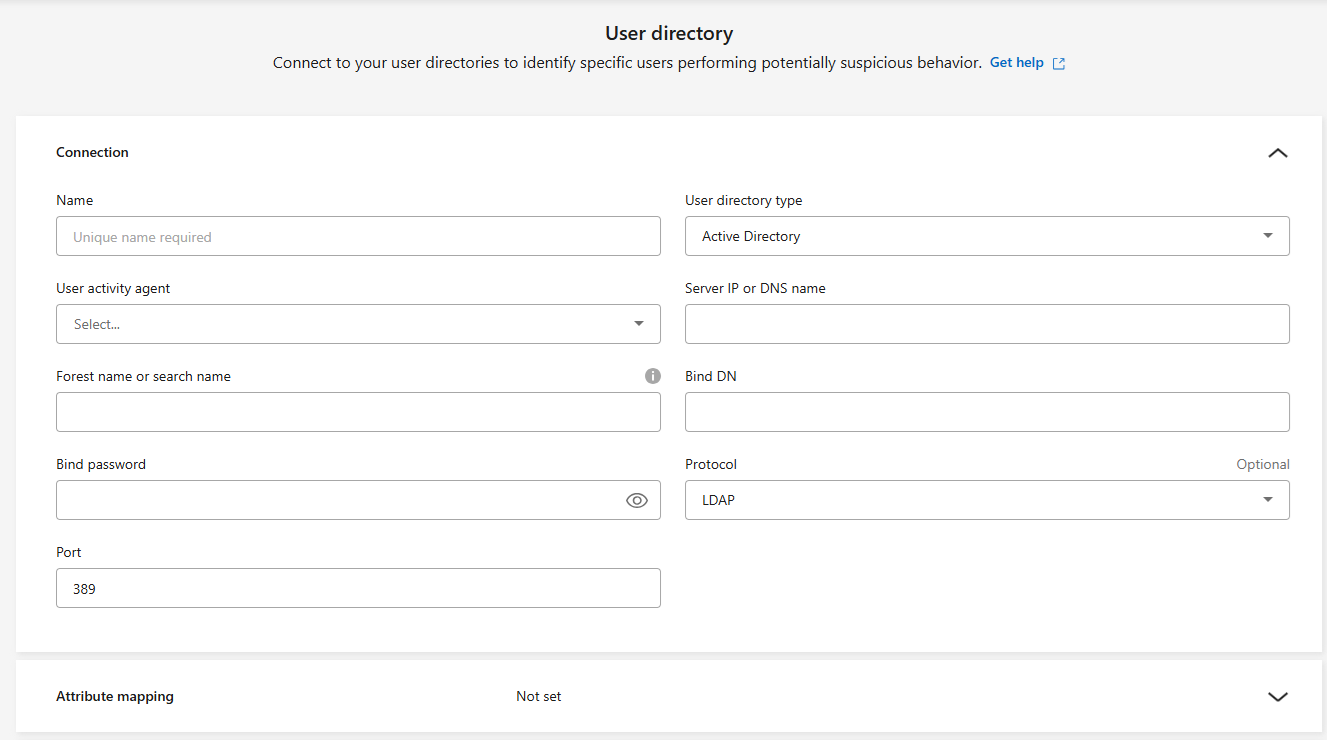

사용자 디렉토리 커넥터 추가

사용자 ID를 사용자 이름에 매핑하려면 사용자 디렉토리 커넥터를 만들어야 합니다.

-

랜섬웨어 복원력에서 *설정*으로 이동합니다.

-

사용자 활동 타일에서 관리를 선택합니다.

-

사용자 디렉터리 커넥터 탭을 선택한 다음 추가를 선택합니다.

-

연결을 구성합니다. 각 필드에 필요한 정보를 입력하세요.

필드 설명 이름

사용자 디렉토리 커넥터에 대한 고유한 이름을 입력하세요.

사용자 디렉토리 유형

디렉토리 유형

서버 IP 주소 또는 도메인 이름

연결을 호스팅하는 서버의 IP 주소 또는 FQDN(정규화된 도메인 이름)

산림명 또는 검색명

디렉토리 구조의 포리스트 수준을 직접 도메인 이름으로 지정할 수 있습니다(예:

unit.company.com) 또는 상대적 고유 이름 세트(예:DC=unit,DC=company,DC=com). 또한 다음을 입력할 수도 있습니다.OU조직 단위 또는CN특정 사용자로 제한하려면(예:CN=user,OU=engineering,DC=unit,DC=company,DC=com).바인드 DN

BIND DN은 user@domain.com과 같이 디렉토리를 검색하도록 허용된 사용자 계정입니다. 사용자에게 도메인 읽기 전용 권한이 필요합니다.

BIND 비밀번호

BIND DN에 제공된 사용자의 비밀번호

규약

프로토콜 필드는 선택 사항입니다. LDAP, LDAPS 또는 StartTLS를 통한 LDAP를 사용할 수 있습니다.

포트

선택한 포트 번호를 입력하세요

속성 매핑 세부 정보를 제공하세요.

-

표시 이름

-

SID (LDAP를 사용하는 경우)

-

사용자 이름

-

Unix ID (NFS를 사용하는 경우)

-

*선택적 속성 포함*을 선택하면 이메일 주소, 전화번호, 역할, 주, 국가, 부서, 사진, 관리자 DN 또는 그룹도 추가할 수 있습니다. *고급*을 선택하여 선택적 검색어를 추가하세요.

-

-

추가를 선택합니다.

-

사용자 디렉토리 커넥터 탭으로 돌아가서 사용자 디렉토리 커넥터의 상태를 확인하세요. 성공적으로 생성되면 사용자 디렉토리 커넥터의 상태가 *실행 중*으로 표시됩니다.

사용자 디렉토리 커넥터 삭제

-

랜섬웨어 복원력에서 *설정*으로 이동합니다.

-

사용자 활동 타일을 찾아 관리를 선택합니다.

-

사용자 디렉토리 커넥터 탭을 선택합니다.

-

삭제하려는 사용자 디렉토리 커넥터를 식별합니다. 줄 끝의 작업 메뉴에서 세 개의 점을 선택하세요.

…그런 다음 삭제를 클릭합니다. -

팝업 대화 상자에서 삭제를 선택하여 작업을 확인합니다.

의심스러운 사용자 활동 알림에 대응

의심스러운 사용자 활동 감지를 구성한 후 알림 페이지에서 이벤트를 모니터링할 수 있습니다. 자세한 내용은 다음을 참조하세요. "악성 활동 및 비정상적인 사용자 동작 감지" .