Implantar o agente do Console no modo restrito

Sugerir alterações

Sugerir alterações

Implante o agente do Console no modo restrito para que você possa usar o NetApp Console com conectividade de saída limitada. Para começar, instale o agente do Console, configure o Console acessando a interface do usuário que está em execução no agente do Console e, em seguida, forneça as permissões de nuvem que você configurou anteriormente.

Etapa 1: instalar o agente do console

Instale o agente do Console no marketplace do seu provedor de nuvem ou manualmente em um host Linux.

Você precisa preparar seu ambiente antes de instalar o agente do console. Você pode instalar a partir do AWS Marketplace, do Azure Marketplace ou manualmente em seu próprio host Linux executado na AWS, Azure ou Google Cloud.

Tenha o seguinte:

-

Uma VPC e uma sub-rede que atendem aos requisitos de rede.

-

Uma função do IAM com uma política anexada que inclui as permissões necessárias para o agente do Console.

-

Permissões para assinar e cancelar a assinatura do AWS Marketplace para seu usuário do IAM.

-

Uma compreensão dos requisitos de CPU e RAM para o agente.

-

Um par de chaves para a instância EC2.

-

Vá para o "Listagem do agente do NetApp Console no AWS Marketplace"

-

Na página Marketplace, selecione Continuar assinando.

-

Para assinar o software, selecione Aceitar Termos.

O processo de assinatura pode levar alguns minutos.

-

Após a conclusão do processo de assinatura, selecione Continuar para configuração.

-

Na página Configurar este software, certifique-se de ter selecionado a região correta e selecione Continuar para iniciar.

-

Na página Iniciar este software, em Escolher ação, selecione Iniciar pelo EC2 e depois selecione Iniciar.

Use o Console do EC2 para iniciar a instância e anexar uma função do IAM. Isso não é possível com a ação Iniciar do site.

-

Siga as instruções para configurar e implantar a instância:

-

Nome e tags: Insira um nome e tags para a instância.

-

Imagens de aplicativos e sistemas operacionais: pule esta seção. O agente do console AMI já está selecionado.

-

Tipo de instância: Dependendo da disponibilidade da região, escolha um tipo de instância que atenda aos requisitos de RAM e CPU (t3.2xlarge é pré-selecionado e recomendado).

-

Par de chaves (login): Selecione o par de chaves que você deseja usar para se conectar com segurança à instância.

-

Configurações de rede: edite as configurações de rede conforme necessário:

-

Escolha a VPC e a sub-rede desejadas.

-

Especifique se a instância deve ter um endereço IP público.

-

Especifique as configurações do grupo de segurança que habilitam os métodos de conexão necessários para a instância do agente do Console: SSH, HTTP e HTTPS.

-

-

Configurar armazenamento: Mantenha o tamanho e o tipo de disco padrão para o volume raiz.

Se você quiser habilitar a criptografia do Amazon EBS no volume raiz, selecione Avançado, expanda Volume 1, selecione Criptografado e escolha uma chave KMS.

-

Detalhes avançados: Em Perfil de instância do IAM, escolha a função do IAM que inclui as permissões necessárias para o agente do Console.

-

Resumo: Revise o resumo e selecione Iniciar instância.

-

A AWS inicia o software com as configurações especificadas. O agente do Console é implantado em aproximadamente cinco minutos.

Configurar o NetApp Console.

Tenha o seguinte:

-

Uma VPC e uma sub-rede que atendem aos requisitos de rede.

-

Uma função do IAM com uma política anexada que inclui as permissões necessárias para o agente do Console.

-

Permissões para assinar e cancelar a assinatura do AWS Marketplace para seu usuário do IAM.

-

Um par de chaves para a instância EC2.

-

Acesse a oferta do agente do NetApp Console no AWS Marketplace.

-

Abra o serviço EC2 e selecione Iniciar instância.

-

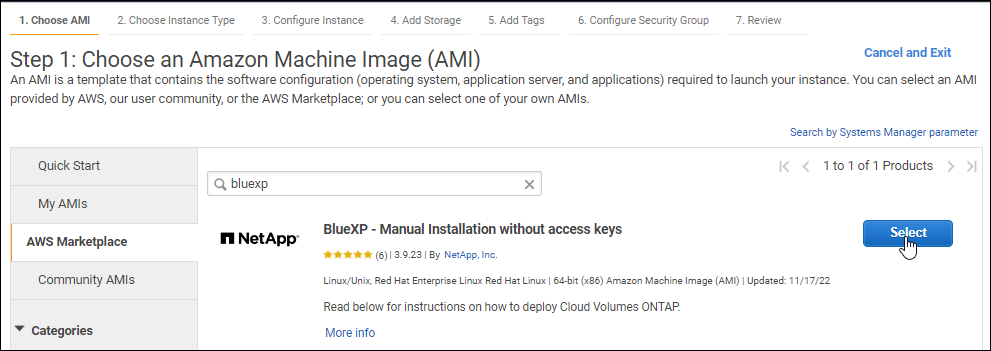

Selecione AWS Marketplace.

-

Pesquise por NetApp Console e selecione a oferta.

-

Selecione Continuar.

-

-

Siga as instruções para configurar e iniciar a instância:

-

Escolha um tipo de instância: Dependendo da disponibilidade da região, escolha um dos tipos de instância suportados (t3.2xlarge é recomendado).

-

Configurar detalhes da instância: selecione uma VPC e uma sub-rede, escolha a função do IAM que você criou na etapa 1, habilite a proteção de encerramento (recomendado) e escolha quaisquer outras opções de configuração que atendam aos seus requisitos.

-

Adicionar armazenamento: Mantenha as opções de armazenamento padrão.

-

Adicionar tags: insira tags para a instância, se desejar.

-

Configurar grupo de segurança: especifique os métodos de conexão necessários para a instância do agente do Console: SSH, HTTP e HTTPS.

-

Revisar: revise suas seleções e selecione Iniciar.

-

A AWS inicia o software com as configurações especificadas. O agente do Console é implantado em aproximadamente cinco minutos.

Configurar o Console.

Você deve ter o seguinte:

-

Uma VNet e uma sub-rede que atendem aos requisitos de rede.

-

Uma função personalizada do Azure que inclui as permissões necessárias para o agente do Console.

-

Acesse a página da VM do agente do NetApp Console no Azure Marketplace.

-

Selecione Obter agora e depois selecione Continuar.

-

No portal do Azure, selecione Criar e siga as etapas para configurar a máquina virtual.

Observe o seguinte ao configurar a VM:

-

Tamanho da VM: escolha um tamanho de VM que atenda aos requisitos de CPU e RAM. Recomendamos Standard_D8s_v3.

-

Discos: O agente do Console pode ter desempenho ideal com discos HDD ou SSD.

-

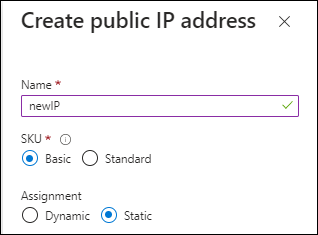

IP público: Para usar um endereço IP público com a VM do agente do Console, selecione uma SKU Básica.

Se você usar um endereço IP de SKU padrão, o Console usará o endereço IP privado do agente do Console, em vez do IP público. Se o computador que você usa para acessar o Console não conseguir alcançar o endereço IP privado, o Console não funcionará.

-

Grupo de segurança de rede: O agente do Console requer conexões de entrada usando SSH, HTTP e HTTPS.

-

Identidade: Em Gerenciamento, selecione Ativar identidade gerenciada atribuída pelo sistema.

Uma identidade gerenciada permite que a VM do agente do Console se identifique para o Microsoft Entra ID sem a necessidade de credenciais. "Saiba mais sobre identidades gerenciadas para recursos do Azure" .

-

-

Na página Revisar + criar, revise suas seleções e selecione Criar para iniciar a implantação.

O Azure implanta a máquina virtual com as configurações especificadas. A máquina virtual e o software do agente do console devem estar em execução em aproximadamente cinco minutos.

Configurar o NetApp Console.

Você pode instalar o agente do Console manualmente em seu próprio host Linux em execução na AWS, Azure ou Google Cloud.

Você deve ter o seguinte:

-

Privilégios de root para instalar o agente do Console.

-

Detalhes sobre um servidor proxy, caso um proxy seja necessário para acesso à Internet a partir do agente do Console.

Você tem a opção de configurar um servidor proxy após a instalação, mas isso requer a reinicialização do agente do Console.

-

Um certificado assinado pela CA, se o servidor proxy usar HTTPS ou se o proxy for um proxy de interceptação.

|

Não é possível definir um certificado para um servidor proxy transparente ao instalar manualmente o agente do Console. Se precisar definir um certificado para um servidor proxy transparente, você deverá usar o Console de Manutenção após a instalação. Saiba mais sobre o"Console de manutenção do agente" . |

-

Você precisa desabilitar a verificação de configuração que verifica a conectividade de saída durante a instalação. A instalação manual falhará se esta verificação não estiver desabilitada."Aprenda como desabilitar verificações de configuração para instalações manuais."

-

Dependendo do seu sistema operacional, o Podman ou o Docker Engine será necessário antes de instalar o agente do Console.

Após a instalação, o agente do Console se atualiza automaticamente se uma nova versão estiver disponível.

-

Se as variáveis de sistema http_proxy ou https_proxy estiverem definidas no host, remova-as:

unset http_proxy unset https_proxySe você não remover essas variáveis do sistema, a instalação falhará.

-

Baixe o software do agente do Console e copie-o para o host Linux. Você pode baixá-lo tanto do NetApp Console quanto do site de suporte da NetApp .

-

NetApp Console: Acesse Agentes > Gerenciamento > Implantar agente > Local > Instalação manual.

Escolha baixar os arquivos de instalação do agente ou um URL para os arquivos.

Baixe o instalador do agente "online" destinado ao uso em sua rede ou na nuvem. Um instalador "offline" separado está disponível para o agente do Console, mas é compatível apenas com implantações em modo privado. -

Site de suporte da NetApp (necessário caso você ainda não tenha acesso ao Console) "Site de suporte da NetApp" ,

-

-

Atribua permissões para executar o script.

chmod +x NetApp_Console_Agent_Cloud_<version>Onde <versão> é a versão do agente do Console que você baixou.

-

Se estiver instalando em um ambiente de nuvem governamental, desative as verificações de configuração."Aprenda como desabilitar verificações de configuração para instalações manuais."

-

Execute o script de instalação.

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>Você precisará adicionar informações de proxy se sua rede exigir um proxy para acesso à internet. Você pode adicionar um proxy explícito durante a instalação. Os parâmetros

--proxye--cacertsão opcionais e você não será solicitado a adicioná-los. Se você tiver um servidor proxy explícito, precisará inserir os parâmetros conforme mostrado.

|

Se você deseja configurar um proxy transparente, pode fazê-lo após a instalação. "Saiba mais sobre o console de manutenção do agente." |

+

Aqui está um exemplo de configuração de um servidor proxy explícito com um certificado assinado por uma CA:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy configura o agente do Console para usar um servidor proxy HTTP ou HTTPS usando um dos seguintes formatos:

+ * http://endereço:porta * http://nome-do-usuário:senha@endereço:porta * http://nome-do-domínio%92nome-do-usuário:senha@endereço:porta * https://endereço:porta * https://nome-do-usuário:senha@endereço:porta * https://nome-do-domínio%92nome-do-usuário:senha@endereço:porta

+ Observe o seguinte:

+ O usuário pode ser um usuário local ou um usuário de domínio. Para um usuário de domínio, você deve usar o código ASCII para uma \ conforme mostrado acima. O agente do Console não oferece suporte a nomes de usuário ou senhas que incluam o caractere @. Se a senha incluir algum dos seguintes caracteres especiais, você deve escapar esse caractere especial adicionando uma barra invertida antes dele: & ou !

+ Por exemplo:

+ http://bxpproxyuser:netapp1\!@address:3128

-

Se você usou o Podman, precisará ajustar a porta aardvark-dns.

-

SSH para a máquina virtual do agente do Console.

-

Abra o arquivo podman /usr/share/containers/containers.conf e modifique a porta escolhida para o serviço DNS do Aardvark. Por exemplo, altere para 54.

vi /usr/share/containers/containers.confPor exemplo:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

Reinicie a máquina virtual do agente do Console.

-

O agente do Console agora está instalado. No final da instalação, o serviço do agente do Console (occm) será reiniciado duas vezes se você tiver especificado um servidor proxy.

Configurar o NetApp Console.

Etapa 2: configurar o NetApp Console

Ao acessar o console pela primeira vez, você será solicitado a escolher uma organização para o agente do Console e precisará habilitar o modo restrito.

A pessoa que configura o agente do Console deve fazer login no Console usando um login que ainda não pertença a uma organização do Console.

Se o seu login estiver associado a outra organização, você precisará se cadastrar com um novo login. Caso contrário, você não verá a opção para ativar o modo restrito na tela de configuração.

-

Abra um navegador da Web em um host que tenha uma conexão com a instância do agente do Console e insira a seguinte URL do agente do Console que você instalou.

-

Inscreva-se ou faça login no NetApp Console.

-

Após efetuar login, configure o Console:

-

Digite um nome para o agente do Console.

-

Insira um nome para uma nova organização do Console.

-

Selecione Você está executando em um ambiente seguro?

-

Selecione Ativar modo restrito nesta conta.

Observe que você não pode alterar essa configuração depois que a conta for criada. Você não poderá ativar o modo restrito mais tarde, nem desativá-lo mais tarde.

Se você implantou o agente do Console em uma região governamental, a caixa de seleção já estará habilitada e não poderá ser alterada. Isso ocorre porque o modo restrito é o único modo suportado nas regiões governamentais.

-

Selecione Vamos começar.

-

O agente do Console agora está instalado e configurado com sua organização do Console. Todos os usuários precisam acessar o Console usando o endereço IP da instância do agente do Console.

Forneça ao Console as permissões que você configurou anteriormente.

Etapa 3: fornecer permissões ao agente do Console

Se você instalou o agente do Console a partir do Azure Marketplace ou manualmente, será necessário conceder as permissões que você configurou anteriormente.

Essas etapas não se aplicam se você implantou o agente do Console do AWS Marketplace porque escolheu a função do IAM necessária durante a implantação.

Anexe a função do IAM que você criou anteriormente à instância do EC2 onde instalou o agente do Console.

Estas etapas se aplicam somente se você instalou manualmente o agente do Console na AWS. Para implantações do AWS Marketplace, você já associou a instância do agente do Console a uma função do IAM que inclui as permissões necessárias.

-

Acesse o console do Amazon EC2.

-

Selecione Instâncias.

-

Selecione a instância do agente do Console.

-

Selecione Ações > Segurança > Modificar função do IAM.

-

Selecione a função do IAM e selecione Atualizar função do IAM.

Forneça ao NetApp Console a chave de acesso da AWS para um usuário do IAM que tenha as permissões necessárias.

-

Selecione Administração > Credenciais.

-

Selecione Credenciais da organização.

-

Selecione Adicionar credenciais e siga as etapas do assistente.

-

Localização das credenciais: Selecione *Amazon Web Services > Agente.

-

Definir credenciais: insira uma chave de acesso e uma chave secreta da AWS.

-

Assinatura do Marketplace: Associe uma assinatura do Marketplace a essas credenciais assinando agora ou selecionando uma assinatura existente.

-

Revisar: Confirme os detalhes sobre as novas credenciais e selecione Adicionar.

-

Acesse o portal do Azure e atribua a função personalizada do Azure à máquina virtual do agente do Console para uma ou mais assinaturas.

-

No Portal do Azure, abra o serviço Assinaturas e selecione sua assinatura.

É importante atribuir a função do serviço Assinaturas porque isso especifica o escopo da atribuição de função no nível da assinatura. O escopo define o conjunto de recursos aos quais o acesso se aplica. Se você especificar um escopo em um nível diferente (por exemplo, no nível da máquina virtual), sua capacidade de concluir ações no NetApp Console será afetada.

-

Selecione Controle de acesso (IAM) > Adicionar > Adicionar atribuição de função.

-

Na guia Função, selecione a função Operador de console e selecione Avançar.

Operador do console é o nome padrão fornecido na política. Se você escolheu um nome diferente para a função, selecione esse nome. -

Na aba Membros, complete os seguintes passos:

-

Atribuir acesso a uma Identidade gerenciada.

-

Selecione Selecionar membros, selecione a assinatura na qual a máquina virtual do agente do Console foi criada, em Identidade gerenciada, escolha Máquina virtual e selecione a máquina virtual do agente do Console.

-

Selecione Selecionar.

-

Selecione Avançar.

-

Selecione Revisar + atribuir.

-

Se você quiser gerenciar recursos em assinaturas adicionais do Azure, alterne para essa assinatura e repita essas etapas.

-

Forneça ao NetApp Console as credenciais para a entidade de serviço do Azure que você configurou anteriormente.

-

Selecione Administração > Credenciais.

-

Selecione Adicionar credenciais e siga as etapas do assistente.

-

Localização das credenciais: Selecione Microsoft Azure > Agente.

-

Definir credenciais: insira informações sobre a entidade de serviço do Microsoft Entra que concede as permissões necessárias:

-

ID do aplicativo (cliente)

-

ID do diretório (inquilino)

-

Segredo do cliente

-

-

Assinatura do Marketplace: Associe uma assinatura do Marketplace a essas credenciais assinando agora ou selecionando uma assinatura existente.

-

Revisar: Confirme os detalhes sobre as novas credenciais e selecione Adicionar.

-

O NetApp Console agora tem as permissões necessárias para executar ações no Azure em seu nome.

Associe a conta de serviço à VM do agente do Console.

-

Acesse o portal do Google Cloud e atribua a conta de serviço à instância de VM do agente do Console.

-

Se você quiser gerenciar recursos em outros projetos, conceda acesso adicionando a conta de serviço com a função de agente do Console a esse projeto. Você precisará repetir esta etapa para cada projeto.