Configurar a detecção de atividades suspeitas de usuários no NetApp Ransomware Resilience

Sugerir alterações

Sugerir alterações

O Ransomware Resilience oferece suporte à detecção de comportamento suspeito do usuário em políticas de detecção, permitindo que você resolva incidentes de ransomware no nível do usuário.

O Ransomware Resilience detecta atividades suspeitas do usuário analisando eventos de atividade do usuário gerados pelo FPolicy no ONTAP. Para coletar dados de atividade do usuário, você precisa implantar um ou mais agentes de atividade do usuário. O agente é um servidor Linux ou VM com conectividade com dispositivos no seu locatário.

Agentes e coletores de atividade do usuário

Pelo menos um agente de atividade do usuário deve ser instalado para ativar a detecção de atividades suspeitas do usuário no Ransomware Resilience. Ao ativar o recurso de atividade suspeita do usuário no painel de controle do Ransomware Resilience, você precisa fornecer as informações do host do agente.

Um agente pode hospedar vários coletores de dados. Os coletores de dados enviam dados para um local SaaS para análise. Existem dois tipos de colecionadores:

-

O coletor de dados coleta dados de atividade do usuário do ONTAP.

-

O conector de diretório de usuários conecta-se ao seu diretório para mapear IDs de usuários a nomes de usuários.

Os coletores são configurados nas configurações de Resiliência de Ransomware.

Função de console necessária Para ativar a detecção de atividades suspeitas do usuário, você precisa da função de administrador da organização. Para configurações subsequentes de atividades suspeitas do usuário, você precisa da função de administrador de comportamento do usuário de resiliência a ransomware. "Saiba mais sobre as funções de resiliência contra ransomware para o NetApp Console".

Garanta que cada função seja aplicada no nível organizacional.

Requisitos do sistema

Para instalar um agente de atividade do usuário, você precisa de um host ou máquina virtual que atenda aos seguintes requisitos.

Requisitos do sistema operacional

| Sistema operacional | Versões suportadas |

|---|---|

Alma Linux |

9.4 (64 bits) a 9.5 (64 bits) e 10 (64 bits), incluindo SELinux |

CentOS |

CentOS Stream 9 (64 bits) |

Debian |

11 (64 bits), 12 (64 bits), incluindo SELinux |

OpenSUSE Leap |

15.3 (64 bits) a 15.6 (64 bits) |

Oracle Linux |

8.10 (64 bits) e 9.1 (64 bits) até 9.6 (64 bits), incluindo SELinux |

Chapéu Vermelho |

8.10 (64 bits), 9.1 (64 bits) até 9.6 (64 bits) e 10 (64 bits), incluindo SELinux |

Rochoso |

Rocky 9.4 (64 bits) até 9.6 (64 bits), incluindo SELinux |

SUSE Enterprise Linux |

15 SP4 (64 bits) a 15 SP6 (64 bits), incluindo SELinux |

Ubuntu |

20,04 LTS (64 bits), 22,04 LTS (64 bits) e 24,04 LTS (64 bits) |

|

A máquina que você usa para o agente de atividade do usuário não deve estar executando nenhum outro software de nível de aplicativo. Um servidor dedicado é recomendado. |

O unzip É necessário um comando para a instalação. O sudo su - O comando é necessário para instalação, execução de scripts e desinstalação.

Requisitos do servidor

O servidor deve atender aos seguintes requisitos mínimos:

-

CPU: 4 núcleos

-

RAM: 16 GB de RAM

-

Espaço em disco: 36 GB de espaço livre em disco

|

Alocar espaço adicional em disco para permitir a criação do sistema de arquivos. Certifique-se de que haja pelo menos 35 GB de espaço livre no sistema de arquivos. + Se /opt É uma pasta montada de um armazenamento NAS; os usuários locais devem ter acesso a esta pasta. A criação do agente de atividade do usuário pode falhar se os usuários locais não tiverem as permissões necessárias.

|

|

Recomenda-se instalar o agente de atividade do usuário em um sistema diferente do seu ambiente de Resiliência a Ransomware. Se você for instalá-los na mesma máquina, deverá reservar de 50 a 55 GB de espaço em disco. Para Linux, aloque de 25 a 30 GB de espaço para /opt/netapp e 25 GB para var/log/netapp.

|

|

Recomenda-se sincronizar a hora tanto no sistema ONTAP quanto na máquina do agente de atividade do usuário usando o Protocolo de Tempo de Rede (NTP) ou o Protocolo de Tempo de Rede Simples (SNTP). |

regras de acesso à rede em nuvem

Analise as regras de acesso à rede em nuvem para a sua região geográfica (Ásia-Pacífico, Europa ou Estados Unidos).

|

Durante a instalação inicial, substitua a <site_name> por uma permissão de caractere curinga (*. Após o agente ser ativado e estar totalmente operacional, você pode substituir a permissão pelo nome do site. Entre em contato com seu representante da NetApp para o nome do site.

|

Implantações de agentes de atividade do usuário baseadas na região da Ásia-Pacífico

| Protocolo | Porta | Fonte | Destino | Descrição |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agente de atividade do usuário |

|

Acesso à resiliência contra ransomware |

Implantações de agentes de atividade do usuário na Europa

| Protocolo | Porta | Fonte | Destino | Descrição |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agente de atividade do usuário |

|

Acesso à resiliência contra ransomware |

Implantações de agentes de atividade do usuário nos EUA

| Protocolo | Porta | Fonte | Destino | Descrição |

|---|---|---|---|---|

HTTPS (TCP) |

443 |

Agente de atividade do usuário |

|

Acesso à resiliência contra ransomware |

Regras na rede

| Protocolo | Porta | Fonte | Destino | Descrição |

|---|---|---|---|---|

TCP |

389(LDAP) 636 (LDAPs / start-tls) |

Agente de atividade do usuário |

URL do servidor LDAP |

Conectar ao LDAP |

HTTPS (TCP) |

443 |

Agente de atividade do usuário |

Endereço IP de gerenciamento do cluster ou SVM (dependendo da configuração do coletor SVM) |

Comunicação de API com ONTAP |

TCP |

35000 - 55000 |

Dados SVM LIF endereços IP |

Agente de atividade do usuário |

Comunicação do ONTAP para o agente de atividade do usuário para eventos Fpolicy. Essas portas devem ser abertas para o agente de atividade do usuário para que o ONTAP possa enviar eventos a ele, incluindo qualquer firewall no próprio agente de atividade do usuário (se houver). + NOTA: Não é necessário reservar todas essas portas, mas as portas reservadas devem estar dentro desse intervalo. Recomenda-se começar reservando 100 portas e aumentar esse número se necessário. |

TCP |

35000-55000 |

IP de gerenciamento de cluster |

Agente de atividade do usuário |

Comunicação do endereço IP de gerenciamento do cluster ONTAP para o agente de atividade do usuário para eventos EMS. Essas portas devem ser abertas para o agente de atividade do usuário para que o ONTAP possa enviar eventos EMS para ele, incluindo qualquer firewall no próprio agente de atividade do usuário. + NOTA: Não é necessário reservar todas essas portas, mas as portas reservadas devem estar dentro desse intervalo. Recomenda-se começar reservando 100 portas e aumentar esse número se necessário. |

SSH |

22 |

Agente de atividade do usuário |

Gerenciamento de cluster |

Necessário para bloqueio de usuários CIFS/SMB. |

Habilitar detecção de atividades suspeitas de usuários

Certifique-se de ter cumprido os requisitos. "requisitos do sistema" para o agente de atividade do usuário. Certifique-se de que sua configuração esteja em conformidade com os provedores de nuvem e regiões suportados.

Suporte a provedores de nuvem

Dados suspeitos de atividades do usuário podem ser armazenados na AWS e no Azure nas seguintes regiões:

| Provedor de nuvem | Região |

|---|---|

AWS |

|

Azul |

Leste dos EUA |

Adicionar um agente de atividade do usuário

Os agentes de atividade do usuário são ambientes executáveis para coletores de dados; os coletores de dados compartilham eventos de atividade do usuário com o Ransomware Resilience. Você deve criar pelo menos um agente de atividade do usuário para habilitar a detecção de atividades suspeitas do usuário.

-

Se esta for a primeira vez que você cria um agente de atividade do usuário, acesse o Painel. No bloco Atividade do usuário, selecione Ativar.

Se você estiver adicionando um agente de atividade de usuário adicional, vá para Configurações, localize o bloco Atividade do usuário e selecione Gerenciar. Na tela Atividade do usuário, selecione a aba Agentes de atividade do usuário e depois Adicionar.

-

Selecione um Provedor de nuvem e depois uma Região. Selecione Avançar.

-

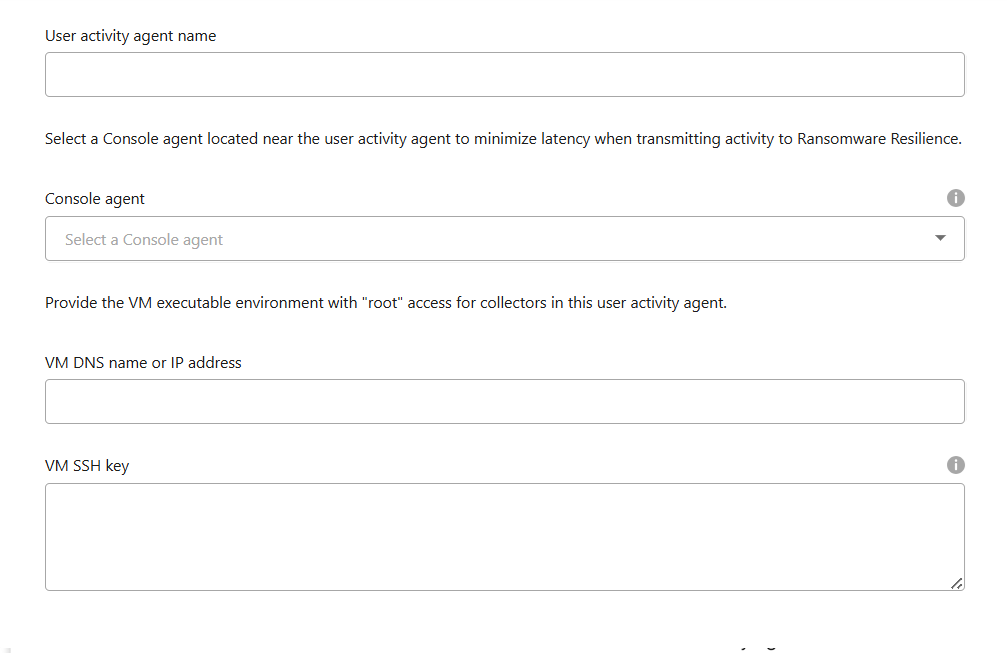

Forneça os detalhes do agente de atividade do usuário:

-

Nome do agente de atividade do usuário

-

Agente de console - O agente de console deve estar na mesma rede que o agente de atividade do usuário e ter conectividade SSH com o endereço IP do agente de atividade do usuário.

-

Nome DNS ou endereço IP da VM

-

Chave SSH da VM

-

-

Selecione Avançar.

-

Revise suas configurações. Selecione Ativar para concluir a adição do agente de atividade do usuário.

-

Confirme se o agente de atividade do usuário foi criado com sucesso. No bloco Atividade do usuário, uma implantação bem-sucedida é exibida como Em execução.

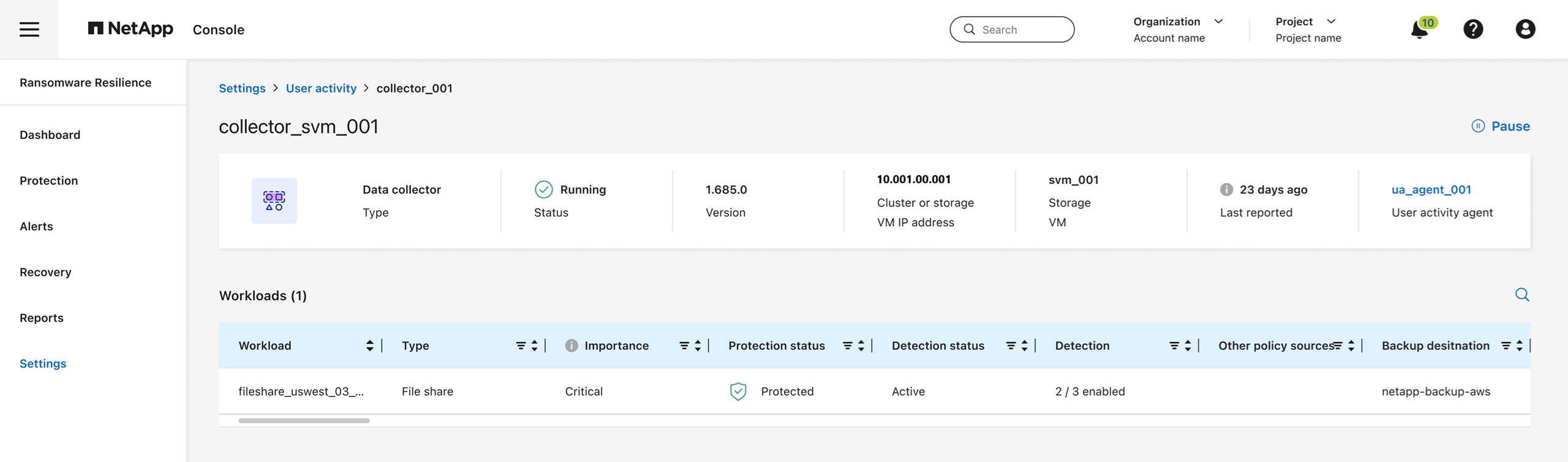

Após a criação bem-sucedida do agente de atividade do usuário, retorne ao menu Configurações e selecione Gerenciar no bloco Atividade do usuário. Selecione a aba Agente de atividade do usuário e selecione o agente de atividade do usuário para visualizar detalhes sobre ele, incluindo coletores de dados e conectores de diretório do usuário.

Adicionar um coletor de dados

Os coletores de dados são criados automaticamente quando você ativa uma estratégia de proteção contra ransomware com detecção de atividades suspeitas de usuários. Para mais informações, consulte adicionar uma política de detecção.

Você pode visualizar os detalhes do coletor de dados. Em Configurações, selecione Gerenciar no bloco Atividade do usuário. Selecione a aba Coletor de dados e selecione o coletor de dados para visualizar seus detalhes ou pausá-lo.

Adicionar um conector de diretório de usuário

Para mapear IDs de usuário para nomes de usuário, você deve criar um conector de diretório de usuário.

-

Em Ransomware Resilience, vá para Configurações.

-

No bloco Atividade do usuário, selecione Gerenciar.

-

Selecione a aba Conectores de diretório do usuário e depois Adicionar.

-

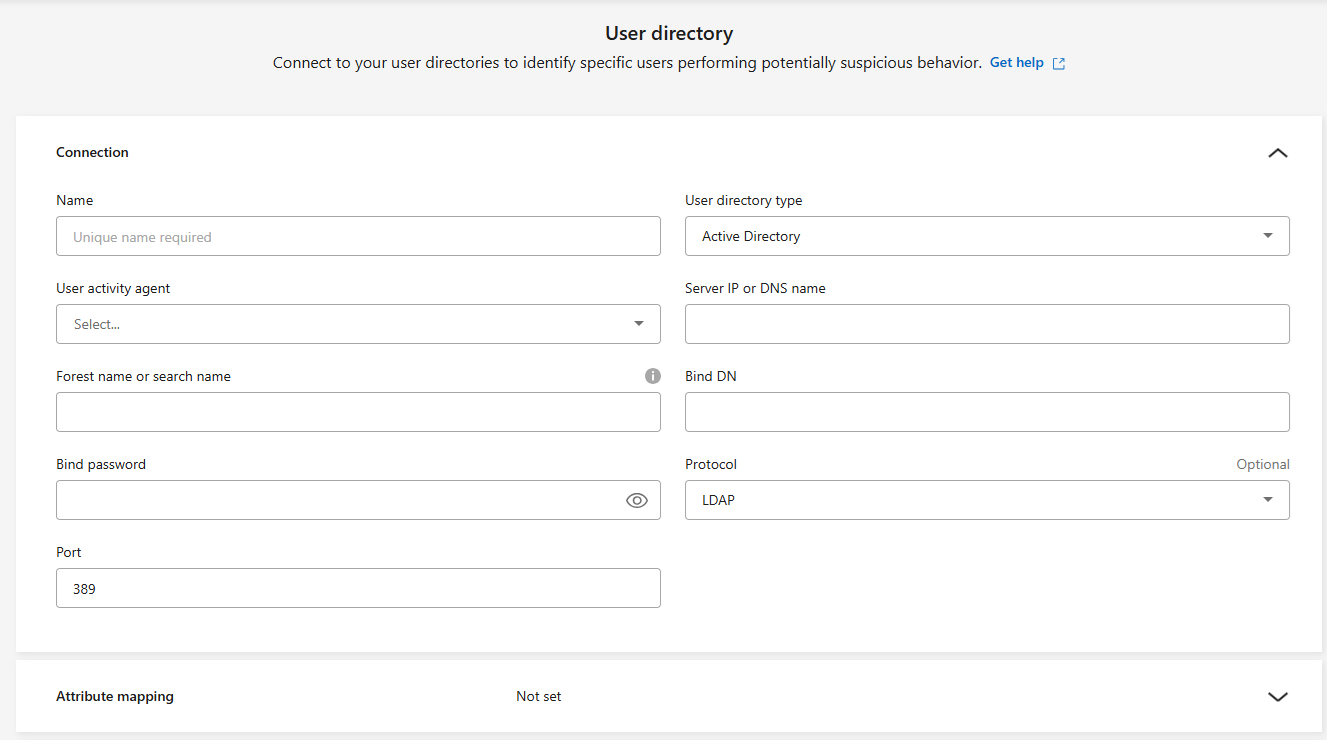

Configure a conexão. Insira as informações necessárias em cada campo.

Campo Descrição Nome

Insira um nome exclusivo para o conector do diretório de usuários.

Tipo de diretório de usuário

O tipo de diretório

Endereço IP do servidor ou nome de domínio

O endereço IP ou o Nome de Domínio Totalmente Qualificado (FQDN) do servidor que hospeda a conexão.

Nome da floresta ou nome da pesquisa

Você pode especificar o nível da floresta na estrutura de diretórios como o nome de domínio direto (por exemplo,

unit.company.com) ou um conjunto de nomes distintos relativos (por exemplo:DC=unit,DC=company,DC=com). Você também pode inserir umOUfiltrar por uma unidade organizacional ou umCNlimitar a um usuário específico (por exemplo:CN=user,OU=engineering,DC=unit,DC=company,DC=com).LIGAR DN

O DN BIND é uma conta de usuário com permissão para pesquisar no diretório, como por exemplo, user@domain.com. O usuário precisa da permissão "Somente leitura" para o domínio.

Senha BIND

A senha do usuário fornecida em BIND DN

Protocolo

O campo de protocolo é opcional. Você pode usar LDAP, LDAPS ou LDAP sobre StartTLS.

Porta

Insira o número da porta escolhida.

Forneça os detalhes do mapeamento de atributos:

-

Nome de exibição

-

SID (se você estiver usando LDAP)

-

Nome de usuário

-

ID Unix (se você estiver usando NFS)

-

Se selecionar Incluir atributos opcionais, você também poderá adicionar um endereço de e-mail, número de telefone, função, estado, país, departamento, foto, nome do gerente ou grupos. Selecione Avançado para adicionar uma consulta de pesquisa opcional.

-

-

Selecione Adicionar.

-

Retorne à guia de conectores do diretório do usuário para verificar o status do seu conector do diretório do usuário. Se criado com sucesso, o status do conector do diretório do usuário será exibido como Em execução.

Excluir um conector de diretório de usuário

-

Em Ransomware Resilience, vá para Configurações.

-

Localize o bloco Atividade do usuário e selecione Gerenciar.

-

Selecione a aba Conector de diretório do usuário.

-

Identifique o conector de diretório do usuário que você deseja excluir. No menu de ação no final da linha, selecione os três pontos

…então Excluir. -

Na caixa de diálogo pop-up, selecione Excluir para confirmar suas ações.

Responder a alertas de atividades suspeitas de usuários

Depois de configurar a detecção de atividades suspeitas de usuários, você pode monitorar eventos na página de alertas. Para obter mais informações, consulte "Detecte atividades maliciosas e comportamento anômalo do usuário" .