Monitore a integridade do Keystone Collector

Sugerir alterações

Sugerir alterações

Você pode monitorar a integridade do Keystone Collector usando qualquer sistema de monitoramento compatível com solicitações HTTP. O monitoramento da integridade pode ajudar a garantir que os dados estejam disponíveis no painel do Keystone.

Por padrão, os serviços de integridade do Keystone não aceitam conexões de qualquer IP diferente do localhost. O endpoint de integridade do Keystone é /uber/health, e ele escuta todas as interfaces do servidor Keystone Collector na porta 7777. Na consulta, um código de status de solicitação HTTP com uma saída JSON é retornado do endpoint como uma resposta, descrevendo o status do sistema Keystone Collector. O corpo JSON fornece um status geral de integridade para o is_healthy atributo, que é um booleano; e uma lista detalhada de status por componente para o component_details atributo. Aqui está um exemplo:

$ curl http://127.0.0.1:7777/uber/health

{"is_healthy": true, "component_details": {"vicmet": "Running", "ks-collector": "Running", "ks-billing": "Running", "chronyd": "Running"}}

Estes códigos de estado são devolvidos:

-

200: indica que todos os componentes monitorados estão saudáveis

-

503: indica que um ou mais componentes não são saudáveis

-

403: Indica que o cliente HTTP que consulta o status de integridade não está na lista allow, que é uma lista de CIDR de rede permitidos. Para esse status, nenhuma informação de saúde é retornada. A lista allow usa o método CIDR de rede para controlar quais dispositivos de rede têm permissão para consultar o sistema de integridade do Keystone. Se você receber esse erro, adicione seu sistema de monitoramento à lista allow de Keystone Collector Management TUI > Configure > Health Monitoring.

|

Usuários Linux, observe este problema conhecido:

* Descrição do problema*: O Keystone Collector executa vários contentores como parte do sistema de medição de uso. Quando o servidor Red Hat Enterprise Linux 8.x é endurecido com as políticas dos Guias de implementação Técnica de Segurança (STIG) da Agência de sistemas de Informação da Defesa dos EUA (DISA), um problema conhecido com o fapolicyd (File Access Policy Daemon) foi visto intermitentemente. Este problema é identificado como "erro 1907870". Solução: Até que seja resolvida pela Red Hat Enterprise, a NetApp recomenda que você trabalhe em torno desse problema colocando fapolicyd em modo permissivo. Em /etc/fapolicyd/fapolicyd.conf, defina o valor de permissive = 1.

|

Ver registos do sistema

Você pode visualizar os logs do sistema do Keystone Collector para analisar as informações do sistema e executar a solução de problemas usando esses logs. O Keystone Collector usa o sistema de Registro journald do host e os logs do sistema podem ser revisados pelo utilitário de sistema padrão journalctl. Você pode aproveitar os seguintes serviços-chave para examinar os logs:

-

coletor ks

-

ks-saúde

-

ks-autoupdate

O principal serviço de coleta de dados KS-Collector produz logs em formato JSON com um run-id atributo associado a cada tarefa de coleta de dados agendada. A seguir, um exemplo de um trabalho bem-sucedido para coleta de dados de uso padrão:

{"level":"info","time":"2022-10-31T05:20:01.831Z","caller":"light-collector/main.go:31","msg":"initialising light collector with run-id cdflm0f74cgphgfon8cg","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:04.624Z","caller":"ontap/service.go:215","msg":"223 volumes collected for cluster a2049dd4-bfcf-11ec-8500-00505695ce60","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:18.821Z","caller":"ontap/service.go:215","msg":"697 volumes collected for cluster 909cbacc-bfcf-11ec-8500-00505695ce60","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:41.598Z","caller":"ontap/service.go:215","msg":"7 volumes collected for cluster f7b9a30c-55dc-11ed-9c88-005056b3d66f","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.247Z","caller":"ontap/service.go:215","msg":"24 volumes collected for cluster a9e2dcff-ab21-11ec-8428-00a098ad3ba2","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.786Z","caller":"worker/collector.go:75","msg":"4 clusters collected","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.839Z","caller":"reception/reception.go:75","msg":"Sending file 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193648.tar.gz type=ontap to reception","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:48.840Z","caller":"reception/reception.go:76","msg":"File bytes 123425","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"reception/reception.go:99","msg":"uploaded usage file to reception with status 201 Created","run-id":"cdflm0f74cgphgfon8cg"}

A seguir, um exemplo de um trabalho bem-sucedido para coleta de dados de desempenho opcional:

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:28","msg":"initialising MySql service at 10.128.114.214"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:55","msg":"Opening MySql db connection at server 10.128.114.214"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sql/service.go:39","msg":"Creating MySql db config object"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sla_reporting/service.go:69","msg":"initialising SLA service"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"sla_reporting/service.go:71","msg":"SLA service successfully initialised"}

{"level":"info","time":"2022-10-31T05:20:51.324Z","caller":"worker/collector.go:217","msg":"Performance data would be collected for timerange: 2022-10-31T10:24:52~2022-10-31T10:29:52"}

{"level":"info","time":"2022-10-31T05:21:31.385Z","caller":"worker/collector.go:244","msg":"New file generated: 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193651.tar.gz"}

{"level":"info","time":"2022-10-31T05:21:31.385Z","caller":"reception/reception.go:75","msg":"Sending file 65a71542-cb4d-bdb2-e9a7-a826be4fdcb7_1667193651.tar.gz type=ontap-perf to reception","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:31.386Z","caller":"reception/reception.go:76","msg":"File bytes 17767","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:33.025Z","caller":"reception/reception.go:99","msg":"uploaded usage file to reception with status 201 Created","run-id":"cdflm0f74cgphgfon8cg"}

{"level":"info","time":"2022-10-31T05:21:33.025Z","caller":"light-collector/main.go:88","msg":"exiting","run-id":"cdflm0f74cgphgfon8cg"}

Gerar e coletar pacotes de suporte

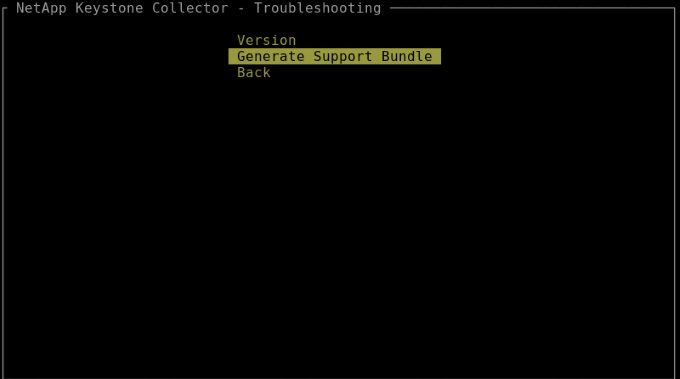

A TUI do Keystone Collector permite gerar pacotes de suporte e adicionar solicitações de serviço para resolver problemas de suporte. Siga este procedimento:

-

Inicie o utilitário TUI de gerenciamento do Keystone Collector:

$ keystone-collector-tui -

Vá para Troubleshooting > Generate Support Bundle.

-

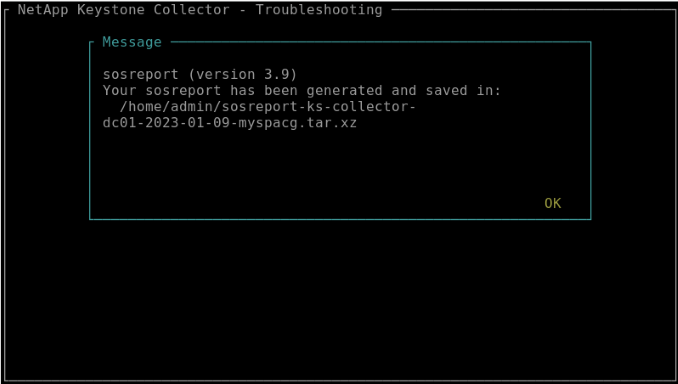

Quando gerado, o local onde o pacote é salvo é exibido. Use FTP, SFTP ou SCP para se conetar ao local e baixar o arquivo de log para um sistema local.

-

Quando o arquivo for baixado, você pode anexá-lo ao tíquete de suporte do Keystone ServiceNow. Para obter informações sobre como levantar bilhetes, consulte "Gerando solicitações de serviço".